ユーザー企業と紐解くXDRの可能性。企業のセキュリティ対策はどう変わる?

-

│

本記事のサマリ

昨今の巧妙化、高度化するサイバー攻撃の脅威に対抗するために「XDR」というキーワードが注目されています。XDR(eXtended Detection and Response)は複数のセキュリティ製品からログを集め、1つのプラットフォームで解析。検知能力を向上させながら運用負荷の軽減を実現するソリューションです。

一方で、どこから着手すべきか、どのように運用していけるのか、悩まれているお客さまの声も多く聞かれます。

本記事では、実際にXDRを実装し、運用に着手されているお客さまとのパネルディスカッションを通じて、XDR導入後の効果や運用体制、取り組んでいく際の課題やステップなど、今後のセキュリティ対策を検討するうえで、有益となるユーザー企業の「生の声」をお届けします。

3行でわかる本記事のサマリ

- XDRは、多数のセキュリティ製品を統合し、運用負担を軽減しながら脅威を検知する新しいアプローチ。

- 既存技術を最適化し、センサーからの情報を分析して組織を守る。先進的な企業はXDRを導入し、問題解決に取り組んでいる。

- EDRやクラウドセキュリティなどを活用し、リスクを軽減・コントロールする取り組みが重要。

目次

- XDRが生まれた背景

- 先進的なXDRユーザー企業の現状のセキュリティ対策

- XDRの導入効果と課題

- 今後のセキュリティ対策の方向性

1. XDRが生まれた背景

さまざまなセキュリティ製品活用の落とし穴

近年、サイバー攻撃を100%検知・ブロックすることは困難になり、「侵入を前提として侵攻を防ぐ対策」という考え方が定着してきました。こうした中、端末やネットワークの挙動をもとに脅威を検知するEDR(Endpoint Detection and Response)、NDR(Network Detection and Response)などのソリューションが広がっています。

しかし、さまざまなセキュリティ製品を使ってのインシデント対応は、新たな問題を生み出すことに。膨大な量のログやアラートが集まり、運用負担が増大。その結果、脅威を見逃してしまうという事例が発生しています。

身近に迫る深刻な課題を解決するXDR

こうしたジレンマを解決するのがXDRです。適切なセキュリティ製品を組み合わせて実装し、複数のソースからのログを最大活用。運用工数を低減し、要求スキルを抑えながらも、脅威を検知・発見する精度を向上させます。

XDRは「数々のセキュリティ製品を使いこなせず、むしろ脅威を招く」という、身近に迫る課題を解決してくれるのです。

XDRとは既存の技術群を最適化したもの

XDRは「さまざまなセンサーからの情報を横断的に分析することで、可視性と検知を向上させ、組織・企業を守るコンセプト」と定義できます。対象となっているのは、EDR、NDRを中心とした、UEBA(User and Entity Behavior Analytics)、SIEM(Security Information and Event Management)、SOAR(Security Orchestration, Automation and Response)といったソリューションで、将来的に対象領域が拡張されていくと考えられます。

つまりXDRとは、真新しい技術ではなく、既存の技術群を最適化したもの。先進的なユーザー企業は事実上、必要性と経験に基づきXDRを導入、運用しているといっても過言ではありません。

2. 先進的なXDRユーザー企業の現状のセキュリティ対策

ここからは、旭化成、鴻池運輸、Sansanの3社における、XDR導入・運用の先進的な取り組みをご紹介いただきます。まずは、各社の現状のセキュリティ対策についてです。

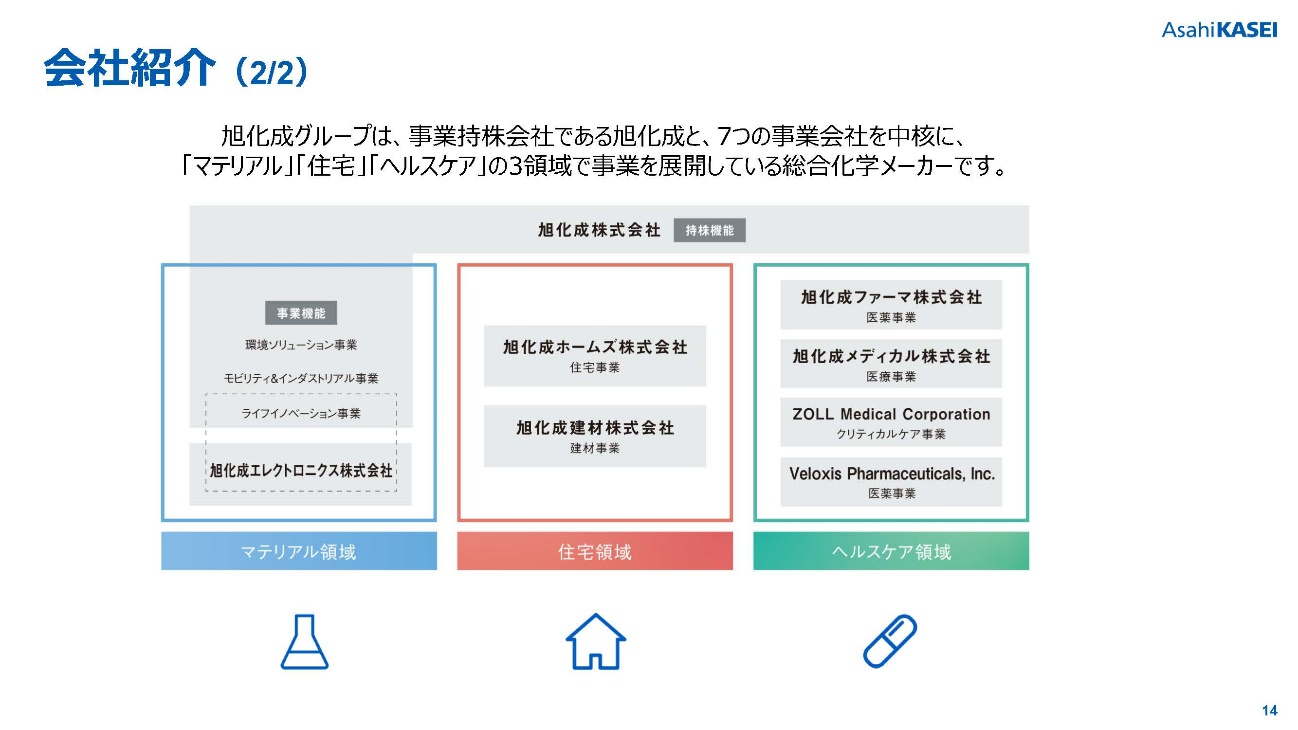

多角化・規模の大きさでセキュリティ対策に難しさも「EDRを重視」

〜旭化成グループ~

創業100周年を迎えた総合化学メーカー、旭化成グループは「マテリアル」「住宅」「ヘルスケア」の3領域で事業を展開。従業員数は国内外で約4万5000人となっています。「多角化しているのと規模が大きいことで、セキュリティ対策自体は難しい部分があると感じています」と、同社 デジタル共創本部 IT統括部 セキュリティセンター セキュリティセンター長の犬塚貴志氏は言います。

同社は2017年からSOC/CSIRTの正式運用を開始。外部委託せず、SOCも含めてグループ内で運用しています。「その中心となっているのはEDRで、Detection & Responseを重視した運用になっています」(犬塚氏)。

また、不審メール対策として、Outlookにアドインツールを導入。従業員が受け取った不審メールを容易に報告できる態勢を整えています。セキュリティツールをすり抜ける不審メールを効果的に把握し、解析に活用しています。

技術的な防御を最優先して、常に最適なソリューションを採用

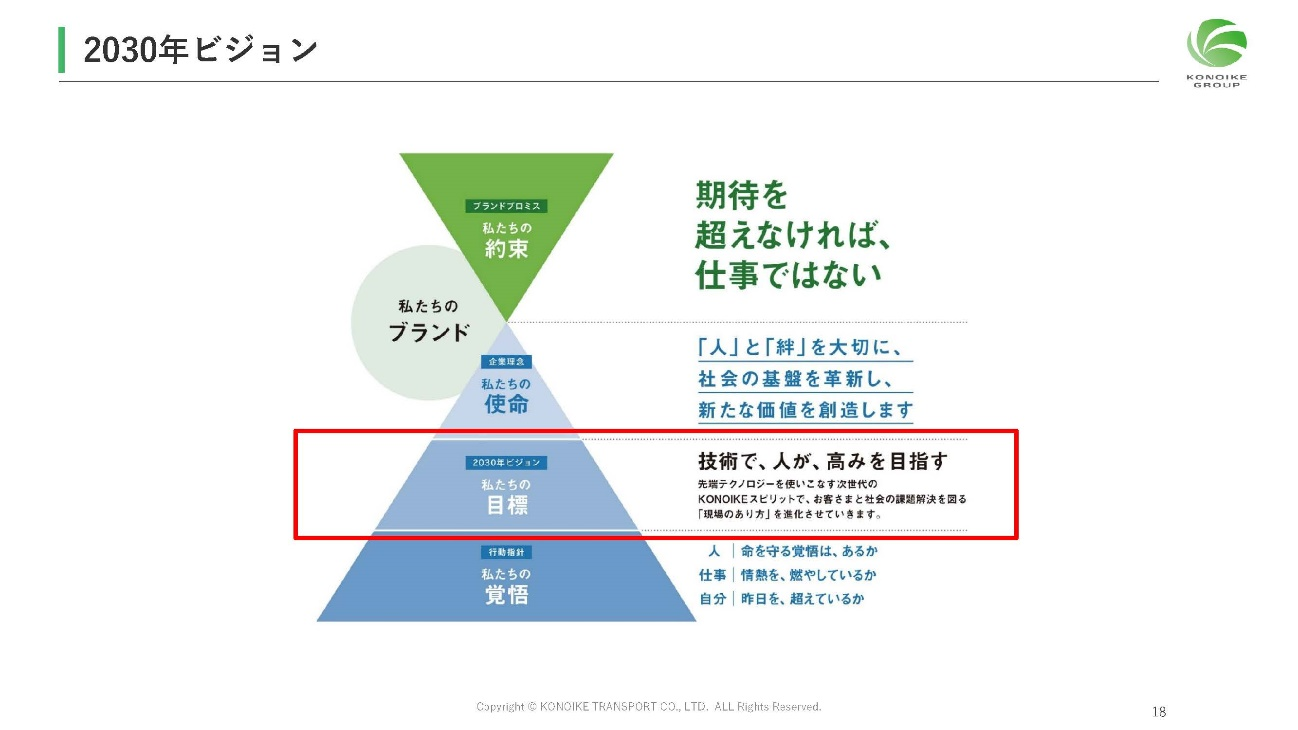

〜鴻池運輸~

次に、1880年創業の鴻池運輸です。同社は国内で事業を拡大し、海外にもM&Aで積極的に進出。2013年には株式を東京証券取引所第一部に上場し、現在はプライム市場へ移行しています。2030年にKONOIKEグループがありたい姿を「技術で、人が、高みを目指す」と明文化し、技術の活用、DXと協業による挑戦等を推進しています。

同社は2018年4月にICT組織を刷新。中期ICT戦略の中で「クラウドファースト戦略」を掲げて、システム基盤の再構築、ITインフラの全面クラウド化へと、一気に軸を移しました。「その環境に合わせて最適なセキュリティソリューションを採用し、対策を打ってきています」と同社 ICT推進本部 デジタルトランスフォーメーション推進部 部長 佐藤雅哉氏は言います。

当初は技術的な防御を最優先に、Secure Service Edge(SSE)「Zscaler」、エンドポイントセキュリティ「CrowdStrike」、ID管理「Okta」などを導入。2021年度から、NISTやISMSなどのフレームに沿って、現状の脆弱性やリスクを洗い出し、2022年度からさらにセキュリティ対策を強化する計画になっています。

セキュリティと利便性を両立、リスクを低減・コントロールする

〜Sansan~

Sansanでは「出会いからイノベーションを生み出す」をミッションに、営業DXサービス「Sansan」をはじめとする働き方を変えるDXサービスを展開し、さまざまな企業の経営課題の解決に貢献しています。

「我々は会社として、『セキュリティと利便性を両立させる』ことを前提としています」と、同社 CSIRT松田健氏。お客様からお預かりしているデータは絶対に流出させてはならず、生命線であると位置づけて、「自分たちが直面している脅威を理解する」「柔軟に変えていく、不要なものは捨てていく、アップデートする」「防ぐだけでなく、リスクを低減しコントロールする」という3つの考え方でセキュリティ対策を実施しています。「リソースは無限ではありません。現時点で優先されるべき対策は何かを考え、スピーディーに適用して改善していきます」(松田氏)。

同社は、従来の境界防御を拡張する形でセキュリティ対策を実装しています。「アタックベクターがどこにいようが、重要資産を守る必要があり、SIEM、SOAR,UEBA、XDRの領域も当然実施してリスクを軽減しています。そこをCSIRTが守るという全体像になっています」(松田氏)。

3. XDRの導入効果と課題

続いて、各社のXDR導入効果と課題です。

必要性に迫られ早期に導入

3社に共通するのは、早い段階でXDRの導入に踏み切っている点です。

旭化成グループは2017年にEDRとSIEMを導入。「当時はEDRという言葉もあまり知られていない頃でしたが、標的型攻撃自体はよく知られていて、シミュレーションしていくと、EDRは絶対に必要になるだろうということで導入しました」(犬塚氏)。

仮に重大インシデントが発生した場合、残されたデータを解析するフォレンジックでは、結果が判明するまでに時間がかかります。また、一度侵入されてしまうと、ラテラルムーブメント(水平展開)によって侵害範囲の特定が困難になります。こうしたことを考慮して、PC、サーバーの状態を迅速に把握する必要性を感じたと言います。

「サイバー攻撃の検知力を高めるため、EDRでは動的かつ広範な検知、SIEMでは静的ルールによるピンポイントの検知と使い分けています」(犬塚氏)。

2018年にICT基盤を刷新した鴻池運輸。佐藤氏は「必要な対策を行ってきたらそれなりの製品を選んできた、結果としてゼロトラストやXDRに近くなっていたというのが実情です」と振り返ります。

「当時の中期ICT計画は『クラウドファースト』が前面に出ていたので、セキュリティツールもクラウドを前提にソリューションを選定してきました」と佐藤氏。海外拠点もある同社は、グローバルも視野に入れて製品を選定。「ただ、採用したソリューションのオフィスが当時まだ日本になかったり、パートナー展開がほとんどなかったりして、調整に苦労した面はあります」(佐藤氏)。

脅威と向き合うために負荷を軽減「9割の削減効果」

セキュリティ運用を自動化するSOARに、早くから取り組んでいるSansan。同社がSOARの必要性を感じたポイントは、侵害の巧妙化,業務負荷の増加、大量データ分析の効率化でした。

活用例の1つが「インシデントレスポンスの判断を効率化する」「きめ細かなアラートを実装する」という観点での利用です。「Tines」というSOAR製品を用いて、ログの収集、カスタムアラートを用いた検知、各システムの検索、判断に必要なコンテキストの記録、CSIRTのSOC部隊への通知などを自動的に行っています。

「誤検知は、実際の脅威アラートと紙一重です。多くの誤検知から、侵害に結びつくようなアラートを絶対に見つけないといけません。この運用を、陳腐化させずに効率化させることが必要になります。アラートがたくさん見られるようになっても、しっかり対応し、分析していかないとまったく意味がありません」(松田氏)。

このように真摯に脅威に向き合うほど負荷は増えますが、SansanはSOARによる自動化で、そのジレンマを解決しています。

同社では、日々のセキュリティ運用の効率化やナレッジの蓄積にもSOARを活用しています。当初の狙い通り、SOARによる自動化の効果は大きく、約9割の負荷の削減効果が得られています。

「SOARがなくても通常のセキュリティ運用が回ることを前提としています。SOARが入ることによって格段に効率化できたり、品質が上がったりすることを目的に導入しています」(松田氏)。

自社SOCを最優先、XDR活用で推進

自社SOCの重要性を認識し、そのためにXDRを活用しているのも3社に共通しています。

グループ内でSOCの運用体制を作った旭化成グループ。EDRとSIEMの運用には高度なスキルが求められるため、導入時に社内でトレーニングを実施しました。「覚悟を持って取り組みました。半年を過ぎてから安定して運用できるようになり、効率も上がりました」(犬塚氏)。

ただし、オンプレミスで導入したものの、運用負荷の高さから、EDR、SIEMとも2021年度から2022年度にかけてSaaSに移行。さらなる運用高度化に向けて、UEBAによる高度な検知、SOARによる運用負荷低減も考えています。

同様に、課題に直面しながらも、優先度の高さから自社SOCを選択したのは鴻池運輸です。

さまざまなソリューションを導入して幅広く対策する一方、ソリューションを組み合わせる難しさも感じていると言います。「導入後しばらくして、それぞれのソリューションの管理者パネルを見ながらログを追いかけて運用するのは非常に大変だという話が出て、しになり、SIEMやMSS(Managed Security Service)を検討しました」(佐藤氏)。

しかし、自社で選定したソリューションすべてを運用管理できるMSSが見つからず、決定には至らなかったと言います。また、MSSでの対応にも一定の限界があるため、社内に知見を蓄積したほうが良いと判断。現在はSOCの一部のみ外部委託し、対応はすべて社内の要員で行っているそうです。「自社がラストワンマイルの最後の砦なので、自分たちで判断するためのナレッジは不可欠です」(佐藤氏)。

Sansanの松田氏も、「すべての製品は万能ではなく、最後のワンノッチは自分たちで見つける必要があります」と、脅威と向き合うための自社SOCの重要性を強調します。

4. 今後のセキュリティ対策の方向性

今後、各社はセキュリティ対策について、どのような方向を目指しているのでしょうか。

セキュリティ対策を「極小化」に転換する

旭化成グループが今後目指すセキュリティの方向性には、2つの目的があります。1つは、事業環境の急速な変化に対応していくこと。もう1つが、IT人材の有効活用です。そのためにすべきこととして、犬塚氏は「セキュリティやITインフラの極小化」「SaaSファースト」の2点を挙げました。

「SaaSへの移行によって、セキュリティやITインフラなど専門性の高い分野にIT人材を割り当てるのではなく、もっと事業に近いところで貢献したいと考えています」(犬塚氏)。

セキュリティ対策についても「極小化」を目指しています。それは、必要以上に対策すれば、利便性、事業部への負荷、コストなどの面から事業活動に影響が出るという考えに基づいています。「セキュリティ対策は満点を目指すことはないし、そもそもできません。ただ必要最低限のレベルがどこなのか見極めるのは難しく、削りすぎれば当然セキュリティ事故が起こります。非常に高い専門性を持って、見極めていく必要があると思っています」(犬塚氏)。

セキュリティ対策とSOC運用を強化する

鴻池運輸では、基本的なセキュリティ対策はひと段落ついているものの、さらに対策を進めます。メールセキュリティの強化とCyber Hygiene(サイバーハイジーン:脆弱性対策)の導入という2つの技術的対策を検討しています。加えて、SOCとCSIRTの内製強化を今後の大きなテーマに位置づけています。メールはサイバー攻撃の一番の入り口になるため、2021年度からEmotetが活発化している状況も含めて、セキュリティ強化の必要性を感じているそうです。

Cyber Hygieneについては、近年の脆弱性攻撃のまん延から、脆弱性を可視化する重要性を感じたと言います。「Apache Log4jの脆弱性問題が発生したときに、脆弱性の有無を探すのに苦労しました。やはり常に可視化しておかないと、何かあったときに対策が後手後手になってしまいます。どこが脆弱なのか探しているうちに攻撃を受けてしまう可能性もあるので、そこは積極的にやるべきだというのが今の視点です」(佐藤氏)。

100%防御することは不可能な外部からの攻撃。前もって内部のリスクを把握して備えておくことが重要だとの認識です。

高度化する攻撃者に合わせてサービスを組み合わせる

Sansanの松田氏は、「XDRは特別なものではなく、セキュリティ対策を進めた結果、いきついた対策の姿」と身近な課題を解決してくれるXDRに言及。「今まで積み重ねてきた多層防御の延長線上で『より監視していく』という方向性に舵を切ろうと考えています」と話します。「高度な攻撃者は、社員の働き方もまねして侵害してきます。我々は、ペネトレーションテストも含めて、攻撃者がより従業員に近い動きをすることを実感しています。今後は、端末、クラウド、SaaSのログを取りつつ、ログの流れを追っていくXDRの考え方が絶対に重要です」と話します。

「もう1つは、どういう侵害ができるのか、という攻撃者視点を持つことです。自分たちのセキュリティ対策が万全でないという前提で、いろいろなセキュリティ製品を組み合わせて、膨大なログを記録し、可視化して長期間活用できるようにしておく。コストを抑えたうえで、常に最先端の検知を行う必要があります」(松田氏)と、自社SOC運用の方針を保ちながら、脅威を可視化して、向き合う姿勢を示します。

一様ではないセキュリティ製品の組み合わせ「XDRで柔軟に対応」

セキュリティ対策を極小化して削る方向の旭化成グループ、自社SOCの運用やセキュリティ対策を重要視し、強化していく鴻池運輸、脅威と向き合いセキュリティ製品を変えていこうとするSansan。XDRを早期に導入したという共通点はあっても、今後のセキュリティ対策は一歩先を行くものであり、かつ三者三様です。

当然、セキュリティ製品の組み合わせも三者三様ですが、一様ではない組み合わせに柔軟に対応できるのがXDRの強みです。

まとめ

XDRについて先進的な取り組みを行う3社から、貴重な生の声を伺うことができました。EDR、NDRをはじめとするXDRの必要性は高まっており、今後さまざまな「X」へと、活用領域が広がっていくと考えられます。3社の取り組みを参考に、XDRを含めた自社のセキュリティ対策をご検討ください。

XDRをさらに詳しく知りたい方は、是非ホワイトペーパーをご活用ください

▼「XDRとは何か」

年々高度化、巧妙化していくサイバー攻撃。さまざまなセキュリティ製品を多用して対策を実施すればするほど、セキュリティ運用の負荷が高まるジレンマも。その課題を解決するソリューション「XDR」に着目し、詳しく解説します。

▼「XDRでセキュリティ運用の高度化が現実になる!?追われる運用から改善主体の攻めの運用へ 」

高度な脅威検知を実現しつつ、過検知対応など運用負荷の軽減を図るソリューション「XDR」。本ホワイトペーパーでは、XDRが具体的に解決できる運用の課題について、「収集」「検知」「分析・対処」に分けて解説します。

パネルディスカッションにご登壇いただいた方々(敬称略)

旭化成株式会社

デジタル共創本部 IT統括部 セキュリティセンター セキュリティセンター長

犬塚 貴志

鴻池運輸株式会社

ICT推進本部 デジタルトランスフォーメーション推進部 部長

佐藤 雅哉

Sansan株式会社

CSIRT

松田 健