CIEM徹底解説!~ゼロトラストの"最小権限"の考え方をクラウドセキュリティにも~

-

│

3行でわかる本記事のサマリ

- パブリッククラウドでは過剰権限やShadow Adminの問題を避けるために最小権限の実現が重要。

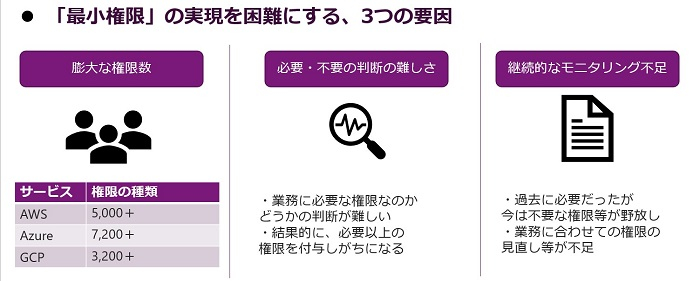

- 最小権限実現の課題: 膨大な権限数、権限の要否判断の難しさ、継続的なモニタリングの不足。

- CIEMが最小権限の切り札。可視化・リスク分析、推奨ポリシー提示、継続的な権限監視の機能があり、セキュアな環境を構築する。

はじめに

企業におけるパブリッククラウド(AWS、Azure、GCP等)の利用が拡大しており、

今では複数のパブリッククラウドやテナントを利用することも珍しくなくなってきました。

それらのパブリッククラウドを保護するためのセキュリティソリューションとして、

CSPM*、CWPP** 等のカテゴリが存在します。

その分野で、今新しく注目されているのが、CIEM(Cloud Infrastructure Entitlement Management)です。

CIEMとは、一言で言うと「パブリッククラウド上での最小権限を実現するソリューション」です。

本記事では、そのようなソリューションがなぜ今必要とされているのか、

CIEMとは具体的にどのようなソリューションなのかを解説します。

目次

- なぜ必要?パブリッククラウドの最小権限

- ここが難しい!最小権限実現のための課題

- 最小権限実現の切り札!CIEM徹底解説!

* パブリッククラウド基盤の設定不備の可視化、検知を行うソリューション

** コンテナ、サーバレスアプリケーションの通信可視化、設定不備の検知を行うソリューション

なぜ必要?パブリッククラウドの最小権限

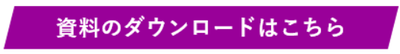

AWS、Azure、GCP等では、一般的にIAM・ロールという仕組みを利用してパブリッククラウドでの権限を管理しています。

下図は、AWSでの権限付与の例となります。 ここで重要になるのが、「最小権限」というゼロトラストの基本的な考え方をパブリッククラウド上でも適用することです。

ここで重要になるのが、「最小権限」というゼロトラストの基本的な考え方をパブリッククラウド上でも適用することです。

最小権限とは、「必要なユーザに対して必要な権限だけを与えるべき」という考え方です。

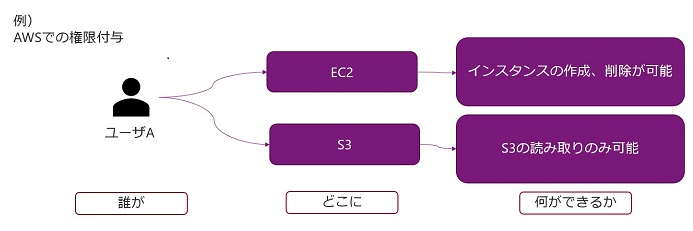

この最小権限が実現できないと、「過剰権限」「Shadow Admin」といった問題が起こります。

これらに共通して言えることは、いずれも「本来持たせるべきではない権限をユーザに与えてしまっている」という状態だということです。

実際のパブリッククラウドの運用の中でも、このような状態が散見されますが、一体何が問題なのでしょうか。

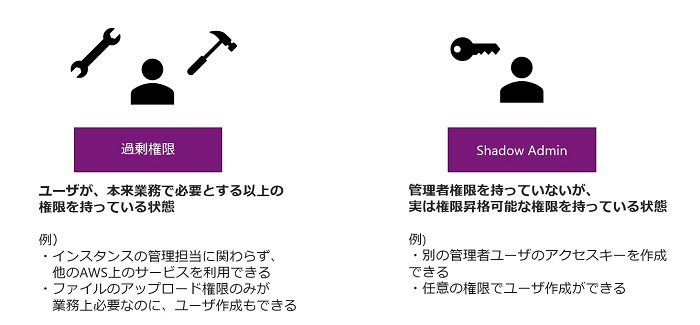

以下の図は「内部利用者」「外部攻撃者」の2つの観点から、それぞれ「過剰権限」「Shadow Admin」が引き起こしうるリスクを表したものです。

このような内部不正や外部からの侵入といったセキュリティリスクを防止するために、

このような内部不正や外部からの侵入といったセキュリティリスクを防止するために、

パブリッククラウド上でも最小権限を実現することが求められています。

ここが難しい!最小権限実現のための課題

パブリッククラウド上で最小権限を実現することは、実はとても難しいことです。

そこには、大きく3つの要因があります。

まず1つ目は、「膨大な権限数」があげられます。

まず1つ目は、「膨大な権限数」があげられます。

例えば、AWS、Azure、GCPといったパブリッククラウドではきめ細やかな権限管理ができる反面、

非常に多くの権限の種類が存在しています。

膨大な種類の権限から、利用者に最適な権限を都度選択することは非常に困難であると言えます。

2つ目は、「権限の要否を判断する難しさ」があります。

管理者は、利用者の業務に対して必要な権限が何なのか、

あるいはそのユーザが本当にその権限を業務で必要とするのかを

逐一判断しなければなりません。

判断が難しいため、ついつい必要以上の権限を付与し、

とりあえず色々なことができるようにしておくといったことが起きてしまいます。

最後に、「継続的なモニタリングの不足」といった点もあげられます。

仮に何とか1つ目、2つ目の課題をクリアしてセキュアなパブリッククラウド環境を構築したとしても、

日々の運用の中でユーザの増加や、権限の再割り当てといったことがおのずと発生します。

例えば、ある部署での業務で必要とされていた権限が、別の部署に移ってからもそのままになっているなど、

運用の中で不要な権限等が放置されてしまいます。

これらの3つの要因から、パブリッククラウドでの最小権限の実現は非常に困難なものといえます。

最小権限実現の切り札!CIEM徹底解説!

では、パブリッククラウドでの最小権限を実現していくためにはどうすれば良いのか?

その切り札とも言えるソリューション、「CIEM(Cloud Infrastructure Entitlement Management)」について解説していきます。

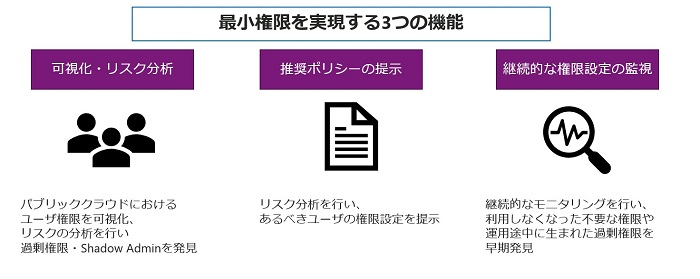

CIEMでは、大きく3つの機能で、パブリッククラウド上での最小権限を実現することができます。

1,可視化・リスク分析

パブリッククラウド上にどのようなユーザが存在しているか、権限の可視化を行います。

その権限の内容等からリスクを分析し、高リスクなユーザが誰であるかを可視化することで、

管理者は、まず対処すべきユーザの絞り込みを行うことができます。

2,推奨ポリシーの提示

リスクの高いユーザへの対処について、個々のユーザのあるべき権限設定を提示します。

従来の運用ですと、管理者が一つずつ頭を悩ませ、適切な権限付与を行う必要がありましたが、

提示される権限設定に沿うことで、基準が明確になり、判断が簡単になります。

3,継続的な権限設定の監視

セキュアな環境を作ることができた後も、継続的な監視を続けます。

運用中に発生した過剰権限や、不要になった権限をいち早く発見し、対処を行うことができます。

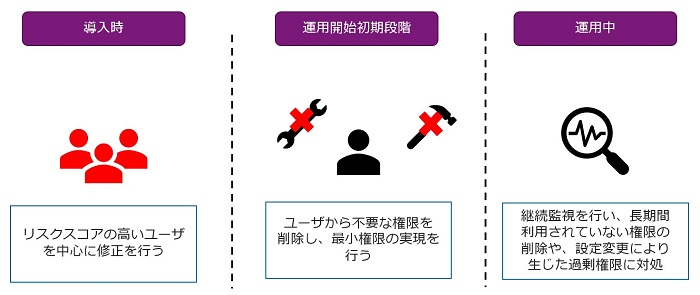

実際の導入後の運用をイメージしてみましょう。

CIEMを導入し、ユーザの可視化からスタートします。

この時、CIEMはリスクスコアの高いユーザを検出することができるため、対応の優先度がわかります。

まずはリスクの高いユーザから、優先的に権限設定の修正を行い、

次に「極端に大きい権限が与えられている訳ではないが、業務上不要な権限が付与されている」ユーザ等への対処を行っていきます。

こうして、パブリッククラウド上での最小権限を実現し、セキュアな環境を構築することができました。

そして、継続して監視を行っていく中で、アラート機能等により都度権限を見直していきます。

例えば、リスクスコアの高いユーザが新たに発見された際や、権限の設定変更等により全体のセキュリティスコアに変動が生じた場合は

管理者側でその内容を確認し、すぐに対処を行っていきます。

まとめ

パブリッククラウドの利用は、今後もますます広がっていくでしょう。

そのため、今回ご紹介したようなクラウド利用時の権限管理に関する問題は今後も増え続けると想定されます。

CIEMは、手動で対応することが難しいこの問題を解決するために、新しく市場に登場しました。

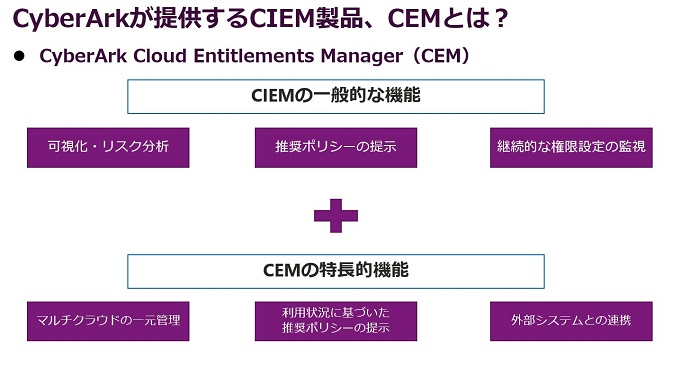

弊社取り扱い製品では、CyberArk CEM(CyberArk Cloud Entitlements Manager)がCIEMに該当します。

CIEMの基本機能に加え、主要なパブリッククラウドの一元管理ができること、

利用状況に基づいた推奨ポリシーの提示ができることなどの特徴がありますので、

ご興味のある方は、是非お問い合わせください。

関連ソリューション

Wiz ~1つのプラットフォームでクラウド環境を包括的に保護するCNAPP~

関連資料