【2023年最新版】NDRとは?昨今導入が進む理由や導入効果を徹底解説!

-

│

本記事のサマリ

はじめに

本記事では今話題のソリューションであるNDR(Network Detection and Response)について、最新のセキュリティの動向を踏まえながら、昨今導入されている理由や導入時の効果について解説します。

NDRとは

NDRとはその名の通り、通信(Network)を監視して脅威を検知(Detection)し、対処(Response)へ繋げるためのソリューションです。

従来の境界防御製品とは異なり、機械学習を活用し高度な脅威検知を行える点や内部ネットワークも監視対象とする点が特徴です。

では、なぜ今NDRの導入が進んでいるのでしょうか。

NDRの導入が進んでいる理由その① 「企業内部の攻撃者の監視・検知の必要性」

NDRの導入が進んでいる一つ目の理由が、内部ネットワークで行われる攻撃者の活動を監視・検知する必要が生じていることです。

その背景にあるのは攻撃者の攻撃目標の変化です。

近年大きく被害が出ているランサムウェアを例に取ると、主流となる手法がこれまでのばらまき型から暴露型へ変化してきています。

ばらまき型と暴露型の特徴をそれぞれ記載します。

| 攻撃(暗号化)対象 | 感染拡大方法 | 要求金額 | 情報の外部持ち出し | |

| ばらまき型 |

感染端末とその周辺の端末上の情報 |

ワーム型ウイルス |

小 |

無 |

| 暴露型 |

機密性が高く重要な情報 |

人手による横展開 |

大 |

有 |

暴露型のランサムウェアで狙われる情報は簡単には閲覧・入手ができないように保管されているため、攻撃者もこれまで以上に深く企業内部を侵害していく必要があります。

結果として攻撃者の活動も企業ネットワークへ侵入した後にさらに時間をかけて偵察・横展開を行う傾向が強まっています。

セキュリティ対策としても、内部ネットワークで行われる攻撃者の活動を監視・検知する必要が出てきたことが一つ目の理由です。

NDRの導入が進んでいる理由その② 「境界防御の限界」

境界防御を強固にして内部への侵入を防ぐことができれば、セキュリティ対策として問題ないのではないかと考える方も多くいらっしゃると思います。しかしながら、その境界防御での対策が難しくなってきている点が、NDRの導入が進んでいる2つ目の理由です。

背景にはリモートワークによる社外で働く機会の増加やIaaS/SaaSなどの外部サービスの利用の増加など働き方、働く環境の変化があります。

この働き方の変化により、以下のようなセキュリティリスクが生じています。

・境界防御製品を経由しない通信による業務端末の感染

・公衆Wi-Fiを装う攻撃者による通信の傍受

・社外から社内へアクセスするために導入したVPN装置やリモートアクセス用の経路からの侵入

・IaaS/SaaSなどの外部サービスの設定や権限管理の不備による情報漏洩

特に昨今攻撃者に狙われやすいポイントとなるのは、リモートワークの普及により利用頻度が大きく増えたVPN装置やリモートアクセス用の経路です。

VPN装置の脆弱性を悪用する手法の場合、攻撃者の端末が直接社内のネットワークへ侵入できるケースが大半です。

このケースではEDRなどの最新の対策も効果を発揮しにくく、攻撃者としても攻撃手法に制約がなくその後の活動を進められるため、

絶好の標的となります。

また、リモートアクセス用の経路からの侵入の場合、業務上必要という背景があるため、穴を閉じるという対策が取れません。

ブルートフォースのような手段で強引に認証を突破されたり、既に認証情報が別経路で詐取されていたりする場合、攻撃者の端末へのログインを防ぐことはできず、侵入を許してしまいます。

このように社内のみに閉じていた以前の働き方に比べて、現在では攻撃者の侵入経路となり得るポイントが多岐にわたります。

そのため、IT・セキュリティの担当者が実際の運用において全てのポイントを完全に管理・統制することは難しくなっており、境界防御を用いて境界内への侵入を防ぐことは、もはや不可能だという考え方が一般的です。

このような理由から、境界防御製品だけではなく、内部へ侵入してくる攻撃者を検知する製品が必要だと考えるユーザがNDRの導入を進めています。

NDR導入による効果

ではそうした脅威に対してNDRを導入することでどのように対策を行うことができるのでしょうか。

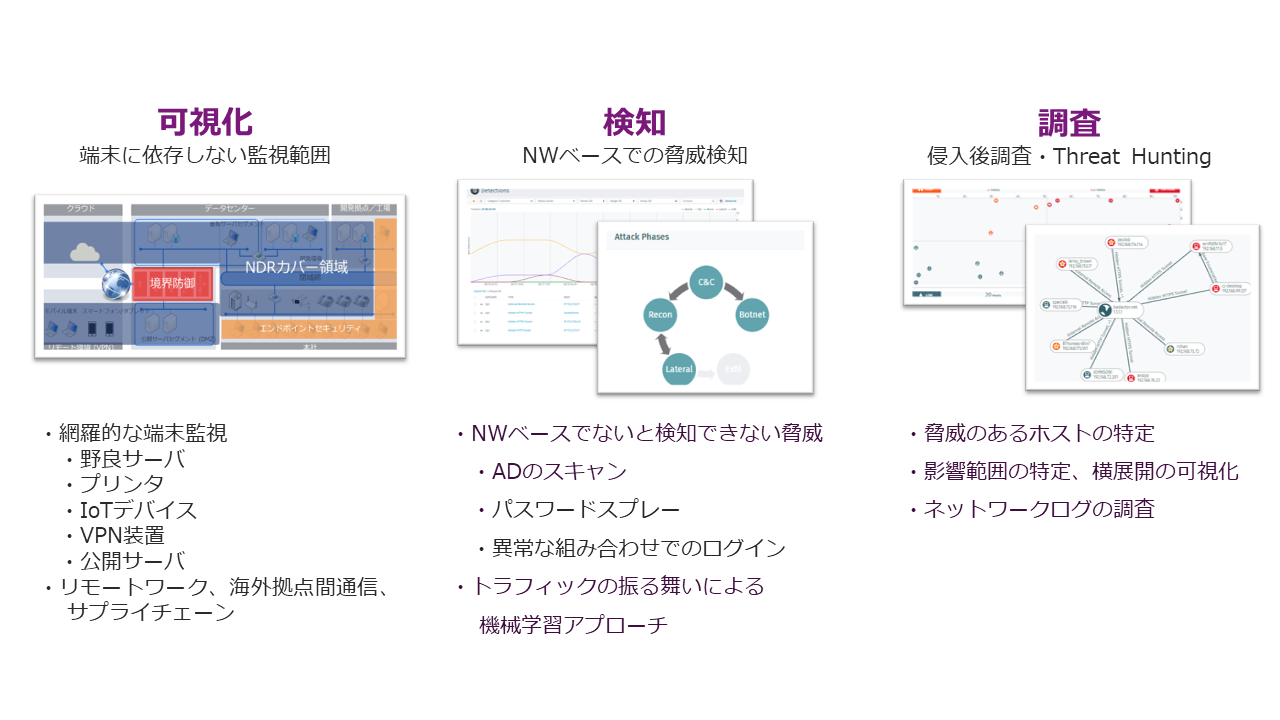

NDRでは大きく分けて、可視化、検知、調査の3つの機能を提供します。

1.可視化

NDRは内部ネットワークに生じるトラフィックを監視することで、境界内に侵入した脅威を可視化します。

これまで境界内に侵入した脅威の可視化という観点ではEDRが代表的なソリューションでしたが、エージェントのインストールが必要なため、監視が難しい端末が存在しました。

古いOSを使用している端末、管理者が居なくなり放置されている端末(野良端末)、プリンタやVPN装置などのネットワーク機器などがその例として挙げられます。

NDRはトラフィックによる監視を行うため、エージェントのインストールが不要であり、EDRでは監視が難しかった端末も監視することが可能です。

また内部ネットワークへ侵入した後の動きを監視することで、防ぐことが難しいVPN装置やリモートアクセス用の経路からの侵入なども、発見することができます。

2.検知

ネットワークベースでの検知機能を提供することでエンドポイント製品では検知が難しい偵察・横展開の試みに対して広く検知を行うことが可能です。

ブルートフォースなどによる認証の突破や、ADサーバへの正規クエリを用いた偵察、外部への情報の持ち出しなどが代表例です。

持ち出す宛先や利用するクエリの内容などは攻撃者によって変更することが容易であるために、シグネチャだけでは見逃しや過検知のリスクがある攻撃手法であっても、機械学習を用いた振る舞い検知により高精度で検知することができます。

また、ローカル環境を学習することで不審なログインを検知するなど、単体のエンドポイント監視とは異なるアプローチで脅威を検知することができます。

NDRによる解析を行うことで、攻撃者が実行する偵察・横展開を見つけ出し、情報の持ち出しやランサムウェアの被害が発生する前に検知・対処することが可能になります。

3.調査

セキュリティインシデント発生時に素早く対処を行うためには、攻撃の全体像をいち早くつかむことが重要になります。

攻撃の全体像を把握するためにはエンドポイントから取得できる点の情報だけではなく、点と点を結ぶ線の情報も必要です。

これまでのEDRやアクセスログなどのエンドポイントからのログやFWやプロキシなどの境界に置かれた製品からのログでは線の情報が不足しており、全体像の把握が困難な場合もありました。

NDRではパケットデータ、ネットワークメタデータなどのログを収集することで、内部の端末間の通信や内部端末と外部との通信に対して、調査能力を提供することができます。

どの端末が攻撃の中心であり、どの端末まで偵察や横展開の活動が及んでいるのかを把握することで範囲が絞られ、効率よく調査を行うことが可能です。

NDRを導入することで、侵入後の脅威をいち早く検知し、攻撃者が目的を達成する前に対処を行うことが可能となります。

また、これまでは監視が難しかった端末の監視やネットワークベースの調査能力により、攻撃の再発に繋がるリスクへの対処も容易にすることができます。

まとめ

ここまで読んでいただき、NDRソリューションに関してより詳細な情報を入手したいとお考えのお客様はぜひ弊社にお問合せください。

弊社取扱いNDRであるVectra AI社製品について具体的な情報提供や製品デモなどを実施させていただきます。