ファームウェアへの攻撃が、EDRでは防ぎきれない理由

-

│

本記事のサマリ

本記事では、以前も紹介した、既存のセキュリティ対策で検出できない脅威の原因となりうる「Vulnerability below the OS (VBOS)」=ファームウェアの脆弱性について記載します。

ファームウェアへの攻撃は、昨今のサイバー攻撃者に対し、永続性確保の手段として注目されています。ファームウェアの脆弱性を突いて意図しない操作を実行したり、ファームウェアを改ざんするといった挙動は、EDRなど、エンドポイント上でOSレベルで動作するセキュリティソリューションでは検知できない可能性があります。

3行でわかる本記事のサマリ

- ファームウェアの脆弱性悪用や改ざんは、セキュリティ製品に検知されずに攻撃が行われる可能性がある。

- 既存のセキュリティソリューションはファームウェアの脆弱性や改ざんを検知できない場合がある。

- ファームウェアに感染したマルウェアは長期間検知されないことがあり、対処が困難となる場合がある。

目次

- 特権

- 検知の回避

- 永続性

上記でも触れた通り、ファームウェアの脆弱性悪用や改ざんは、セキュリティ製品に検知されない形で攻撃手段を確保する(永続化)方法として攻撃者に注目され始めています。

上記でも触れた通り、ファームウェアの脆弱性悪用や改ざんは、セキュリティ製品に検知されない形で攻撃手段を確保する(永続化)方法として攻撃者に注目され始めています。

その理由には大きく以下の3つがあります。

① 特権

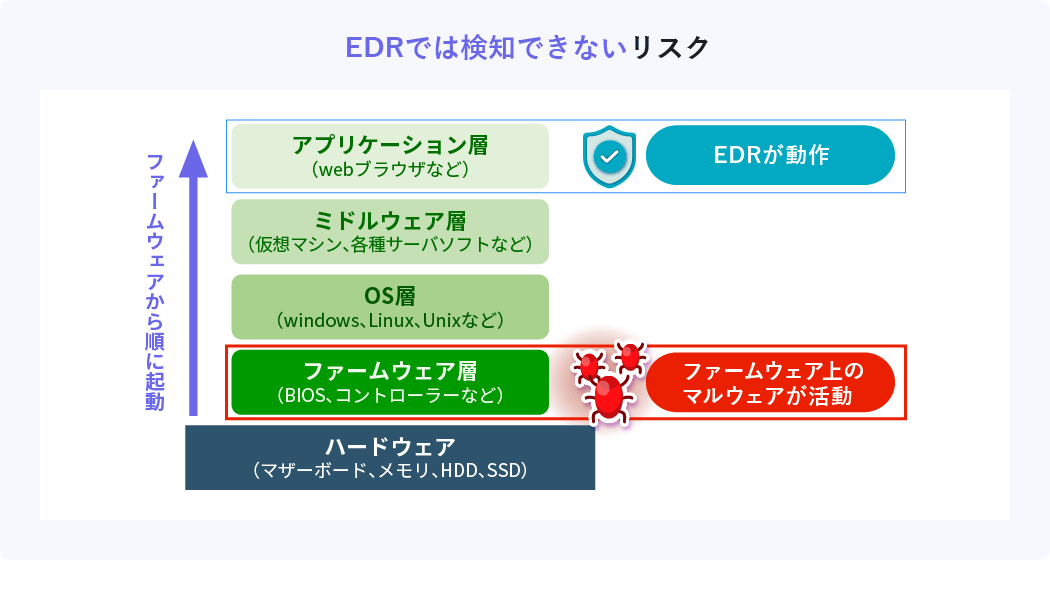

ファームウェアは、ハードウェアとソフトウェアの間に位置し、OSなどのソフトウェアを起動するためのソフトウェアです。そのため、ファームウェアへの攻撃によりOS起動前にマルウェアなどを実行されてしまった場合、OSでの権限制御を迂回し、高い権限で悪意のある挙動を実行されてしまう恐れがあります。

② 検知の回避

EDRなどの既存のセキュリティソリューションの多くは、OSレベルで動作し、OSレベルのプロセス・サービスの挙動に主眼を置いています。そのため、ファームウェアの脆弱性や改ざんを検知できない恐れがあります。例えば、ファームウェアの脆弱性悪用や改ざんによってランサムウェアなどが実行された場合、既存のセキュリティソリューションではランサムウェアの動作を検知・防止できても、それがファームウェアを侵害されたことで発生していると気づくことができない可能性があるということです。

③ 永続性

端末がマルウェアに感染した場合に考えられる対処として、OSの再インストールやハードディスクの交換が挙げられます。一方、ファームウェアはSPIフラッシュメモリというハードディスクとは別の領域に書き込まれています。そのため、OSの再インストールやハードディスクの交換を行ってもマルウェアが残存する恐れがあります。

実際に、ファームウェアに感染するマルウェアが長期間発見されなかった事例も出てきています。その1つがCosmicStrandと呼ばれるマルウェアです。CosmicStrandは、Windows機のUEFI(ファームウェアの一種)に感染し、OSの起動処理中にシェルコードをメモリ上に展開することで、起動したOS上からC&Cサーバへの接続や悪意ある挙動の実行を行うことが知られています。

CosmicStrandは、Kaspersky社により2022年7月に発見されました。一方、発見されたCosmicStrandの亜種がC&Cサーバとの通信時に接続する宛先ドメインの中には、2016年末から2017年にかけてアクティブだったものが含まれていました。これは、CosmicStrandが2016年から攻撃者に使用されていたにも関わらず、2022年になってやっと発見された可能性があることを示しています。Kaspersky社が確認したCosmicStrandの感染端末は組織ではなく個人のものでしたが、6年もの間検知されなかったことは、ファームウェアに感染するマルウェアの検知の難しさを示しているといえます。

出典:https://securelist.com/cosmicstrand-uefi-firmware-rootkit/106973/

また、以前のブログで触れた、機器に物理的に接触することによりファームウェアの書き換えを行う攻撃シナリオも、既存ソリューションで検知することが難しい攻撃です。このシナリオの特徴として、電源の入っていないデバイスや、キッティング前のデバイスに対してもファームウェアの改ざんを行うことができる点が挙げられます。電源が入っていない場合には既存のセキュリティソリューションでは検知することができず、ファームウェアに感染したマルウェアがOSレベルで悪性の挙動を実行するまで発見できない恐れがあります。前述のCosmicStrandに関する調査結果でも、被害者が中古で購入したマザーボードが、購入した時点でCosmicStrandに感染していた疑いがあるという事例が確認されています。

出典:https://bbs.360.cn/thread-14959110-1-1.html

ファームウェアの脆弱性悪用や改ざんに対処するためには、感染後のOSレベルの挙動をEDRなどのセキュリティソリューションで検知・防止するだけでなく、ファームウェアの更新状況・脆弱性状況及び改ざん有無についても可視化しておくことが必要です。一方、資産管理・脆弱性管理ソリューションには、ファームウェアまでをカバーしているものはまだ多くありません。

ファームウェアの更新状況・脆弱性状況及び改ざん有無を可視化するソリューションとして、当社ではEclypsium製品をご紹介しております。

企業が管理している端末やサーバ、ネットワーク機器のファームウェア、ブートローダなどに存在する脆弱性や改ざんの兆候を可視化します。

本ソリューションの詳細については、以下のページで詳しく説明しています。

▼詳しくはこちら

現在、当社では無償のファームウェアの脆弱性診断を行っております。

お客様の環境の一部の端末をサンプルとし、無償診断を行うサービスです。

ご利用の端末において、ファームウェアに脆弱性がどの程度存在するのか、万一改ざんされてしまっていないかをご確認頂けます。上記ページよりお申し込みください。

申込ページはこちら

▼動画の視聴はこちら

また無料のオンデマンド動画でも、VBOS対策ソリューションについて詳しくご紹介しております。

ご興味ある方は、ぜひ視聴ください。