「EDR」とは? EDRの基本や導入メリット、選定ポイントをご紹介

-

│

目次

1.EDRとは?

2.EDRの仕組み

3.EDR製品の選定ポイント

4.まとめ

1.EDRとは?

1-1. EDRとは?

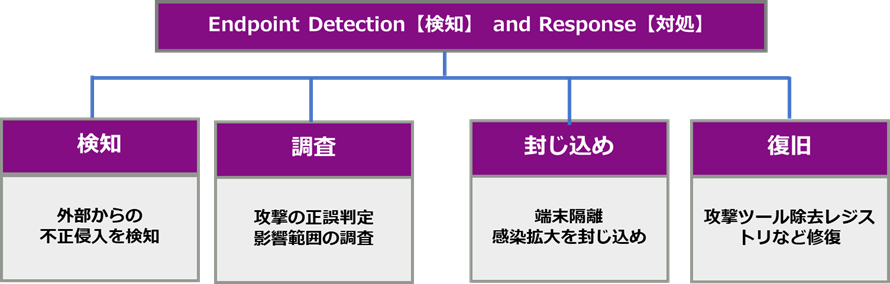

EDRとは「Endpoint Detection and Response」の略で、クライアントやサーバといったエンドポイントに対する標的型攻撃対策手法の一つです。保護対象の端末にエージェントをインストールすることで、一連のプロセス(検知~調査~封じ込め~復旧)を脅威に対して実行することが可能です。

1-2. EDRが必要になった背景

EDRが必要となった背景として、ファイルレス攻撃のような高度な攻撃が増加したことが挙げられます。高度な攻撃に対しては、現在多くの企業で導入されているようなパターンマッチング形式でのウイルス対策ソフトでは、防ぎきることができません。もし防ぎきることができなかった場合、すり抜けてしまった脅威がどのような動きをしているか把握することができないため、攻撃自体の発生に気付くことができず、また被害の影響範囲を把握することができません。加えて再発防止を踏まえた根本的な対策を打つこともできません。

そこで侵入を100%防止することは不可能という前提で、万が一侵入された場合の対策としてEDRが注目されています。

2.EDRの仕組み

EDRは、脅威に対して一連のプロセス(検知~調査~封じ込め~復旧)を実行します。具体的な流れは以下になります。

① 検知:EDRが常時クライアントやサーバの通信状況・プロセスなどを監視し、不審な挙動があった場合には管理者に通知

② 調査:管理者がEDRで取得した該当クライアント(サーバ)のログを分析

③ 封じ込め:管理者(又は監視サービス提供者)が、脅威が確認された場合、EDR上で端末を隔離

④ 復旧:管理者(又は監視サービス提供者)がEDR上で攻撃ツールを除去、復旧

以上が一般的に知られているEDRの仕組みです。次章ではEPP(Endpoint Protection Platform)との違いについて説明します。

2-1. EPP(AV、NGAV)との違い

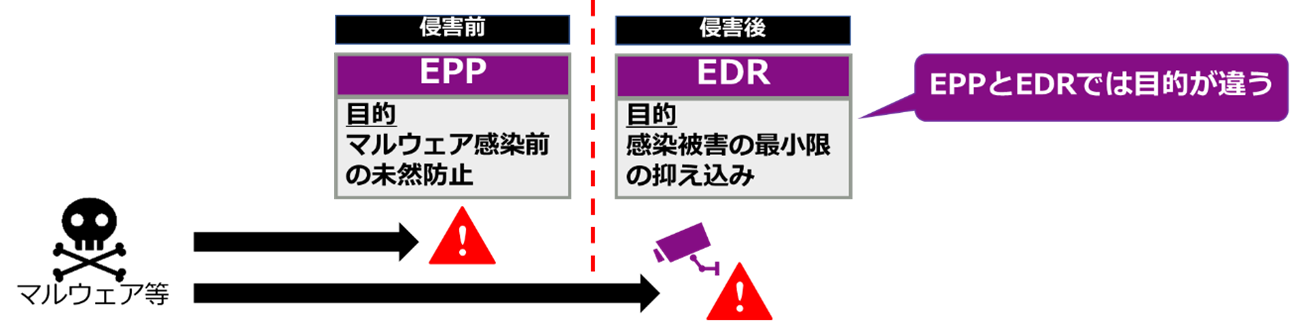

EDRとEPPの違いとして、"目的の違い"が挙げられます。

EPPの一種であるAV製品はシグネチャ型の検知方法を採用しており、パターンマッチすることにより既知のマルウェアを侵入させないことが目的です。

また昨今注目を集めている次世代型アンチウイルス(NGAV: New Generation Anti-Virus)においても、機械学習/AIといったシグネチャレス型の検知方法が採用されていますが、従来型AVと同様でマルウェアを侵入させないことが目的です。

これに対して、EDRは侵入を検知、調査して対処を行うことで被害の拡大防止が目的であり、侵入を前提としているためそもそもの目的が異なります。またEDRにおける検知は、振る舞い型を採用しているため、シグネチャとして登録されていない攻撃も検知可能です。

一般的にはシグネチャ型よりも振る舞い型検知の方がセキュリティ強度は高いと認識されています。

3.EDR製品の選定ポイント

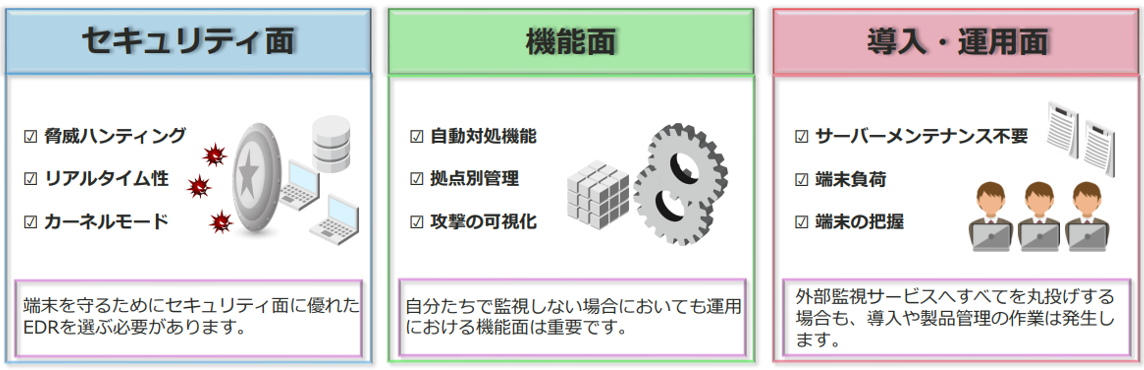

市場に数多あるEDR製品の中から自社に適切な製品を選定するにあたり、重視するべきポイントを具体的ご紹介します。EDR製品選定においては、自社運用・外部監視サービスへの委託を問わず、以下3つの観点(セキュリティ面、機能面、導入・運用面)で検討することがポイントです。

それぞれの観点ごとに具体的に説明します。

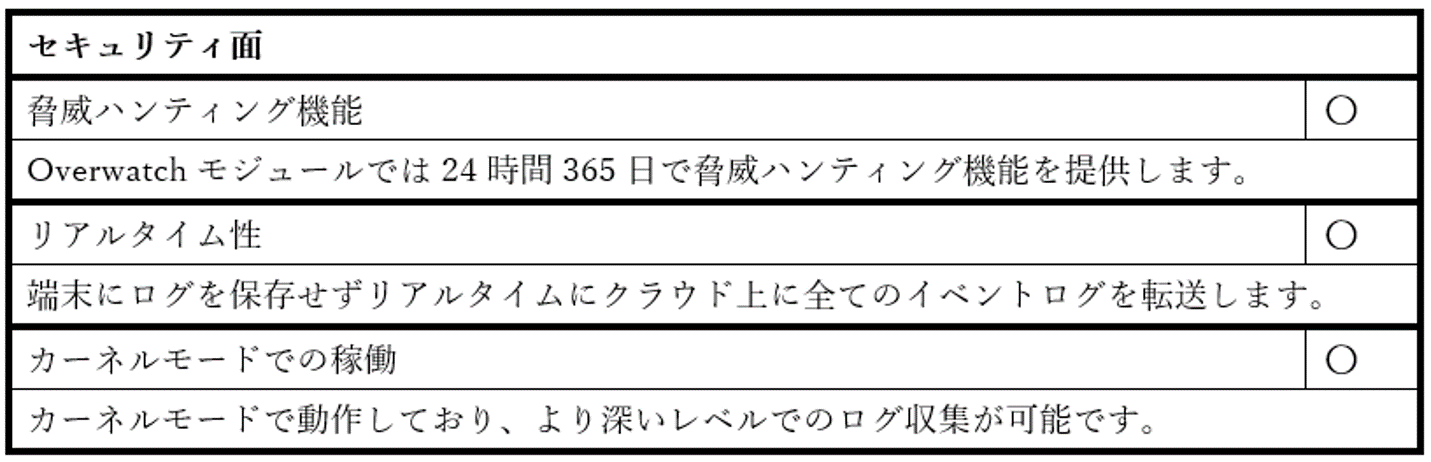

■ セキュリティ面

- 脅威ハンティング機能

脅威ハンティング機能とは、EDRをすりぬけてしまうような高度な脅威を検知するための機能です。

EDR導入企業は、EDRで取得するログを基にした監視を外部業者へ外注する「監視サービス」を利用することが多いですが、同サービスの対象範囲は、EDR製品からの通知を基にした調査・報告にとどまります。そのため、脅威ハンティング機能がない場合、過検知やすり抜けの可能性がより高くなってしまいます。

- リアルタイム性

迅速な調査による原因究明のために、端末のアクティビティをリアルタイムに確認する必要があります。ログの定期送信形式のようなリアルタイム性に欠ける製品の場合、攻撃の証拠隠滅を図られる可能性が高くなります。

- カーネルモードでの稼働

ユーザモードでは取得情報が限定的であり攻撃者によってはエージェント停止・改ざんにつながる可能性があります。より深いレベルであるカーネルモードの方が多くの情報がログとして収集可能です。

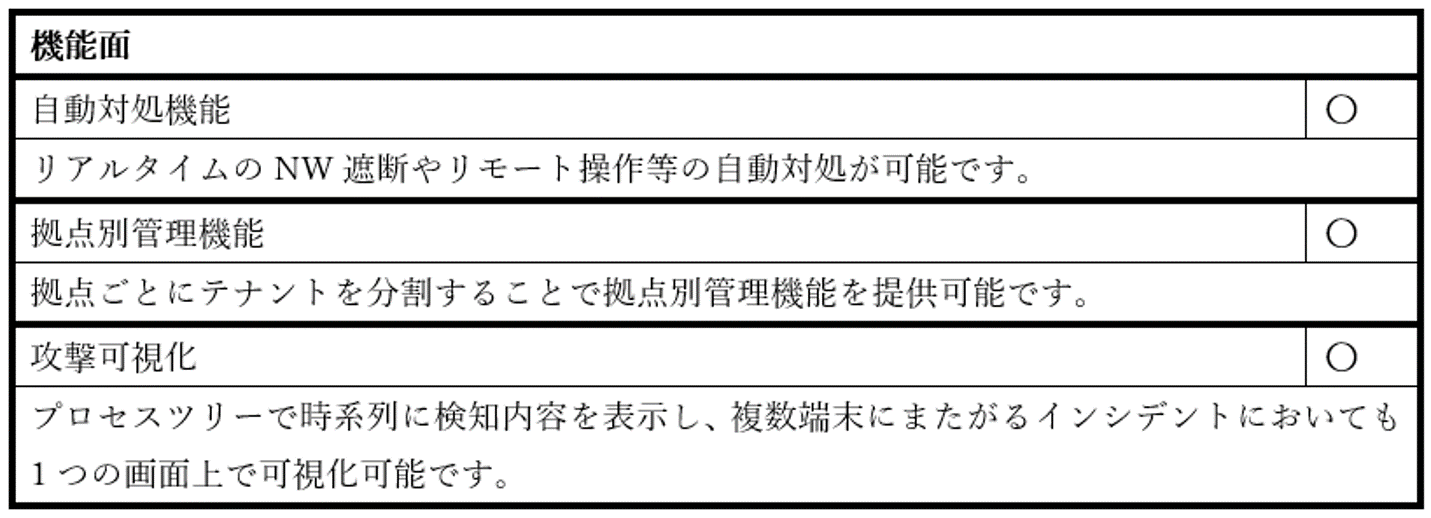

■ 機能面

- 自動対処機能

監視サービスはあくまでもSLOに則って対応する為、攻撃確認後の対処に時間を要する可能性があります。そのため被害の拡大につながりやすく攻撃のブロックのみならず、リアルタイムでのNW遮断やリモート操作等の自動対処が重要となります。

- 拠点別管理機能

海外に支社があり、現地に担当者がいるような企業の場合、自部門の環境のみを管理できる必要があります。拠点別管理ができない場合、管理者ごとに見るべき範囲が分かりづらくなり、各拠点の担当者に見せたくない他拠点の情報まで見えてしまう可能性があります。

- 攻撃可視化

監視サービスを用いる場合も、調査のためにUIが見やすく、直観的に攻撃を追える必要があります。プロセスツリーや横展開が分かりにくい場合、調査の正確性に欠け、また監視サービス提供元の調査効率にも影響を与えます。

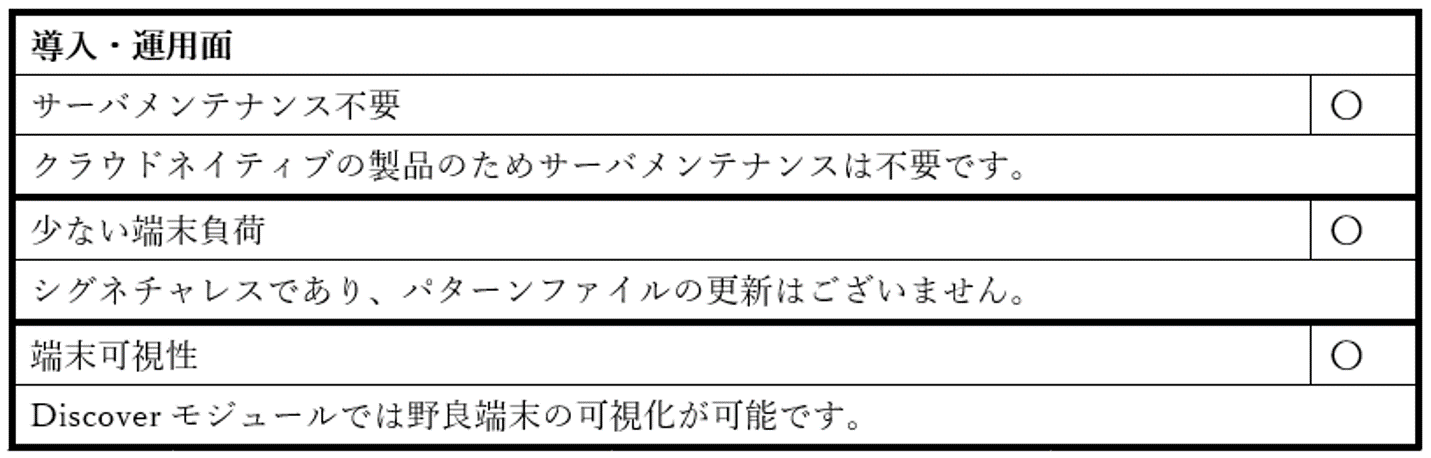

■ 導入/運用面

- サーバメンテナンス不要

サーバ・エージェント管理はほとんどの場合、管理者自身で管理・運用します。バージョンアップ実施のみならず、各端末にインストールするエージェントとの互換性の考慮が必要で、運用負荷の増加につながってしまいます。

- 少ない端末負荷

シグネチャレスの製品は、ファイルスキャンが無く、端末の負荷軽減にもつながります。一方でシグネチャファイルを有する製品の場合、端末負荷により端末固有の事象が起きることが多く、予期しない運用管理が発生する場合があります。

- 端末可視性

端末へのエージェント展開は管理者が実施します。端末可視化が不可能である場合、エージェントが入っていない端末が攻撃されても、攻撃自体に気づけません。

3-1. クラウドストライクのメリット

前段では選定ポイントについてご紹介しましたが、ここでは弊社の取り扱うEDR製品であるクラウドストライクを例に、EDRの導入メリットをご紹介します。

▼製品の詳細はこちら

https://www.macnica.co.jp/business/security/manufacturers/crowdstrike/

■ 選定ポイントとクラウドストライク

■ クラウドストライク製品導入のメリット

-セキュリティ向上

クラウドストライク製品はThreat Graphというアーキテクチャを有し、世界180ヵ国から1週間に4兆以上のイベントを収集、全世界の端末をリアルタイムに監視しています。加えてクラウドストライク社が保有する脅威インテリジェンスが集約されているため、最新の脅威が発見された際は即座に検知ロジックへ反映することで、お客様を脅威から保護します。

- 機能拡張性

次世代型アンチウイルス、EDR、脅威ハンティングの外部脅威対策に加えて、USB制御や脆弱性管理、資産の可視化やクラウド設定のセキュリティ管理などエンドポイントセキュリティにかかわる様々な機能をシングルエージェント、プラットフォームで実現しています。またエンドポイントにかかわらず、クラウドセキュリティやID保護といった領域における機能提供も実装しているためお客様のセキュリティを幅広く向上させていくことが可能です。

- 管理者・端末両方への負荷軽減

オンプレミスサーバが不要であり、シグネチャファイルを有していないためパターンファイル更新が不要となり、端末負荷が軽減されます。

また視覚的・直感的に分かりやすいUIであるため、全体の状況が把握可能になり、さらにSeverityによる5段階での脅威ランク付け機能を有していることで優先して対応すべき事象が明確となるため結果的に負担軽減を実現します。

4.まとめ

・EDRとは「Endpoint Detection and Response」の略で、クライアントやサーバといったエンドポイントに対する標的型攻撃対策手法の一つ

EDRが必要となった背景として、ファイルレス攻撃のような高度な攻撃が増加したこと

・EPPはマルウェアを侵入させないことが目的、EDRは侵入を検知、調査して対処を行うことで侵入被害の被害拡大防止が目的となっており、侵入を前提としている

・EDR製品選定においては、自社運用・外部監視サービスへの委託を問わず、セキュリティ面、機能面、導入・運用面を軸とした検討が必須

・クラウドストライク導入のメリットは主に3点(セキュリティ向上、機能拡張性、管理者・端末両方への負荷軽減)

▼【ホワイトペーパー】高まる脅威に立ち向かう テレワークにおけるセキュリティ対策の在り方とは

▼お問い合わせ

クラウドストライク製品担当

フォーム:https://go.macnica.co.jp/CS-Inquiry-Form.html

メール :crowdstrike_info@macnica.co.jp

製品HP:https://www.macnica.co.jp/business/security/manufacturers/crowdstrike/