SASE/SSE選定ガイド2023 群雄割拠のSASE/SSE、後悔しない5つの選定ポイント

-

│

3行でわかる本記事のサマリ

- ゼロトラストは、従来の境界防御とは異なり、常に明示的な検証を求めるセキュリティコンセプト。

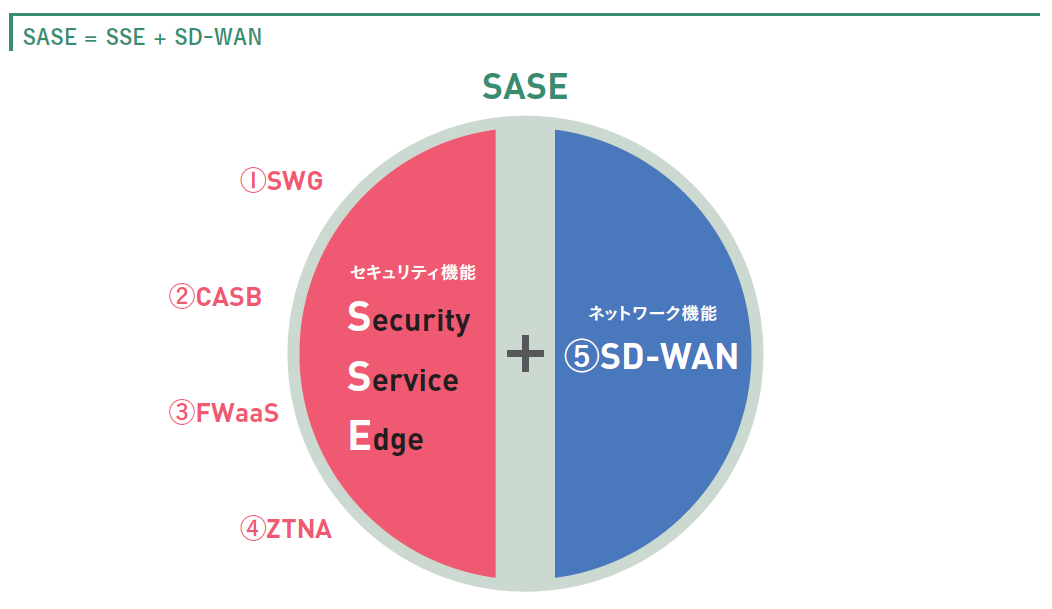

- SASEはクラウドネイティブな統合的なセキュリティ環境であり、ゼロトラストの原則に適したソリューション。

- SASEは、SWG、CASB、ZTNA、FWaaS、SD-WANの5つの機能を統合し、効率的な運用とセキュリティを実現する。

はじめに

話題の「ゼロトラスト化」を実現するソリューションとして、熱視線が集まるSASE(Secure Access Service Edge)。

すでにSASEでゼロトラストネットワークを実現した事例も増え、多くの企業が検討を本格化しつつある。

一方、SASE市場は多数のベンダーが群雄割拠で乱立し、「自社に最適なSASEをどのような視点で選ぶべきかわからない」という声も聞こえてくる。

本記事では、2023年の最新情報を織り込みながら、「SASE選びで後悔しない5つの選定ポイント」を紹介する。

目次

1.ゼロトラストとは?

2.ゼロトラスト化に最適なSASEの登場

3.3つの通信を5つの機能で統合するSASE

4.群雄割拠のSASE、失敗しない5つの選定ポイント

1.ゼロトラストとは?

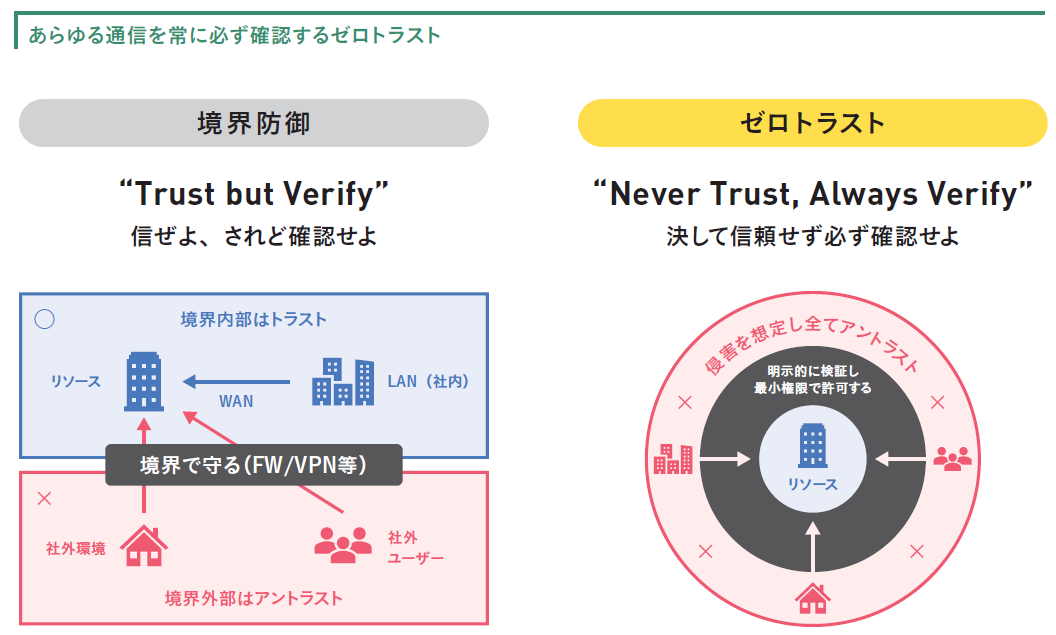

まず、ゼロトラストのコンセプトや境界防御との違いを確認しておこう。

ファイアウォールを中心とする従来型の境界防御は、「Trust but Verify(信ぜよ、されど確認せよ)」が基本的なコンセプトだった。

いったん境界内部へのアクセスが許可されると、その後、通信の継続的なチェックは行われず、社内のデータ・リソースへ容易にアクセスが可能となってしまう。

一方、ゼロトラストは、「Never Trust, Always Verify(決して信頼せず、必ず確認せよ)」を原則とし、リソースにアクセスする際は、常に明示的な検証を求めるのが特徴だ。

アクセスを許可する範囲は最小限にとどめ、一度アクセスを許可した後も、決して信頼せず、通信元の信頼性をさまざまな角度から検証し続ける。

非常に厳格なセキュリティコンセプトだといえよう。

2.ゼロトラスト化に最適なSASEの登場

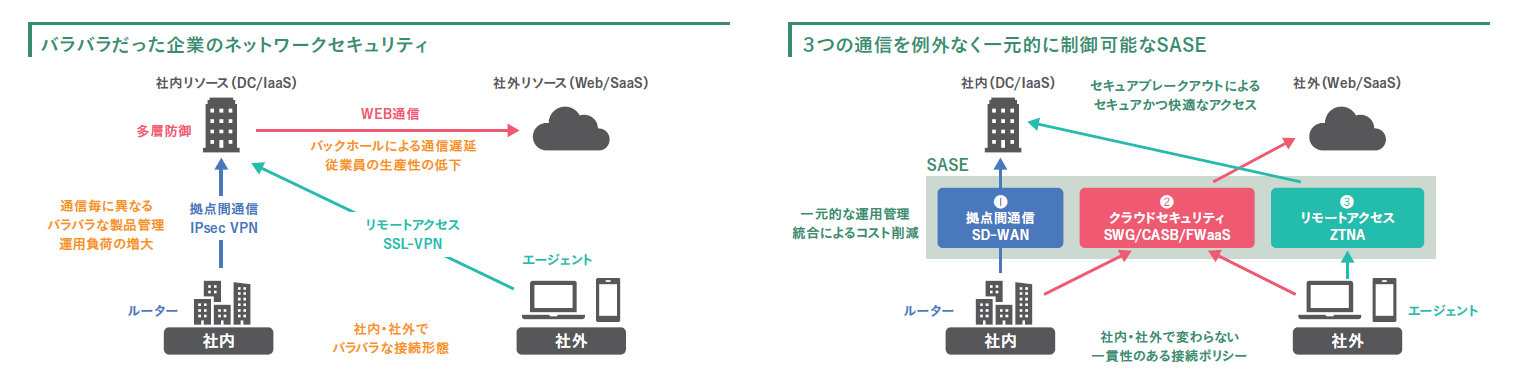

それでは、国内企業のネットワークセキュリティには、どのような現状があるのだろうか。

これまで企業は、WANによる拠点間通信、VPNなどを経由するリモートアクセス、SaaSを含めたWeb通信という3つの通信を制御するべく、それぞれ異なるソリューションを採用してきた。

リモートアクセスを含めてインターネット通信をデータセンターに集約するというネットワーク構成の企業は少なくないが、クラウドへのアクセスを自社ネットワーク経由に限定すると非効率であり、VPNなどのゲートウェイにかかる負荷も大きくなってしまう。

テレワーク環境でのリモートアクセスの急増にともない、ビデオ会議やクラウドストレージなど特定のサービス向けに直接インターネット通信を許可する「ローカルブレイクアウト」の運用も増えている。

ローカルブレイクアウトを含めた新たなネットワーク構成を前提に、業務システムのアクセスの再検討が必要だ。

そこで登場するのが、クラウドネイティブな形で統合的なセキュリティ環境を実現するSASEだ。

SASEは、3つの通信に例外なく共通の経路を利用させて、一元的にアクセスコントロールが可能なため、運用管理の統合によるコスト削減が期待でき、ゼロトラストのセキュリティコンセプトとも非常に相性が良い。

例えば、危険なSaaSにアクセスしようとしている場合はCASB(CloudAccess Security Broker)の機能でブロックし、外部に持ち出しが禁止されているデータの漏洩はDLP(Data Loss Prevention)でリアルタイムに検知して即時ブロックすることができる。

また、ローカルブレイクアウトでセキュアかつダイレクトに業務基盤にアクセスできるため、生産性の向上にも大きく貢献できる。

SASEは、社内アプリケーションへのアクセスを制御するZTNA(Zero Trust Network Access)機能も内蔵している。

ユーザーと内部アプリケーションの直結、より厳格な通信元の確認、継続的な通信状況の可視化など、ゼロトラストの原則に沿ったよりセキュアなリモートアクセス機能で、これまでVPNが担っていた内部アクセス機能を置き換えて、「脱VPN」を実現できる。

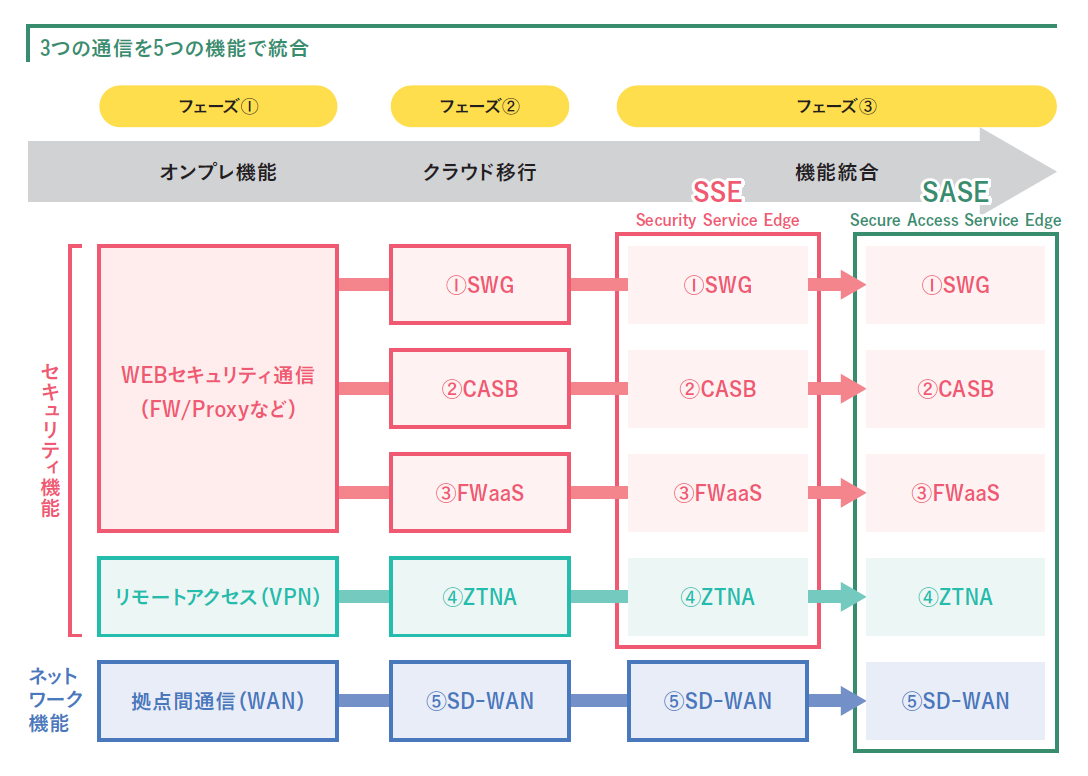

3.3つの通信を5つの機能で統合するSASE

SASEは、5つのセキュリティ機能を高度に統合して構成されている。その5つとは、

①プロキシ機能やフィルタリング機能を提供するSWG(Secure Web Gateway)、

②クラウドサービスにおける利用状況の可視化や制御を行うCASB(Cloud AccessSecurity Broker)、

③社内ネットワークなどオンプレミスのアプリケーションへのアクセスが制御できるZTNA(Zero TrustNetwork Access)、

④HTTP/HTTPS以外の非Web通信も制御するFWaaS(Firewall as a Service)、

⑤拠点間通信のWANを制御し、柔軟なネットワーク制御を実現するSD-WANだ。

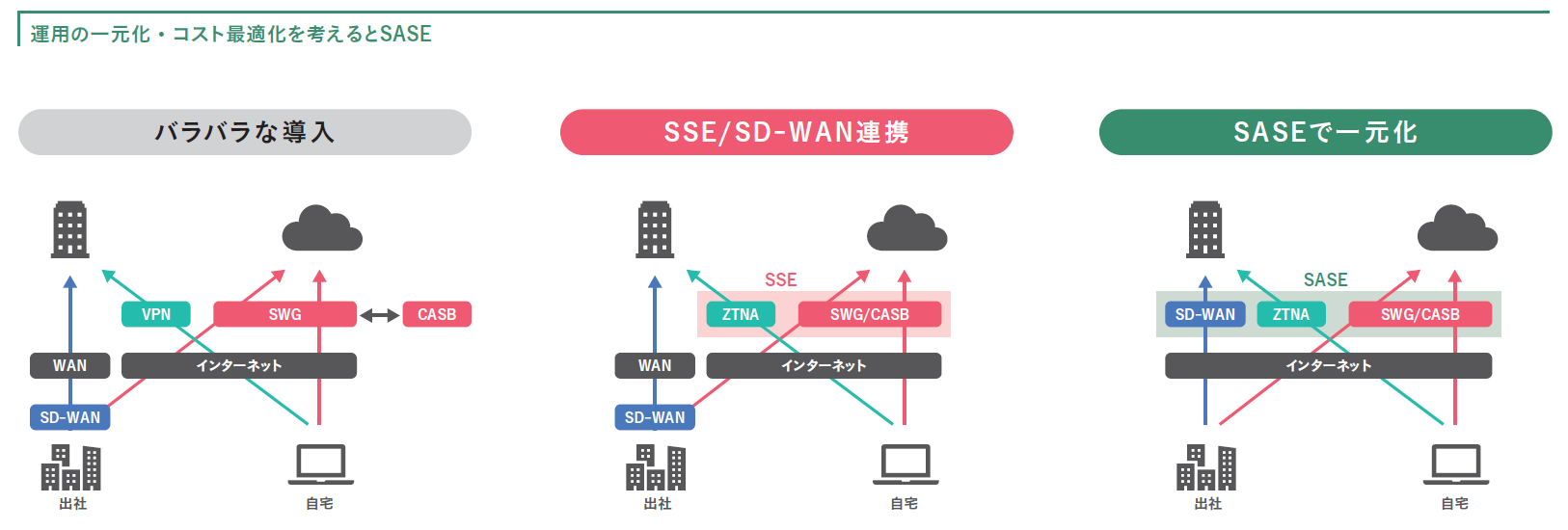

世の中にはこれらのセキュリティ・ネットワーク機能を個別に実装するソリューションもあるが、ポリシーが統一できないうえに、運用管理が煩雑で非効率になることは間違いない。

適材適所に選択していくことも可能ではあるものの、できればまとめて管理していける環境を選択したいところだろう。

4.群雄割拠のSASE、失敗しない5つの選定ポイント

では、ゼロトラストネットワークを実現するSASEフレームワークを自社に取り入れるには、どのようなソリューションを選択すればよいのだろうか。

特にSASE選びを複雑にしている要因は、複数機能を統合的に扱っているソリューションであることに加えて、ネットワーク機器やセキュリティソリューションを提供してきた多くのベンダーが、市場拡大を目的にSASEへ参入してきていることだ。

群雄割拠の状態が続いているSASEについて、いくつかの視点で選択の勘所について考えていきたい。

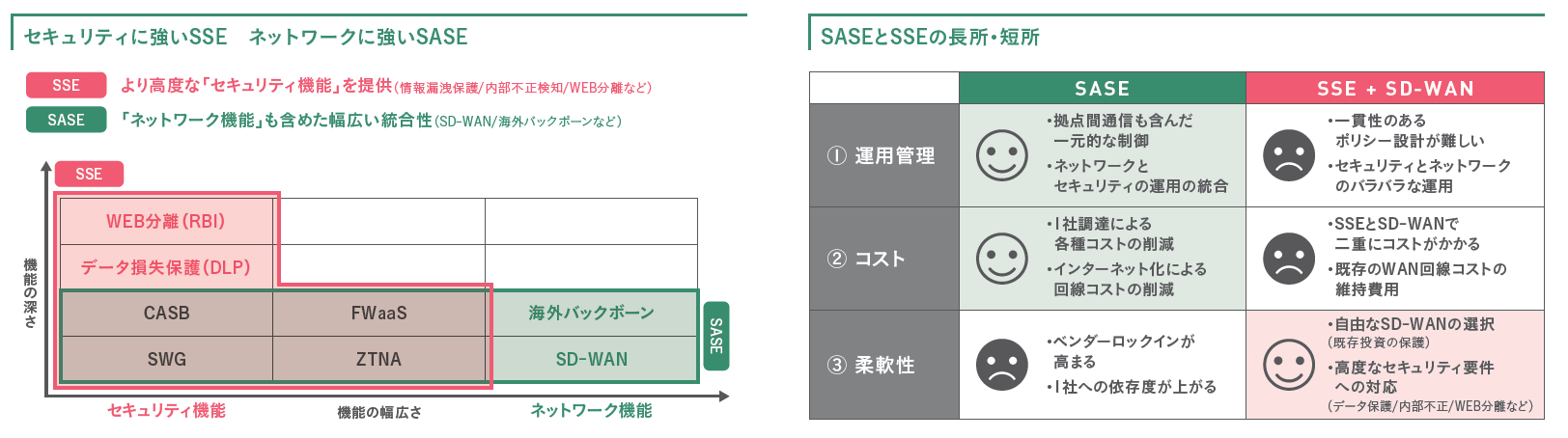

ポイント①SASE vs SSEの1 2つのアプローチを理解する

SASEは確かに包括的なセキュリティ機能とネットワーク機能を含めた理想的なフレームワークだが、一般的な企業では、ネットワークとセキュリティで担当者や運用体制が異なることも多い。

特にネットワークは既存回線や設備の更改タイミングも考慮する必要があり、全ての環境を1つのベンダーに集約することが困難だという企業側の事情もある。

そこで、SASEに加えて新たに提唱されているのが、セキュリティ機能だけが高度に統合されたSSE(Security Service Edge)というコンセプトと、ネットワーク機能を統合したSD-WANを別々に調達・統合するSSE+SD-WANというアプローチだ。

それぞれ一長一短あるものの、WANも含めたSASEの導入が困難な企業では、SSEによるアプローチも視野に入れて検討したい。

拠点間のWAN通信やリモートアクセス通信を区別せず、単一のコントロールプレーンで制御できるSASEであれば、当然シンプルな運用が可能であり、ライセンスやハードウェアコストなどの面でメリットが得やすい。

例えば、代表的なSASEベンダーの1つ、Cato Networksでは、海外拠点間の高速な通信を実現するグローバルバックボーンが利用でき、国際専用線のコスト削減も付加価値として期待できる。

ただし、単一ベンダーに依存してしまうことによるベンダーロックインのリスクもトレードオフとして生まれてくる。

しかも、1つのベンダーだけであらゆるセキュリティ機能を高度に維持することは現実的に難しく、成熟していない機能も存在しているのは確かだ。

一方で、SSE+SD-WANのアプローチは、最適なベンダーをベストオブブリードで選択可能なため、ベンダーに依存しない環境が整備できる。

例えば、NetskopeやSkyhigh Securityのように、高度なデータ漏洩保護機能を備えたCASBやDLPに強いSSEベンダーと、独自のWAN最適化やアプリケーション識別機能を備えたAruba EdgeConnectのようなSD-WANソリューションを連携するといった自由な組み合わせが実現できる。

また、可用性の面でも、どちらかがサービスダウンしても、もう一方の経路でビジネスが継続できるというメリットがある。

もちろん運用の煩雑さや2つのソリューションを採用する点でコスト面でのデメリットも出てくるため、自社に合わせた選択が求められる。

多数の海外拠点を抱えるグローバル製造業のように、グローバルガバナンスを意識するべき企業であれば、どこに拠点があっても一元的に管理でき、国際専用線のコストも低減できる、ネットワークに強いSASEのメリットが大きいはずだ。

また、情報漏洩や内部不正などの新しい脅威に対抗するためのセキュリティ強化が導入目的の場合は、DLP、UEBA(User and Entity Behavior Analytics)、WEB分離など、高度なセキュリティ機能が充実したSSEを選択するというアプローチも考えられる。

あるいは、業務システムが既設の閉域網と密接に関係している企業であれば、セキュリティとネットワークを分けたSSE+SD-WANを選択することで導入のインパクトを軽減できるだろう。