急増中!今猛威を振るうランサムウェアとは?

-

│

目次

1. ランサムウェアの基本情報

2. ランサムウェア攻撃の対策

3. ランサムウェアに感染した場合の対処手段

1.ランサムウェアの基本情報

1-1. 定義と由来

ランサムウェアとは個人情報や企業(組織)の重要情報を窃取し公開をチラつかせ被害企業に高額な身代金を数度にわたり要求する、極めて凶悪なサイバー攻撃です。

身代金を要求することから、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた「ランサムウェア(Ransomware)」と命名されました。

1-2. 脅威のトレンド

従来のランサムウェアは暗号化したデータの鍵に対して身代金を請求していましたが、昨今、被害企業から身代金の支払いがなかった場合に「摂取したデータを外部に公開する」と脅す、二重の脅迫がトレンド化しており、これらは新型ランサムウェア(暴露型ランサムウェア・二重脅迫ランサムウェア)と呼ばれています。

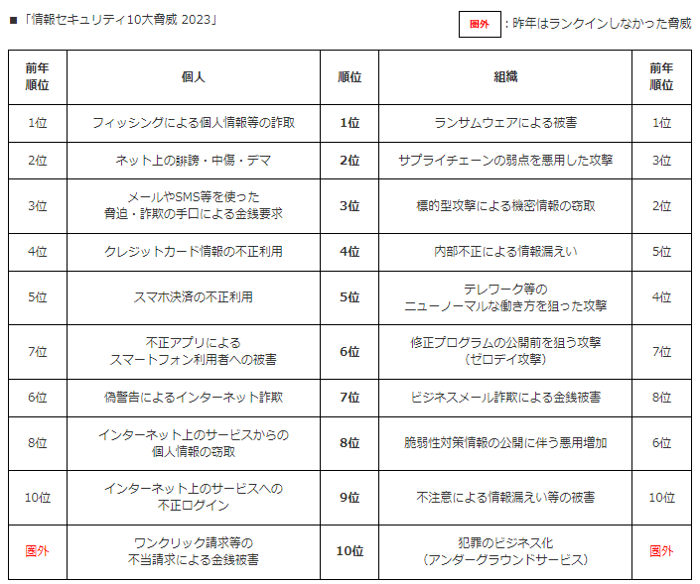

実際に情報セキュリティ10大脅威では2022年に引き続き2023年も1位にランクインをしており、今や対策が不可欠な攻撃であると言っても過言ではないでしょう。

※出典:IPA「情報セキュリティ10大脅威2023」https://www.ipa.go.jp/security/vuln/10threats2023.html

※出典:IPA「情報セキュリティ10大脅威2023」https://www.ipa.go.jp/security/vuln/10threats2023.html

1-3. 実際の被害事例

数々の被害が報告されていますが、特に病院でのランサムウェア被害はインパクトが大きく話題になりました。

被害を受けた病院では、ランサムウェアの攻撃を受け、電子カルテ含む全ての基幹システムが停止し、緊急以外の外来の受付を停止せざるを得なくなりました。

最終的には数十件に及ぶ手術の実施が難しくなるなど、もはやビジネスだけでなく、人命にまで影響を及ぼすものとなりました。

本記事では各企業(組織)において喫緊かつクリティカルな課題である新型ランサムウェア被害への対処の手段をご紹介します。

1-4. 新型ランサムウェアの特徴

従来のランサムウェアは「バラマキ型攻撃」といわれるように不特定多数のターゲットに対して攻撃を実施していたのに対し、新型ランサムウェアは人手による攻撃を実施しており、ターゲット企業(組織)を定めて十分に偵察をした上で、事業を継続するために金銭を支払わざるを得ない状況を作り、高額な身代金請求をします。

また暗号化したデータ復旧の身代金の要求に加え、暗号化する前にデータを窃取しておき、支払わなければデータを公開するなどと二重脅迫をすることも新型の特徴です。

1-5. 新型ランサムウェア攻撃の手法

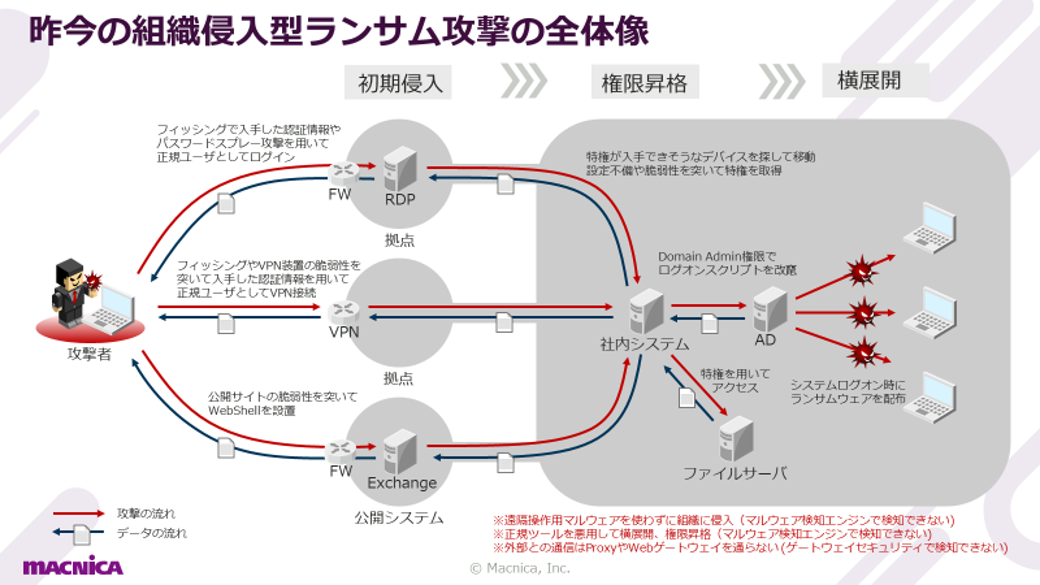

特に初期侵入の段階ではパターンが多岐に渡りますが、被害事例で多いのは以下の流れです。

①初期侵入

社内アセット(もしくは関連会社のアセット)の脆弱性をつき、社内ネットワークに侵入

②侵害範囲の拡大

脆弱な設定になっている社内アカウントや端末、サービス等を見つけて横展開を実施

③管理者権限昇格~目的実行

Active Directoryのドメイン管理者などを奪い、各種データや端末の暗号化を実施

①初期侵入

①初期侵入

既に多くの企業(組織)の場合、なにかしらのセキュリティ対策は講じているので、攻撃者はまずターゲットが対策をし忘れているような穴(セキュリティホール)を見つけ出すところから着手します。例えば脆弱性があるVPNやアカウントなどが該当します。

先ほど例に挙げた病院も同じで、関連会社の脆弱な端末から侵入されたことが明らかになっています。

また認証情報を取得して正規のユーザとして企業(組織)のネットワークにアクセスするケースが増えていることもポイントとなります。

②侵害範囲の拡大

次に企業(組織)の社内ネットワークに侵入した攻撃者は同一ネットワーク内で端末への侵害の拡大を図っていきます。従来型の攻撃ではRATと呼ばれる遠隔操作での攻撃ツールをもちいて感染拡大を実施するケースが多かったのですが、新型ランサムウェアではOS標準の正規のツールを悪用して攻撃を実施するため、従来のパターンマッチングのアンチウイルスでの対応が難しいという点についても注意が必要です。

③管理者権限昇格~目的実行

最終的にActive Directoryドメイン管理者権限を有するアカウントへの権限昇格をした攻撃者はネットワーク内の各端末やサーバーに対して一斉に攻撃を開始し、データ・システムに対して凍結を行うというカラクリになります。

2. ランサムウェア攻撃の対策

前章では新型ランサムウェアの手法をまとめていますが、本章ではそれを踏まえて必要な対策についてご紹介します。

対策の大方針としては以下の打ち手が有効であると想定されます。

①攻撃者による社内ネットワークへの侵入リスクの最小化

②攻撃者に侵入された場合に検知/ブロックできる仕組みの実装

①攻撃者による社内ネットワークへの侵入リスクの最小化

前章でお伝えした通り、まず攻撃者はセキュリティの穴を探し、企業(組織)ネットワーク内への侵入を試みます。

初期侵入段階でいかに最小に抑えられるかが、その後の本格的に侵入してきた攻撃への対応の質にかかわってきます。

そのため以下のような「攻撃対象領域の最小化」が必要となります。

■資産の特定

A. 情報システム部門で管理できていない情報資産や端末はないか

B. セキュリティ製品が入っていない端末はないか

C. OSやソフトウェアは最新か

D. 組織外からのアクセスが必要な対象やその権限は正しい設定か

■脅威の特定

E. 端末/ソフトウェアに重大なセキュリティリスクを抱える脆弱性がないか

F. インターネットに公開されている資産(サーバーなど)に脆弱な設定や不備がないか

G. 子会社等のセキュリティは一定基準に達しているか

H. サプライチェーン等の取引先企業のセキュリティ対策は正しく実施できているか

また社員それぞれの心がけといった観点では以下も効果的です。

I. 不審なリンクをうかつにクリックしない

J. 怪しい送信元からの添付ファイルを開かない

ただお伝えした通り、初期侵入段階で100%すべての攻撃を防御できるということはないため、内部での横展開、権限昇格といった攻撃の次の段階に対するセキュリティチェックが必要となります。

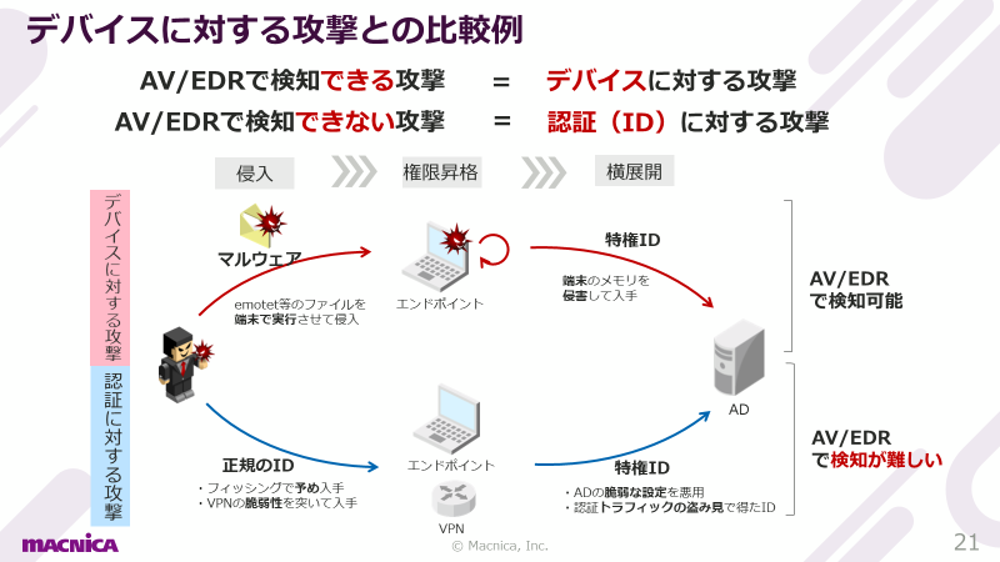

②攻撃者に侵入された場合に検知/ブロックできる仕組みの実装

初期侵入をした後、攻撃者はセキュリティ強度の弱い端末やアカウントへ侵害していきます。その後、Active Directoryの脆弱な設定をつき、管理者権限を奪取し、各ファイルを暗号化します。

正規コマンドを使って攻撃する場合はパターンマッチングのエンドポイント製品での検知は難しく、正規ユーザでアクセスするケースではそもそもエンドポイント製品での検知は難しいため、高度なセキュリティツールの導入が必要となります。

上記の制約もあるため、求められる対応策としては以下3点があげられます。

A. 正規ユーザに扮した攻撃者の検知が可能な仕組みの実装

B. ファイルレス攻撃を検知/ブロックできる仕組みの実装

C. Active Directoryの脆弱な設定を可視化できる仕組みの実装

ランサムウェア対策を実施するにあたっては上記の要件を満たせる製品を選定することを推奨します。

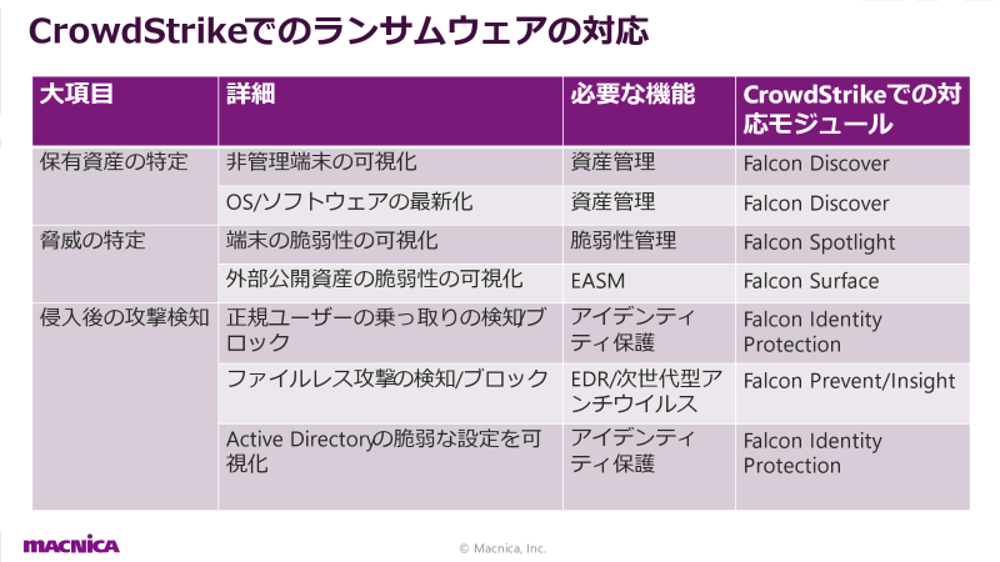

大きく分けて2点の対策案を紹介しましたが、CrowdStrikeでは新型ランサムウェア攻撃の各フェーズの対応が可能です。

3. ランサムウェアに感染した場合の対処手段

もしランサムウェアに感染してしまった場合、まず実施すべきことは感染対象の端末のネットワークを隔離することです。ネットワーク接続状態だと感染の拡大が進んでしまうためです。

また、端末の再起動はランサムウェアにおいては厳禁です。強制終了後、暗号化自体は止まりますが、再起動した際に止まっていた暗号化が再開されてすべてのファイルが見られなくなる可能性があるためです。

感染の拡大を一定範囲で抑えた段階でようやくインシデント対応として影響範囲の特定、計画(対応優先度の策定を含む)、封じ込め、そして根絶と復旧という手順を着実に進めていくことが必要となります。

CrowdStrikeのIncident Responseサービスは、インシデントに関する詳細な調査を実施することが可能です。

4. セキュリティ担当者として意識しておくべきこと

ランサムウェアの手法は日々、高度化しており、どの企業が標的になるかもわからない状態です。起きてしまった際に業務を継続できるBCP対策としてデータのバックアップをとっておくなど、ランサムウェア被害に対するリスクヘッジは非常に重要となります。

一方で、被害確率や実際の被害の影響度合いを下げる打ち手としては本日ご紹介をさせていただいたようなテクノロジーでの対処が必要となります。

ランサムウェア被害の最小化は「適切なソリューション選定」で実現可能となるので、お悩みの方がいらっしゃればマクニカまでご相談をお願いいたします。

関連資料

▼【ホワイトペーパー】DX 推進に欠かせないエンドポイントセキュリティ対策

▼お問い合わせ

クラウドストライク製品担当

フォーム:https://go.macnica.co.jp/CS-Inquiry-Form.html

メール :crowdstrike_info@macnica.co.jp

製品HP:https://www.macnica.co.jp/business/security/manufacturers/crowdstrike/