データセントリックセキュリティとは?内部不正インシデントから学ぶ最新アプローチ

-

│

本記事のサマリ

近年、ネットワークやデバイス、サービスの高度化やシステムの大規模化により、データ量が爆発的に増加している傾向にあります。また、SaaSの誕生によりデータの保存場所が多様化している企業も少なくありません。その中で攻撃範囲の拡大・攻撃手法の多様化は日々進んでいます。そこで注目を浴びているのが「データ」を中心とした新しいアプローチ「データセントリックセキュリティ」です。

本記事では、内部不正インシデントを例にとり、データセントリックセキュリティのフレームワークを解説します。

3行でわかる本記事のサマリ

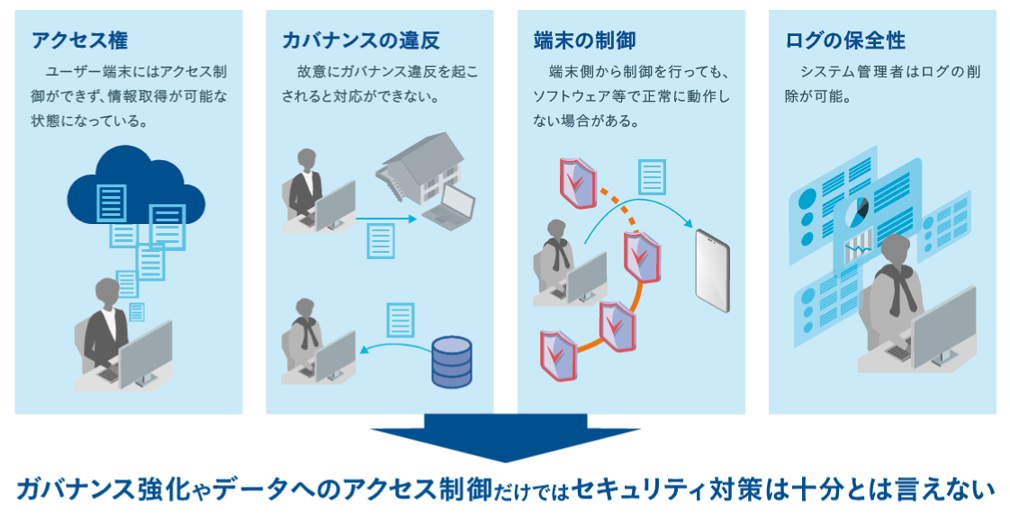

- 内部不正対策は、ガバナンスの強化やアクセス制御だけではセキュリティ対策は十分とは言えない

- 従来のデータセキュリティはアクセス主体の管理方法のため、データの場所が分からない、管理が複雑、不正なクエリの判断が難しいといった課題が発生

- 最新の「データセントリックセキュリティ」の考え方はデータの所在、内容、アクセス権、閲覧者等の情報からリスク分析、統合基盤を見るだけでデータベースの一元管理が可能

目次

- 内部不正対策の実施状況

- 内部不正インシデントから学ぶ "対策の問題点"

- データセントリックセキュリティとは

- データセントリックセキュリティを実現するためのステップ

1. 昨今の内部不正状況

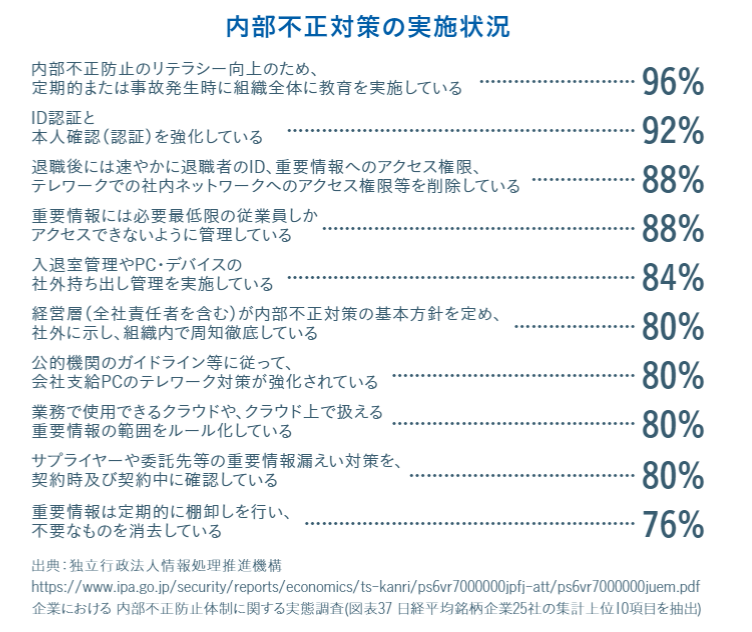

下図は、IPA "企業における内部不正防止体制に関する実態調査"から上位10項目を抜粋したものです。ランキング内容から、ガバナンス強化やアクセス制御に重点的な取り組みを行っている企業が多いことが伺えます。果たして、ガバナンスの強化やデータのアクセス制御だけで十分なセキュリティ対策と言えるのでしょうか。実際の事例を踏まえながら、データが適切に保護できているのかを改めて考えていきたいと思います。

2. 内部不正インシデントから学ぶ "対策の問題点"

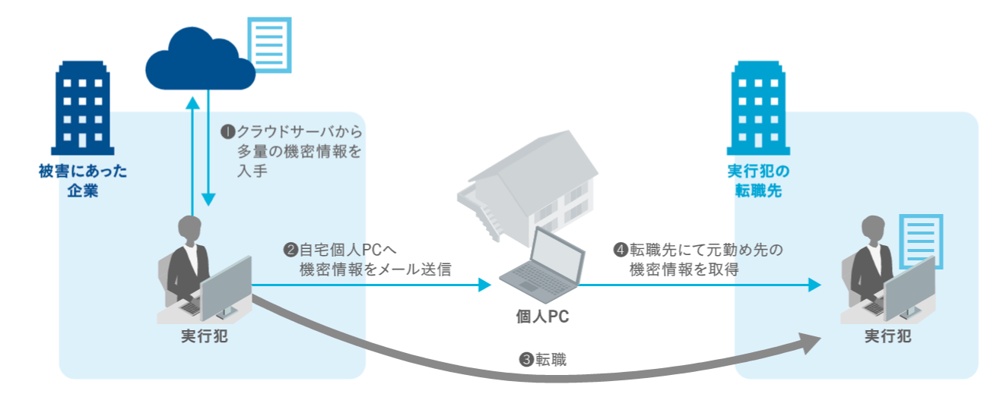

事例❶ 元従業員による情報漏えい

ある企業の従業員が、転職前にクラウドサーバから社内に関する多量の機密情報の取得を行い、その後自宅の個人PCへ取得した機密情報をメールで送信することで情報の入手を行った事例があります。情報を入手した元従業員は、後日、転職先のPCから取得していた機密情報を入手しています。

問題点①クラウドサーバから、多量の機密情報を入手できてしまった

元従業員が操作を実行した際に、不正操作を検知できなかった点が挙げられます。

操作発生時に迅速な対応がとれれば情報漏えい前に防げたものと考えられます。

問題点②個人のPCへ機密情報をメール送信できた

この操作は本人のガバナンス違反が問題点として挙げられます。実行犯は、既に退職が決まっているにもかかわらず故意にデータを送信しているためガバナンス違反の考え方が弱かったものと考えられます。ガバナンス違反時の対応について厳密な事前周知が必要です。

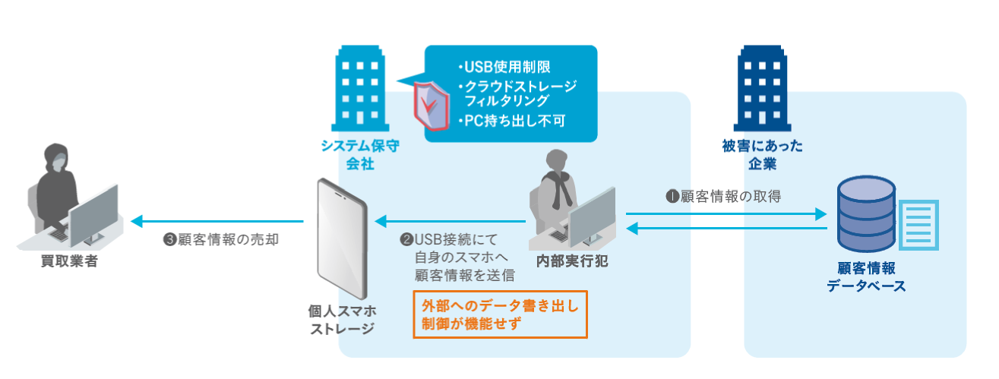

事例❷システム保守会社による情報漏えい

あるシステム保守会社においては、PCの持ち出しが禁止されており、USB接続の制限やクラウドサービスへのアクセスにフィルタリング機能が設けられるなど様々な対策が取られていました。

しかし、システム保守会社内部の従業員が、被害にあった企業の顧客情報データベースへアクセスし、情報を不正に取得した事例があります。その後、情報をUSB接続で自身のスマートフォンへ送信し顧客情報を不正に取得しています。

本来はUSB接続が制限されていましたが、エンドポイントのソフトウェアアップデートに伴い、USB接続の制御が正常に機能しておらず、個人のスマートフォンが接続できる状態になっていました。そのことを認知した上で情報を取得し、顧客情報を買い取り業者へ売却したというものです。

問題点①顧客情報データベースから容易に情報取得ができた

システム管理者の権限管理を日常的に行っておらず、適切権限の範囲の割り当てができていなかったことが問題点として挙げられます。きちんと範囲を割り当て閲覧できる箇所を最小化に留めていれば、情報流出も最小限に留められたのではないかと考えます。また、データの暗号化が実施されていれば、システム管理者側に必要のない情報が閲覧できなかったものと考えられます。そして恐ろしいことにシステム保守会社の従業員による犯行ということは、自社が管理するログの改ざんも可能だったことが考えられます。ログの保全性が担保されていない状態と言えるでしょう。

問題点②個人のスマートフォンをUSBに接続できた

本来設定されていたUSBの使用制限が正常に動作しなかったことに加えて、実行犯が動作しないことを認識した上で犯行に及んでいることが問題点として挙げられます。システム保守会社側もソフトウェアのアップグレード後に正常に動作していないことを認識しており、セキュリティ対策を怠っていたことが挙げられます。ソフトウェアのアップグレードを行った際は、充分な動作確認を行う必要があること、また、問題のある場合は早急に対策をとることが必要だったと考えられます。

2つの事例からわかること

先ほどの2つの事例からも分かるように、ガバナンスの強化やアクセス制御だけではセキュリティ対策は十分とは言えません。事例から考えられる課題と従来のデータセキュリティの在り方を踏まえ、最新のデータセキュリティである「データセントリックセキュリティ」で対策をしていくことをおすすめします。

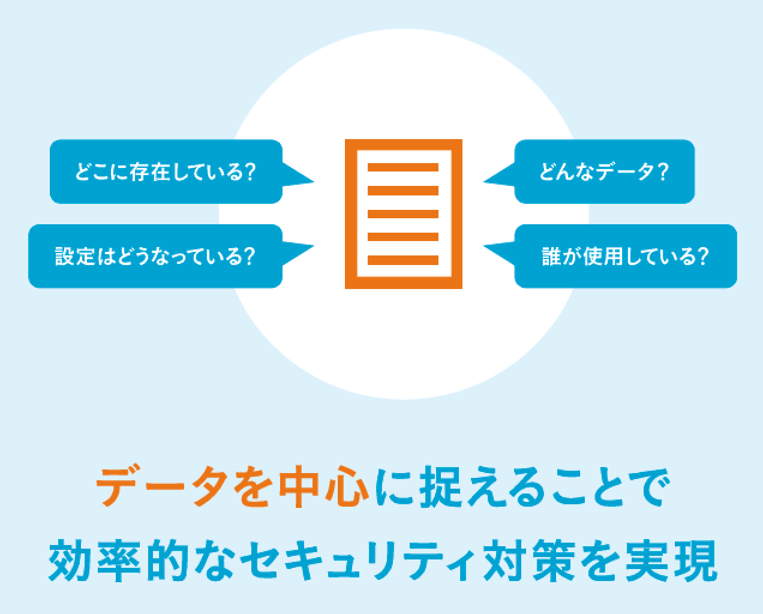

3. データセントリックセキュリティとは

データセントリックセキュリティとはデータを中心にとらえることで、効率的なセキュリティの対策を実現するものです。データはどこに存在していのるか、データはどんな内容であるのか、データに対してどの様な設定がされているのか、対象のデータは誰が使用しているのか、などデータを中心に捉えることで、効率的なセキュリティ対策を実現する考え方です。

従来のデータセキュリティ

従来のデータセキュリティはアクセス主体による管理方法です。システムやデータへアクセス権限を設定し、利用者は許可された閲覧データのみにアクセスが可能でした。管理者は各データベースの管理や不正アクセスを行う者に対しFW/デバイス管理等のセキュリティ対策をすることによりアクセス制御を行っていました。しかし、アクセス主体による管理方法には以下のようないくつかの課題が生じます。

- 各データがどこに存在しているのか把握できていない

- オンプレやクラウド環境など複数サービスを利用する際に管理が複雑化してしまう

- データ設定を常に最新の状態に保たなければならない

- インシデントの予兆となるログの常時監視を行うことが困難

- 不正なクエリの判断が難しい

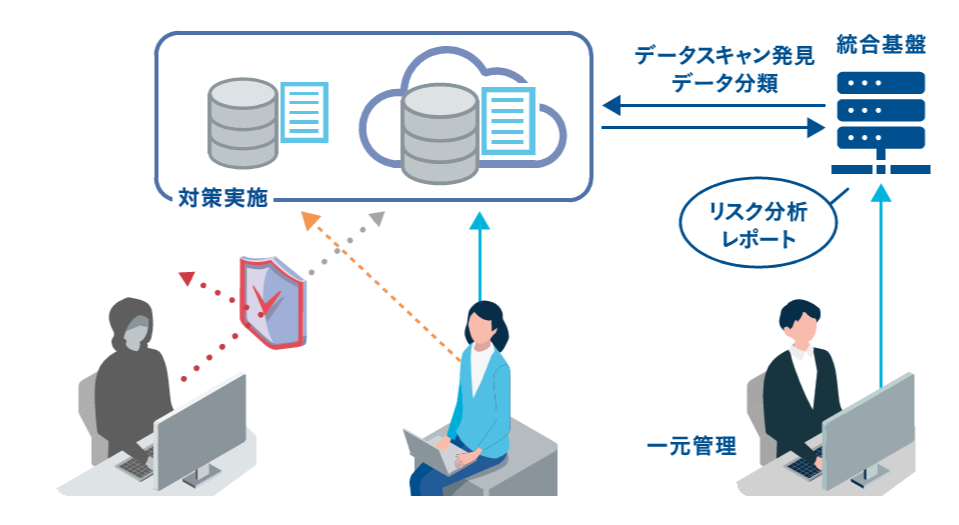

データセントリックセキュリティによる管理方法

データの統合基盤上でデータの発見、分類を行い、どこにデータが存在するのか把握します。その際に、どのようなデータが存在し、どのようなアクセス権が設定されているのか、誰がどのデータを閲覧しているのかなど詳細な情報取得を行います。

これらの情報を踏まえ、データのリスク分析を行い統合基盤でレポート作成を行います。管理者は統合基盤へアクセスするだけで、各データベースの一元管理の実現が可能です。 また、レポートによる統計状況から適切な対策を取ることができ、常に最新のデータが確認できます。これによりデータの存在や内容、アクセス状況などの詳細を把握することが可能となります。既存のデータに対して「あるべき状態」の実現と維持が可能となり、常に様々な攻撃のリスクに備えることが可能となります。

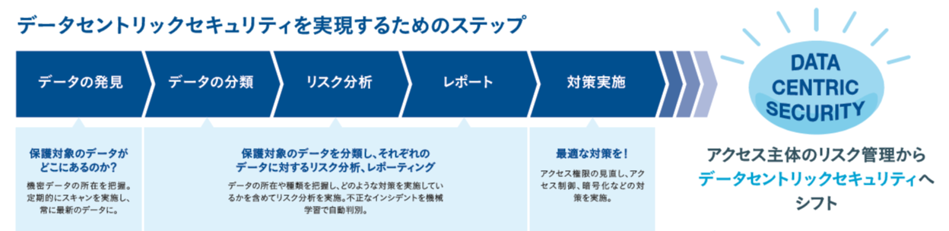

4. データセントリックセキュリティを実現するためのステップ

アクセス主体のリスク管理から、データセントリックセキュリティへシフトするためには、データのアクセスを制御するだけでなく、あらゆる攻撃リスクに備えるためにデータの健全化と積極的な監査ログの活用が必要です。

マクニカでは、Imperva、Thalesの2つのソリューションを取り扱っております。詳細はぜひお問い合わせください。