その「脱VPN」今するべき?世間でVPNが懸念されている理由を考察

-

│

はじめに

近年、脱VPNが至るところで叫ばれています。

「VPNは危険だ。これからの時代はゼロトラストだ」

しかし、VPNの危険性に関しての情報は、必要以上に独り歩きしているようにも見えます。

世間で言われているほど、VPNは危険なものなのでしょうか?

本記事では、ネットで叫ばれているVPNのネガティブな情報を考察し、「脱VPN」だけが正義なのか考えていきましょう。

世間でVPNが懸念されている理由

まず、脱VPNを叫ぶ方々の主張についてです。

いろいろありますが、概ね以下の内容にまとめられます。

- 脆弱性対応が放置される

- 境界型防御は危険である

- VPN製品はセキュリティ機能が充実していない

順番に考察していきましょう。

1. 脆弱性対応が放置される

この主張は「VPN製品はバージョンアップをしにくく、セキュリティホールが放置されてしまう」と言い換えることができます。

VPN製品に限らず、オンプレ製品には脆弱性の発覚やそれに伴うバージョンアップがつきものです。

バージョンアップは、費用面で数十から数百万円、そして機関としては計画してから数ヶ月かかるのが一般的です。

一方、クラウドサービスについては、一般的にバージョンアップの概念がありません。

メーカーが行い、常に自動で最新の状態に保たれるからです。

これにより安全が担保されてます。

確かに、これだけを見ればオンプレVPN製品は危険、クラウドサービスは安全という主張は正しくも見えます。

一方で、これはフェアな比較ではありません。

オンプレ製品のバージョンアップに費用と期間がかかる理由は、事前の検証と計画が必要だからです。

かかる費用や期間の大半は、検証と計画が占めています。

仮に、メーカーの公開する手順だけの情報で、そのままバージョンアップをするのであれば、特別な知識もいらず1~2時間手を動かすだけで完了するでしょう。

それでは「業務影響は?」「そんな危険なことを?」という声が聞こえてきそうです。

しかし、実はクラウド製品でも、メーカーがバージョンを上げて、なにかあったら問い合わせてくださいというスタンスのため、実態はあまり変わりがありません。

さらに言えば、オンプレ製品の場合は"問題があった場合は切り戻す"という選択肢やバージョンアップをいつ行うかという選択肢まで用意されています。

クラウド製品の場合は切り戻しの選択肢もなく、メーカー側の修正や対応、ワークアラウンドの公開を待つしかありません。

クラウド製品のバージョンアップを許容するのであれば、オンプレで切り戻し手順を確保しておいて、とりあえずのバージョンアップを考えてみるのも良いかもしれません。

また、オンプレ製品の場合、自社の特殊な要件をクリアさせる設計・設定が入っており、バージョンアップを懸念するようなケースもあります。このような機能があるため、バージョンアップの際、毎回動作検証を行わなければならない要因でもあります。

クラウドの場合、そのような設計・設定がそもそもできないようになっている事が多いです。

そのため、この機会に再度オンプレ製品設計を見直し、足かせとなる設定を整理することも検討の余地があります。

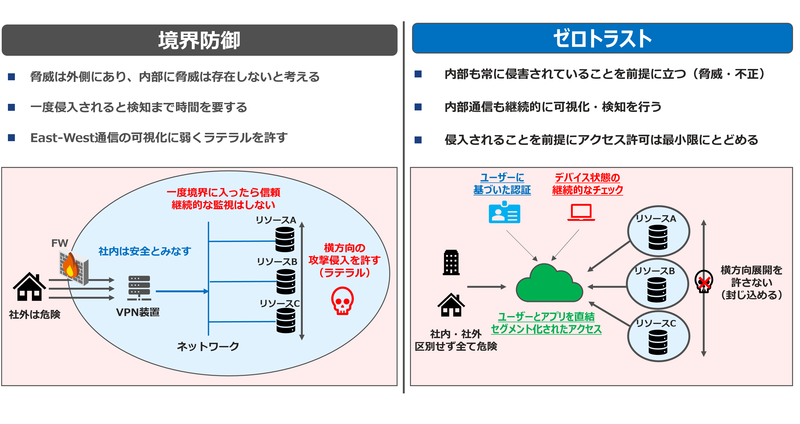

2. 境界型防御は危険である

「クラウド時代では、もはや境界型防御の考え方自体が古い

常に侵害を想定し、端末もリソース間も全て信頼しない」

というのが、ゼロトラストの根本的な考え方です。

この考え方を理解するために、少し境界型防御の考え方について解説します。

一般的に、会社のリソースは同一のデータセンターやラック内に纏まって設置されています。

そして、入り口のみファイアウォールで守られているものの、中に存在するサーバー群はL2/L3スイッチなどで相互に接続されており、サーバー間で様々な通信が許可されています。

これが境界型防御の考え方であり、VPNの考え方はこの境界型防御の環境と相性が良いです。

VPN装置へのアクセスのみを許容する形で防御し、VPNトンネルを通って内部へのアクセスを可能にすれば、社内にいる時と何ら変わりなく仕事をすることができるからです。

一方で弱点もここにあります。もし、VPN装置やファイアウォールが陥落して内部へ侵入を許してしまった場合、様々なリソースへのあらゆる攻撃を許容してしまうためです。

これを解決するために、ゼロトラストは同じ社内のリソース間でも信用しない方針となっています。

ゼロトラストの理想の先には、全社内リソースがクラウドサービス上で展開されており、お互いのリソース間は必要最小限の通信のみが許可されている、ユーザーは端末の安全性を常に確認した状態で、各自必要最小限のアクセスのみ与えられているという状態があります。

そこを目指して様々な会社が全システムクラウド化に取り組んできました。

弊社も先駆者となった企業に向き合って数年が経過し、概ね課題も見えてきています。

大きな課題は、そもそもクラウド化ができないシステムの存在です。

例えば、SAPやDBなどの機能拡張を多く求めないシステム、セキュリティ的にクラウドサービスに預けられないデータベースなどです。

流出時に自社の根幹を揺るがす重要なデータを他社に預けるという判断が難しかったり、拡張が求められないシステムには、クラウド化で得られる効果よりもランニングコストによるデメリットが大きいといった考え方に基づいています。

結果、現状で完全な社内リソースクラウドシフトを果たした企業は少なく、オンプレとクラウドのハイブリッド環境で運用することが一般的になっています。

ここで足回りの話に戻りますが、現状これらのハイブリッド環境にゼロトラストの製品群は、社内リソースへはVPNアクセス、それ以外はクラウドアクセスといったVPNとの併用で対応しています。

VPNアクセスは、ざっくりとセグメント単位で切ってしまっている環境も散見されます。

この状況は、そもそものゼロトラスト構想から鑑みると微妙な状態です。

いくつかのリソースはクラウドに存在するものの、社内には境界型防御で構成された環境が依然として残り、そこには重要データが密集されている。

そこへ足回りだけゼロトラスト製品を使用し、既存と同じVPN接続方式を利用しながら高額のランニングコストを払い運用する。

これにどれ程のメリットがあるのか、再度検討の余地がありそうです。

「社内」と「リモート」をそれぞれを設計するのではなく、システム全体設計で考える事が重要となります。

「社内」と「リモート」の違いは、デバイスや利用者の信憑性が大きいと考えられます。例えば、部外者がオフィスの中に入り、社内LANに接続される可能性は低く、部外者側のリスクが大きくなります。しかし、リモートとなると、完全にITの世界で判断をする必要がある点です。いかに、適切なユーザが、適切な端末で、適切な権限のもとアクセスしているかを判断する事が求められるのです。

3. VPN製品はセキュリティ機能が充実していない

これは勘違いである、と言える理由を具体的に説明します。

ゼロトラスト製品は、当然ながらゼロトラスト環境を実現するために作られています。

では、ゼロトラスト環境を実現する機能とは具体的にどういうものか?

ゼロトラストの要件は諸説ありますが、米政府標準のNISTに提言された"SP800-207 Zero Trust Architecture"に沿ってまとめると、以下のような要件が求められています。

・通信内容を保護する

・リソースへのアクセス権限は最小限度に留める

・デバイスの状態を常に監視する

・通信内容を可視化し、情報を収集する

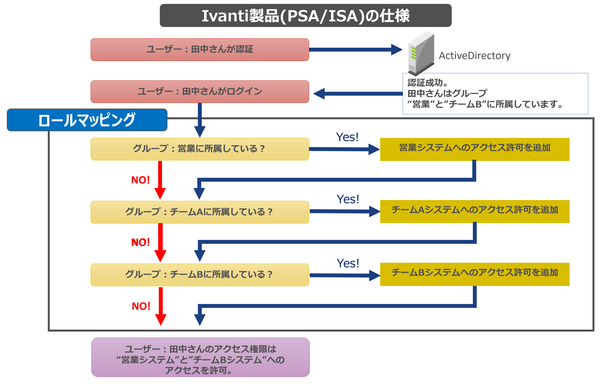

これらの要件ですが、例えばVPN製品として有名なIvanti製品を利用するとかなり簡単に満たすことができます。

通信内容の保護はVPN製品なので当然できますし、一般的なVPN製品では実現や運用が難しいユーザー毎の最小限度のアクセスなども簡単に実現できます。

実際の動作としては、ログイン後に権限付与(ロールマッピング)が行われ、ユーザーにアクセス権限の付与が行われます。

一般的な製品ではユーザーに対して事前に設定されたアクセス権限が適用されるのに対し、Ivanti製品では認証に成功したユーザーに対して、ロールマッピングで事前に設定した各種条件に基づき、該当すると都度ユーザーにアクセス権限を追加していく設計になっています。

認証方式もRADIUSからSAML、AD、LDAPなど様々な方式に対応しており、IDだけでなく細かいAttribute値やセキュリティグループ情報を取得できます。

ロールマッピングの条件式には"特定のセキュリティグループに所属していること"や"Attribute値を持っていること"なども指定できます。

そのため、運用中にユーザー毎のアクセス権限を編集する場合も、ネットワーク機器の操作を必要とせず、AD上の情報を編集するだけユーザーのアクセス権限を変更することができます。

ユーザーに対して必要最小限の権限を定義し易い設計なのです。

また、一般的なVPN製品では苦手とする端末状態の監視にも強い製品です。

ホストチェッカー機能によって端末の状態を監視可能であり、ウイルス対策ソフトが動いているか、何日以内にアップデートをしているか、OSのパッチは適用されているか、などを監視することができます。

それらはVPN接続後も一定時間毎に監視を行い、接続中に未達となればVPNを強制切断できます。

つまり、実はゼロトラスト向けとされているセキュリティ要件はIvantiのVPN製品でも実現できます。

ゼロトラストのセキュリティを満たすためにゼロトラスト製品を導入しよう!という前に、是非各製品のできることできないことを整理してみるとよいでしょう。

まとめ

ゼロトラスト化は素晴らしい企画ではあるものの、そのためには足回りだけでなく社内リソース全てをゼロトラスト向けに作り替えていくことが必要です。

しかし、現実はそう簡単ではありません。

現在主流となっているオンプレとクラウドの入り混じったハイブリッド環境では、特に注意が必要です。

勇み足でゼロトラスト製品を導入したものの、真価を発揮できない状態のゼロトラスト製品を、高額のランニングコストで運用する、といったことにならないよう導入前にしっかりとした検討が必要です。

ネットワークシステムは一度変更を始めてしまうと戻すのも非常に大変です。

マクニカではゼロトラストからハイブリッド環境、レガシーのVPN環境まで一貫して知見がございます。

ぜひ現状の棚卸しからネットワークの検討までご相談ください。

Ivanti製品ユーザー事例:パーソルホールディングス株式会社様

3万ユーザーでゼロトラスト実現への第一歩、検疫とVPN機能を提供

動画:ゼロトラストへの『誤解』と『提言』 年100社のヒアリングを通じて得た知見の共有

特に、クラウドをまだ積極的に利用していない、テレワークを推進していない、閉域網を中心としたネットワークであるということを理由に、ゼロトラスト化は時期尚早だと誤解している企業が少なくありません。

本セッションでは、そのようなゼロトラストに関わる日本企業の様々な誤解を紹介し、それに対する最新の解決策・処方箋を提示します。自社にはまだまだゼロトラストは関係ないと考えている皆様、是非ご参加ください。