ゼロトラストの落とし穴~ID脅威への新たなセキュリティ対策ITDRとは?~

-

│

目次

- IDを利用した侵害

- IDを利用した攻撃例

- ID脅威に有効なITDR

1. IDを利用した侵害

従来のセキュリティ対策は、信用できる"社内"と信用ができない"社外"にネットワークを分けその境界線にファイアウォールやプロキシなどのセキュリティ機器を設置することでサイバー攻撃を防ぐ、境界型防御モデルが主流となっていました。

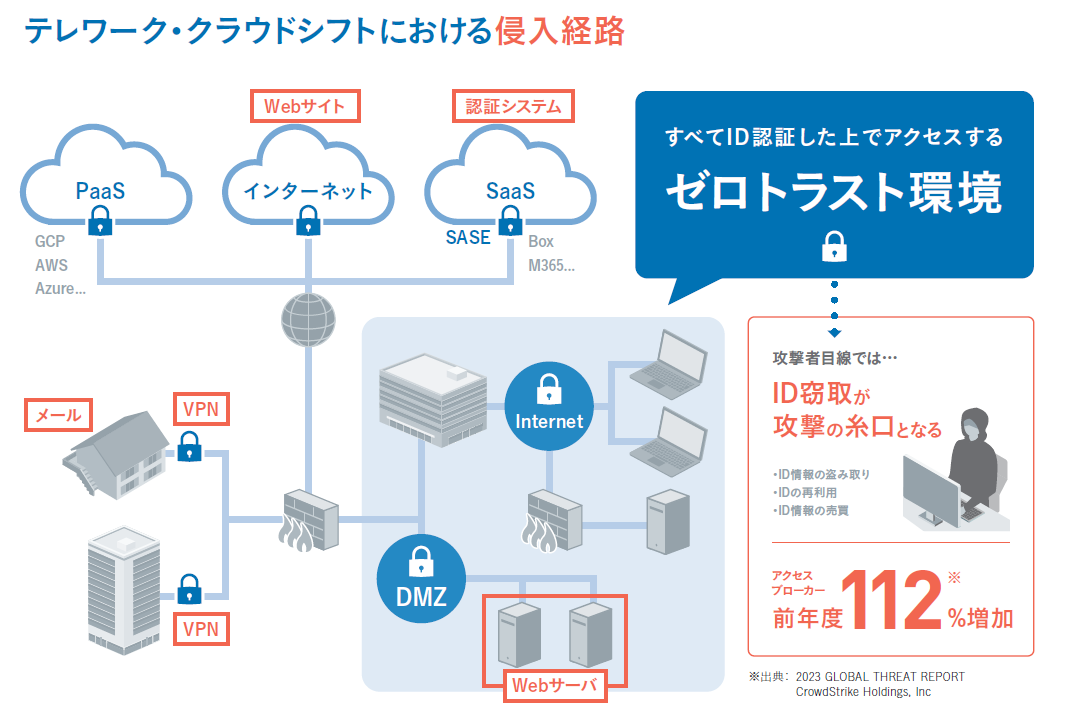

しかし、境界型防御だと一度社内に入ってしまうと信頼されてしまうことや、社内を介さずにインターネットアクセスするSaaS/PaaSなどのクラウドサービスを利用する機会が増えてきた結果、すべての通信を信用しないことを前提に"ゼロトラスト"の考え方が普及しました。こういった背景から、資産へアクセスする際にはID認証をするというケースが一般的になりつつあり、いまやサイバー攻撃における侵入経路としてIDを利用した侵害が全体の80%※をも占める事態となっているのです。

攻撃者目線で考えてみるとIDを盗み取ることが攻撃の糸口となるため、環境変化に伴いセキュリティの機能していない企業ネットワークは格好の的だといえるでしょう。サイバー犯罪ではダークウェブを介してIDを入手することも多く、また入手したID情報をダークウェブで売り買いするなどIDの再利用も行われています。アクセスブローカーも昨年より増えており、犯罪がビジネス化している現状もうかがい知れます。

2. IDを利用した攻撃例

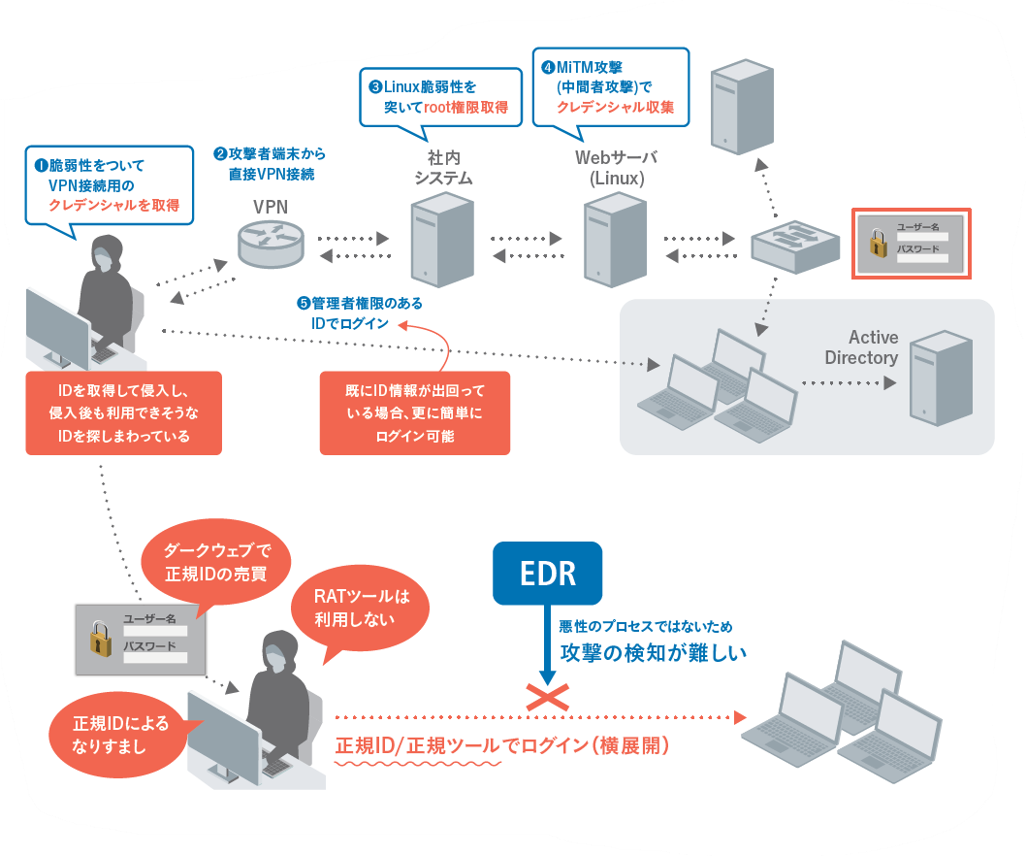

では次に実際の攻撃例をみてみましょう。攻撃者はVPNの脆弱性を突き、VPN接続用のクレデンシャルを取得します。そうすると攻撃者の端末から直接社内システムに入り込むことができるようになり、例えばシステム内のWebサーバを攻撃者により発見された場合、Linuxの脆弱性を突いてroot権限を取得することも可能となります。その後、Linuxサーバより中間者攻撃を経て取得できたクレデンシャルから、管理者となった攻撃者はActiveDirectoryを操作することができ、他の情報も簡単に盗み取ることができてしまいます。

もしすでにダークウェブでクレデンシャル情報が出回っている場合は、攻撃者に高度な知識がなくとも容易にサーバへの侵入を許してしまうといった恐ろしい事態も考えられます。

この攻撃の特徴として、セキュリティ製品での検知が難しいという点があげられます。例えばEDR製品を導入していたとします。しかし、右の図を見てわかるようにログインにおいて攻撃者は本来の利用者になりすまして正規のIDでログインをするため、悪性と判断することは難しいのです。従来の攻撃と異なりマルウェアをばらまく必要もなく、早期に横展開を許してしまうなりすましは実例も多数報告されている昨今主流のケースです。あくまでも正規IDでログインし正規ツールで情報を収集しているだけ、というのが特徴であり対策をしなければならないポイントとなります。このID脅威に対する対策をしなければなりません。

3. ID脅威に有効なITDR

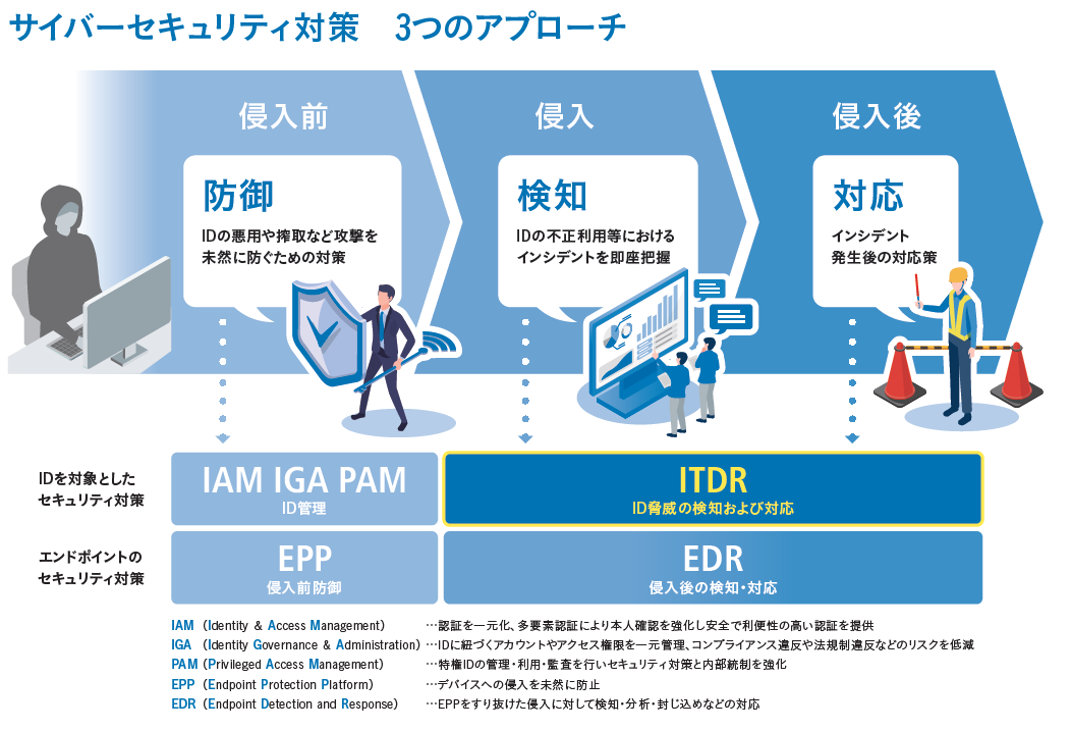

では、ID脅威から身を守るためにどのようにセキュリティ対策をすればよいのでしょうか。セキュリティ対策のアプローチとして、"防御"、"検知"、"対応"の3つの枠組みにフォーカスを置いて考えてみましょう。

攻撃を未然に防ぐための対策を"防御"、実際にインシデントが発生した際リアルタイムで把握することができるかを"検知"、インシデントが発生した後の対応策を"対応"とし、それぞれの観点でどのような製品が対応できるのかを見ていきたいと思います。

従来のセキュリティ対策として有効なソリューションとしてエンドポイントセキュリティであるEPPやEDRの導入に加え、IDを対象にした対策においてはIAM, IGA, PAMでID管理を実現しておりました。これらに加えて、ID脅威の検知と対応に有効なITDRと呼ばれる製品群を詳しくみていきたいと思います。

ITDR Identity Threat Detection & Response

ITDRはその名の通りIdentity (ID)の脅威に対して検知および対応を提供するコンセプトとなります。そしてXDR(Extended Detection and Response)やNDR(Network Detection and Response) などの、脅威検知・対応ソリューションに隣接した新しいカテゴリのソリューションです。監視対象として、多くの企業で利用されている認証基盤の役割を担うActivedirectoryのみならず、ID管理サービスであるIAMやIDaaSに対しても検知が可能なものと定義付けされております。では、実際にどのような脅威に対して検知を上げるのか、少し具体例を交えてお伝えしたいと思います。

本記事の続きは、下記ホワイトペーパーで詳しくご紹介しております。

是非ダウンロード頂き、ご確認下さい。

・ITDRの検知と対応

・EDRでは検知できない理由

・セキュリティ運用例について

・CrowdStrikeのITDR

オンデマンド動画で視聴した方は、こちらからご覧ください。