ゼロトラストの第一歩 はID管理から!IAM/IGA/PAMを組み合わせて実現する、ID管理のあるべき姿とは?

-

│

はじめに

テレワークが増加し、クラウドサービスの普及が進む中で、企業におけるセキュリティは「あらゆる通信を決して信頼せずに確認する」というゼロトラストの考え方が重視されるようになりました。ゼロトラストに取り組む上では、「ユーザーの認証・認可」を行うためのID管理が非常に重要です。

今回は、企業におけるID管理の課題と目指すべき姿、そしてID管理を実現するための3つのソリューション(IAM/IGA/PAM)について解説します。

目次

1.ゼロトラスト実現に欠かせないID管理 企業が抱える課題とは

2.ゼロトラストはID管理から始めるべき3つの理由とは

3.ID管理を支えるIAM/IGA/PAM それぞれの特徴と、組み合わせで実現する「あるべき姿」

4.IAM/IGA/PAMを導入する3つのステップ

1.ゼロトラスト実現に欠かせないID管理 企業が抱える課題とは

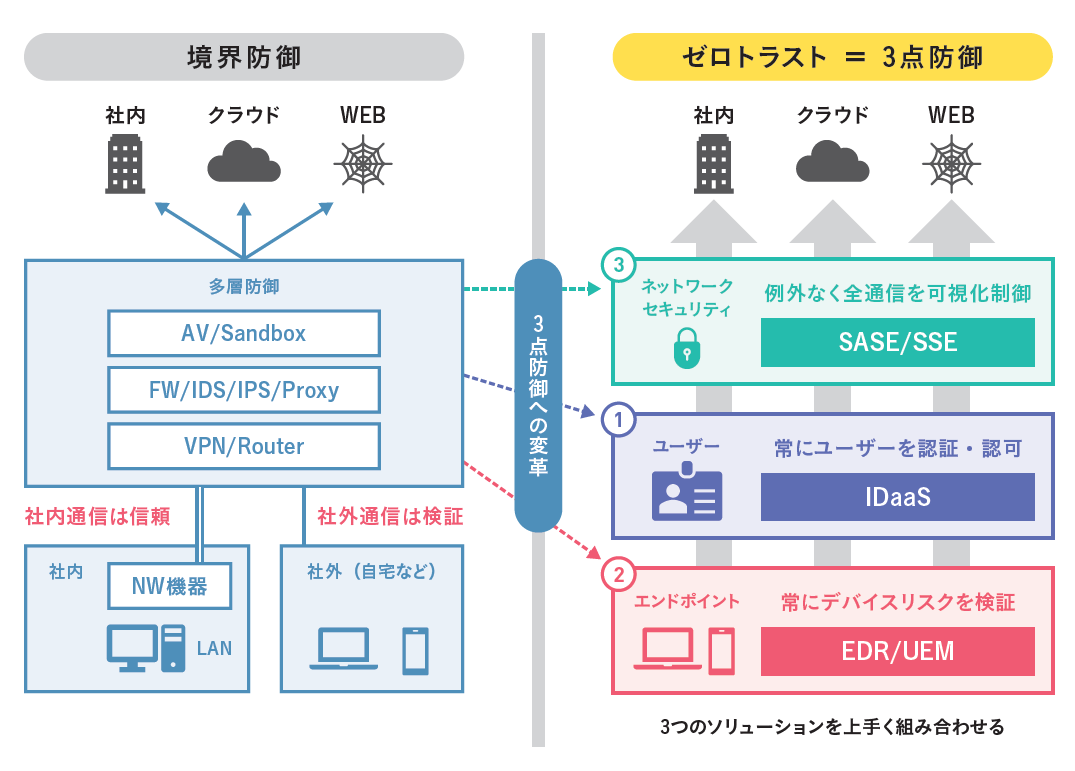

従来、企業におけるセキュリティの考え方は「ファイアウォールを境界として、内側の通信は信用する」という境界型防御が一般的でした。しかし近年では、テレワークの普及やクラウド化の推進によって、境界外との通信が増加しています。また、内部不正のリスクやサイバー攻撃の高度化により、「境界内からのアクセスは全て信用できる」という前提条件も見直しを迫られています。そのため、「全ての通信を信用せず検証し、最小権限でアクセス許可を与える」というゼロトラストの考え方に基づいたセキュリティ対策が急務となっています。

ゼロトラストを実現するためには、これまでの「境界型防御」から「3点防御」への変革が必要となります。3点防御とは、ユーザーがデバイスを使って社内リソースやクラウドサービス、インターネットにアクセスしようとした際に、以下の3つの観点で検証を行うことです。

ゼロトラストにおいては、ユーザーすなわちIDが新しい境界として位置付けられています。ユーザーを認証して許可を与えるID管理は、3点防御における最初のチェックポイントであり、ゼロトラスト実現のために真っ先に取り組むべき領域だといえるでしょう。しかし、日本国内では新型コロナウイルスの影響などによって急速にテレワークが進んだため、デバイスやネットワークのセキュリティ強化が優先され、ID管理は先送りにされてきました。その結果として、下記のような課題を感じている方も多いのではないでしょうか。

課題①統合された認証基盤がない

複数のクラウドサービスを利用している場合、認証基盤が別々だと個別にログインを行わなくてはならないため、ユーザーの利便性が低下します。また、IDとパスワードのみで認証を行っていると、パスワードの使い回しや、許可されていないデバイスからのアクセスといったセキュリティリスクも生じます。

課題②IDの運用や権限管理を手動で行っている

社員の異動や入退社に応じて、アカウントの更新や削除を手動で行うのは大きな工数がかかります。また、手動での運用はヒューマンエラーが発生しやすいことも課題です。アカウントや権限の情報が正しく設定されていないと、セキュリティリスクが高まります。

課題③特権アクセスを管理・監視できていない

特権とは、サーバーやデータベース、ネットワーク機器などにログインする権限や、クラウドサービスの管理者権限を指します。特権を用いたアクセスはログを取得して監視する必要がありますが、ログが不十分だとセキュリティリスクが高まる上に、監査でログ提出を求められた場合に対応できません。また、特権IDを管理できていないと、ユーザーが本来必要な期間を超えて特権を保持してしまう可能性や、攻撃者によって悪用されるリスクが高まります。

2.ゼロトラストはID管理から始めるべき3つの理由とは

前項で、ゼロトラストにおける3点防御の考え方を説明しました。3点防御に取り組むためには、まずは統合された認証基盤を整備し、適切なID管理を行っておくことが重要です。ID管理が実現してから、EDR/UEM(エンドポイントの領域)や、SASE/SSE(ネットワークセキュリティの領域)などのゼロトラストソリューション導入を検討すべきです。その理由について説明します。

理由①他のゼロトラストソリューションの導入がスムーズになる

他のゼロトラストソリューションでは、ポリシー設定のためにユーザー情報を必要とします。統合された認証基盤でユーザー情報を一元管理していれば、他のゼロトラストソリューションにユーザー情報を同期できるため、スムーズに導入できます。

理由②ユーザー情報のメンテナンスを効率化できる

各種ゼロトラストソリューションが保持するユーザー情報は、属性変更や入退社に応じてメンテナンスしていく必要があります。認証基盤でユーザー情報を管理していれば、ユーザー情報の変更や削除があった場合、自動的に他のゼロトラストソリューションに同期することができます。メンテナンスを効率化して運用負荷を軽減し、ヒューマンエラーを防げます。

理由③運用上のセキュリティリスクを回避できる

複数のゼロトラストソリューションを利用する場合に、ユーザー認証を統合して、パスワード使い回しなどのセキュリティリスクを回避することができます。

3.ID管理を支えるIAM/IGA/PAM それぞれの特徴と、組み合わせで実現する「あるべき姿」

ゼロトラストの実現に向けて、ID管理が重要であることを説明してきました。では、具体的にどのようにしてID管理を実現すればいいのでしょうか。

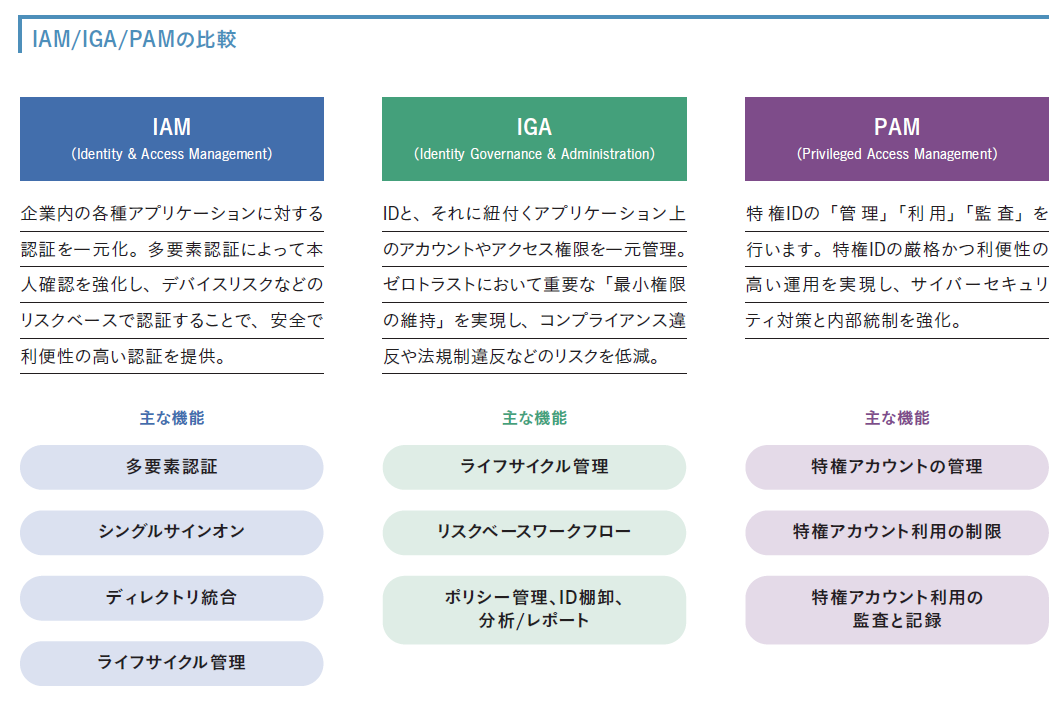

ID管理ソリューションには3つの分野があり、細かく役割分担されています。

それぞれどういったものなのか、比較すると下記の通りです。

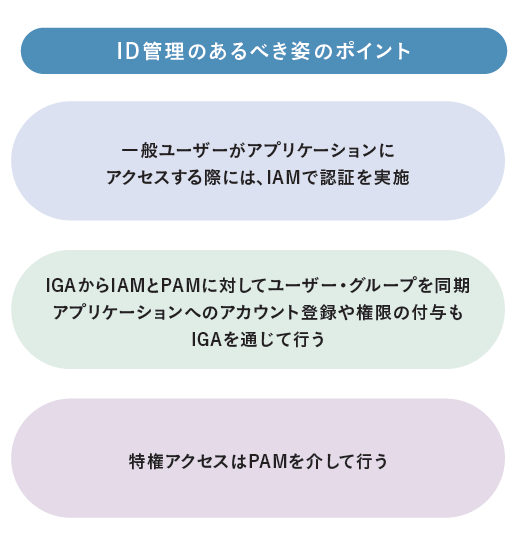

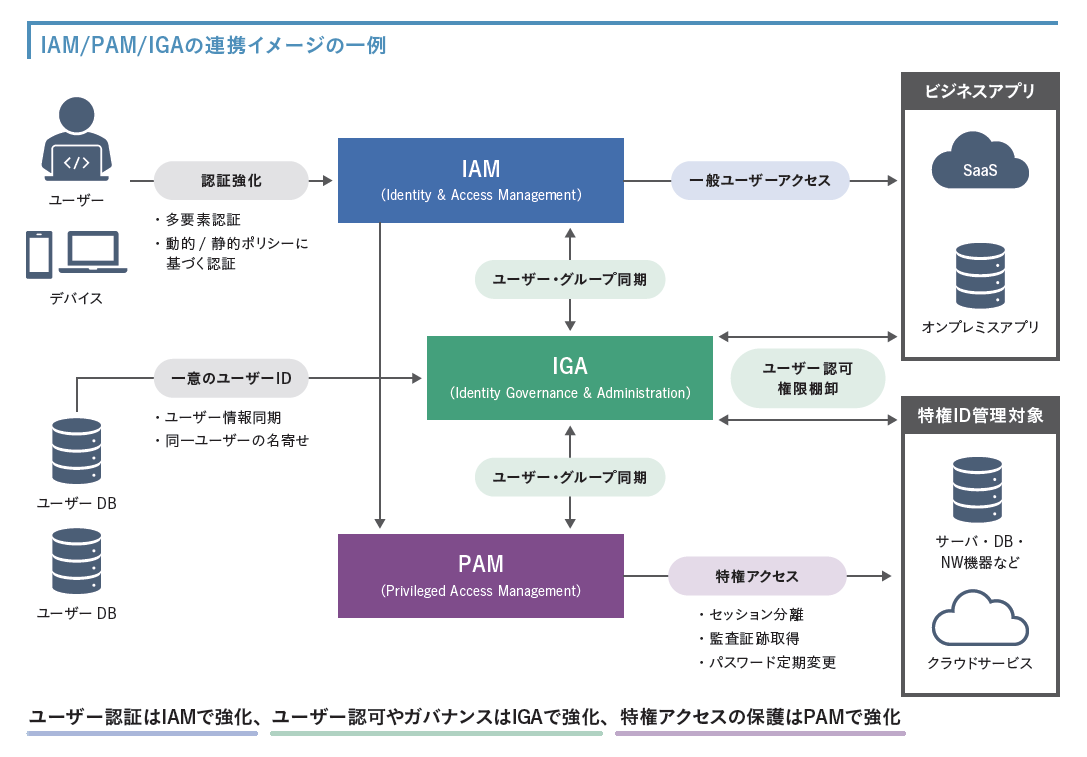

IAM/IGA/PAMは単体で導入しても効果を得られますが、解決できる課題は一部です。組み合わせて使うことでお互いの機能を補完し合い、ゼロトラストの考え方に基づいた「ID管理のあるべき姿」が実現します。

「ID管理のあるべき姿」は最終目標ですから、最初から全てを実現しなくてはいけないわけではありません。

では、IAM/IGA/PAMをスムーズに導入するには、どうすればいいのでしょうか。

4.IAM/IGA/PAMを導入する3つのステップ

IAM/IGA/PAMの導入の優先順位は、企業の環境や課題感によって異なります。一般的には、次の3つのレベルで段階的に導入することが推奨されています。

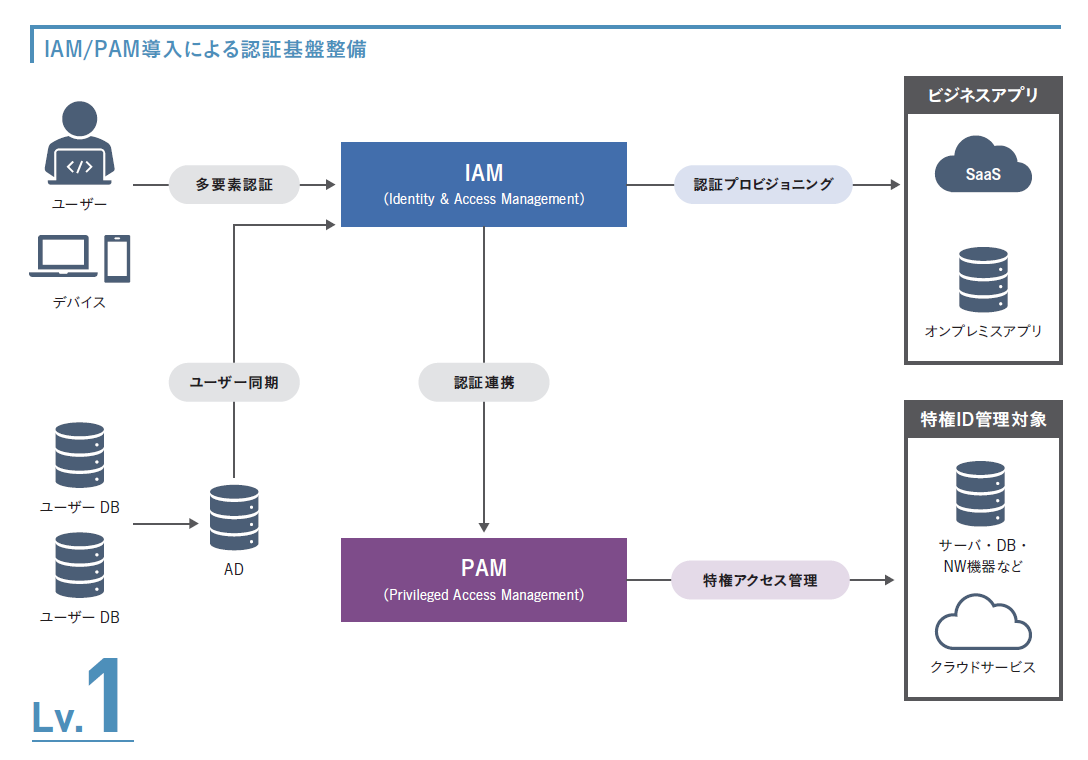

レベル①IAM/PAMによる認証基盤整備

ここまで説明してきたように、ゼロトラストにおけるID管理には、統合された認証基盤の整備が欠かせません。レベル1では、一般ユーザー向けアプリケーションと特権ID管理対象のリソースに対して、認証基盤の整備を行います。

ポイント

>IAMを導入して認証基盤を構築し、シングルサインオンを可能に。本人確認を強化するための多要素認証や、一部サービスに対するユーザーアカウントの自動作成・更新・削除も実施。ユーザー情報はアクティブディレクトリ(AD)からIAMに同期

>特権アクセスの対象となる機器やクラウドサービスが多い企業の場合は、IAMと合わせてPAMも導入することで、ID管理をさらに強化。PAMで特権アカウントを管理することで、特権アクセスが必要な期間のみ、必要なユーザーに付与

レベル②IGA導入とIAM/PAM展開による認証強化・権限整理

\IAM/IGA/PAMを導入する3つのステップの続きを見たい方/