クラウド運用者の責任とは? - クラウド移行のその前に -

-

│

はじめに

経済産業省が主導するDX(デジタルトランスフォーメーション)推進施策を背景に、多くの企業が近未来の生存競争の中での生き残りを意識し、戦略的に新しいITリソースの活用とレガシーシステムからの脱却を目指しています。

新しいITリソース活用の代表例にはパブリッククラウドサービスへのビジネス資産の移行や既存のクラウド利用を拡張するマルチクラウド戦略への移行が挙げられます。

本記事ではパブリッククラウドへの移行やマルチクラウド戦略を検討する際に、正しく理解しておくべき責任共有モデルについて、遭遇頻度の高い課題へのアプローチと誤解し易いポイントを交えながら解説します。

目次

1.クラウド利活用の推進で浮き彫りになった課題とは

2.課題解決の4つのステップ

3.まとめ

1.クラウド利活用の推進で浮き彫りになった課題とは

近年、様々な業種業態の企業で検討が進んでいるクラウド移行やクラウド利活用促進の計画に際して、弊社に寄せられる様々な質問や相談事項を集計すると、クラウドを利活用する上で求められる適切なオペレーションに対しての問い合わせが増加しているという実態があります。

このような質問の背景には、所属する業界全体や競合他社が推進するクラウド利活用の流れに準じて目的化してしまった取り組みが実際に戦略的手段としてプロジェクト化すると、それまで見えていなかった様々な検討課題が浮き彫りになり、その中でもクラウドのオペレーションに対する知見の不足が最も解決難易度の高い課題として残り続けるという傾向があります。

クラウドオペレーション課題の中でも問い合わせ件数の多い検討課題として、セキュリティ運用に関する問い合わせが多く計上されており、検討を進めるための大きな障壁の一つであることがわかります。

特にセキュリティに関する課題は解決に至らなければ重大なインシデントを引き起こすリスクに直結するため、残留したままでは検討を進める意思決定の妨げとなります。

2.課題解決の4つのステップ

このような状態のお客様課題に対して弊社が推奨している課題解決アプローチの一例を紹介します。

下記のステップを順に実行することで課題の透明性を確保し、特定した課題に対して効果的に解決することを狙います。

(1)レガシーシステムの移行先となるクラウドサービスの分類

(2)CSP(クラウドサービスプロバイダー)とクラウド利用者の責任境界の理解

(3)クラウド運用の中で守るべき資産の特定

(4)資産のセキュリティ保護に必要な体制とセキュリティツールの特定

(1)レガシーシステムの移行先となるクラウドサービスの分類

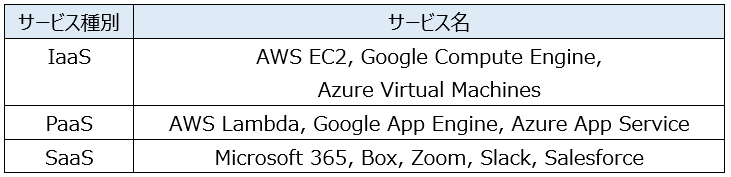

現在、市場に存在するパブリッククラウドサービスには多種多様なサービス提供形態が存在し、利用者の選択肢が多様化していますが、一般的に企業のビジネス活動で利用されるパブリッククラウドサービスは下記の3種類に分類できます。

IaaS (Infrastructure as a Service)

PaaS (Platform as a Service)

SaaS (Software as a Service)

例えば、現在オンプレミスの仮想化プラットフォームで稼働している仮想マシンをパブリッククラウドサービスに移行する場合はAmazon EC2のようなIaaSが選択され、アプリケーション開発に使用するワークロードをコンテナとして稼働させる場合には Google Cloud RunのようなPaaS、ファイルストレージをクラウドサービスに移行する場合はBoxのようなSaaSがそれぞれ選択されます。

下記にIaaS, PaaS, SaaSのそれぞれに分類される代表的なパブリッククラウドサービスを記載します。

日常的に使用している、またはこれから使用を検討しているパブリッククラウドサービスが、これらのどのサービス提供形態に分類されるかが不明な場合は改めて明確化しておくことを推奨します。

(2)CSP(クラウドサービスプロバイダー)とクラウド利用者の責任境界の理解

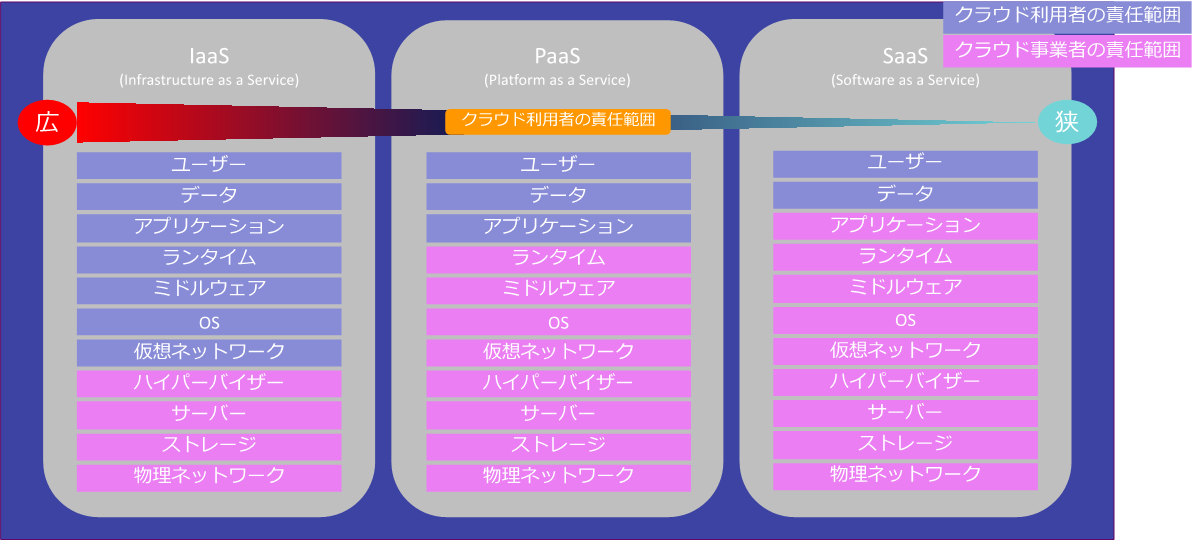

利用するパブリッククラウドサービスを正しく分類した後は、サービスを提供するCSPとサービスを利用する利用者の責任境界を正しく理解しておく必要があります。

下記のように責任共有モデルとして、クラウド事業者とクラウド利用者の間でクラウドオブジェクトとそのセキュリティ設定の責任範囲が定義されています。

利用するパブリッククラウドサービスの種別に応じて、どのオブジェクトまでクラウド利用者が責任を負う必要があるのか、境界を正しく理解することが重要です。

また、責任共有モデルの境界の定義はCSPによって若干の差分が生じます。

利用中または今後の利用を検討しているCSPがどのように境界を定義しているかを事前に確認しておく必要があります。

特に注意すべき点は、クラウドサービスに格納されるデータとユーザーに関してはその両方についてどのサービス提供形態を選択したとしてもクラウド利用者自身で責任を負う必要があるという事実です。

散見される誤解釈事例として、データ設定のみにクラウド利用者の責任が発生し、データそのものはクラウド事業者が責任を負うという解釈があります。

設定と対象オブジェクトの両方に対してクラウド利用者が責任を負うという正しい理解が必要です。

(3)クラウド運用の中で守るべき資産の特定

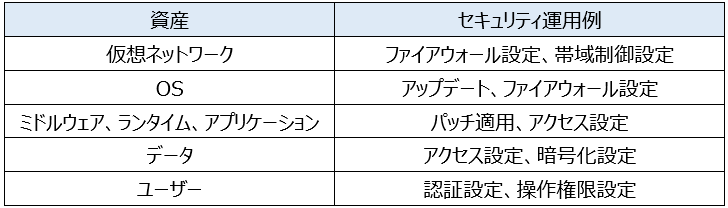

責任共有モデルを正しく理解した後は、クラウド利用者の責任範囲に含まれる対象オブジェクトを実際に利用するパブリッククラウドサービスに照らし合わせ、守るべき資産、すなわちセキュリティ運用が必要な資産を特定します。

ここでは、クラウド利用者の責任範囲が最も広いIaaSを例に挙げ、守るべき資産に対する必要なセキュリティ運用の例を下記に示します。

このように守るべき資産に対する具体的なセキュリティ運用を可視化することで、実運用に必要とされるセキュリティアクションが明確になります。

上記は簡略化した一例ですが、より細かいアクションに掘り下げることでセキュリティ運用の精度を更に高めることが可能です。

(4)資産のセキュリティ保護に必要な体制とセキュリティツールの特定

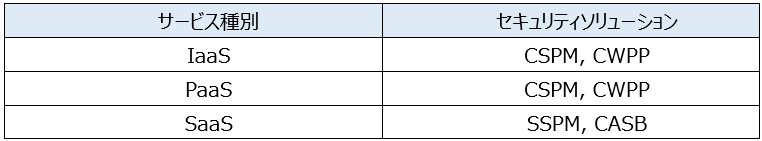

パブリッククラウド運用に必要なセキュリティ運用アイテムが明確化した後は、実際のセキュリティ運用に必要な体制と利用するセキュリティツールの検討に入ります。

各セキュリティ運用アイテムの実行頻度、実行負荷、対象オブジェクトの数量に応じて最適なスキルを持った人員を選定し、配置することで運用体制を構築します。

また、運用要件や組織ポリシーに応じて、全てを人手による運用に頼るのではなく、セキュリティツールに代表される各種ソリューションを有効活用することも理想的なセキュリティ運用を実現するための重要な要素となります。

下記にパブリッククラウドサービスの分類に応じたセキュリティソリューションの例を示します。

セキュリティソリューションの導入は人手不足を解消するための意思決定ではなく、人手だけでは実現できない高度なセキュリティ運用状態を達成するためという理解が重要です。

現に、セキュリティソリューションを導入した際にもソリューションを適切に運用するための人員が必要です。

3.まとめ

パブリッククラウドサービスの利活用を促進する方針を持つ様々な企業が共通してセキュリティ運用に課題を感じています。

その背景にはパブリッククラウドサービス上で発生する重大なセキュリティインシデント事例がこれまでに多数報告されており、中には企業活動に大きなマイナス影響を与えるものも存在するという実態があります。

そのようなセキュリティインシデントは多くの場合、クラウド利用者がセキュリティ責任を負うべきオブジェクトの設定ミスに起因します。

Gartner社の推測によれば、少なくとも2025年にはパブリッククラウド上で発生する障害の99%がクラウド利用者の責任によるものになると発表されています。

今後更なる活性化が予想されるDXによる市場競争優位性の争いの中で確実な生き残りを図るためにパブリッククラウドサービスへの移行とその利活用は不可欠な要素の一つであり、その取り組みを確実な成功に導くためにはパブリッククラウドサービスのセキュリティ運用に関する正しい理解と準備が必要になると言えます。