いま改めて見直すべきSOC運用のあり方について

-

│

3行でわかる本記事のサマリ

- あるべきSOC運用とは、24/365の体制でインシデント状況を迅速かつ正確に把握し、次に取るべき対処を明確にできている状態

- 単体製品のみではなく、複数製品のログを統合的に監視/分析することで、効率良く詳細分析が可能となり、次に取るべき対処を明確化できる

- 自社のセキュリティスキルやナレッジを加味し、必要に応じて運用を専門家に任せることで迅速かつ正確な対応が可能になる

目次

- あるべきSOC運用の姿とは

- 統合的な監視について

- アウトソースすべきことと社内で実施すべきこと

- まとめ

1. あるべきSOC運用の姿とは

自社のセキュリティ運用担当者はセキュリティ製品のアラート対応や脆弱性対策、セキュリティに関する情報収集等の業務の中で多くの課題を抱えています。

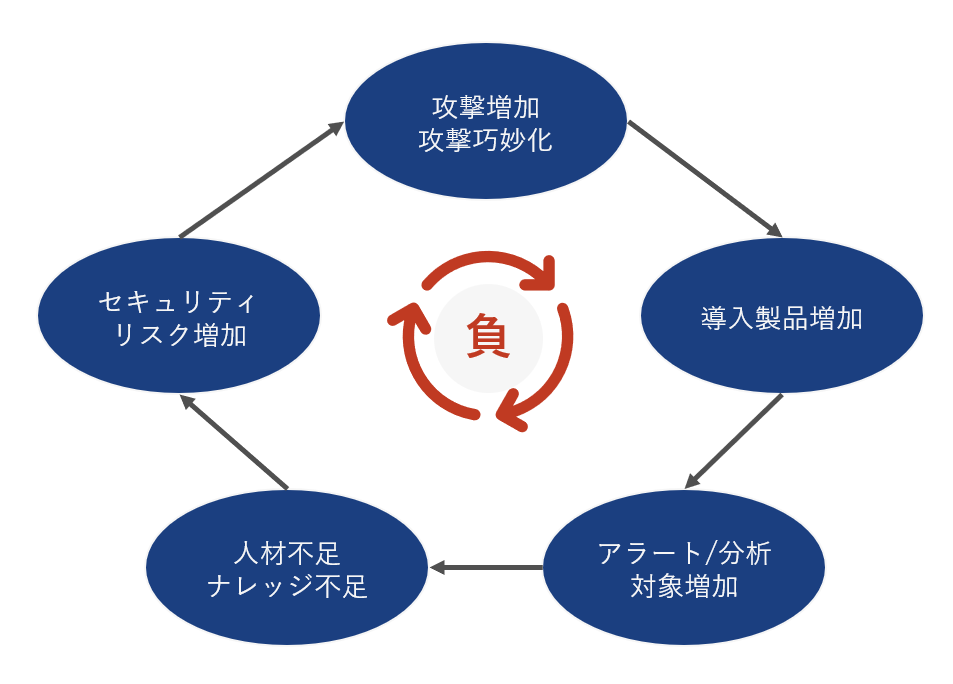

昨今は攻撃の増加・巧妙化が起因となり、様々な課題がセキュリティ運用の現場に重くのしかかっています。

攻撃増加・攻撃の巧妙化

- ランサムウェアを始めとしたサイバー攻撃が年々増加しており、警察庁の統計によると、ランサムウェア被害の報告件数が2021年から2022年にかけて146件から230件と増加している

*引用元『令和4年におけるサイバー空間をめぐる脅威の情勢等について』https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_cyber_jousei.pdf

- 侵入後に既存製品を回避しようと手動操作で企業ネットワーク内を奥深く侵入する

導入製品の増加

- 攻撃の増加と侵入口や侵入経路の多様化により、EDRやSWGなどの昨今の脅威を監視するセキュリティ製品の導入が進む

アラート/分析の対象増加

- 導入製品の増加に伴い、監視しなければならないアラートが増加し、監視アラートが増えると必然と相関分析対象となるログも同様に増加する

人材不足・ナレッジ不足

- 導入したセキュリティ製品に精通する人材を確保するのが難しい

- 夜間帯や休日を狙った攻撃が発生している中、自社だけで24/365の監視体制を構築することが難しい

- 日々進化する攻撃手法に対するセキュリティ監視や分析の知見が不足している

セキュリティリスク増加

- アラートの確認漏れやログの調査不足が発生する

- インシデント対応に時間がかかる

このような課題が現場で発生している最中も、攻撃者は気にせずに攻撃を仕掛け続けます。

この負のサイクルから脱却するために、24/365の体制で個々のアラート分析を行い、状況を迅速かつ正確に把握し、次に取るべき対処を明確にできている状態がSOC運用のあるべき姿です。

実現するためのポイントは2つあります。

複数ログを統合的に監視し、効率的に影響範囲の特定や取るべきアクションを明確化する

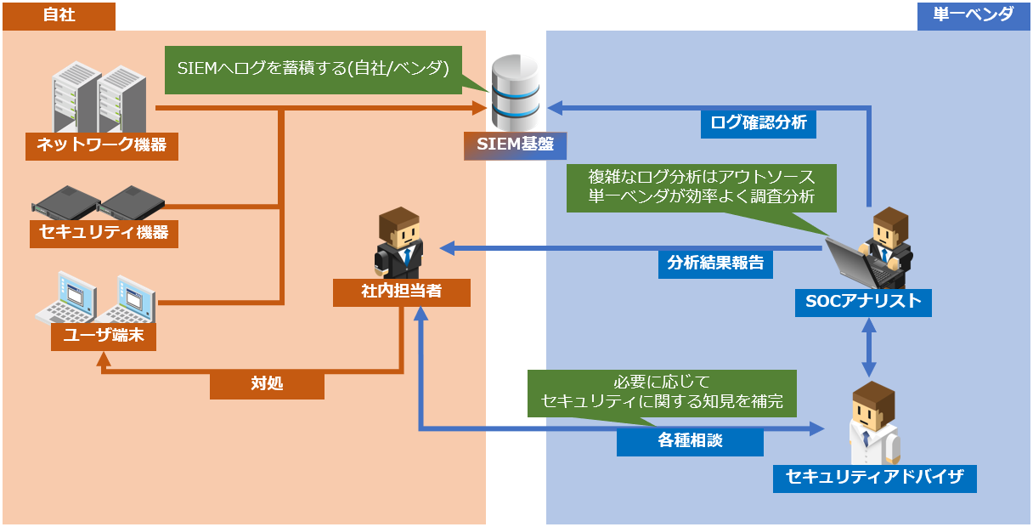

複数のログをSIEMに統合し、単一のベンダが監視/分析することで調査の出戻りがなくなります。

また、一つのセキュリティ機器のアラートに対し他の機器の分析結果も報告することで、より詳しく状況を把握できるようになり、取るべき対処が明確になります。

運用をアウトソースし、スキルやリソース不足の課題を克服する

SIEMを活用した複数のログの分析は複雑かつ工数の掛かる作業の為、アウトソースすることでスキルやリソースの不足を補うことができます。

また、これらを同一のベンダへアウトソースすることで、緊急時のインシデント対応等、よりスムーズに進むケースも考えられます。

2. 統合的な監視について

昨今、セキュリティ製品が多様化する中、各製品の効果を最大化するためにそれぞれの製品を監視する体制が求められています。

その為、多くの国内企業でEDRを始めとする製品に監視をつけることが標準になってきております。

しかし、各製品を異なる複数のベンダで監視をしていた場合、リソース不足を補うはずが、反対に担当者の負荷を高めてしまうことが懸念されています。

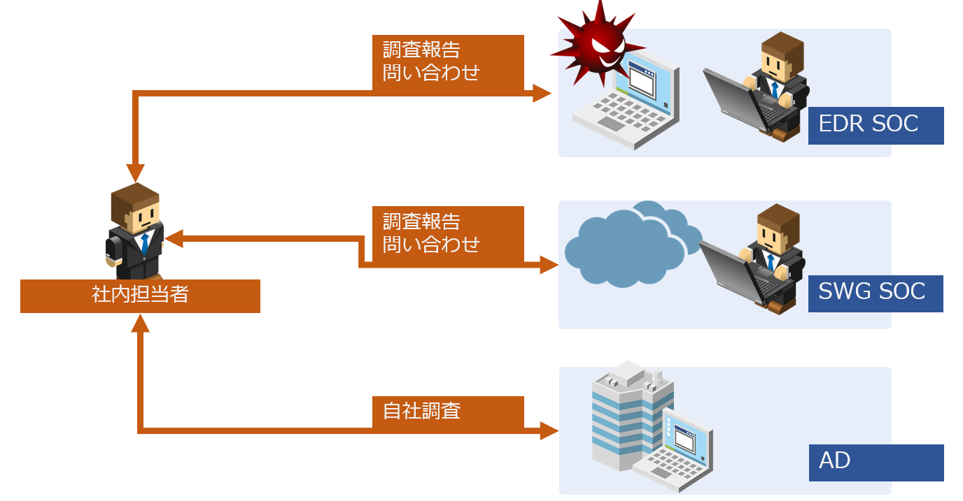

仮にEDRがアラート検知した場合、EDRを監視するSOCベンダの調査範囲はEDRのみとなります。

不審なファイルの入手元を特定するためにネットワークのログ調査をする場合はSWGを監視しているSOCへ確認が必要です。

検知内容によっては、社内のADを調査し、感染拡大の兆候がないかを自分たちで調べる必要もあります。

このように、やり取りが煩雑化し工数が増加する上、調査結果を自社で取りまとめて結論を出す必要もあります。

*EDRでアラートが上がった場合、SWG(NW)やAD(認証)の挙動はそれぞれ個別に調査が必要

*EDRでアラートが上がった場合、SWG(NW)やAD(認証)の挙動はそれぞれ個別に調査が必要

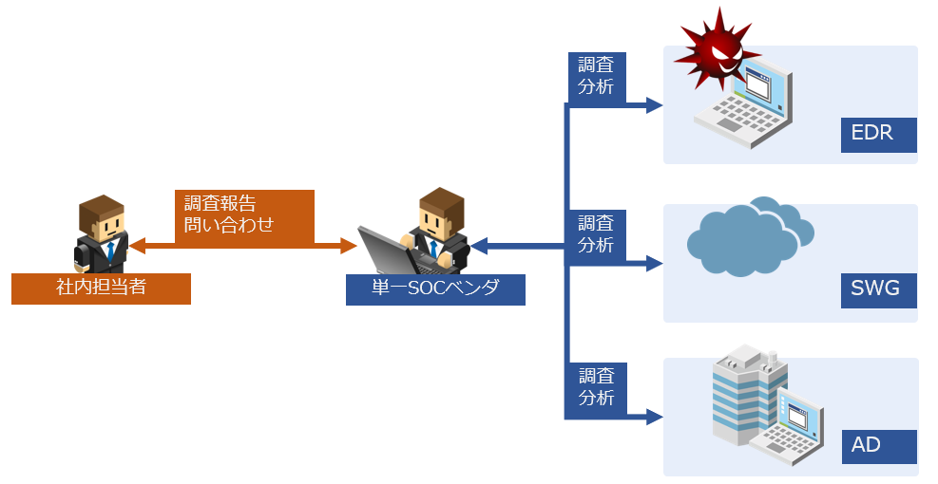

このため、単一SOCベンダに監視分析をアウトソースし、工数削減することを是非検討しましょう。

単一SOCベンダに監視分析を一本化することで、煩雑なやり取りから解放されます。

1つの製品からアラートが上がった場合には他の監視機器の状況も調べた上で調査報告を受け取ることが可能です。

また、SOC側も発生した事象をより詳細に把握し、次に取るべきアクションを明確化することができます。

*単一SOCベンダによる統合監視により、やり取りを一本化

*単一SOCベンダによる統合監視により、やり取りを一本化

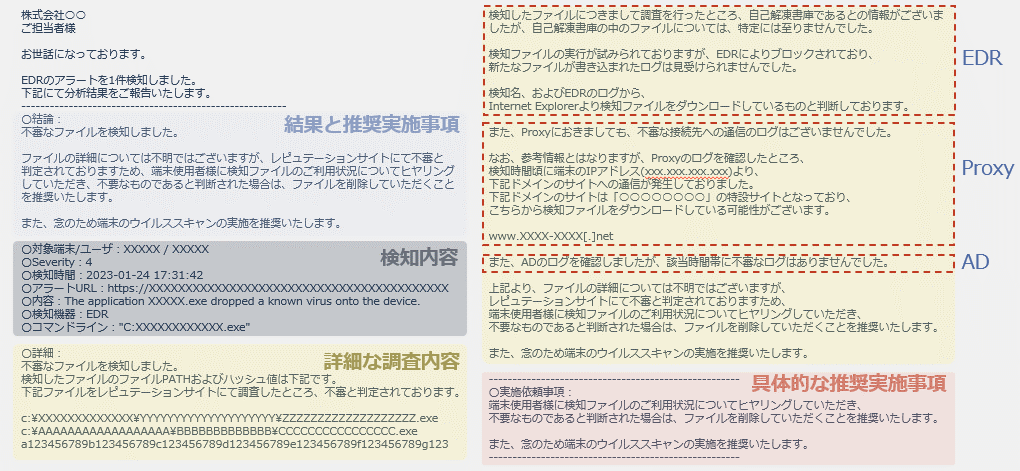

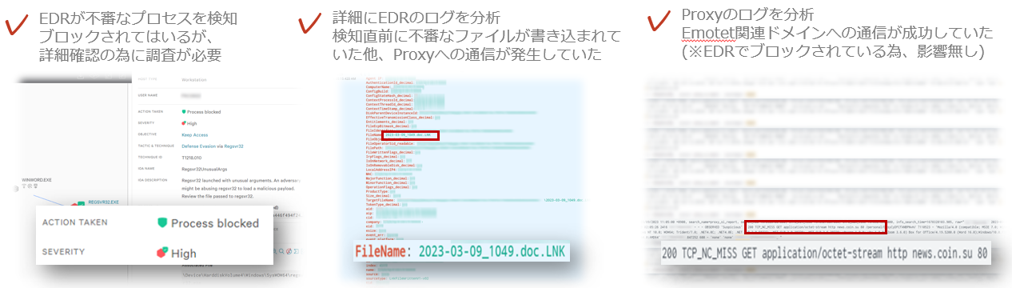

統合監視によってSOCのアウトプットがより精緻なものとなる事例として、以下に弊社取り扱いのSOCサービスにおけるエスカレーション報告の一例を記載します。

*EDR、Proxy及びADを監視している場合の事例

*EDR、Proxy及びADを監視している場合の事例

各製品の分析結果を見ていきますと、

EDRの分析結果から端末上の挙動や、それがブロックされたかどうか明確になっています。

続いてProxyのログ分析結果から、接続先の情報や検知原因のファイル入手元の情報が判別できます。

さらに、ADの分析によって万が一の侵入痕跡有無を確認することができます。

そして最後に、これらの情報を元に取るべき対処を具体的に案内しています。

統合監視による精緻で一貫した報告は、実際のユーザからも

- 事実確認の上で影響有無を報告してもらえる安心感がある

- 自分たちで追加調査をする必要がないので手間が省けた

- 上層部に報告する内容が一通り揃っている

といったメリットがあると伺っています。

3. アウトソースすべきことと社内で実施すべきこと

ここからはアウトソースすべきもの、自組織で対応すべきものをピックアップします。

セキュリティ製品の監視やログ分析はアウトソースすべき

早期発見・対処の為に、セキュリティ製品の監視とログ分析はアウトソースすべきと考えます。

最近はランサムウェアの攻撃速度が上がり、初期侵入後2時間で大量展開されたという事例や人手の少ない夜間休日帯を狙う傾向が出ており、24/365自社対応するのは難しくなってきています。

また、EDRのように詳細なログ分析をできる製品が増えてきました。

ログの中で着目すべき項目は攻撃手法によって異なり、より早く正確な分析が求められます。

そのため、複雑な分析調査は専門組織へアウトソースすべきと考えます。

その他にセキュリティに関する知見やナレッジもアウトソースすることができます。

監視機器追加に伴う費用対効果の検討や最新の攻撃に対する有効性の確認、日々公表される脆弱性情報など、専門的な知見が求められるケースがあります。

自社のセキュリティに関する相談窓口を持っておくと、専門家の助言によって知見を補うことができるためアウトソースも検討しましょう。

自組織でないと判断できないことはアウトソースできない

SOCからエスカレーション報告を受けた後に、社内担当者様が実施すべき項目等が該当します。

いくつか例を示します。

- 隔離判断:業務影響が出るサーバの隔離是非について予め決めておく必要があります。

- ヒアリング:ユーザへの状況ヒアリングを実施頂く必要があります。

- 他部署連携:NW管理者等必要に応じた社内連携が必要です。

- 上層部報告:エスカレーション内容を上層部へ報告する必要があります。

- ポリシー設定:接続してはいけない通信先等予め社内ポリシーを決めて頂く必要があります。

- 所轄官庁等への報告:万が一のインシデントでは通報や対外的な対応が発生します。

- 情報整理:インシデント対応に必要な情報を予め整理しましょう。(ログ保管状況、NW構成図等)

これらの項目はアウトソースすることが難しいので、スムーズに動くために予め社内でシミュレーションをしておくことを推奨します。

4. まとめ

- 単一SOCは統合的に監視・分析することでより精緻なアウトプットを出すことが可能

- 不要なやり取りや追加調査が無くなり、担当者の工数を確保することができる

- 自社でリソースを確保することが難しい場合は積極的にアウトソースを検討する

- セキュリティの知見や即時性、正確性が求められるものはアウトソースすべき

- セキュリティの相談窓口を持っておくことで自組織に不足する知見をカバーできる

- 外部リソースの活用によりスキルや工数の不足を解消し、より充実したセキュリティ運用が可能

マクニカでは、企業のセキュリティ運用を支援するサービスを展開しています。

ご興味をお持ちの場合は、お気軽にお問合せください。

\マクニカのセキュリティサービスを一部ご紹介/

▼Macnica SOCサービス

https://www.macnica.co.jp/business/security/manufacturers/securityservice/macnica-soc.html

SOCが保有するSIEMへお客様のログを取り込み、統合的に24/365監視・分析し、対処が必要な場合にエスカレーションするサービスです。

<Macnica SOCサービス>

・セキュリティインシデントへの対応

・複数ベンダへの対応を一元化

・企業の社内ネットワークを理解し、適切なアドバイスを実施

・境界防御だけではなく内部拡散の監視もカバー

・お客様内での高度なセキュリティ人材の育成は不要

・機器を限定せずにサービスが提供可能

▼セキュリティアドバイザリサービス

https://www.macnica.co.jp/business/security/manufacturers/securityservice/homedoctor.html

お客様の身近なセキュリティアドバイザとして、豊富な知見を持つ専門コンサルタントがお客様の課題やお悩みに対して過不足なく現実的なアドバイスを行います。

<支援内容>

・セキュリティに関するご相談

・メールでのお問い合わせ対応

・定例会でのアドバイス

・セキュリティ対策や課題に対するアドバイス

(例)セキュリティ技術に関する助言、CSIRT活動に関する助言など最新セキュリティ脅威動向などの情報提供