日本のゼロトラストの5つの『誤解』と『提言』~ゼロトラスト実装の新常識!~

-

│

0.ゼロトラスト実装の新常識!

ゼロトラストを実現する3点防御のソリューションとしてIDaaS, EDR, SASEなどの採用が進んでいますが、同時に、多くの誤解が生じています。

今回は、ゼロトラスト化を実現するにあたって誤解されがちな5つのポイントをお伝えします。

目次

- 境界防御が引き起こすセキュリティ課題

- 生産性の低下も招く境界防御

- ゼロトラストと拡大する3点防御

- 生まれた5つの誤解

1. 境界防御が引き起こすセキュリティ課題

現在多くの企業で採用されている「境界防御」というセキュリティのコンセプトは、その名の通り、企業ネットワークの内側と外側を境界で明確に分けて考えるセキュリティ対策です。セキュリティ脅威は外側からやってくるという前提で、企業ネットワークの境界にFW、IPS、VPN、Proxyなどの物理アプライアンスを多層に配置し、通信の検証を行ってきました。

しかし、脆弱性を抱えたVPN/RDPのようなリモートアクセス基盤や、国内と比べて脆弱な海外拠点を踏み台にして、侵入を許しランサムウェアの被害にあうなど、境界を飛び越えるセキュリティインシデントが増えています。

これまでの攻撃とは異なり、正規のアカウントで侵入される「なりすまし」や、長期間に渡って検知されず潜伏を許す事例なども増えてきており、従来型の「境界防御」では対処出来なくなってきています。

2. 生産性の低下も招く境界防御

境界防御はセキュリティ面だけでなく、従業員の生産性の観点でも課題が出てきています。その背景にあるのが、クラウド化とテレワーク化の2つの環境変化です。

第一にオンプレからクラウドへのシフトです。データセンターはAWSを始めとするIaaSへのクラウド移行が進み、業務システムもビデオ会議をZoomで実施するなど、SaaSの積極的な活用が急速に進みました。

第二にオフィスからリモートへの働き方の変化です。この数年でオフィスに通勤する働き方から自宅やサテライトオフィスなど、リモートでのテレワークを中心とした働き方にシフトし始めています。

この2つの変化によって、これまでのオフィスからデータセンターのような境界の内側から外側への通信より、自宅からクラウドという境界の外側同士の通信が飛躍的に増大しました。これにより、大きなネットワーク遅延が発生し、生産性の低下を招くという事態が多発したのです。原因は、通信の検証はあくまでもデータセンターの中で行われるため、全ての通信が一旦データセンターを迂回するバックホール通信となり、大きなネットワーク遅延が発生したからです。

コロナ禍で一斉テレワークが強制された結果、多くの境界防御型の企業が実際に生産性の低下に陥ったことは記憶に新しいでしょう。

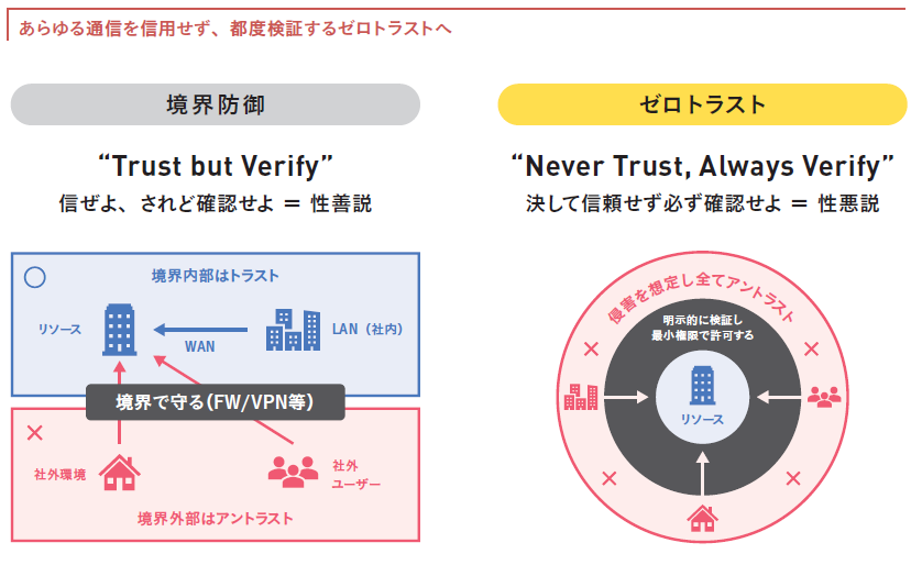

3. ゼロトラストと拡大する3点防御

このような境界防御が抱える課題を解決する新しいセキュリティコンセプトが、ゼロベースで厳格に信頼を積み上げ、都度アクセス許可を行うゼロトラストの考え方です。性悪説に則り、あらゆる通信を内側・外側関係なく信頼せず、様々な情報に基づいて通信の信頼性を厳格に判断します。

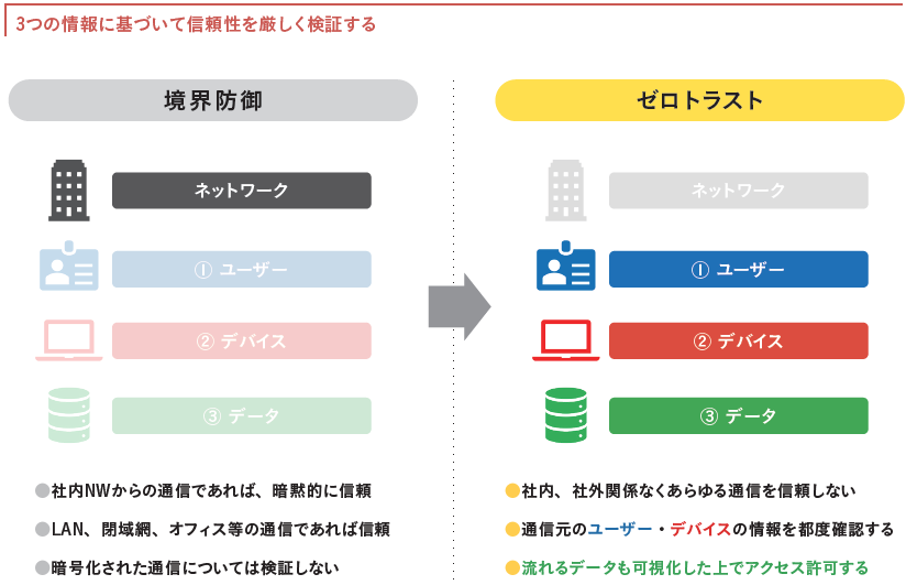

このようなゼロトラストのコンセプトはどのように実現するのが一般的なのでしょうか?現在、多くの日本企業では「3つの情報に基づいて厳しく通信の信頼性を検証する」という3点防御の考え方が一般化しつつあります。

これまでの境界防御の考え方は「どこから来た通信なのか」というネットワークの情報に基づいて通信の信頼性を判断してきました。社内NW経由の通信か?指定の閉域網を通ってきた通信か?指定の無線LAN経由の通信か?など、信頼したNWから来た通信であれば信頼するという考え方です。

一方、3点防御の考え方では「どこから来た通信なのか」というネットワークに関する情報だけでなく、通信元のユーザー(ID)、デバイス(エンドポイント)、データという3つの情報に基づいて、より厳格にその通信が信頼出来るかを都度判断します。

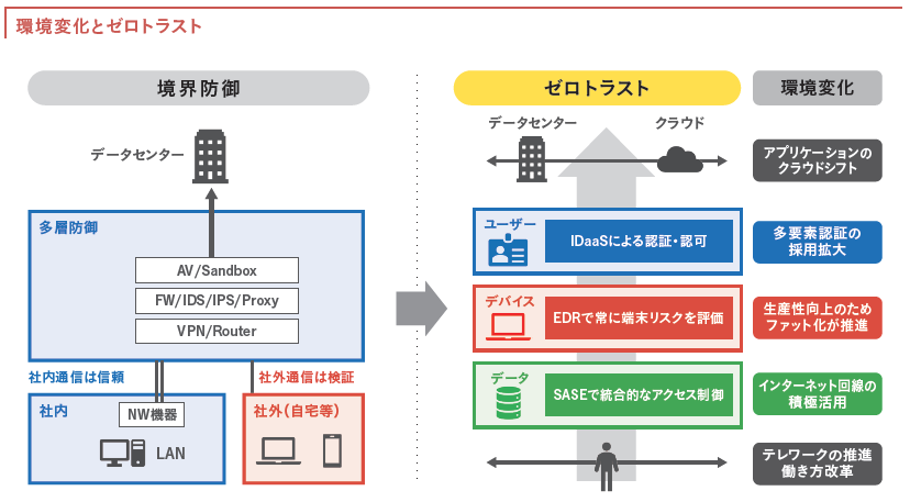

実際にどのようなソリューションを用いてゼロトラストを実現しているのか、日本での例を見ていきましょう。

まずはIDaaSを用いた多要素認証(MFA)の導入です。多要素認証では、例えばID/パスワードと指紋での生体情報など、複数の要素を組み合わせてユーザーの確からしさを厳格に判断します。ID/パスワードなどの静的な情報は漏洩している可能性が非常に高いため、MFAの機能をもったIDaaSを採用する企業が増えています。

次に、デバイスを保護するEDRです。テレワークの拡大に伴い、シンクライアント端末からネットワーク遅延の影響を受けにくいファット端末へ回帰する企業が増えました。ファット端末はローカルにデータが保存されているため、端末単位で脅威を検知・保護するEDRの採用が飛躍的に増加したのです。

最後に、セキュアなインターネットブレークアウトを実現するSASEです。クラウド化とテレワーク化に伴って、自宅から直接インターネットでクラウドにアクセスしたいというブレークアウトの需要が高まりました。好き勝手に自宅からWeb/SaaSにアクセスさせるのは問題があるため、インターネット上のSASEと呼ばれるセキュリティエッジを用いて、高速かつセキュアにアクセスを可視化・制御したいという企業が増加しました。

このようにゼロトラストを実現する3点防御のソリューションとしてIDaaS, EDR, SASEなどの採用が進んでいますが、同時に、多くの誤解が生じています。今回は、ゼロトラスト化を実現するにあたって誤解されがちな5つのポイントをお伝えします。

4. 生まれた5つの誤解

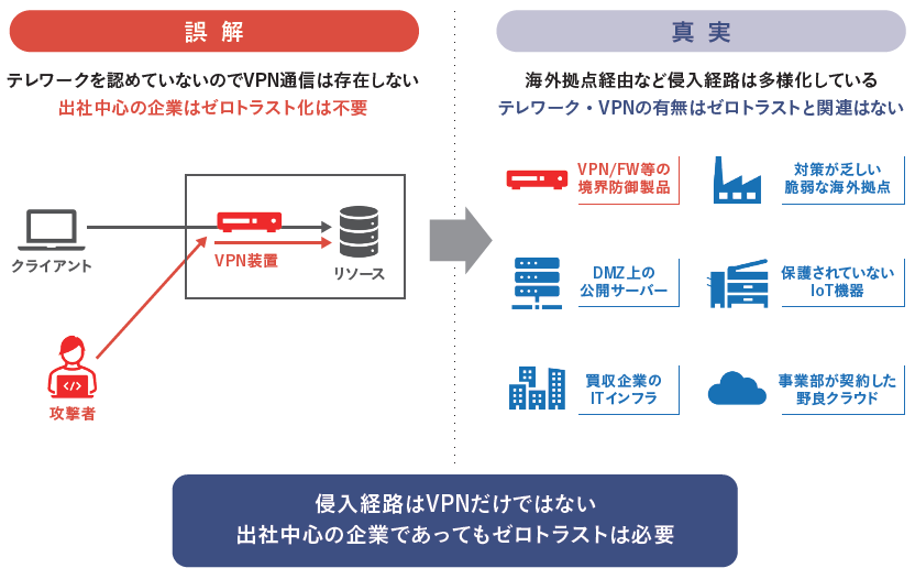

誤解1:出社中心の企業にはゼロトラスト化は不要である

テレワークの普及に伴って広がったゼロトラストは、出社中心の企業には縁のない話だとは考えていませんか?VPNを始めとしたリモートアクセスは許可せず、基本的に出社して仕事をしているのでゼロトラスト化は不要だと考えている企業も多いのではないでしょうか?

もちろんVPNなどリモートアクセス機器が1つの有力な侵入経路となっていることは事実です。

しかし、侵入経路はVPNだけに留まりません。昨今増えているのは、製造業であれば海外の拠点・工場や、公開サーバー、プリンター、監視カメラなど様々なIoTデバイスからの侵入被害も多数確認されています。

また、買収した企業や取引先企業といったサプライチェーンを介した侵入も多数報告されています。つまり、出社中心の企業であってもゼロトラスト化とは無縁ではないのです。

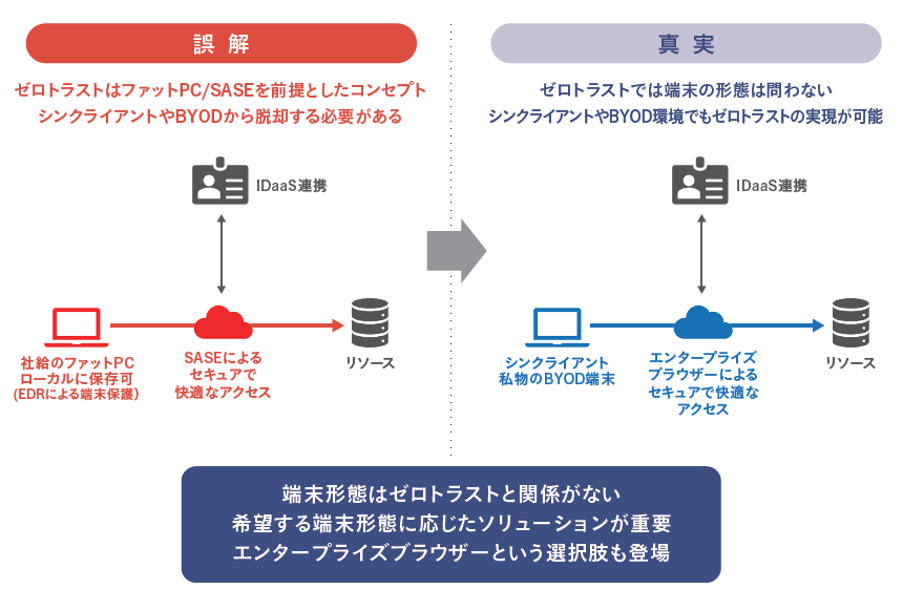

誤解2:ゼロトラスト化するためには端末をファット化する必要がある

テレワークの普及に伴い、自宅でも快適に仕事ができるようシンクライアントからファット端末へ回帰する企業が増えています。一方でゼロトラスト化するために、端末をシンクライアントからファット化しなければならないのでしょうか?答えはノーです。シンクライアントや私物端末(BYOD)であっても、ゼロトラスト化を実現するソリューションは存在します。大事なことは、希望する端末方式に最適なソリューションを選択することです。

現在採用が多く進んでいるSASEやSSEと呼ばれるクラウドゲートウェイ型のアクセス方式は、基本的に端末にエージェントをインストールする必要があり、ファット端末に適したソリューションと言えます。

一方、BYODやシンクライアント環境では、端末にエージェントを導入することが難しいため、WEBブラウザを用いてアクセスを制御する「エンタープライズブラウザー」という新しい方式が登場しています。SASEのように端末発の全通信が対象になるのではなく、専用WEBブラウザを介した通信だけを可視化・制御の対象と出来るため、プライベートと仕事の両立を実現することが可能です。

誤解3:閉域網から脱却しないとSASEの導入は難しい

\日本のゼロトラストの5つの『誤解』と『提言』の続きはこちら/

\動画で解説!日本のゼロトラストの5つの『誤解』と『提言』を視聴したい方はこちら/