インシデントレスポンスとは?選定で差がつくEDR製品の見極めポイントを解説

-

│

3 行でわかる本記事のサマリ

- インシデントレスポンスはサイバーセキュリティ対策の重要な要素で、セキュリティインシデントへの迅速な対応を指す。

- インシデントの発見から解決までの一連の流れをインシデントハンドリングと呼ぶ。

- インシデントレスポンスにおけるEDR製品の役割は重要で、十分な検討が必要。

目次

- インシデントレスポンスの「インシデント」とは

- インシデントレスポンスとインシデントハンドリング

- インシデントレスポンスを検討するために

- クラウドストライクが提供するインシデントレスポンス

はじめに

サイバーセキュリティ対策をどのように講じられていますか?対策を講じるにあたり何かしらセキュリティ製品を導入して、運用をするのが一般的な例の1つとして挙げられます。

運用にあたりアラートの監視は継続的に行われていることから、ある程度の製品知識やアラートの切り分けをする機会は日常的になっているかと思います。ただ、いざインシデントが発生した際、どのような対処をする必要があるのか、そして、有事の際に何をすることがベストなのか雑然とした不安が残っている方も多いと考えております。

本記事ではサイバー攻撃により起きたセキュリティインシデントへの対応、言わばインシデントレスポンスについて、その初歩から解説していきます。

1. インシデントレスポンスの「インシデント」とは

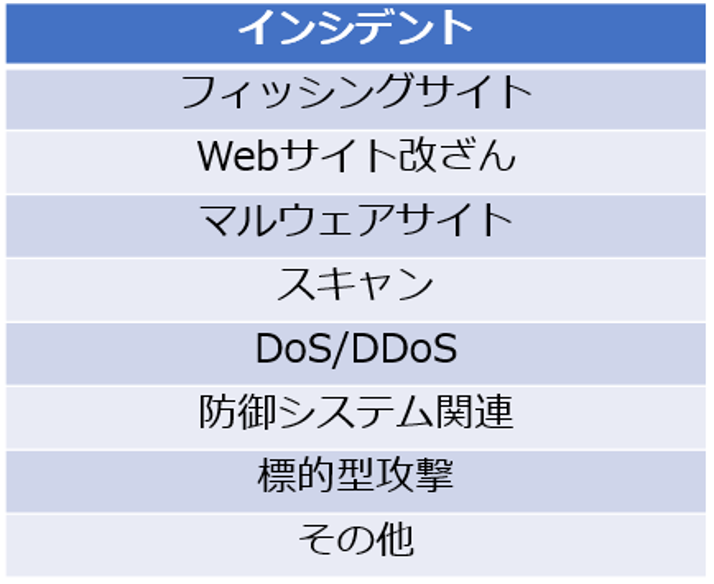

発生したセキュリティインシデントの対応をすることをインシデントレスポンスと言いますが、ここで言う「インシデント」も多くのパターンがあり社団法人JPCERT/CCで報告されている内容においては下図のようなカテゴリで括られています。

出典: JPCERTコーディネーションセンター(JPCERT/CC)

JPCERT/CC インシデント報告対応レポート [2023 年 4 月 1 日 ~ 2023 年 6 月 30 日]

https://www.jpcert.or.jp/pr/2023/IR_Report2023Q1.pdf

一概に上記のカテゴリがすべてとは言いにくいものの、大きく分類して、ユーザの操作が起因して起こるインシデントと、攻撃者によって直接ユーザ環境へ攻撃されるケースがあります。ユーザの操作起因の場合、例えば、フィッシングサイトにアクセスしてしまい、パスワードをはじめとした個人情報を盗み取られることや、マルウェアサイトにアクセスしてしまい、気づかないところで自身の端末にマルウェアをダウンロードされてしまうことがあります。一方で、攻撃者が直接ユーザ環境へ攻撃するケースとしては、標的型攻撃のように特定の組織を狙ってマルウェアを添付したメールを送ることや、VPNの脆弱性を利用して顧客環境に侵入する等、その手法は様々です。

これらのインシデントが発生した場合に対応すべきこととして、感染した端末を元のクリーンな状態に戻すことや影響範囲の調査、原因の根本を追求することなどが挙げられます。そして、これらのインシデントの対応をインシデントレスポンスと呼びますが、このインシデントレスポンスの定義・位置づけについて、簡単に整理してみたいと思います。

2. インシデントレスポンスとインシデントハンドリング

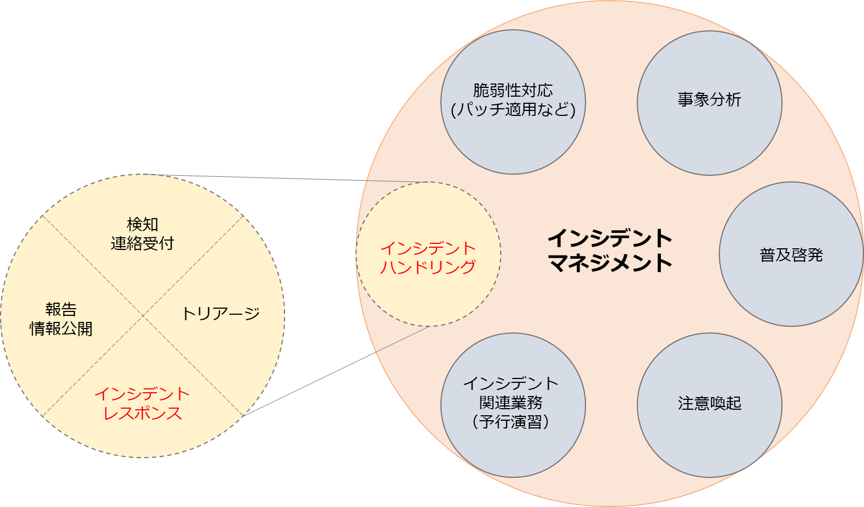

インシデントレスポンスの説明に入る前に、インシデント発生前後を含めた全体のフローを見ていきたいと思います。インシデントを起こさない為に前提として下図のような「インシデントマネジメント」が対策として挙げられ、常にインシデントを起こさないよう心掛けている企業も多いでしょう。一方で、どんなに細心の注意を払ってもインシデントは起きてしまうのが実態です。

出典: JPCERTコーディネーションセンター(JPCERT/CC)

出典: JPCERTコーディネーションセンター(JPCERT/CC)

インシデントハンドリングマニュアル

https://www.jpcert.or.jp/csirt_material/files/manual_ver1.0_20211130.pdf

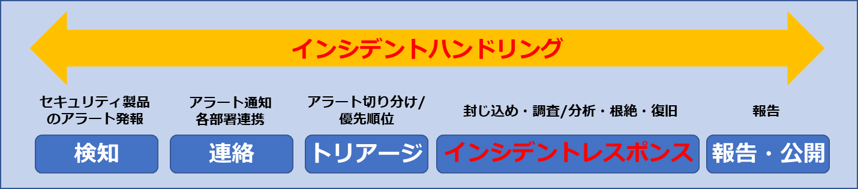

インシデントが発生(発見)すると、各関係者へ連絡をして、感染源の情報収集やトリアージを経て、調査・復旧対応と進みます。この発見から解決までの一連の流れは「インシデントハンドリング」と呼ばれております。そして図のようにインシデントハンドリングの対応の一部としてインシデントレスポンスが位置付けられております。ちなみに、トリアージとはインシデントの切り分けを実施して、そのインシデントの緊急度(優先順位付け)を判断することを指します。

では、このインシデントレスポンスでは具体的にどのようなことを対応する必要があるか見ていきたいと思います。

社団法人JPCIRT/CCによると、インシデントレスポンスとは、「必要な情報やデータの収集、緊急対応の実施、影響範囲や原因の特定、関係各所との調整、復旧対応などにいたるまで、その活動は多岐にわたります。」と明記されております。

出典: JPCERTコーディネーションセンター(JPCERT/CC)

いま、セキュリティを脅かしている事象に対応するインシデントレスポンス

https://www.jpcert.or.jp/about/06_1.html

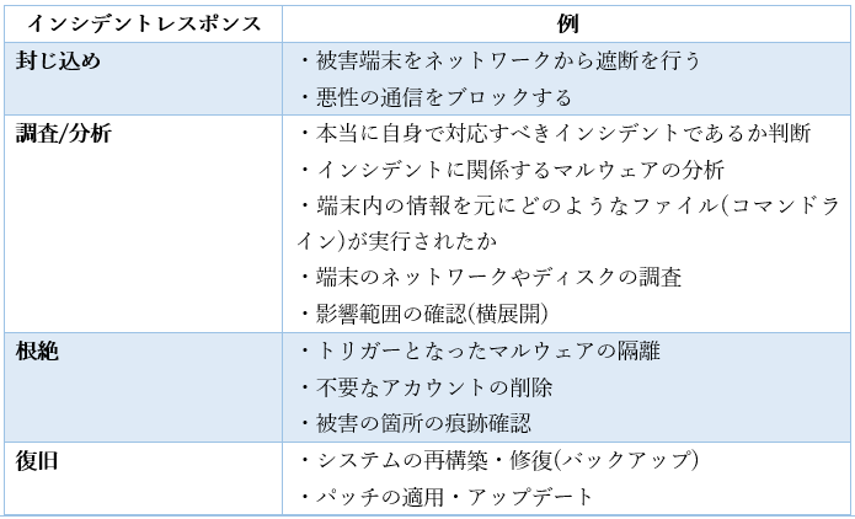

ここでは、インシデントレスポンスの事柄として、一般的な「封じ込め」「調査/分析」「根絶」「復旧」の4つで分けています。そして、それぞれのフェーズにおいてどのようなことを対応する必要があるのかを更に分解して整理しました。

インシデントレスポンスはこれだけを見ても対応すべきことが多く、また攻撃の内容によって対応や調査の観点が大きく変わります。更に自社でセキュリティ運用をされている場合、これらの一連の流れを自分たちで対応する必要が出てきます。1つ1つの作業は高度な知識が必要なこともありアラート運用に慣れていても、いざインシデントが起こってしまった際、判断に迷ってしまいます。では、インシデントレスポンスを検討する為に、企業は何を考える必要があるのでしょうか。

3. インシデントレスポンスを検討するために

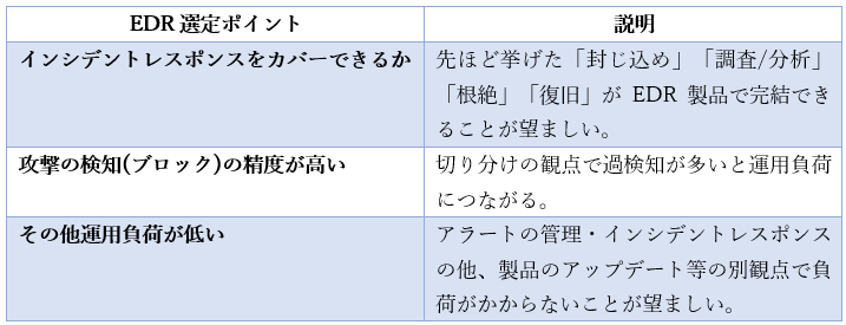

企業によってセキュリティ対策の仕方は様々ですが、大きく分けて自社で運用・対応しているケースと完全にアウトソーシングしているケースに分けられるかと思います。その上で、インシデントレスポンスにあたりEDR製品の選定が検討の大きいポイントになると考えております。

EDRも製品によってできることが変わってくる点や、実際にアウトソーシングする場合においても人の手で対応することから、EDR製品の選定はどのような立場であってもポイントを抑えて選定したいところです。具体的にEDRに求められている要素について考えてみます。

この中でもインシデントレスポンスをカバーできるところにフォーカスを置くと、EDR製品で「封じ込め」から「復旧」までできるかがインシデントの対応をするにあたり大きく変わってきます。この理由として、インシデントレスポンスをEDR単体でカバーできることで、より素早く対応をすることができ、結果として被害範囲が最小で抑えられることにもつながるからです。では、それぞれのフェーズにおいてEDR製品でどこまで実現できることが良いのかを整理します。

「封じ込め」

インシデントの拡大を防ぐために、影響を受けたシステムやネットワークの一部をリアルタイムで隔離できることがポイントになります。また、トリアージの結果によっては自動でネットワーク遮断ができることも自社運用においては重要となります。

「調査/分析」

端末を調査するにあたり被疑端末をネットワーク遮断した上で、ログを見ることができ、かつ、端末から情報をリアルタイムでEDR製品に送り管理コンソールから簡単に見ることができるだけでも、調査の大幅な時間短縮につながります。

「根絶/復旧」

EDR製品の管理コンソールから遠隔で被疑端末にアクセスして、インシデントの根本を取り除く必要があります。

4. クラウドストライクが提供するインシデントレスポンス

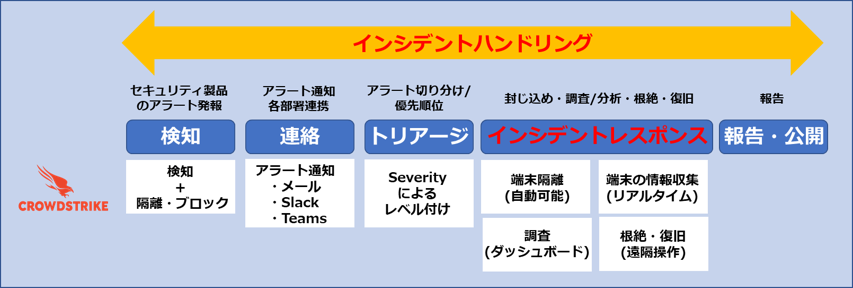

ここまで、インシデントレスポンスについて解説してきましたが、EDR製品の中でもクラウドストライクではどのようなインシデントレスポンスを実現できるか簡単に紹介します。

クラウドストライクでは、アラートの発生から復旧に渡り機能を提供しており、インシデントレスポンスのみならず、全体のフローであるインシデントハンドリングにおいてカバーしております。

「検知」

クラウドストライクでは、検知のみならず、ファイルの隔離や端末の振る舞い(プロセス)をブロックする機能も有しております。

「連絡」

アラート通知はメールのみならず、SlackやTeamsに通知をすることができます。また、アラートの内容によって送り先を変えることもカスタマイズできます。

「トリアージ」

アラートはSeverity(重大度)がクラウドストライクにて判断される為、どのアラートを優先的に対処する必要があるのかが一目でわかります。

「インシデントレスポンス」

本記事に記載をした「封じ込め」「調査/分析」「根絶」「復旧」における機能をクラウドストライクでは有しております。

まとめ

✔ インシデントの発見から解決までの一連の流れは「インシデントハンドリング」と呼ばれており、その中の対応を「インシデントレスポンス」と呼ぶ

✔ インシデントレスポンスは、必要な情報やデータの収集、対応の実施、影響範囲や原因の特定、復旧対応などにいたるまで、その活動は多岐に渡る

✔ インシデントレスポンスにあたりEDR製品の選定が検討の大きいポイント

✔ クラウドストライクは、インシデントレスポンスのみならず、全体のフローであるインシデントハンドリングもカバーできる

▼お問い合わせ

クラウドストライク製品担当

フォーム:https://go.macnica.co.jp/CS-Inquiry-Form.html

メール :crowdstrike_info@macnica.co.jp

製品HP:https://www.macnica.co.jp/business/security/manufacturers/crowdstrike/