狙われるファイル転送ソリューション、MOVEitから学ぶ基礎対策

-

│

はじめに

昨今、Web上で大容量ファイルの受け渡しを可能とするファイル転送ソリューションのゼロデイ脆弱性を突き、攻撃者によるデータ侵害や脅迫行為を行うといった被害が非常に多く発生しています。本記事では、不特定多数とのファイル転送を容易にするメリットの裏に潜む脅威に対し、どのような対策を取るべきかを解説します。

目次

- ファイル転送ソリューションのインシデント事例

- 有効な対処法について

- まとめ

1. ファイル転送ソリューションのインシデント事例

まず、ファイル転送ソリューションの利用方法から確認します。

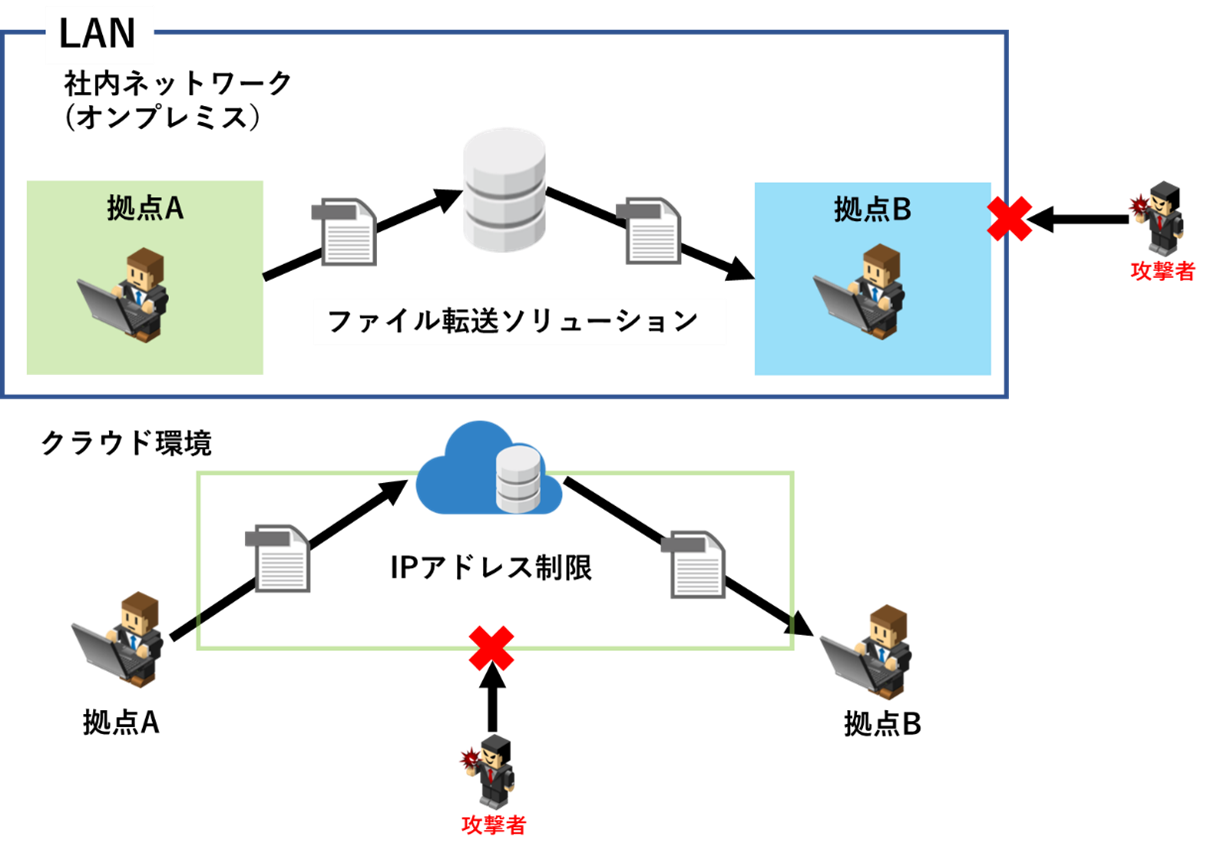

このファイル転送ソリューションは様々な利用方法があり、例えば社内でのデータ共有のように極めてプライベートな環境下での利用が挙げられます。この場合、利用者は社内の人に限定されるため、オンプレミスソリューションであればLAN内に設置をし、クラウドサービスであればアクセス元IPアドレス制限等を行い、第三者からのアクセスをそもそもさせないようにするのが有効なセキュリティ対策となります。

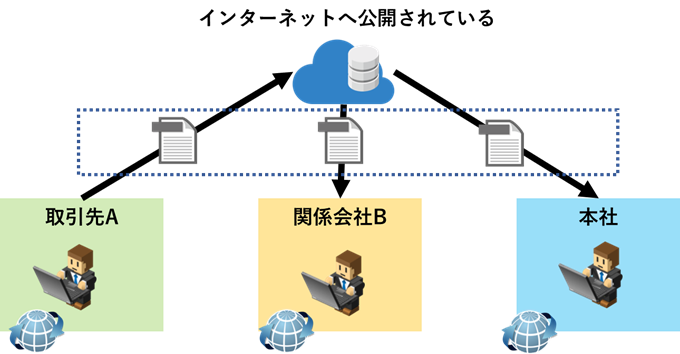

一方で、グループ企業間やサプライチェーン間におけるデータ共有、あるいはパスワード付きZIPファイルのメール添付に関する問題(いわゆるPPAP問題)への対策として利用するケースも挙げられます。このような場合、インターネット上にソリューションを公開せざるを得ず、また利用者が自社に限られないためアクセス送信元を制限することも困難となります。近年、このようにインターネットへ公開されているファイル転送ソリューションのゼロデイ脆弱性が攻撃に利用される被害が多数報告されています。

実例として2023年5月末、米Progress Software社が提供するファイル転送ソリューション「MOVEit Transfer」において、認証不要のリモートコード実行が可能となる脆弱性(CVE-2023-34362)が公開され、一部の日系企業がこの脆弱性のゼロデイ攻撃によって影響を受けています。

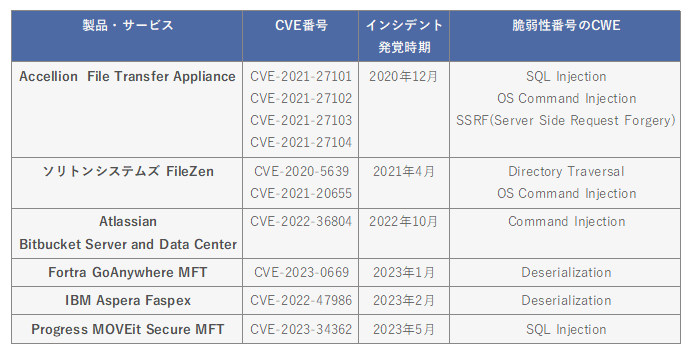

他にも、2023年7月20 日には株式会社ノースグリッドが開発・販売を手掛けるオンラインストレージサービス「Proself」に脆弱性が発見され、同じくゼロデイによる被害が報告されています。下記は、代表的なファイル転送ソリューションの脆弱性の一部を示したものであり、実際に脅迫行為へとつながったケースも含まれています。

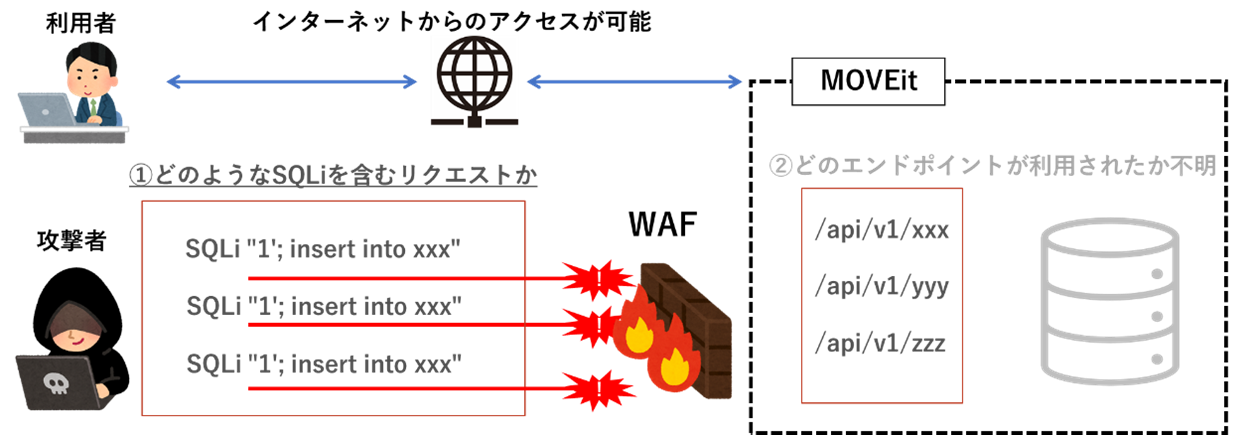

MOVEitの脆弱性を突いた攻撃手順は下記の通りです。

攻撃成立までの手順

-

- SQLインジェクションの脆弱性を有するAPIエンドポイント(※)が特定される

※SQLサニタイズ未実施=悪意のあるSQL文を無害化していません。 - SQLインジェクションを利用し管理者APIセッションが登録される

- 管理者APIセッション経由で、リモートコード実行を行うためのWebシェルをアップロードされ、攻撃が実行される

- SQLインジェクションの脆弱性を有するAPIエンドポイント(※)が特定される

2. 有効な対処法について

冒頭でも触れましたが、自社・自組織に限定したファイル共有であれば、オンプレミス環境はLAN内の設置する、クラウドサービス環境はアクセス送信元IPアドレス制限等により、不要な第三者にアクセスさせない事が有効な対策になります。

しかし、自社・自組織以外の不特定多数と情報共有を行うケースも多く、ファイル転送ソリューションのアクセス元IPアドレスを制限することは現実的ではありません。このような背景で取り得る有効な対処法は、ファイル転送ソリューションのログイン画面・管理画面をWAFの保護対象とすることです。

ファイル転送ソリューション(SaaS)をWAFで守るという発想はあまりないかもしれませんが、WAFはファイル転送ソリューションをはじめ様々なサードパーティソリューションに特化した攻撃緩和機能も多く提供しています。WAFが脆弱性の公表前と公表後、それぞれにおいて提供する価値について簡単に紹介します。

昨今確認されたMOVEit脆弱性を一例とすると、「特定の脆弱性を持ったAPIエンドポイントを保護する」もしくは「SQLインジェクションの通信を全体的に阻止する」といった対策があります。ゼロデイのタイミングでは、前者の「特定の脆弱性を持ったAPIエンドポイントを保護する」は困難ですが、一方で「SQLインジェクションの通信を全体的に阻止する」ことはWAFの導入により容易に実現可能です。SQLインジェクションによる攻撃内容=(悪用される脆弱性)はそれぞれ固有ですが、SQLインジェクションの特徴(例:コメントアウトの記号を入れるなど)は脆弱性に関わらず共通であるためです。

実際、弊社で取り扱っているImperva社WAFは、ゼロデイのSQLインジェクションも検知・防御が可能でした。

また、脆弱性が公開された後は、その脆弱性に特化したWAF検知ルールが追加される事で攻撃の検知精度が大幅に向上し、「特定の脆弱性を持ったAPIエンドポイントを保護する」を自動的に実現できます。運用フェーズのシステムやサービスに対して脆弱性の修正パッチを直ぐに適用する事は困難な場合が多いかと思います。そこで、WAFを仮想パッチとして利用し、システムやサービスの脆弱性を修正するまで暫定的なリスク緩和を実現します。

上述した通り、ファイル転送ソリューションは企業間でお客様と機密情報をやり取りする重要なサービスであるからこそ、ゼロデイ脆弱性に備え前段をWAFで守る必要があるのではないでしょうか。

3. まとめ

- 近年、需要が拡大しているファイル転送ソリューションのゼロデイ脆弱性が狙われたインシデントが増加傾向にある。

- グループ企業間やサプライチェーン間におけるファイル共有を目的とした場合、ログイン・管理画面への送信元IPアドレスを制限する事が難しい。

- ログイン画面や管理画面をWAFの保護対象とする事で、仮想パッチとして効果を発揮し、ゼロデイ脆弱性の緩和、並びに継続的な脆弱性緩和の有効策として期待できる。