攻撃者に先手必勝!攻撃の未然防止策、エンドポイントの特権ID管理とは?

-

│

はじめに

昨今、サイバー攻撃による被害が相次いでおり、日本国内においてもその被害は後を絶ちません。

多くのセキュリティ対策が市場に存在する中で、何故、未だに被害が発生するのでしょうか?

その要因として、従来お客様が注力されてきたセキュリティ対策の多くは、「検知・ブロック」などの「事後対処」を目的としており、

「攻撃を未然に防止する」という「未然防止」の観点での対策が不十分であることが挙げられます。

サイバー攻撃による被害を防止するためには、攻撃者に先手を打つ未然防止の対策が非常に重要です。

本記事では、未然防止の対策が何故重要なのか、その中でも特に重要となる「エンドポイントの特権ID管理」について解説します。

目次

- 攻撃者を先回り!?なぜ未然防止が重要か?

- 攻撃者は特権IDを狙う!未然防止の鍵となる特権ID管理とは?

- エンドポイントの特権ID管理を実現するためには?

攻撃者を先回り!?なぜ未然防止が重要か?

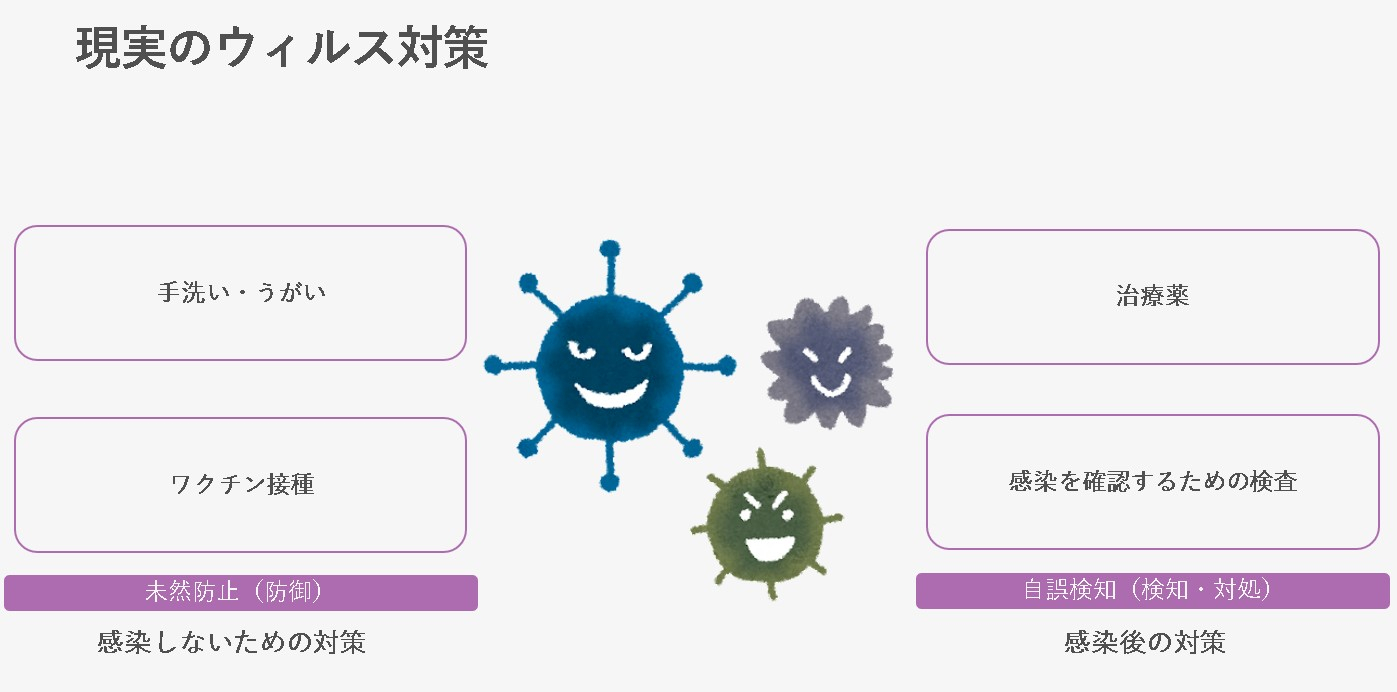

なぜ未然防止が重要か、まずは現実世界での、ウィルス感染への対策に置き換えて考えてみましょう。

主な対策として、大きく2つにわけられます。

- 未然防止(防御)=ウィルスに感染しないための対策

- 事後対処(検知・対処)=感染した後の対策

例えば、「手洗い・うがい」や「ワクチン接種」などはウィルスに感染しないための「未然防止」の対策であり、

「治療薬」や「感染を確認する検査キット」などは、感染後に早く治す、もしくは感染したことを見つけるための「事後対処」の対策であると言えます。 セキュリティの世界でも、大きく分けてこの2つの考え方があります。

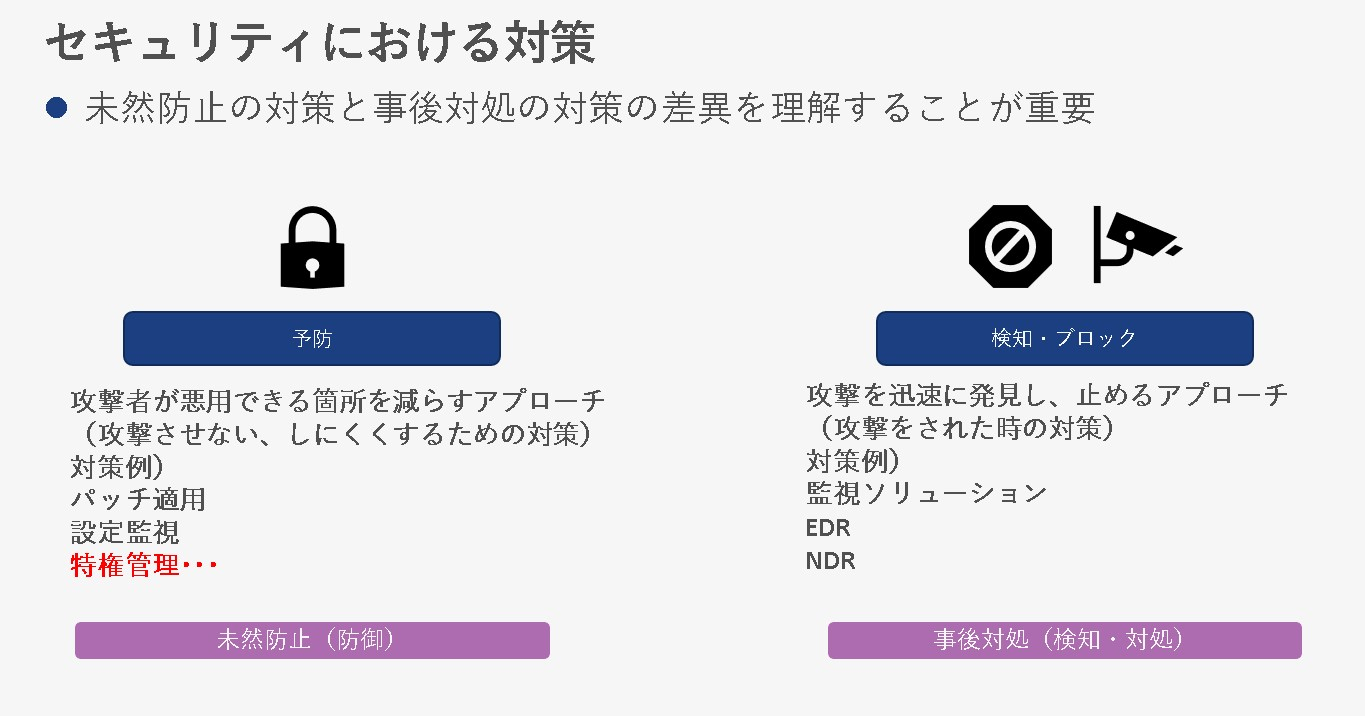

セキュリティの世界でも、大きく分けてこの2つの考え方があります。

「未然防止(防御)」の対策とは、攻撃者が攻撃しにくいように対策したり、そもそも攻撃を実行させる隙を作らないための対策となります。

例えば、OSにパッチ適用を行い攻撃者が悪用できる脆弱性を無くす、設定監視を行うことで悪用可能な設定を減らすといった対策が当てはまります。

この後、詳細をご説明する「エンドポイントの特権ID管理」もこの対策に含まれます。

一方で「事後対処(検知・対処)」の対策とは、攻撃を受けた時にそれを早く止める、見つけるといった対策となります。

例えば、EDRやNDR、ログ監視などがこれらの対策に該当します。 恐らく、多くのお客様は現在この「事後対処(検知・対処)」の対策に力を入れているのではないでしょうか。

恐らく、多くのお客様は現在この「事後対処(検知・対処)」の対策に力を入れているのではないでしょうか。

もちろん、「事後対処(検知・対処)」の対策は被害を最小化することや、被害範囲を迅速に特定してインシデント対応を行うために非常に重要な対策と言えます。

しかし、昨今の攻撃スピードは非常に高速化しており、攻撃を見つけた時には既に大きな被害を被っている、というようなケースも多く見られます。

そこで重要となるのが、攻撃をそもそもさせない先回りの対策、つまり「未然防止(防御)」となります。

「未然防止(防御)」を徹底することは攻撃者に先手を取る対策となり、被害をそもそも発生させないことにつながります。

また、仮に「未然防止(防御)」で防止できなかったとしても、その一部の防止しきれなかったものだけを「事後対処(検知・対処)」で対応することに注力を行えばよいため、それぞれの対策の相乗効果も見込めます。

これは、現実世界のウィルス対策でも同じことが言えると思います。

「ウィルスに感染しないための対策を全く行わずに、感染をするたびに薬で治せば良い」のではなく、「事前に未然防止をしっかり行い、それでも感染した時に薬を使って治療を行う」ことが被害を最小化することに繋がるのです。

それでは、セキュリティを高めるための「未然防止(防御)」としてどのような対策を行うことが今必要なのでしょうか?

そこで特に重要となるのが、「エンドポイントの特権ID管理」です。

攻撃者は特権IDを狙う!未然防止の鍵となる特権ID管理とは?

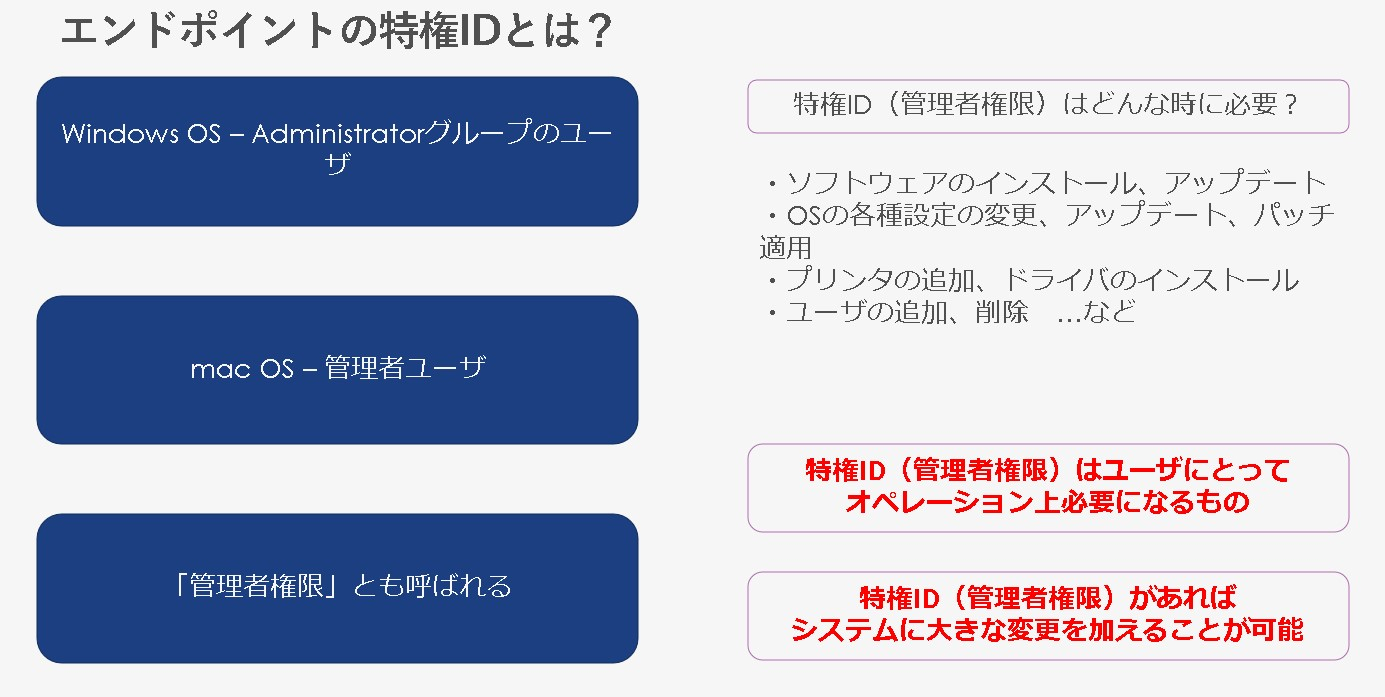

エンドポイントの特権IDとは、例えばWindows OSであれば「Administrators」グループに所属しているような、

いわゆる「管理者権限」をエンドポイントの端末上で持っているユーザのことを指します。

これらの特権IDは、どのような場面で使われているのでしょうか?

実は、特権IDは普段の業務の中で当たり前の様に利用されています。

例えば、ソフトウェアのインストールやアップデートなどでも利用されていますし、プリンタの追加やドライバのインストール、OSの設定変更などでも特権IDが必要とされています。

つまり、エンドポイントの特権IDは普段の業務を行う上で必要不可欠のものであると同時に、システムに影響を与えうる権限を持っているものなのです。

それでは、なぜエンドポイントの特権IDを適切に管理することが「未然防止の鍵」となるのでしょうか?

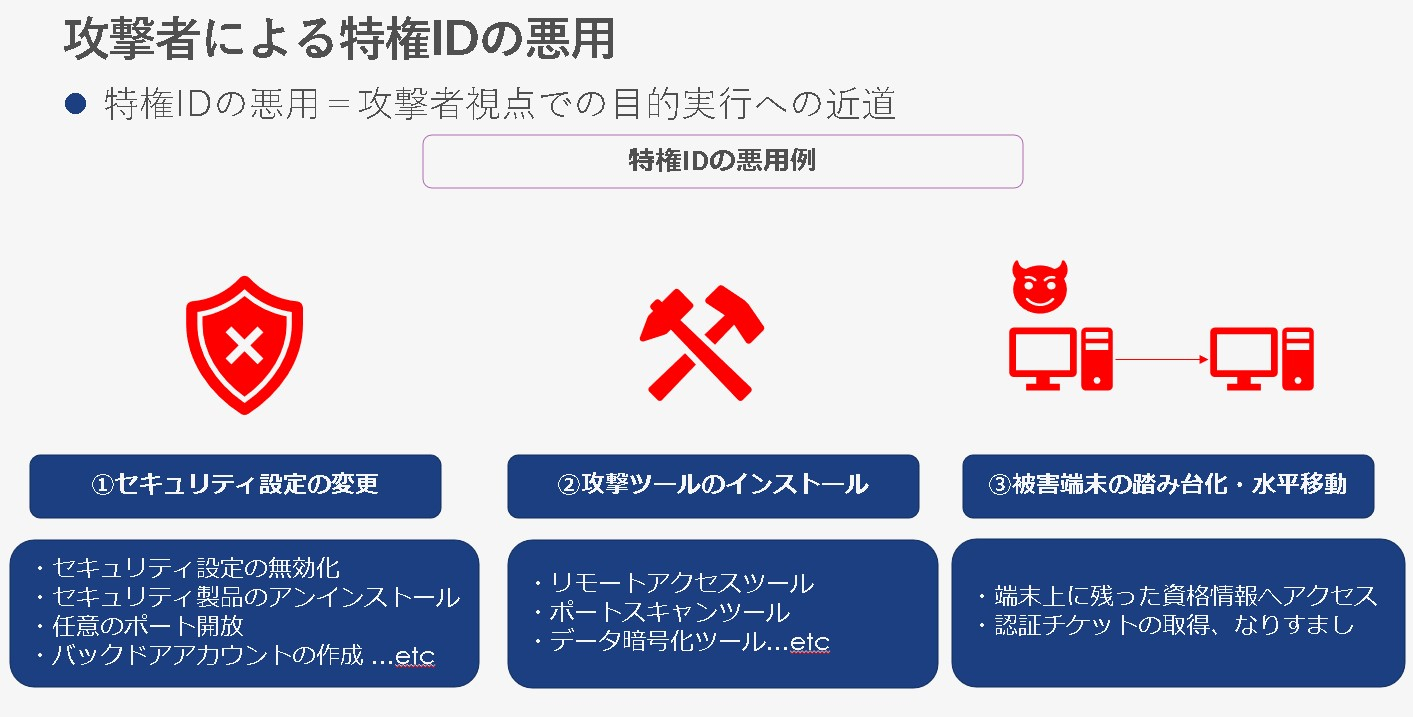

その理由は、攻撃者は標的となる組織に侵入後、必ずと言っていいほど特権IDを狙うからです。

なぜなら、攻撃者にとって特権IDを悪用することが目的実行の最短の近道になるからです。

つまり、攻撃者に特権IDを悪用されないように、適切に特権IDを管理することは、その近道を未然に防いでおくことになるのです。

具体的に、どのような場面で攻撃者は特権IDを悪用するのか。大きく3つの例をご紹介します。

1. セキュリティ設定の変更

セキュリティ製品の停止・アンインストール並びにOS上のセキュリティ設定の無効化などを行うことで、攻撃者はその後の侵攻を有利に進めることができます。

どれだけ管理者側で強固なセキュリティ設定を施しても、特権IDを悪用することでそれらを無力化されてしまいます。

2. 攻撃ツールのインストール

特権IDを悪用することで、攻撃者が悪用できるツールやソフトウェアを被害端末にインストールされてしまいます。

昨今、特に増えているのがリモートアクセスツールという正規のツールを悪用した攻撃手法です。

これらのツールは、本来リモートワーカーなどが外部から社内のPCにアクセスする場合などに利用されるものです。

攻撃者がこのツールを悪用することで、容易に外部からPCを操作し、攻撃を行うことができてしまいます。

特に問題なのが、これらの攻撃手法は一般に流通している正規のリモートアクセスツールを利用されることが多く、検知ソリューションなどによって発見されることが少ない点です。

3. 被害端末の踏み台化・水平移動

特権IDを悪用することで、被害端末上に保存されている資格情報にアクセスを行うことができ、これらの資格情報を用いて他の端末やサーバへの侵攻を行うことができてしまいます。

例えば、Windows環境でよく利用される攻撃手法として「Pass the Hash(パス・ザ・ハッシュ)」と呼ばれるものがあります。

これは、端末上に残っている「パスワードハッシュ」と呼ばれる情報を利用して、他のユーザになりすましたり、他のサーバに対してログインを行う攻撃手法です。

この「パスワードハッシュ」も特権IDがあれば簡単に取得することができてしまうのです。

つまり、特権IDを悪用されることでその端末での被害に留まらず、他の端末・サーバへの被害を広げられてしまう可能性が非常に高くなります。

いかがでしょうか?ここまでのご説明で、特権IDの悪用が非常に大きなセキュリティリスクに繋がることをご理解いただけたかと思います。

それでは、エンドポイントの特権ID管理はどうあるべきなのでしょうか。

エンドポイントの特権ID管理を実現するためには?

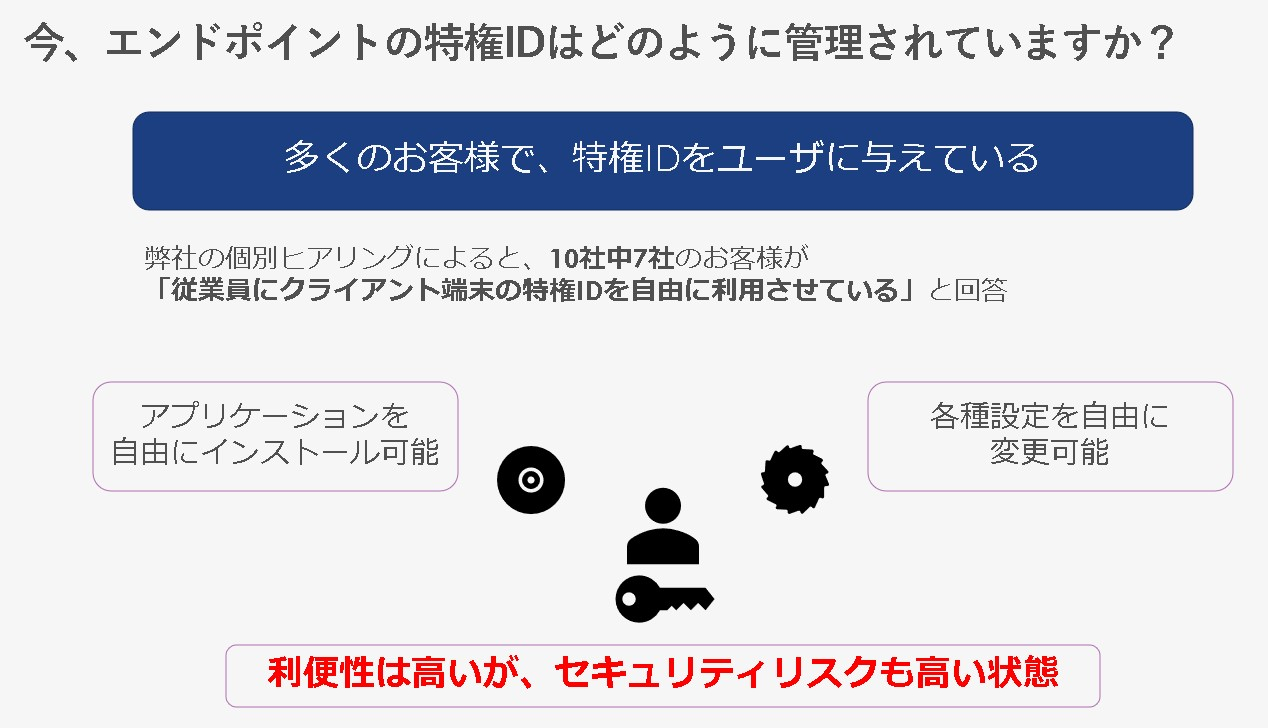

多くの企業では、従業員がエンドポイントの特権IDを自由に利用できる状態になっているのではないでしょうか?

実際に、私も多くのお客様と会話する中で、体感として10社中7社ぐらいのお客様から「特権IDを自由に使わせている」と回答いただきます。

このような運用は利便性が高い一方で、ここまで述べてきたようにセキュリティリスクも高く、攻撃者から見れば格好の標的となりうる状態です。

エンドポイントの特権ID管理を実現するためには、「最小権限の原則」をエンドポイントで徹底することがポイントになります。

「最小権限の原則」とは、「利用者が必要な時に、必要な権限だけを利用させる」という考え方となります。

例えば、利用者から「○○というソフトウェアのインストールをしたい」という要望があった時、「〇〇をインストールする時だけ特権IDを使わせる、ただしその特権IDを使って他の作業はさせない」ということができれば、これは「最小権限の原則」を満たすことができていると言えます。

これによって、攻撃者が特権IDを悪用することを防止することができます。

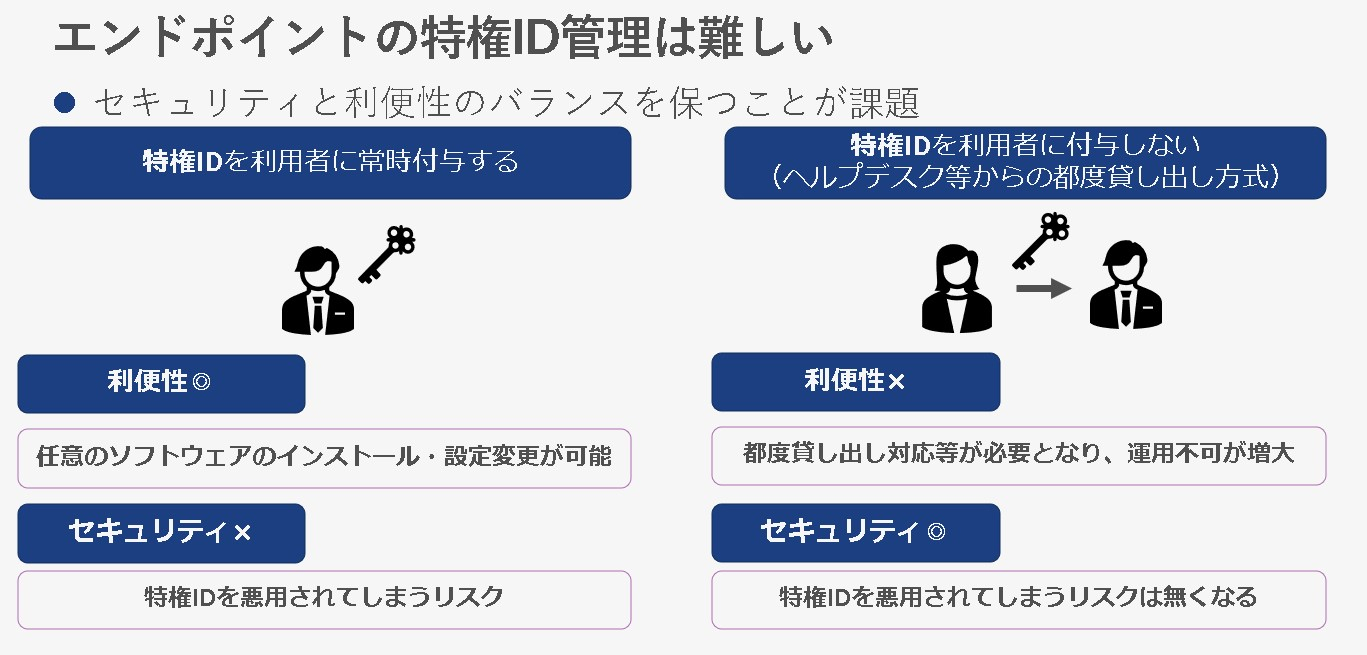

しかし、現実的にこのような運用を行うことはできるかというと、残念ながら非常に難しいと言わざるを得ません。

こういった運用を実現するために、「毎回ヘルプデスクが利用者に特権IDの貸し出しを行う」といったフローを行われているお客様も実際におられます。

しかし、話を聞いてみると「非常に運用負荷が高くて困っている」といった課題をいただくことがほとんどです。

別のお客様では、普段はリモートワークを行っているが、必要なソフトウェアを従業員の方がインストールするときには、わざわざ会社のヘルプデスクにPCを持ち込んで、一時的に特権IDを利用させてもらい、必要なソフトウェアをインストールしているといったお話を聞いたこともあります。

これでは、非常に利便性が低く、従業員も含めて負荷が高い状態です。

このように、エンドポイントの特権ID管理を行うためには「セキュリティ」と「利便性」の両立を行うことが大きな課題となります。 「セキュリティ」と「利便性」の両立には、ツールによる解決が望ましいと考えられます。

「セキュリティ」と「利便性」の両立には、ツールによる解決が望ましいと考えられます。

例えば、「エンドポイントの特権ID管理」を行うツールの中には、「必要な権限を必要なユーザに自動的に与える」機能であったり、「誰がどのような操作を行うことができるのかをきめ細かく設定する」ポリシー制御の機能などがあります。

こうしたツールを利用することにより、本来手作業で行わなければならない特権IDの貸し出し等の業務を自動化することができ、「セキュリティ」と「利便性」の両立を実現することができます。

まとめ

いかがでしたでしょうか?エンドポイントの特権IDを管理することは、攻撃者に対して先手を打つための対策であり、「未然防止」の対策として非常に効果が大きいです。

一方で、それらを手作業で実現するのは非常に難しいと考えられ、ツールを用いての実現げ現実的です。

弊社の取り扱い製品では、「CyberArk Endpoint Privilege Manager(EPM)」という製品が、エンドポイントの特権ID管理を解決するソリューションとなっております。

エンドポイントの特権ID管理に興味をお持ちのお客様や、今まさにこの分野で課題を感じておられるお客様はぜひ弊社までご相談ください。

【関連資料】

エンドポイントの特権ID保護ソリューション EPMとは?製品紹介資料をご覧ください。