ITDRを詳しく解説!正規ユーザのなりすましを防ぐ!アイデンティティ脅威からの防衛策

-

│

3行でわかる本記事のサマリ

- ITDR(Identity Thread Detection & Response)はアイデンティティ脅威に対抗する新たなセキュリティコンセプト。

- アイデンティティ攻撃が増加し、情報漏洩やランサムウェアの脅威が高まっている。

- 対策として、モニタリング、インシデント検知、条件付きアクセスなどのソリューションが重要。

目次

- ITDRとは

- アイデンティティが狙われた場合の組織のリスクについて

- 攻撃者の組織内のID取得方法について

- ID保護の対策方法について

- まとめ

1.ITDRとは

ITDRとはIdentity Thread Detection & Responseの略で、アイデンティティ脅威に対する検知と保護を目的としたセキュリティコンセプトです。

最近の高度化した攻撃ではデバイスを狙った手法からユーザ(アイデンティティ)を狙った攻撃手法へとシフトしており、その背景からこのコンセプトが求められています。

本記事ではアイデンティティが狙われた場合の組織のリスク、アイデンティティ窃取の手法、対策方法を解説します。

2.アイデンティティが狙われた場合の組織のリスクについて

前章でお伝えの通り、アイデンティティを狙った攻撃は増えており、昨今発生しているセキュリティインシデントの多くが不正な特権IDアクセスから情報漏洩されているとも言われています。

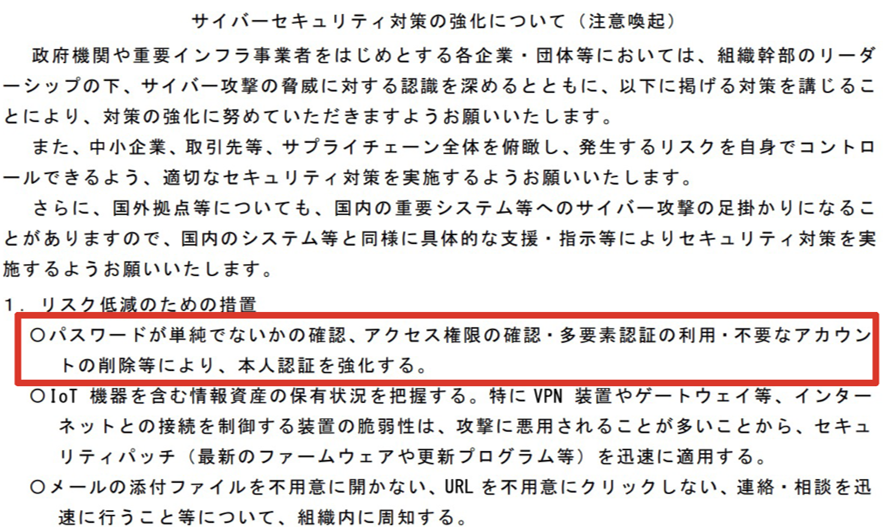

国内政府機関が揃ってリリースをしたサイバーセキュリティ対策強化の注意喚起においても「アイデンティティ保護」についての対策強化がリスク低減措置として明記されています。

出典:厚生労働省 https://www.mhlw.go.jp/content/000904542.pdf

出典:厚生労働省 https://www.mhlw.go.jp/content/000904542.pdf

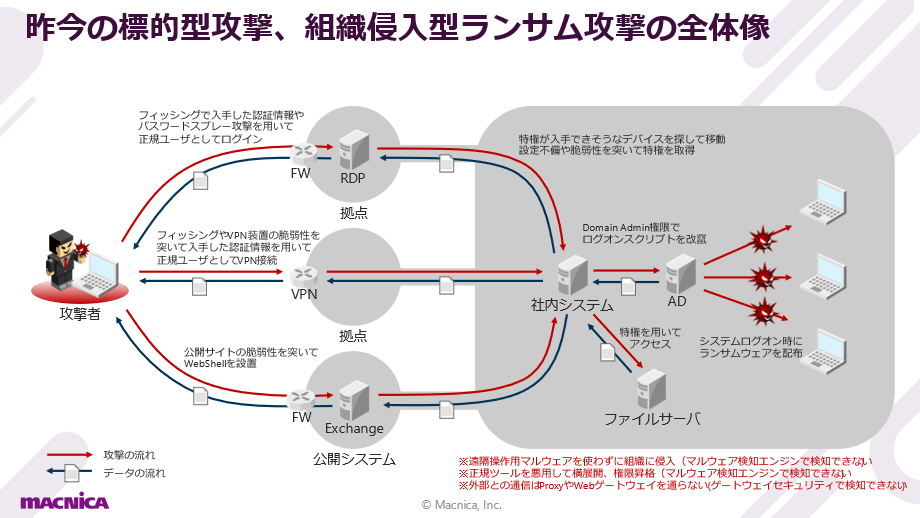

また、アイデンティティの窃取を活用した攻撃は多く存在しますが、中でもとりわけ昨今被害が増えているのはランサムウェア攻撃です。

昨年、世間を騒がせた某医療センターを狙ったランサムウェア攻撃においても、アイデンティティを取得された結果、電子カルテサーバが暗号化され、業務停止に至っています。

攻撃発生の原因は複数ありますが、特に以下が本テーマにおいて重要なポイントとなります。

- Windowsのパスワードがサーバ/端末ともに共通であった(パスワード管理)

- ログイン試行の回数上限を定めていなかった(アカウントロックアウト)

- ユーザすべてに管理者権限が付与されていた(過剰特権の付与)

下図は弊社で昨今の標的型ランサムウェアの攻撃パターンをまとめたものですが、ユーザの乗っ取り、最終的には特権管理者権限を持つアイデンティティを狙ってランサムウェアを配布していることから、アイデンティティ保護の必要性がお分かりいただけるかと思います。

3.攻撃者の組織内のID取得方法について

前章ではアイデンティティ保護の必要性についてお伝えしましたが、本章ではアイデンティティ情報窃取の手法についてお伝えします。

組織内ユーザの乗っ取りの手法

- ブルートフォース攻撃

別名:総当たりともいわれるように可能性のあるパスワードの組み合わせをすべて試して認証を突破する攻撃です。

一見、非現実的な攻撃に思えるが人の手ではなく、コンピュータに実行をさせることで自動化をしています。 - 辞書攻撃

ブルートフォース攻撃の一種です。「忘れないように特定の単語や語句をパスワードに設定する」というユーザ心理を利用し、辞書に登録をされてある意味のある文字列を組み合わせたパスワードで認証を突破します。 - パスワードスプレー攻撃

複数のアカウントに対して同一のパスワードでログイン試行をするものです。

ログイン試行の回数上限に達しても別のアカウントで試行をすることによって半永久的にログイン試行を繰り返すことができます。

管理者権限はく奪の手法

昨今の高度なサイバー攻撃ではActive Directoryを乗っ取る事例が多く確認されています。

- Golden Ticket攻撃

Active Directoryで主に利用されているKerberos認証に対する攻撃の1つです。

攻撃者は、Kerberos認証におけるTGT(Ticket Granting Ticket)アカウントのパスワードハッシュを手に入れ、TGTを生成することができます。このチケットがゴールデン・チケットと呼ばれ、攻撃者はActive Directoryに存在するあらゆるアカウントに対する認証を手に入れることができます。

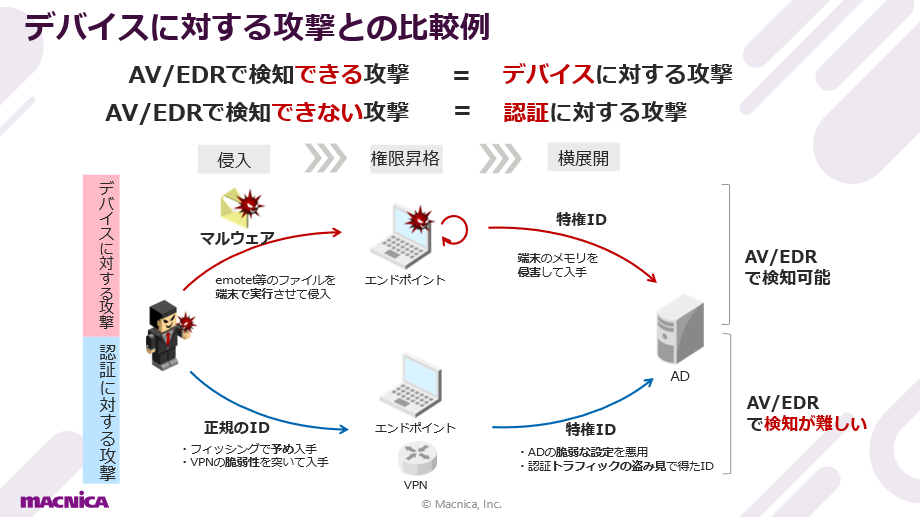

上記の攻撃が仮に成功してしまい組織内部に侵入をされてしまった場合、正規のアカウントでのログインとシステム上は扱われてしまう為、アンチウイルス等の製品での検知では対応が難しくなります。

また、攻撃ではありませんが、Active Directoryを過剰に権限付与してしまっていることや、脆弱な設定がActive Directoryにあったことからドメイン管理者権限を奪われるケースもあります。

以上、認証情報搾取の攻撃を紹介しましたが、実際に攻撃された場合のアイデンティティの脅威については以下の通りです。

- 認証情報を抜き取られ、組織内部に正規ユーザとして入り込まれた場合、エンドポイントセキュリティでは検知ができない

- Active Directoryの設定不備により、ドメイン管理者権限を奪われてしまう

4.ID保護の対策方法について

CrowdStrikeではIDを狙った攻撃を検知するソリューションとしてFalcon Identity Threat Protectionという製品で上記の脅威が検知可能となります。

主な機能は下記3つです。

- モニタリング

IDに関するリスクアセスメントの実施。環境がセキュリティのベスト・プラクティスに

従っているかを確認できます。 - インシデント検知

発生したセキュリティ・イベントを評価し、リアルタイムなアラート発砲をすることからリスク軽減のための推奨アクションの提示までを実施します。 - 条件付きアクセス

お客様独自のポリシーを設定することができ、認証ブロック・MFA強制などのアクションをリアルタイムに実施することが可能です。

5.まとめ

今回はアイデンティティの脅威についてお伝しました。

現在のシステムではユーザごとに権限の割り振りや設定が柔軟に行えますが、その権限が本当に正しいか改めてご確認いただくことを推奨します。

またユーザの乗っ取りの可能性もありますので適切なセキュリティ製品を導入いただき、環境内をよりセキュアにしていただければと思います。

関連資料

▼【ホワイトペーパー】DX 推進に欠かせないエンドポイントセキュリティ対策

▼IDプロテクション(Falcon Identity Threat Protection/Detection)

CrowdStrikeが提供するIDプロテクション(ITD/ITP)をご紹介しています。

▼お問い合わせ

クラウドストライク製品担当

フォーム:https://go.macnica.co.jp/CS-Inquiry-Form.html

メール :crowdstrike_info@macnica.co.jp

製品HP:https://www.macnica.co.jp/business/security/manufacturers/crowdstrike/