SOCへ求める「理想の姿」と「現実」とは ~外部SOC依存を下げることが「カギ」となる? 検討時に押さえておきたいポイントとは?~

-

│

この記事では、"レジリエンスを高めるために望ましい外部SOCサービス"とその検討の仕方においてどのよ意識するとよいのかを考察します。

目次

- SOCとCSIRTの役割

- SOCに対する利用者の要望

- 従来SOCの問題点

- 従来SOCの課題解決方法

- 共通基盤型SOC導入の3つのポイント

- まとめ

1.SOCとCSIRTの役割

日々高度化するセキュリティ脅威や環境変化への対応力を高めるため、企業にはこれまで以上にレジリエン(即応力、復旧力)が求められています。その中で、これまで多くの企業が導入してきた外部のSOCサービスと企業がSOCに求める在り方との間にギャップが生じてきています。今回は、そのギャップが生じる背景と解決するための方法について考察いたします。

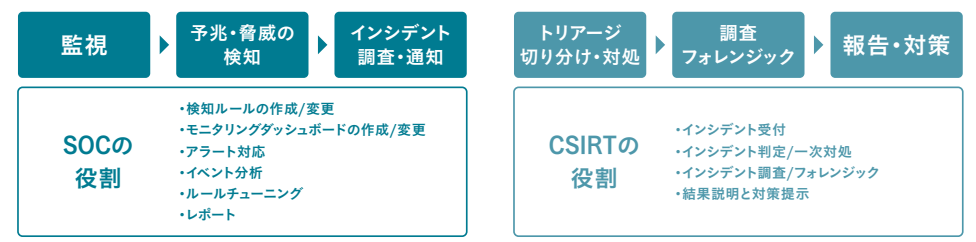

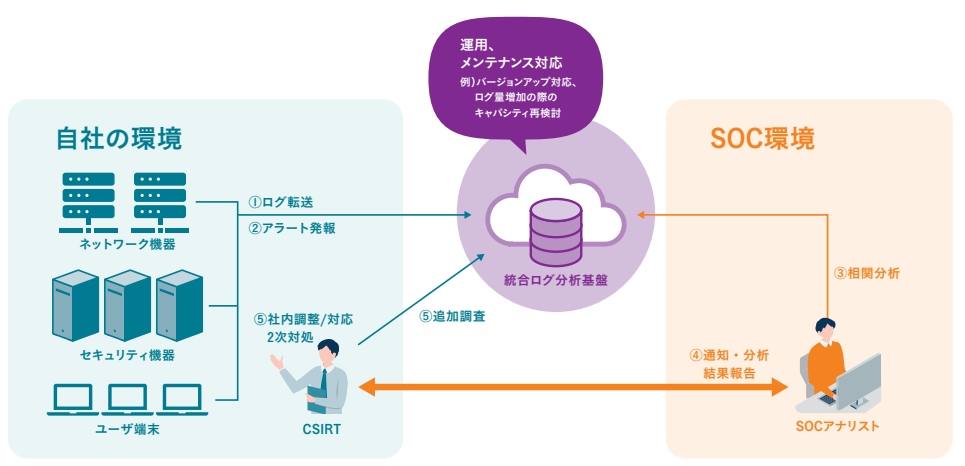

下図は、セキュリティインシデントの対応フローとSOC、CSIRTの役割を整理したものです。役割分担として、SOCは定常監視から異常を検知しインシデントの見極めまでを担っています。一方でCSIRTは、発生したインシデントへのレスポンスを主体的に担っており、トリアージの初動対応、侵入経路や影響範囲の調査、社内外への報告改善点の対処方針を決めています。

このような体制を構築するには、セキュリティ知識に長けたアナリストの人員確保や、24時間365日対応可能な体制を確保することが必要不可欠です。しかし、このような体制を自社だけで構築することは非常にハードルが高く、多くの現場では外部のSOCサービスを活用してCSIRTと連携する方法を採用しているのが現状です。

2.SOCに対する利用者の要望

最近、利用中のSOCに対して下記のような要望を聞くことが増えています

- 必要なログを自由に取り込みたい

- 自社の環境に合わせた相関検知ルールを設定したい

- SOC定期レポートのより詳細な情報が欲しい

同じような悩みを感じたことはありますか?このような要望が出てくる背景として、環境変化とサプライチェーンリスクの高まりが関係していると考えられます。

例えば、DX(デジタルトランスフォーメーション)を推進するにあたり、センサーからデータを取得したり、アプリケーションを開発してユーザとの接点を設けるケースが増えます。更にそれが海外拠点や関連会社といった広範囲で行われるようになります。すると外部からアクセス可能な機器やサーバが増加していきます。

また、リモートワークの増加に伴うクラウドサービスの利用増加は、環境変化によりリスクが変化する典型的なケースです。

このような状況下で、攻撃者の侵入経路が多様化し、セキュリティの脅威も増加しています。IPAが発表する「セキュリティ10大脅威2023」においても"サプライチェーンの弱点を悪用した攻撃"が2位にランクインしており、実際のインシデント事例も増加傾向にあります。

こうした背景からも、変化する脅威への対応力を高め、サプライチェーンに関連して取引先や関係会社、経営層への説明責任を果たさなければならないといった新たな課題が生まれ、SOCに求められる要件が変化してきました。

3.従来SOCの問題点

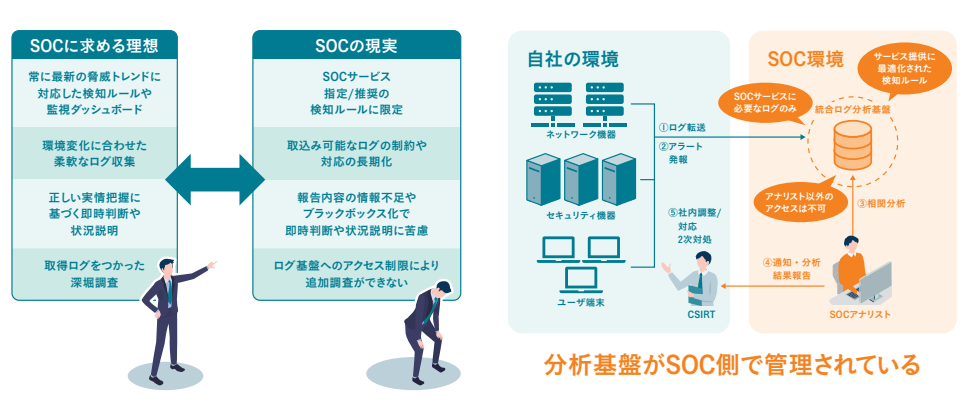

ところが、SOCは新たな課題や要望に対応しておらず、SOCに求める理想と現実との間にギャップが生じています。

具体的な例として、外部委託をしているSOCサービス側が指定する検知ルールに限定されてしまい、常に最新の脅威トレンドに対応した検知ルールや、監視ダッシュボードを作成することができないといった課題があります。また、環境変化に合わせて様々なログを取り込みたくても、取込み可能なログが限定されてしまっているといった事例が発生しています。

また、SOCサービスからのレポート内容が不足しており、正しく状況を把握できなかったり、ログ基盤へのアクセス制限があるために追加調査ができないなど、説明責任を果たせない事例も散見されています。

こうしたギャップを生じさせている一つの要因として、分析基盤がSOC側で管理されていることが挙げられます。

従来のSOCは、SOCが構築している運用基盤にログやアラートが転送されます。そのため、SOC側で必要な監視ログやアラートしか転送されません。この中に組み込まれた検知ルールは、サービス提供に最適化されたものが適用されるため、自社の会社環境に合わせたルールではなく、広い範囲で検知が可能なルールが意識的に適用されています。さらに、原則としてアナリスト以外はログにアクセスすることができません。

こうした提供形態は、管理を丸投げできることからも今まではユーザーから求められ評価をされてきましたが、最近ではこの形態がボトルネックになっていると言えます。

4.従来SOCの課題解決方法

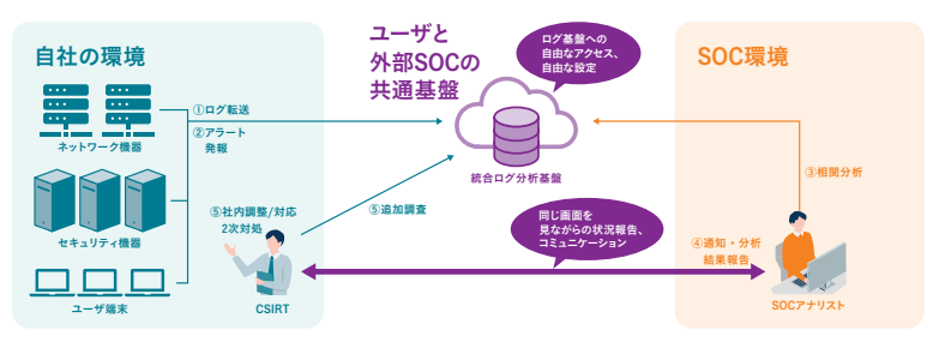

そこで、今注目したいのが共通基盤型SOCです。共通基盤型SOCとは、ユーザーと外部SOCが共通のログ基盤を用いてインシデントに対応する提供形態です。自社内にオンプレミスで構築したり、クラウド上に構築することによって、ログ基盤は自社基盤として自由にアクセスできるようになります。そして、SOCアナリストとユーザーが共通の監視画面を見ながらコミュニケーションを図ることができるようになります。こうすることで、SOCアナリストに相談しながら、独自の検知ルールやダッシュボードを作成し監視ができます。

例えば、SOCが推奨する検知ルール以外にも内部不正系の検知ルールを加えて、CSIRT側にアラートを飛ばすことができるため、外部脅威にはSOCが対応し、内部不正はCSIRT側で深堀調査しながら対応していくという役割分担が一つの基盤で可能になります。

また、報告内容の理解についても、両者が同じ画面を見ながらコミュニケーションが取れるので、認識の齟齬が軽減されスムーズなやりとりが可能になります。

実際にユーザーからも、「アナリストが以前よりも身近に感じられて、安心感がある」という声が上がっています。

自由にログを追加できる点も大きなメリットです。従来の検知に必要なセキュリティアラート以外でも、調査でよく利用するアクセスログや認証ログ(AD)、端末ログを取り込むことでより広い範囲までの調査が可能です。

従来のSOCの多くは、セキュリティ機器のアラート相関分析をしたらすぐにユーザーへエスカレーションするという形式でしたが、対応するには情報量が不足しており、すぐに判断できないためまず社内調査を含めて咀嚼しなければなりませんでした。

より多くのログを取り込めるということは、広く深く調査した結果がエスカレーションされるという事になるため納得感も高まり、次のアクションも起こしやすくなります。

共通基盤型SOCとは、外部SOCへの依存度を下げて、その分自社でできることが増えるということになります。

5.共通基盤型SOC導入の3つのポイント

この章では、共通基盤型SOCを検討するにあたって押さえておくべきポイントを3つご紹介します。

ポイント①新たなログが取り込めるようになる

SOCの制約にとらわれずにログが収集できるようになるので、この機会にまず精査してみることをお勧めします。

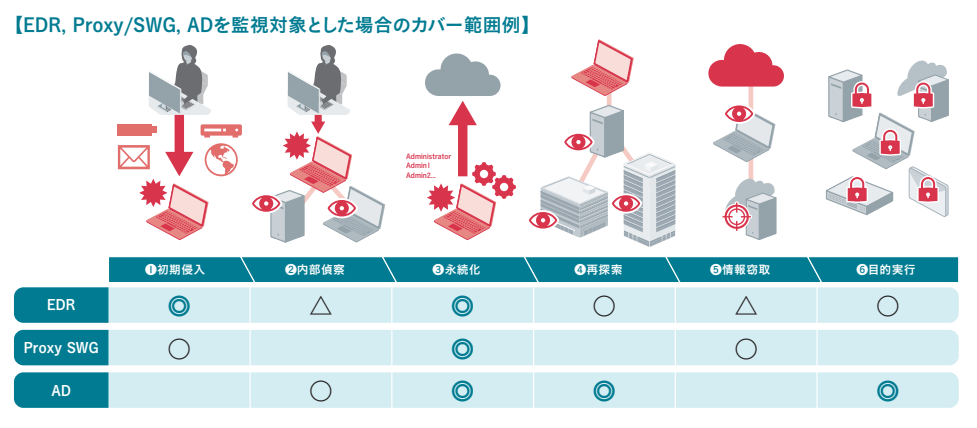

外部脅威に対するSOC監視において最低限必要なログとして、弊社ではEDR(エンドポイント)、プロキシ等のゲートウェイ、そしてAD(認証)を推奨しております。これらのログだけでも攻撃の流れに対して比較的網羅性が高い監視をすることができます。皆様はいかがでしょうか。もちろんどのような脅威を防ぎたいのかにより取得すべきログは変わりますが、重要なのは、既存SOCに取り込んでいるログをただ踏襲するのではなく、必要があれば共通基盤型SOCの導入検討を一度止めてでも、新たに必要なログを洗い出し収集できる準備をすることです。少し遠回りに感じるかもしれませんが、それが結果としてCSIRT業務の効率を高めます。

例えば、まずはログの見直しから進め、次にEDRの導入、そしてSOCの導入というステップです。

ポイント②ログ基盤を自社で運用することになる

従来はSOC側で実施していた基盤を自社で運用することになるため、運用やメンテナンス対応が必要となることを認識しておかなければなりません。バージョンアップの対応やログの増加に伴い、ストレージなどのキャパシティをどうするのか再検討しなければならず、工数や負荷も軽視はできません。誰が請け負うのかを検討しておく必要があります。

この解決策の1つとして、マネージドクラウドがあります。ログの収集基盤をSaaS型で提供している基盤であれば、負担が軽減できます。

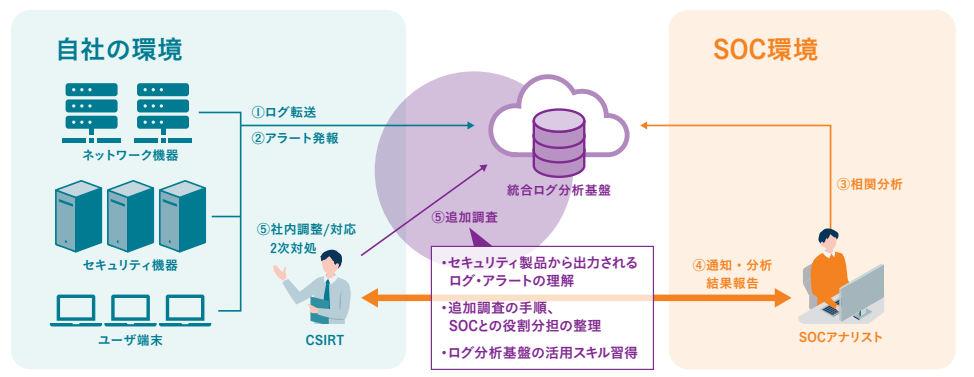

ポイント③ログ基盤を自ら自由に操作、利用できるようになる

ログ基盤を自由に扱えるようになるということは、つまりその基盤を扱えるようにならなければなりません。これまでSOC側に飛ばしていたログにどのようなことが書かれているのか、どのような条件でアラートが発報されるのかなど、セキュリティ製品から出力される情報をある程度理解できるようにしておく必要があります。また、追加調査の手順を整備したり、SOCとの役割分担を再整理するなど運用変更への備えも必要です。

さらに、ログ分析基盤活用スキルの習得が必要になります。スキルをどこまで習得するべきかは悩むところかもしれません。ログにアクセスして調査できるスキルは、CSIRTとしては必須のスキルとして身に着けるべきでしょう。しかし新しいログを取り込む時に必要な前処理や、取り込むための処理、ダッシュボードを作る、新しい検知ルールを設定するなどの操作は、付随的なスキルとなるので、外部に委託することも十分可能でしょう。

6.まとめ

SOCを共通基盤化することで、ログ取り込みや検知ルール設定が柔軟にでき、またこれまでブラックボックスになっていた調査の実態を自社でも把握できるため即時判断に繋がるなど、レジリエンスを高めるためのメリットをもたらします。まずはログの見直しから始め、運用業務の棚卸や役割分担の整理、スキルの習得へと進めていきましょう。スキルの習得についてマクニカでは、SOC基盤ツールに詳しいエンジニアがリモートでサービス基盤にアクセスし、作業を代行するというサービスを提供しています。CSIRT業務の効率化を実現できますので、興味のある方はぜひマクニカまでご相談ください。