外部にSOCを委託する際の最適解&失敗しない事業者選定のポイント ~ランサムウェアなどに有効な監視体制とは~

-

│

3行でわかる本記事のサマリ

- ランサムウェアなどの企業ネットワーク侵入型の攻撃に対しては複数の製品の監視/分析が有効である。

- 人手不足解消の為にEDRやFW等、特定の製品を外部のSOCに委託したはずが、現場の業務負荷及び属人化が継続的に発生している課題が生じている。

- SOC事業者には企業の環境の中核となるシステムをセキュリティ観点から監視をしてもらうことになるため、企業も明確な採用基準をもって選定をする必要がある。

はじめに

昨今、増加の一途を辿っているサイバー攻撃への対策として、様々なセキュリティ製品の導入とあわせ、アラート監視やログ分析をSOC事業者に委託する流れが見受けられます。しかし、「想像よりもセキュリティ強化につなげられない」「自社の工数削減が進んでいない」といった問題が現場で散発しています。そこで本記事では、昨今の脅威に対して有効なSOC事業者を選定するポイントについて、ご紹介します。

目次

- 外部にSOCを委託する際の最適解とは

1.1 昨今の脅威動向に対する統合的なログ監視/分析の必要性

1.2 現状の監視/分析体制とあるべき監視/分析体制 - SOC事業者の選定ポイント

2.1 統合的な監視/分析を外部委託する際によくある失敗例

2.2 統合的な監視/分析を外部委託する際のポイントと事例

※おすすめの読み方

・これからSOCを外部に委託することを検討している、特定の製品のみ(EDRなど)SOCを外部に委託している ⇨1から

・すでに統合的な監視/分析を外部のSOC事業者に委託している ⇨2から

1. 外部にSOCを委託する際の最適解とは

1.1 昨今の脅威動向に対する統合的なログ監視/分析の必要性

はじめに、どのようなセキュリティ対策を検討する際も、「敵を知る」ことは重要です。SOCを外部に委託する際も、昨今の脅威に対して有効性がなければ無駄な投資となります。そのため、企業も有効なSOC事業者を選定する上で、昨今の脅威傾向について理解をすることが望ましいです。

本章では、近年特に日本企業で被害が増加しているランサムウェアを中心とする企業ネットワーク侵入型の攻撃を解説します。

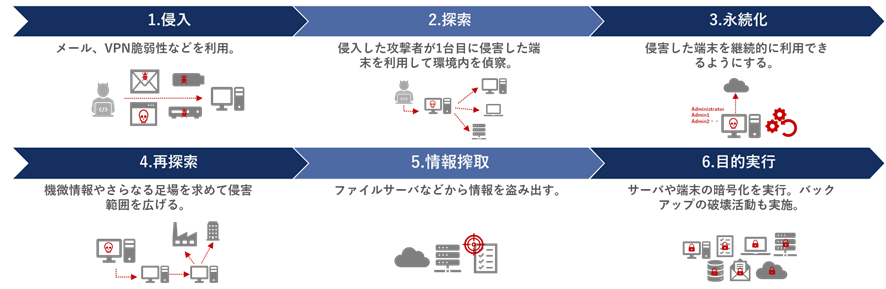

新たな攻撃傾向も見受けられますが、一般的に昨今のランサムウェア攻撃は図1のように進行します。

図1:ランサムウェア侵害/攻撃者プロセス全体像

昨今の脅威の特徴として、VPNなどの脆弱性やRDPの悪用、メール、不正なWebサイトへの誘導など、攻撃側は様々な入口から侵入する手段があり、手動操作で環境内の探索を行い、よりインパクトのある重要なサーバなどを標的としています。

その為、侵入口だけではなく、侵入を前提とした対策も取り組むことが重要視されています。

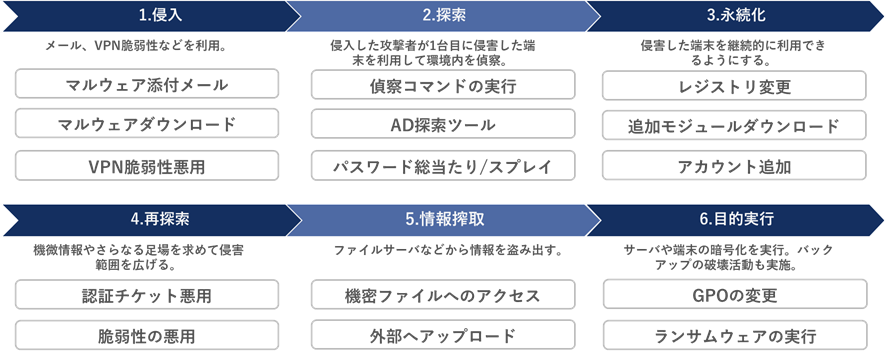

さらに、攻撃の各フェーズで攻撃者は、様々な手法を用いて企業に導入されているセキュリティ製品の検知を掻い潜ることを試みます(図2)。

図2:各攻撃フェーズの攻撃手法例

図2:各攻撃フェーズの攻撃手法例

それでは、このように様々な手法を利用しながら執拗に攻撃を仕掛けてくる攻撃者に対して、どのようなセキュリティ製品やネットワーク製品のアラートやログを監視/分析することが効果的なのでしょうか?

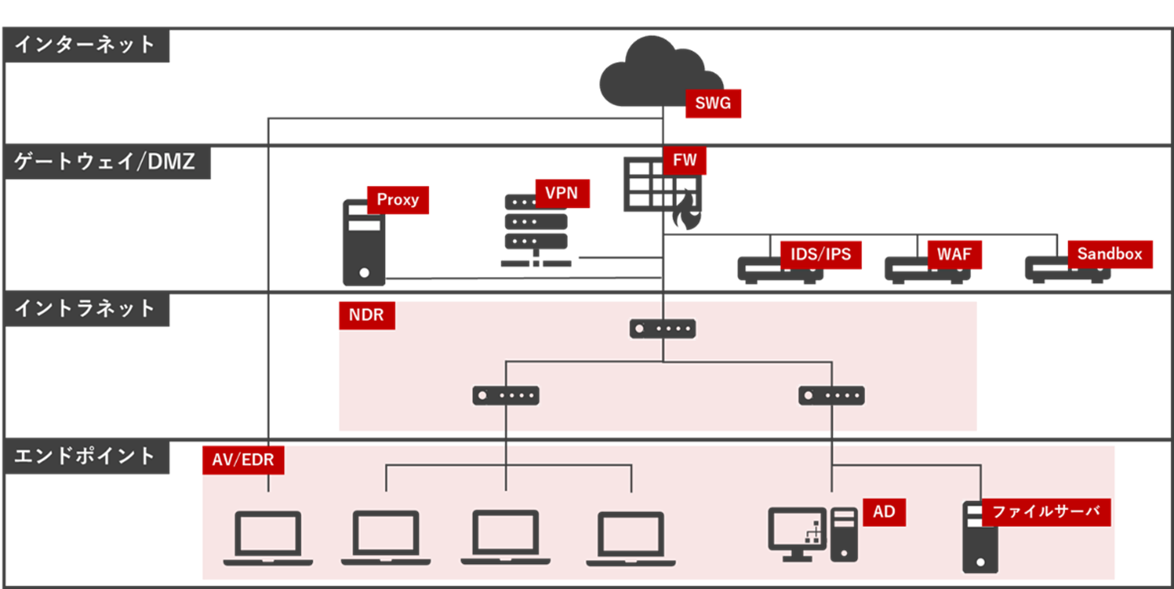

先ほど挙げた攻撃手法に対して有効な製品を図3に整理しました。

ポイントは、ランサムウェアなどの企業ネットワーク侵入型の攻撃に対して、特定の1つの製品ではなく、複数の製品の監視/分析をすることが効果的ということです。

図3:各攻撃手法に対して有効な製品例

- POINT

- 昨今のランサムウェア攻撃は様々な入口から侵入を試み、ネットワークの奥深くまで侵入し、インパクトの大きい重要な資産を狙う傾向にある。

- 上記の攻撃に対しては、特定の1つの製品ではなく、エンドポイント、ネットワーク、認証と複数の製品の監視/分析をすることが有効。

1.2 現状の監視/分析体制とあるべき監視/分析体制

昨今の脅威に対して複数の製品の監視/分析が有効と理解できましたが、現在日本企業の多くはどのようにセキュリティ製品やネットワーク製品を監視/分析する体制を構築しているのでしょうか?

近年EDRの導入が進み、合わせてEDRのSOCを外部に委託することが主流になっています。また、元々導入していたFWやIDS/IPSも個別に外部に監視/分析を委託している企業も多いです。

しかし、その他の製品は自社で対応をしている、もしくは監視/分析自体ができていない製品もあるのではないでしょうか?

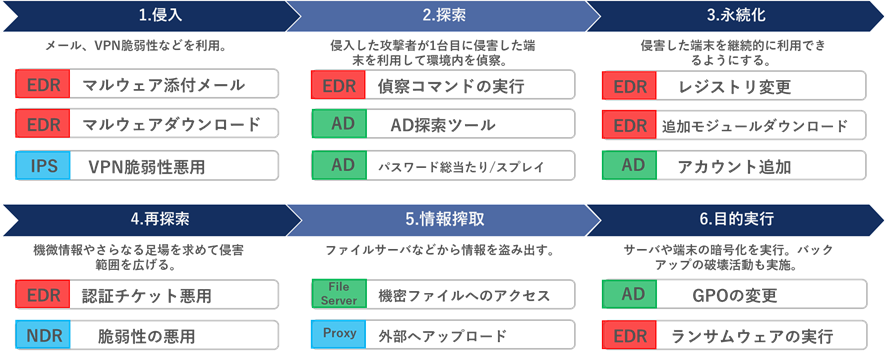

このように特定の製品のみ外部にSOCを委託している場合、セキュリティ強化や工数削減の為にSOCを外部に委託したにもかかわらず、現場の業務負荷及び属人化が引き続き課題となります。

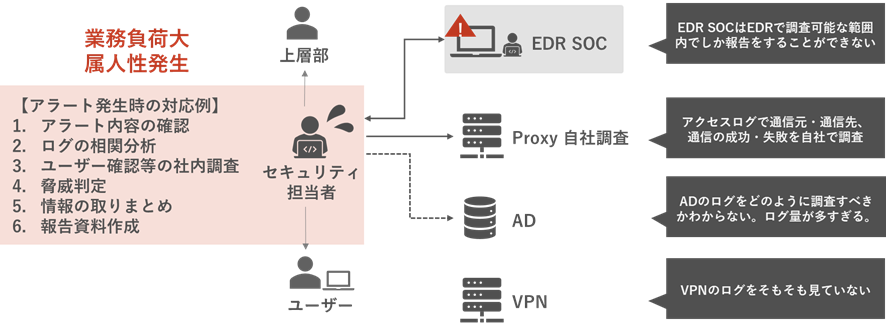

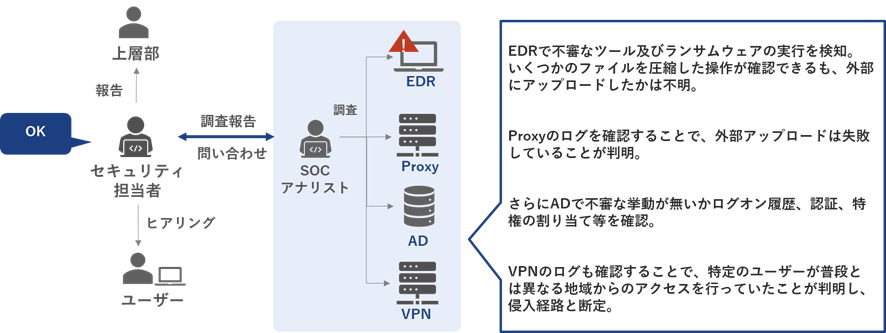

例えば、図4のようにEDRのみ監視/分析を外部に委託していた場合、EDRでアラートが発生した際にEDRのSOC事業者はEDRで調査可能な範囲内でしか報告をすることができません。

先述の通り、昨今の脅威は複数の製品に跨って調査をすることが効果的な為、EDR以外の製品に対する分析は自社で実施し、脅威の判定や情報の取りまとめを行わなければなりません。(例:Proxyのアクセスログを用いて通信元・通信先、通信が成立したか否かを調査)

しかし、アラートごとに複数の製品の調査を行い、正確な脅威判定と適切な対処を都度実施するためには、セキュリティ人材やナレッジなどの豊富なリソースが必要となります。(例:ADやVPNなどのログとの相関分析)

図4:現状の監視/分析体制の例

図4:現状の監視/分析体制の例

それでは、リソースの確保が難しい、または業務が属人化している企業ではどのような監視/分析体制を構築することが望ましいのでしょうか?

推奨体制としては、単一のSOC事業者に複数の製品の監視/分析を委託し、セキュリティ強化と自社の工数削減を実現することです。

例えば、先ほどの図4のような現状の体制に対して単一のSOC事業者が包括的に監視/分析を行った場合、EDRのみでは把握することのできなかったProxyにおける外部通信の背成功・失敗や、ADやVPNにおける不審な挙動がないかをシームレスに調査することができます(図5)。調査結果に基づいて、脅威度の判定、発生事象、影響範囲、推奨実施事項の報告を網羅的に得られます。

その結果、企業のセキュリティ担当者はこれまで行っていた追加調査は不要となり、SOC事業者の報告内容に基づいて社内確認や報告を実施することで、網羅的な監視と迅速な対応によるセキュリティ強化と、社内の工数削減の両立ができるようになります。

図5:推奨する統合的な監視/分析体制の例

- POINT

- 昨今の脅威に対して、特定の製品のみの監視/分析では自社に引き続き業務負荷がかかる傾向にある。

- 自社で、複数の製品に跨った監視/分析を実施することが難しい場合は、単一のSOC事業者に委託することでセキュリティの強化と工数削減を実現する。

2. SOC事業者の選定ポイント

2.1統合的な監視/分析を外部委託する際によくある失敗例

ここまで、前半のパートでは、昨今の脅威に対してSOCを外部委託する際に複数の製品を統合的に監視/分析を委託する有効性について解説しました。

ここからは実際に統合的な監視/分析を外部委託する際のSOC事業者選定ポイントについて説明していきます。

まずは、よくある選定の失敗例を3点ご紹介します。

① 監視可能な機器が限定的

例えば、EDRは製品Aと製品Bは対応可能ですが、製品Cや製品Dは対応ができないなど、製品カテゴリー毎に対応することのできる製品に制限があるケースがあります。その場合、様々な異なるベンダーの製品を導入している場合、監視対象範囲が限定的になってしまい、本来監視すべき対象が含まれず、セキュリティリスクが発生します。また、製品の入れ替えや新しく監視対象製品を追加したい場合に対応ができずに、別のSOC事業者に置き換える必要も出てきます。

② 報告内容が不十分

SOCは企業のセキュリティリスクを最小化するために、発生したアラートに対して詳細な調査を行い、的確な脅威判定、影響範囲、推奨実施事項を報告する必要があります。しかし、表面的もしくは機械的な調査により、報告内容が充実しておらず、現状自社で何が起きているのか、なぜこのような脅威度の判定をしているのか、次にどのようなアクションをとるべきか分からないケースが発生します。その場合は、SOCに対して追加の問い合わせをする、結局自社で追加の分析を行う、等の作業が発生し、自社の工数負荷を高めてしまうリスクが生じます。

③ 緊急時のインシデント対応ができない

SOCが統合的な監視/分析を実施する場合、最も速く緊急度の高いインシデントに気づくことのできる可能性が高いのは外部に委託しているSOC事業者です。万が一、緊急度の高いインシデントが発生した際にSOC事業者がインシデント対応も支援することができない場合は、別のインシデント対応ベンダーに依頼する必要があります。しかし、別のベンダーに依頼する際に発生事象や自社の環境情報や体制などの情報連携に時間がかかってしまい、対応が遅れてしまうリスクがあります。

2.2 統合的な監視/分析を外部委託する際のポイント

上記の失敗例に対する裏返しとなりますが、統合的な監視/分析を外部委託する際のSOC事業者選定のポイントも3点解説します。

① 時勢にあわせて柔軟に様々な製品に対して監視ができる

現在世の中には様々なセキュリティ製品やネットワーク製品があり、脅威のトレンドや企業のニーズに合わせて多くのベンダーも新たな製品や機能をリリースしています。SOC事業者も脅威動向や市場ニーズに合わせて監視/分析に有効な製品に対して積極的に対応をしていく必要があります。また、図6のような製品カテゴリーに対して特定の製品のみ対応をするのではなく、ベンダーフリーで様々な製品に対応をすることのできるSOC事業者が望ましいです。

図6:セキュリティ製品やネットワーク製品のカテゴリー例

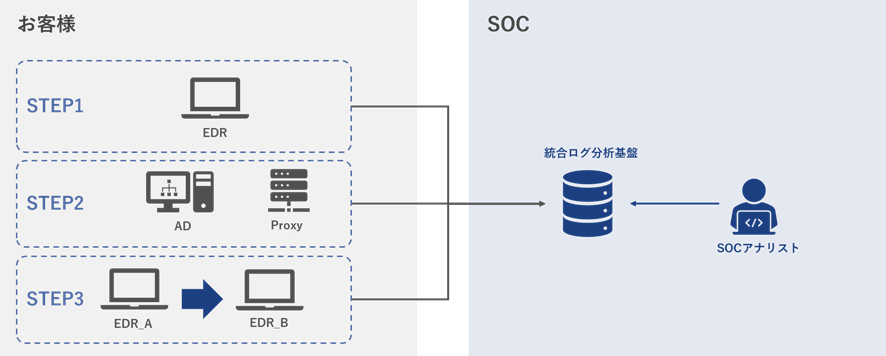

さらに、統合的な監視/分析を行う場合も企業によって監視の要件や予算が異なります。その場合に要件や予算に応じて段階的に監視対象を拡張する柔軟性や、途中で監視対象製品を別のベンダーの製品にリプレイスした際の継続性なども重視すべきポイントです。

例えば、図7のように、初回は決まった予算の中で端末セキュリティに対して網羅的に監視/分析が可能なEDRからSOCに外部委託し、その後要件や予算に合わせて認証(AD)やネットワーク(Proxy)へとSOCの監視範囲を拡張していきながら、自社の工数を削減していく進め方を実施するケースもあるでしょう。

また、EDRを検知率や仕様などの観点から別の製品に置き換える場合、SOCが対応することができずにSOCも置き換えが必要となると、EDR、SOC両方のリプレイスコストが発生してしまい、企業にとって大きな負荷となります。そのため、各製品カテゴリーで別製品に置き換えをする際にSOCは継続的に監視/分析ができることは重要なポイントです。

図7:段階的かつ継続的な監視/分析

図7:段階的かつ継続的な監視/分析

② 報告内容が具体的かつ分かりやすい

SOC事業者の報告内容は、現場のセキュリティ担当者の工数に大きく影響するため、非常に重要な評価ポイントです。

選定をする際には、事前にSOC事業者の報告内容のサンプルを収集し、自社にとって必要な情報が含まれているかを確認することを一つの選定方法としてお勧めします。

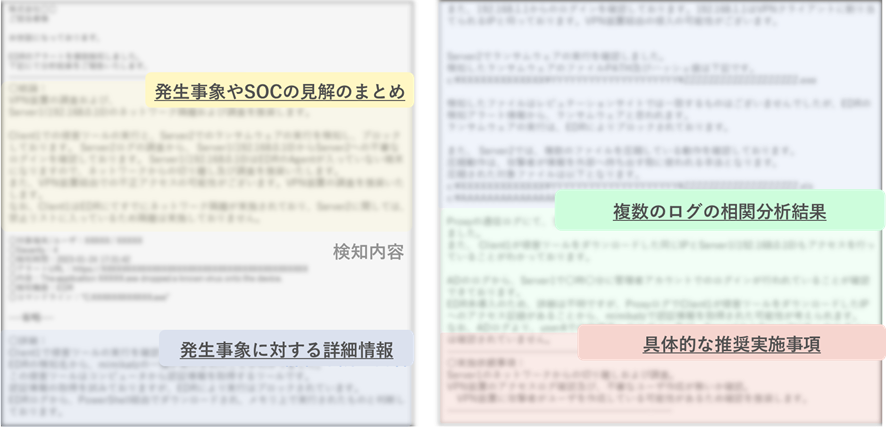

必要な情報が含まれているかを確認する上で、基本的にSOCの報告内容には以下4点が含まれているべきと考えます(図8)。

ⅰ.発生事象やSOCの見解のまとめ

調査結果のサマリ、脅威度の判定結果、SOCの見解について簡潔に述べられている。

ⅱ.発生事象に対する詳細情報

脅威の有無を判断した根拠として、検知したファイルや挙動、実行されたコマンドなどのお客様環境における発生事象の詳細と外部インテリジェンスなども用いた調査結果が事実情報として記載されている。

ⅲ.複数のログの相関分析結果

アラートの上がった製品だけではなく、SOCアナリストが調査を行ったその他の製品に関する分析結果を影響範囲の見解とともに記載されている。

ⅳ.具体的な推奨実施事項

ファイルやレジストリ削除、通信のブロック、特定のユーザーへのヒアリングなど、担当者が報告を受け取った後に実施すべき推奨実施事項が具体的に記載されている。

図8:報告に含まれているべき内容

③ シームレスにインシデント対応まで支援できる

もちろん侵入自体がされないように、侵入口のセキュリティ対策を強化する取り組みも重要ですが、セキュリティに絶対はないため、侵入されてしまった後にいかに迅速な対応を行い、セキュリティリスクを最小化するかが肝となります。

万が一にも感染、情報漏洩、不正アクセスの成功などの緊急度の高いインシデントが発生した際に、SOCは監視対象範囲内の製品に基づく分析と報告を迅速にしますが、このようなケースに陥った場合は、SOCの監視対象外の調査を含むインシデント対応が必要となります。

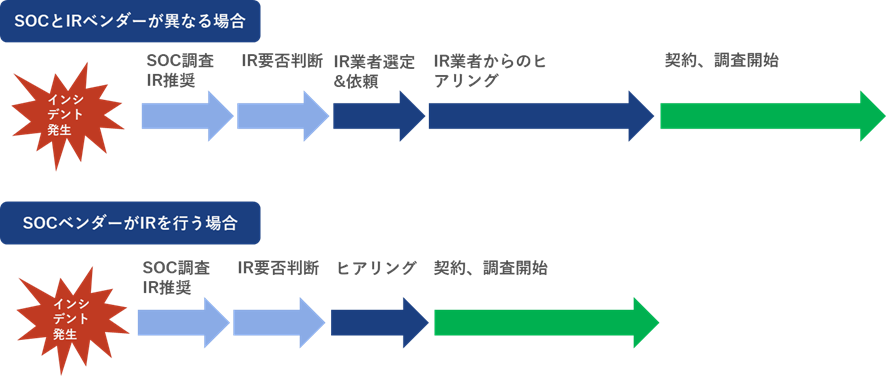

その際に、SOCとインシデント対応ベンダーが異なる場合は、インシデント対応ベンダーへの依頼や現状発生している状況、自社の環境情報や体制情報などの情報共有から実施しなければなりません(図9)。

その為、SOCとインシデント対応を支援できるベンダーは同一であることが望ましいです。それによりインシデントが発覚した際にSOC事業者内でシームレスにインシデント対応チームと内部情報連携を行い、必要最低限のヒアリングをもって迅速にインシデント対応の支援に取り掛かり、企業のセキュリティリスク低減を実現できます。

図9:SOCとインシデント対応ベンダーが異なる場合と同じ場合の比較イメージ

- POINT

- 統合的な監視/分析を外部に委託する際の、重要な選定ポイントは以下3点。

- 時勢にあわせて柔軟に様々な製品に対して監視ができる

- 報告内容が具体的かつ分かりやすい

- シームレスにインシデント対応まで支援できる

- 統合的な監視/分析を外部に委託する際の、重要な選定ポイントは以下3点。

まとめ

統合的な監視/分析を外部のSOCに委託することになった場合、SOCは企業の環境の中核となるシステムをセキュリティ観点から24時間365日監視をすることになるため、企業も自社の人材採用と同じように、もしくはそれ以上に明確に採用基準をもって選定をすることが望ましいです。また、SOC事業者側も既存のサービス内容に捉われることなく、脅威動向や市場ニーズに応じて成長・変化し続けることが求められます。

\POINTのおさらい/

- 昨今のランサムウェア攻撃は様々な入口から侵入を試み、ネットワークの奥深くまで侵入し、インパクトの大きい重要な資産を狙う傾向にある。

- 上記の攻撃に対しては、特定の1つの製品ではなく、エンドポイント、ネットワーク、認証と複数の製品の監視/分析をすることが有効。

- 昨今の脅威に対して、特定の製品のみの監視/分析では自社に引き続き業務負荷がかかる傾向にある。

- 自社で、複数の製品に跨った監視/分析を実施することが難しい場合は、単一のSOC事業者に委託することでセキュリティの強化と工数削減を実現する。

- 統合的な監視/分析を外部に委託する際の、重要な選定ポイントは以下3点。

- 時勢にあわせて柔軟に様々な製品に対して監視ができる

- 報告内容が具体的かつ分かりやすい

- シームレスにインシデント対応まで支援できる

マクニカでは、企業ごとに異なる現状の監視運用体制や課題をお伺いした上で、各企業にとって適した監視運用についてご案内します。

ご興味をお持ちの場合は、お気軽にお問い合わせください。