過去最大級のDDoS攻撃が襲来~HTTP/2 Rapid Resetとは~

-

│

3行でわかる本記事のサマリ

- HTTP/2の利用率が高い中、その脆弱性を利用したDDoS攻撃が行われた

- 過去の大規模DDoSの約8.7倍である最大規模の攻撃だった

- 適切なWAFを採用することで、常に進化し続けるWebサイトへのサイバー攻撃に対し、迅速に対策できる

はじめに

2023年10月、過去最大のDDoS攻撃が行われました。驚くべきことは、過去最大規模であるにもかかわらず、小規模なBotネットによって実行されたことです。このようにサイバー攻撃が進化していく中、ビジネスにおいて必要不可欠なWebサイトを、私たちはどのように守っていけばよいのでしょうか。

本記事では最新のDDoS攻撃の解説と、その対策方法を解説します。

目次

- HTTP/2 Rapid Reset概要

- 攻撃方法

- 有効な対処法について

- まとめ

1. HTTP/2 Rapid Reset 概要

2023年10月10日に発表されたDDoS攻撃「HTTP/2 Rapid Reset」は、1秒間あたり約4億ものリクエストが送信される過去最大規模の攻撃でした。

また驚くべきことに、過去最大規模であるにもかかわらず、今回の攻撃は少数のBotネットによって実行されました。従来、大規模なDDoS攻撃は数十万、数百万台のBotネットが使用されていました。しかし今回のDDoS攻撃は、わずか数万台程度のBotネットによって実行されました。

なぜ、これほど大規模なDDoSを小規模Botネットによって実行できたのか。その理由は効率的にWebサーバーと通信する技術「HTTP/2」にあります。

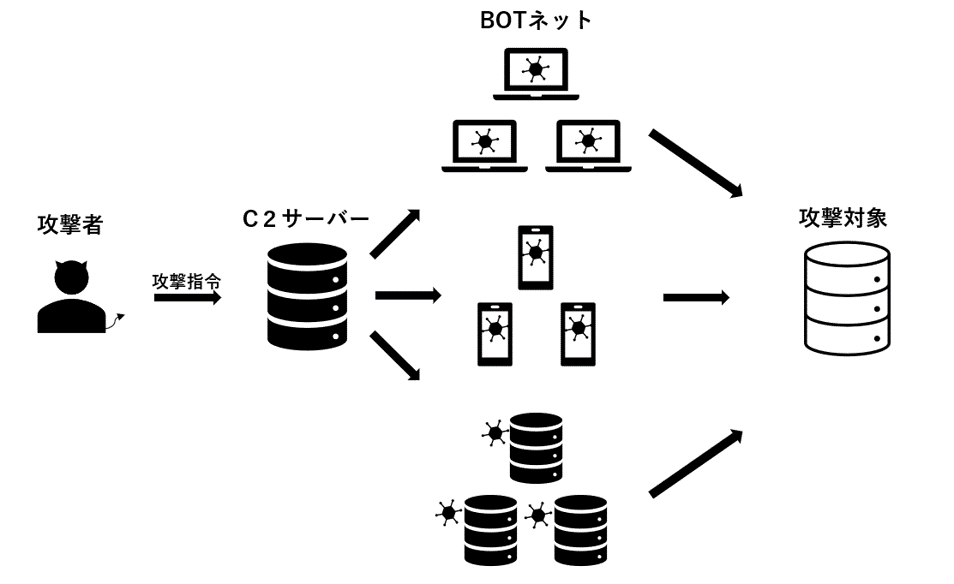

Botネットとは?

Botネットとは、ウイルスに感染させ操作できるようにした家庭用パソコンやスマートフォン、サーバーなどを組織化したものです。C2サーバー(Command and Control server)と呼ばれるBotネットを操る端末が存在し、C2サーバーに指令が送られると、一斉にBotネットの端末が攻撃を行います。

HTTP/2通信とは?

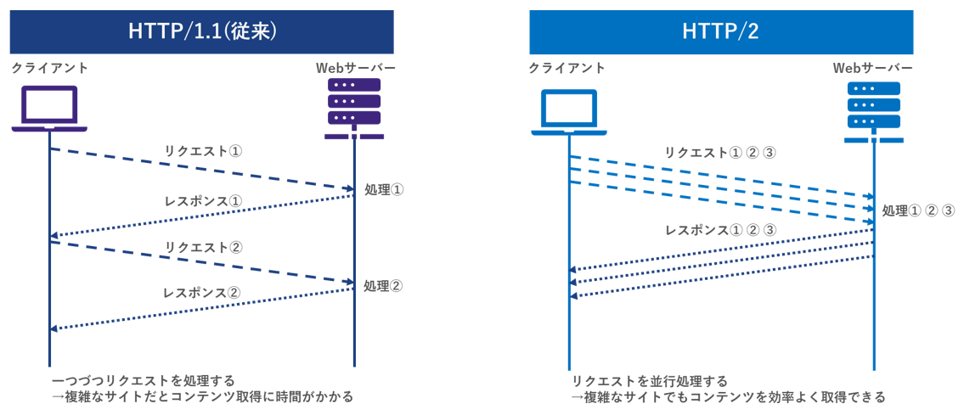

HTTP/2通信とは、Webサーバーと効率的に通信をすることでWebページの表示速度を向上させる通信方式です。どのように効率的な通信を実現しているのか、従来の通信方式であるHTTP/1.1と比較してみていきましょう。

■HTTP/1.1

HTTP/1.1ではクライアントが一つのリクエストを送信すると、レスポンスが返ってくるまで待機し、受け取ってから次のリクエストを送信するという流れで通信をしていきます。

■HTTP/2

HTTP/1.1と違い、クライアントは複数のリクエストを同時に送信することができ、Webサーバーも複数リクエストを同時に処理し、準備ができたものから順番を気にせずレスポンスを返します。そのため、コンテンツを取得するスピードが大幅に上がり、複雑なページの表示速度を高速化できます。そのほかにも、HTTPヘッダの圧縮や、サーバー側からあらかじめ必要なコンテンツを送信する機能等、表示速度を高速化する機能が搭載されています。

華やかで高機能なWebページを用意することはビジネスにおいて有利となることが多く、昨今ではHTTP/2の利用率は高まり、現在は全体の約35%がHTTP/2によって通信されています。そのような状況の中、HTTP/2の脆弱性をついたDDoS攻撃が行われました。

華やかで高機能なWebページを用意することはビジネスにおいて有利となることが多く、昨今ではHTTP/2の利用率は高まり、現在は全体の約35%がHTTP/2によって通信されています。そのような状況の中、HTTP/2の脆弱性をついたDDoS攻撃が行われました。

2.攻撃方法について

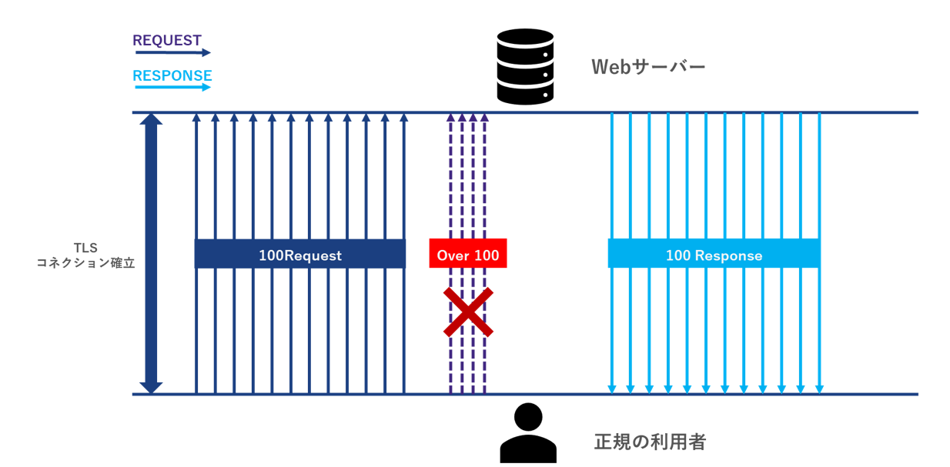

今回の攻撃は、HTTP/2の「複数のリクエストを同時に送信でき、順番を気にせず複数のレスポンスを返すことができる」という特性を利用しています。もちろん、HTTP/2では大量のリクエストを一度に送信できないような工夫がされており、1つのコネクションで1度に送信可能なリクエスト数に制限があります。(推奨の上限設定は100リクエスト)

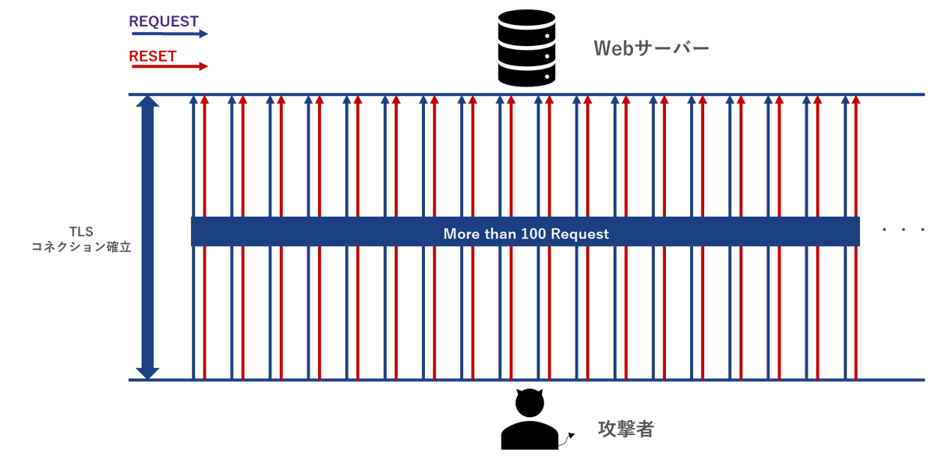

ただし、この制限に脆弱性があり、リクエストを送信するたびにリセットパケットを送信することで、この上限がクリアされ、結果的に上限を超える数のリクエストを送信できてしまいます。

■正規の利用者

同時に100リクエスト以上送信した場合、Webサーバーにはじかれ、100レスポンスのみ返される

■攻撃者

リクエストを送信した直後にリセットパケットを送信することで、上限無くリクエストを送信できる

また、この攻撃の恐ろしい点は、Bot 1台で大量のリクエストを送信できるところにあります。HTTP/1.1では、1つのコネクションで同時に送信可能なリクエスト数に制限があり、度々コネクションを張りなおす必要があるため、多くのBotを用意する必要があります。しかし、今回のHTTP/2を利用したDDoS攻撃では、1台のBotで大量のリクエストを送信できるため、少数のBotでも従来より大規模なDDoS攻撃ができるのです。

また、この攻撃の恐ろしい点は、Bot 1台で大量のリクエストを送信できるところにあります。HTTP/1.1では、1つのコネクションで同時に送信可能なリクエスト数に制限があり、度々コネクションを張りなおす必要があるため、多くのBotを用意する必要があります。しかし、今回のHTTP/2を利用したDDoS攻撃では、1台のBotで大量のリクエストを送信できるため、少数のBotでも従来より大規模なDDoS攻撃ができるのです。

大量のリクエストが同時にサーバーに送信されると、サーバーに負荷がかかり、リクエストが処理しきれない状況になります。結果として、正規のユーザーのリクエストが処理できず、Webサイトにアクセスできなくなる、あるいは、サーバーそのものが過剰負荷によりダウンする状況が発生します。

3.有効な対策手段

対策手段としては、大きく下記2つが挙げられます。

- Webサーバー自体を設定変更

- WAFを導入

それぞれについて以下に説明します。

■Webサーバー自体を設定変更

今回はHTTP/2をターゲットとした攻撃であったため、HTTP/2の通信方式を利用しない設定に変更することで対策できます。ただし、変更による不都合が生じないかの検証等が必要となり、結果として対策が遅れてしまう可能性があります。

■WAFを導入

WAF(Web Application Firewall)と呼ばれる、Webサイトを守るためのファイアウォールを導入する事で、Webサーバーに変更を加える必要が無く、今回のDDoS攻撃の対策ができます。また、WAFはサイバー攻撃の進化に合わせて常にアップデートされるため、今回のようなWebサイトに対する新しい攻撃も迅速に対応できます。弊社の取り扱う「Imperva」社製品のWAFでは、今回のDDoS攻撃が発表されてから迅速にアップデートされ、対策ができました。

4.まとめ

- Rapid ResetはHTTP/2の脆弱性を利用した攻撃である

- Webサーバー側でHTTP/2で通信できない様にすることで対策できる

- Webサーバーに変更を加える場合、対応が遅れてしまう可能性がある

- 適切なWAFを導入することで、今回のDDoSを防ぐことができ、今後新しい攻撃が出てきた場合にも迅速に対応できる