デバイス管理の限界を超え、ゼロトラストに近づける方法

-

│

はじめに

近年、OSやソフトウェアのアップデートによるサイバー攻撃対策や、

ログの取得や監視による内部不正への対応を目的として

デバイス管理製品を導入する企業が増加しています。

しかし、社内に存在している全てのデバイスを100%管理できている企業は少ないのではないでしょうか。

100%のデバイスを管理することの難しさ

全てのデバイス管理できていない理由は大きく3つあると考えています。

1.ビジネススピードの迅速化

新しい社員に支給されるデバイスは、情報システム部で管理され、配布されることが一般的です。

しかし、チームで急遽必要になったデバイスは、事業部門側で購入し、情報システム部で管理されていないことがあります。

情報システム部からの調達手続きを実施すると時間がかかり、ビジネススピードに追い付くことができないため、

業務の迅速化・効率化を優先し、管理されていないデバイスが存在している状態となっています。

2.システム側で接続デバイスを確認・把握できていないため

クラウドの利用促進に伴い、アクセス元のデバイス確認を行うことが難しくなっています。

社内システムに対し、どのデバイスからアクセスしてきたか分からないため、

管理されていないデバイスでもサービスを利用することができる状態となっています。

3.BYODの存在

プライベートのスマートフォンやタブレットを業務に用いることが増えています。

プライベートデバイスは管理ソフトを入れるためにユーザ側の許可が必要になり、

インストールのハードルが高く、管理が行き届いていない状態となっています。

その他にも考えられますが、上記のような要因で100%デバイスを管理することは非常に難しいのが現実です。

管理されていないデバイスがあるということは、攻撃対象であるデバイスが存在している、

危険がある端末からでも社内の重要な情報資産にアクセスできる状態である、ということを意味しています。

サイバー攻撃対策や内部不正への対応を目的としてデバイス管理製品を導入しているのに、

全てのデバイスを管理できていない状態は危険ではないでしょうか。

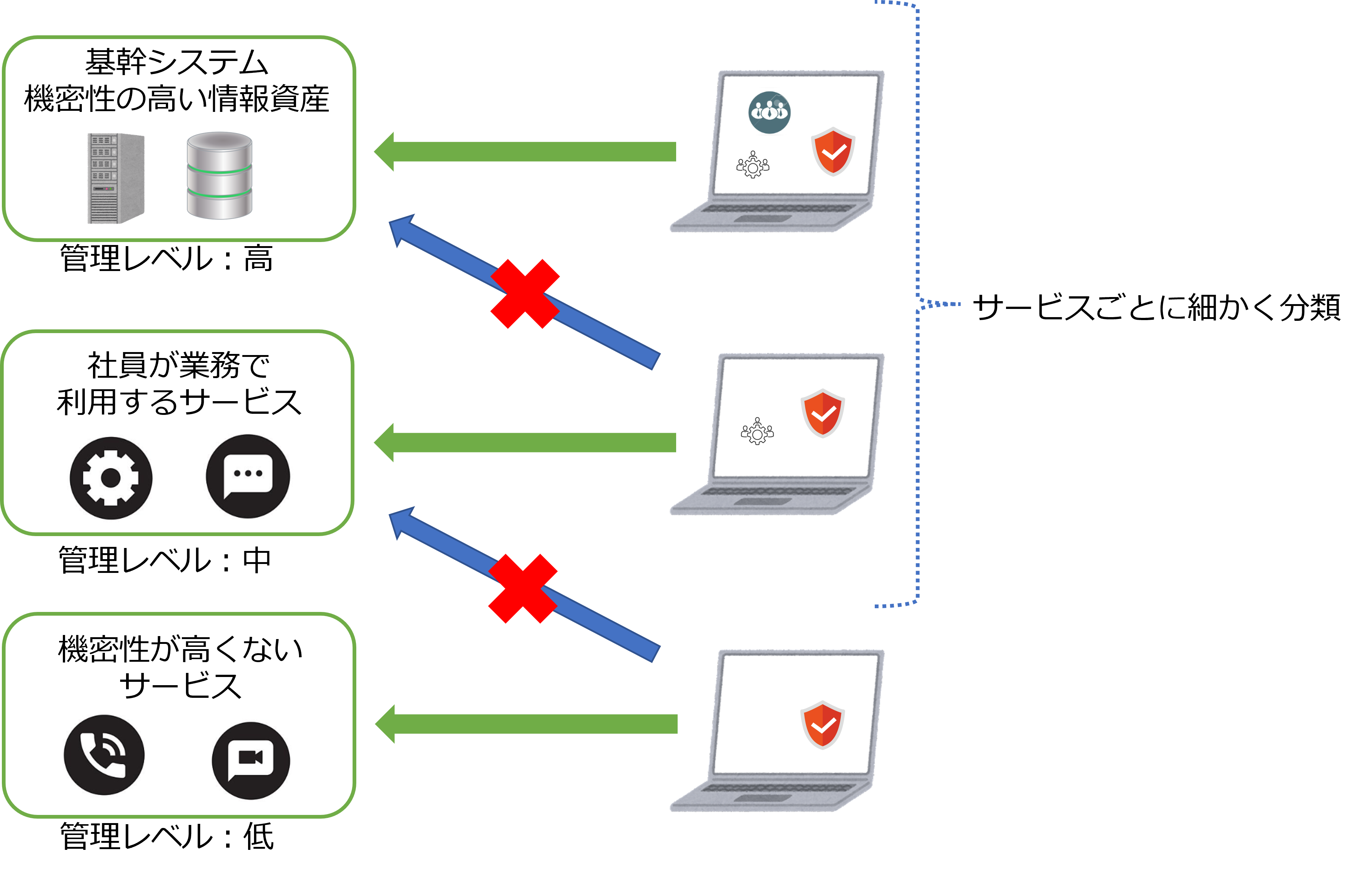

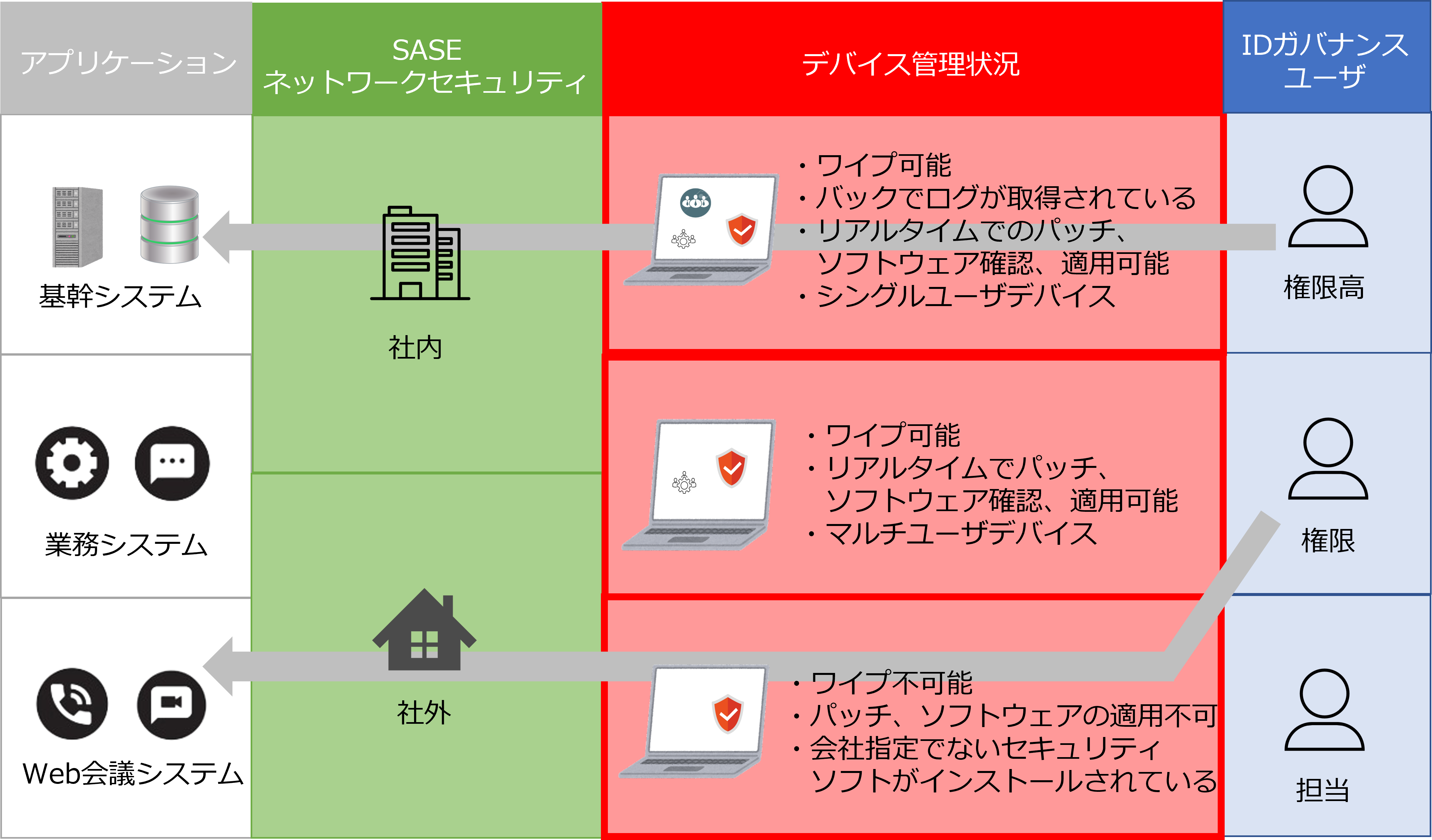

サービスごとに優先順位を付けた管理

この状態の対策の一つとして、「サービスの機密度レベルによる接続デバイスのレベル付け」があります。

業務で利用するサービスによってアクセスできる端末を制御する方法です。

サービスごとに優先順位を設定し、機密性の高い情報資産には限られたデバイスのみアクセスできるルールを作成します。

同様の考え方で、ユーザごとに判定する方法があります。

機密性の高い情報には特定のユーザのみアクセスできるルールは浸透しています。

しかし、デバイスを判断材料とする方法はなかなか普及していません。

ゼロトラストの実現には、ユーザの判定だけでなく、デバイスの判定も実施する必要があります。

権限の高いユーザの認証情報が盗まれた場合、

どの端末からでも機密性の高い情報を閲覧することができてしまうためです。

また、近年ではシンクライアントを使用してサービスにアクセスする方法も増加していますが、

インターネット接続が必須な点や、自分のデバイスにファイルをダウンロードできない点等、不便な部分があります。

上記を踏まえ、ユーザだけでなくデバイスの観点でセキュリティを強化しつつ、

自身のデバイスからサービスを利用できる状態が理想的といえます。

サービスごとに優先順位を付けた管理方法の例

管理レベルを三段階にわける例で、管理方法を説明します。

①管理レベル:高

基幹システムを含む全てのサービス(フルコントロール)に対して

ADで登録されていて、特定のMACアドレスや

アンチウイルスソフトを持つデバイスのみ利用可能

②管理レベル:中

基幹システム以外の社員が業務にて利用するサービスに対して

ADに登録されていないが、資産として存在しているデバイスで利用可能

③管理レベル:低

機密性が高くないサービスに対して

ADや資産に登録されていないデバイスでも利用可能

①~③の制御で、管理レベルの高い特定のデバイスのみ情報資産にアクセスでき、

管理レベルの低いデバイスからは一部のサービスしか利用できない状態を実現できます。

この方法によって、管理されていないデバイスが存在しても、セキュリティレベルを向上させることができます。

他にも、アンチウイルスソフトの有無や、OSのバージョンの判定等により、②を細かく分けることができます。

②を自社の条件に合わせて調整することで、デバイスごとに必要なアクセス先を細かく分類され、よりゼロトラストの考え方に近づくことができます。

まとめ

現在、IT資産を把握・管理してサイバー攻撃を防ぐサイバーハイジーンが注目を集めています。

そのために、100%全てのデバイスを管理できることが最善ですが、

ビジネススピードの迅速化や、クラウド化の進行等の理由により実現は難しいのが現実です。

そこで、アクセス先のサービスごとに接続できるデバイスを制御する方法があります。

ユーザ単位だけでなく、デバイス単位で分類することで、よりセキュリティが向上します。

「ユーザAがデバイス1からアクセスしてきているから許可する」という、

よりゼロトラストに近い仕組みを実現できます。

弊社でもデバイス管理領域の製品を取り扱っており、ゼロトラストの一部として捉えています。

自社の状況に合わせて管理の条件や確認項目を調整し、優先順位付けすることは

今後を見据えて実施しておくメリットがあると考えています。

関連する資料・ウェビナー

【ウェビナー】ゼロトラストの5つの構成要素:アイデンティティ・デバイス・ネットワーク・データ・ワークロードをテーマにゼロトラWeekを開催!