今さら聞けないパスワードレスとは?セキュリティにおける重要性と"真のパスワードレス"に迫る

-

│

はじめに

最も一般的な認証方式として利用されてきたパスワードには、実は、セキュリティリスクや管理の負担、ユーザエクスペリエンスの低下など様々なデメリットが潜んでいます。そこで本記事では、近年注目されている「パスワードを使わない・持たない」=「パスワードレス」について、その必要性や実現方法、「真のパスワードレス」が指す意味まで一気に解説していきます。

パスワードレスとは?パスワードを持つことによるIDのセキュリティリスク

「パスワードレス」とは?

「パスワードレス」とは、その名の通り、「パスワードを使わない」認証や「パスワードを持たない」ことを指します。では、なぜ近年この「パスワードレス」が注目されているのでしょうか。

ここではまず、「パスワードを持つ」ことによるデメリットを解説します。

パスワードを持つことによるデメリットとは?

「パスワードを持つ」ことによるデメリットは、大きく2点あります。

1,ユーザビリティの観点

業務において使用するクラウドサービスが増え、ユーザーが保管するパスワードの数はクラウドサービスの数に比例して増えていきます。各クラウドサービスのパスワードポリシーに沿って、それぞれのパスワードを作成し、それらを覚えておくことはユーザーの大きな負担となります。実際にYahoo! Japanの調査によると、約87%の人が「ID/パスワードを忘れて困った経験あり」(*1)と回答しています。

また、パスワードリセット業務が発生することで、ユーザーだけでなく、企業のIT部門の負担にもつながります。

2,セキュリティリスクの観点

「パスワードを持つ」ことによるデメリットは、ユーザーやIT部門への負担だけに留まらず、セキュリティリスクにもつながります。例えば、業務において多くのクラウドサービスを使用している場合、ユーザーにとって各サービスごとに別々のパスワードを覚えておくことが難しいため、パスワードの使いまわしや単純なパスワードの使用が多く発生します。こちらも、Yahoo! Japanの調査によると、約60%の人が「複数のサービスで同じパスワードを使っている」(*1)と回答しています。

これにより、総当たり攻撃やパスワードリスト攻撃などのパスワードを標的とした攻撃によって、パスワードが漏洩してしまうリスクや、複数のサービスにわたって攻撃者による不正ログインを許してしまうリスクが高まります。

このような「パスワードを持つ」ことによって発生するデメリットを払拭するための対策が、「パスワードレス」なのです。

1*:https://about.yahoo.co.jp/topics/20220207.html

そのセキュリティ対策危険かも?MFAの裏に潜むセキュリティリスクと「真のパスワードレス」

上述のセキュリティリスクへの対策として、よくMFA(多要素認証)が挙げられますが、MFAはセキュリティ対策として完璧なのでしょうか。

ここでは、安全と思われているMFAの裏に隠されたセキュリティリスクについて、解説していきます。

認証の3要素とMFA(多要素認証)

認証において利用される認証要素には、①知識認証 ②所持認証 ③生体認証の3種類が存在します。このうち、パスワードや秘密の質問は①知識認証に該当しますが、パスワード+②所持認証や、パスワード+③生体認証、②所持認証+③生体認証といった複数の要素を組み合わせた認証のことを、「MFA(多要素認証)」といいます。

①知識認証

ユーザーが記憶している情報を使って、本人であることを証明する方法

例)パスワード、秘密の質問

②所持認証

ユーザーだけが所持している「物」を使って、本人であることを証明する方法

例)PCで認証を行う際に別のモバイルデバイスに送られてきたプッシュ通知を承認する、モバイルデバイスに表示されるワンタイムパスコード(OTP)を入力する

③生体認証

ユーザーの生体情報を使って、本人確認を行う方法

例)指紋認証や顔認証が挙げられます。

MFAだけでは十分ではない

MFAを導入することで、認証におけるセキュリティ対策は十分だと考えるIT管理者もいるでしょう。しかし、近年ではMFAをも突破してしまう高度なフィッシング攻撃が出てきています。

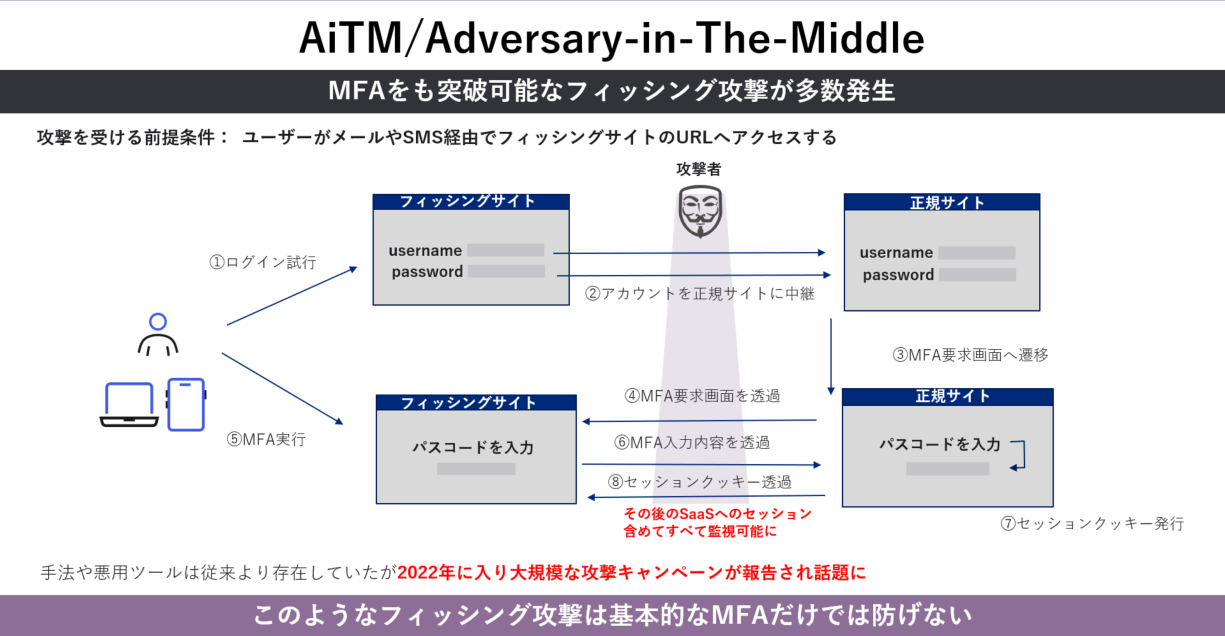

それが、AiTM(Adversary in The Middle)(2*)です。

2*:セキュリティ研究センターブログ「MFA(多要素認証)を突破するフィッシング攻撃の調査」

AiTMは、ターゲットユーザーのクライアントPC(ブラウザ)とログイン先のWebサイトの間に攻撃者のプロキシサーバーが入ることで、フィッシングサイトが正規のWebサイトに中継する形で行われる攻撃です。これにより、攻撃者はターゲットのIDやパスワードだけでなく、ユーザーの認証により発行されたセッションCookieも窃取できてしまうため、基本的なMFAだけでは防ぎきれません。

今や、MFAは「十分なセキュリティ対策」とはいえないのです。

高度なフィッシング攻撃も防ぐFIDO認証

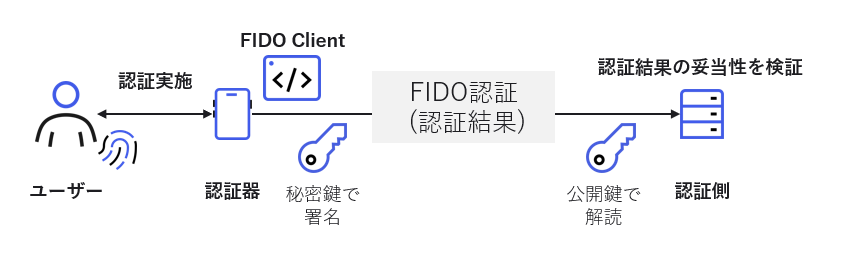

FIDO(3*)とは、ユーザー認証におけるパスワードへの依存を軽減するためにFIDO Allianceが提唱している技術仕様です。

動作としては、認証器と呼ばれるFIDO対応デバイスで認証を行い、認証結果をアプリケーション(FIDO Server)に送信することでアプリケーションへログインする方法です。また、生体認証技術と組み合わせ、パスワードに代わって本人特定を行う認証技術であるという側面も持っています。(3*)

そのため、FIDO認証を利用することでパスワードレスを実現することができますが、通常の「所持認証」「生体認証」と異なるポイントは、先に述べたAiTMのような高度なフィッシング攻撃への耐性があることです。

3*:マクニカネットワークスブログ「『FIDO2』を企業で採用する際の最適解とは?」

ここでは、FIDO認証がセキュリティ面で優れている理由を解説します。

FIDO認証はここが強い!ポイント①:認証情報の取り扱い

FIDO認証は、ユーザーと認証器間の本人検証のために実施されます。そのため、FIDO認証における資格情報は、ユーザー側の認証器でのみ扱われ、WebブラウザやWebサービス側には送信されません。

代わりに、Webサービス側で保持する情報は公開鍵となりますが、仮に公開鍵が流出したとしても、ペアとなる秘密鍵がない限り、適切な署名データを作成することはできません。そのため、攻撃者は正規ユーザーになりすまして認証を完了することができないのです。

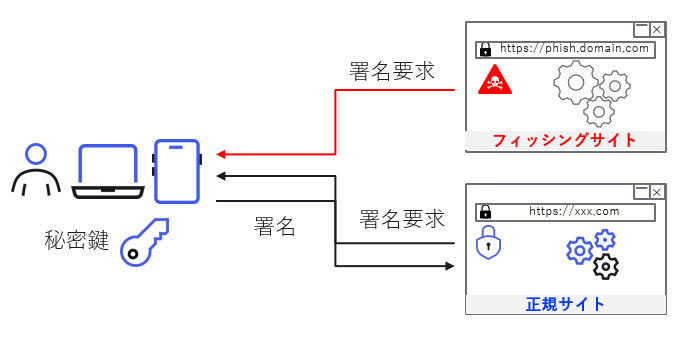

FIDO認証はここが強い!ポイント②:フィッシング耐性

FIDO認証では、アクセス先サイトのドメイン名とWebサービスごとの識別子(RPID)の秘密鍵を利用して、チャレンジに対して署名することができます。一方で、正規サイトとドメインが異なるフィッシングサイトでは、正規サイトのRPIDを指定できないため、偽造されたチャレンジへの署名ができません。そのため、ユーザーが誤ってフィッシングサイトにアクセスしたとしても、認証自体を完了することができないので、攻撃者によるセッションCookieの窃取を防ぐことができるのです。

単純に「パスワードを持たない」だけでなく、FIDO認証のように高度なフィッシング攻撃からユーザーのIDを守ることができる方法が、「真のパスワードレス」といえるでしょう。

「真のパスワードレス」実現の壁とは?IDaaS製品「Okta」なら認証器いらず!

FIDO認証は導入が難しい

優れたセキュリティを実現し、パスワードレスも実現できるFIDO認証は魅力的ですが、多くの企業で未だにパスワード認証が取り入れられています。その背景の一つとして、FIDO認証導入のハードルの高さがあげられます。

FIDO認証は赤外線カメラ付きPCや物理トークンが必要であるため、コストが高く導入を諦めるケースがあります。

では、「真のパスワードレス」の実現は諦めるしかないのでしょうか?

IDaaS製品「Okta」であれば、認証器いらず!

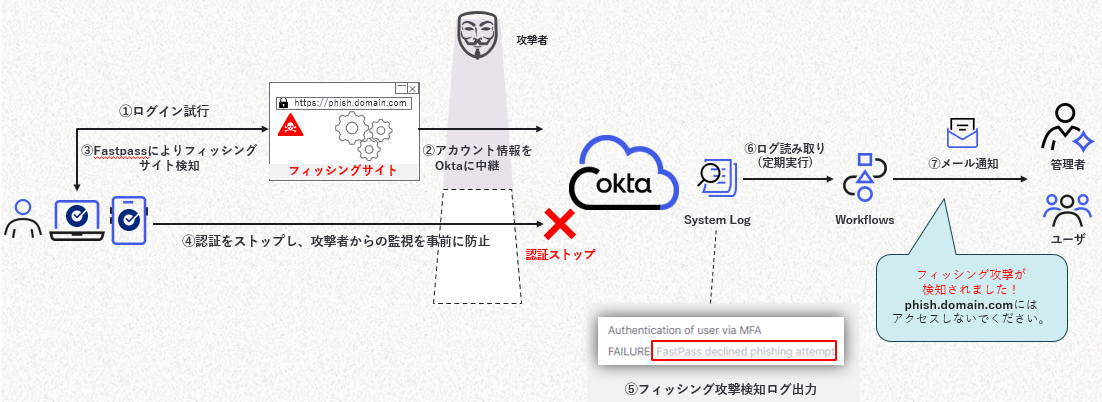

Oktaでは、認証アプリ「Okta Verify」をインストールするだけで、独自の認証方法「Okta Fastpass」(4*)を利用し、FIDO非対応デバイスでもフィッシング耐性をもつ認証を行うことができます。

「Okta Fastpass」の機能により、AiTMのような高度なフィッシング攻撃も検知し、認証をブロックすることができるため、セキュリティを強化したうえでの「真のパスワードレス」を実現できるのです。さらに、フィッシング攻撃検知後、「Okta Workflows」(5*)という業務自動化機能によって、「xxxxx.com(フィッシングサイトURL)にはアクセスしないでください。」という警告メールをユーザーや管理者へ自動送信することで、フィッシング被害拡大の予防策を打つことも可能です。

4*:https://www.macnica.co.jp/business/security/manufacturers/okta/pw_incident.html

5*:https://www.macnica.co.jp/business/security/manufacturers/okta/okta-workflows.html

まとめ

今回は、パスワード認証やMFAに潜むセキュリティリスクから、「パスワードレス」の定義や実現方法まで解説しました。

「パスワードレス」はその重要性が注目されている一方、まだまだ実現できていない企業が非常に多い課題の一つでもあります。

それでも、パスワード認証のリスクや「パスワードレス」の実現方法について理解を深めていくことで、一歩ずつ「パスワードレス」実現に近づいていくことができます。

これを機に、一度自社の認証方法について見直してみてはいかがでしょうか?

関連資料

|

Oktaで実現する"真のパスワードレス" |

|||||||||

|

IDaaSで解決!検討から導入のリアル ID環境の現状/展望から紐解く着目ポイント |

|||||||||

|

クラウド時代に失敗できないIDaaS選定ガイド |

|||||||||

| Okta Fastpassでパスワードレスログインができる話 |