その内部不正対策十分ですか?成功の秘訣はWebアプリケーションの可視化にあり!

-

│

はじめに

皆様、内部不正の対策をどのように実施されていますか?

昨今では様々な領域に対してセキュリティ対策を行う必要があり、内部不正対策の優先度が下がっていることが多く見受けられます。

しかし、実際には内部不正が関係するインシデントが、急増しています。

企業の実態に目を向けてみると、Webアプリケーション(SaaS・IaaS・PaaS)が軸となった業務や運用が増え、内部不正の対策としてこのWebアプリケーションのセキュリティを強化する必要があります。

そこで、Webアプリケーションに対する内部不正対策として「PAM」を導入されている企業もあり、これは非常に効果的です。

しかし、PAM製品では防げないものや監査情報として足りない部分もあり、「システムを問わず均一のセキュリティレベルで一元的に対策/監査を行う」ことがトレンドとなりつつあります。

本記事では、内部不正対策としてのPAMとPAMからの拡張について解説します。

*本記事ではWebアプリケーション=SaaS,IaaS,PaaSとして扱います。

目次

1.内部不正対策における監査・操作制御の重要性

2.内部不正対策としてのPAMとPAM対応範囲の拡張

3.対策の考え方

4.具体的な対策例

1.内部不正対策における監査・操作制御の重要性

内部不正の事例はなぜ続発しているのでしょうか。

インシデント例:

事例1:財務管理システムへのアクセス後、顧客情報や売上情報を他者へ流失

事例2:転職前に社内Sales情報を持ち出し、転職先での利用

事例3:AI学習用のデータセットの社外持ち出し、他社への売買

理由としては、企業システムのクラウド化とリモートワーク化が挙げられます。データがクラウド化しているためアクセスしやすく、さらに、監視がない状態であるため内部不正を行いやすくなったことが、内部不正のリスクを高めています。

そこで、内部不正対策としてWebアプリケーションの"監査/操作制御"を行うことが求められています。

例えば、Webアプリケーションにブラウザ経由でシステムにアクセスする際、前段で認証は実施しているがその後はユーザを信頼して何でもできる状態になっているケースが多いため、ユーザ認証認可後も操作制御/監査を実施する必要があります。

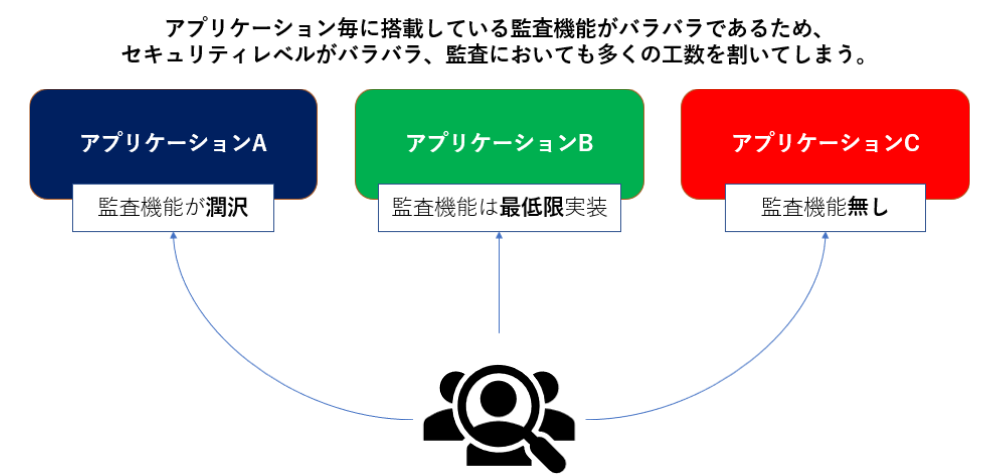

また、システム毎に搭載されているセキュリティ機能がばらばらであったり、監査機能を備えていないWebアプリケーションもあります。

そのため、Webアプリケーションに対して高レベルの"監査/操作制御"を一元的に行うことが必要となります。

2.内部不正対策としてのPAMとPAM対応範囲の拡張

内部不正対策としてのPAM

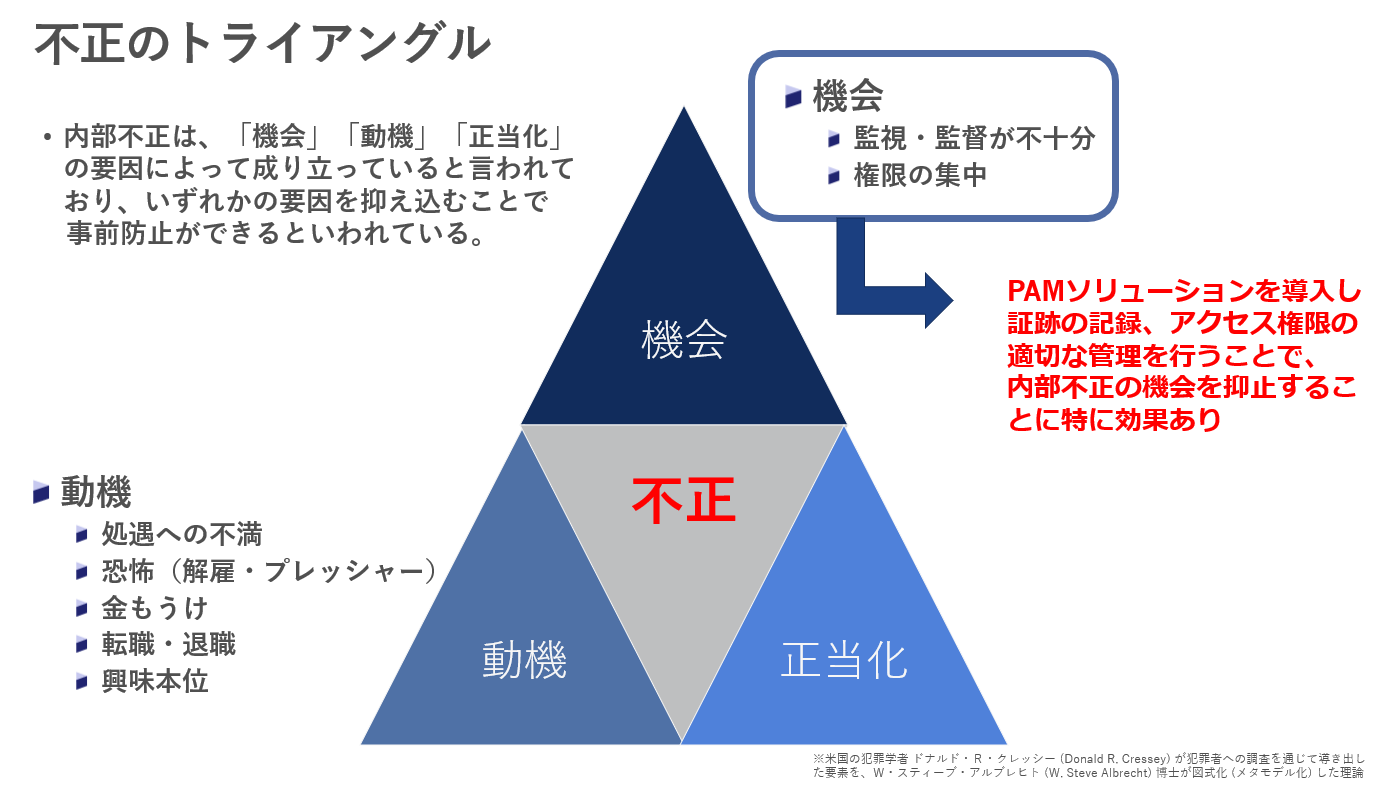

内部不正は「機会」「動機」「正当化」の要因によって成り立っており、これらが全て揃ったときに発生すると考えられています。

裏を返せば、いずれかの要因を抑え込むことができれば事前防止ができるのです。

内部不正の対策として様々なソリューションが存在していますが、PAMソリューションでは、オンプレ・クラウド問わず証跡の記録、アクセス権限の適切な管理を行うことができ、内部不正の「機会」を抑止することに大きな効果があります。また、PAMソリューションは、踏み台経由で管理対象システムにアクセスさせることで、ファイルの転送を制限する機能がある場合もあり、機密情報が持ち出されることを未然に防ぎます。

加えて、PAM経由でのアクセスは作業証跡を録画やテキストログ等で記録し、異なるシステムであっても一元的に監査を実施することができます。

ゼロトラストにおけるPAM

ここでゼロトラスト環境におけるPAMの考え方についても少し触れておきましょう。

クラウドやリモートワークを中心としたゼロトラスト環境でのアクセス管理で意識すべきポイント

1. 複雑化したアクセス経路の絞り込み

アクセスの入り口をゲートウェイ(踏み台)によって絞り込み、他の経路を排除

2. 認証情報の管理と適切なユーザのみにパスワード利用を限定

ワークフロー経由により、利用時間と作業内容を申請し承認を得た上で、払い出された一時的なパスワードを利用してアクセス

3. 操作ログ/アクセス履歴の取得と不正検知

画面操作、コマンド操作など可能な限りのログを取得・監視。不正アクセスの検知や不正なコマンドや操作を検知

4.ユーザの厳格な識別

システムにアクセスするユーザは多要素認証を用いて厳格に識別

クラウドシフトはデジタルトランスフォーメーション(DX)を加速するために欠かせませんが、

システムにとって致命傷となるシステムへのアクセスの管理が放置されていることも多く、上記のポイントを意識する必要があります。

上記4つのポイントは、PAMソリューションの導入によって基本的に満たされますが、ここで「3. 操作ログ/アクセス履歴の取得と不正検知」に注目してみましょう。

PAMソリューションでは、不正コマンドや操作を検知でき、基本的には対象範囲をオンプレ機器としています。

Webアプリケーションへのアクセスについても画面操作の録画をとることで証跡を残せますが、不正コマンドや細かい操作を検知することは難しい場合が多くあります。

PAMでのWebアプリケーション管理は、「不正なアクセス自体は防御するが、アクセスしたその先の詳細な操作履歴取得や不正な操作の検知が難しい」ので、PAMとしてWebアプリケーションへの対応範囲を拡張していくことが重要です。

PAM対応範囲の拡張

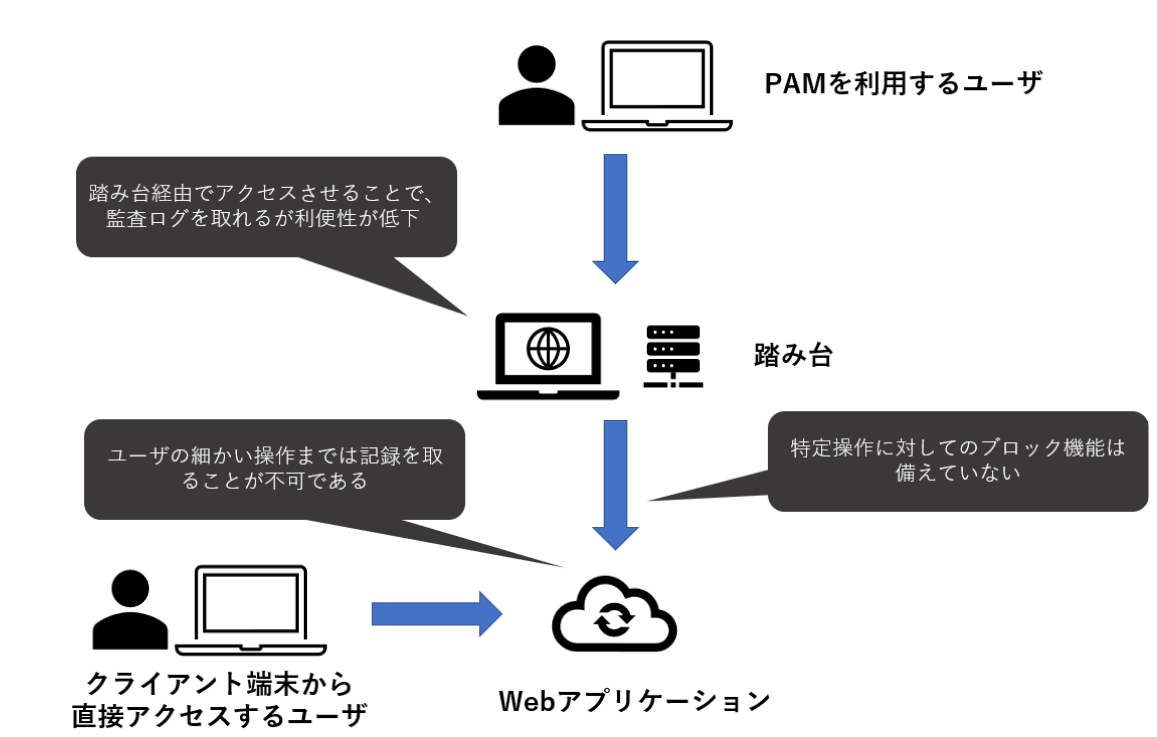

PAMだけは対応できない課題とは

①特定操作に対してのブロック機能を備えていない

機密情報のダウンロード/コピー&ペーストを実施されてしまい、不正に機密情報が持ち出されてしまう

②細かい操作履歴が取得できない

録画データ等で証跡を記録することはできるが、ユーザの細かい操作までは記録を取ることができない場合があり、

機密情報を多く含むWebアプリケーションでは、従来の監査情報に不足

また、踏み台経由でのアクセスでは、ユーザインターフェースが異なることによる利便性の低下があります。

構築やデプロイの観点でも、PAMソリューション用のサーバを構築するなど、構築に工数を割く必要があります。

3.対策の考え方

Webアプリケーションの監査情報の一元管理

監査の手が届かないアプリケーションが存在します。

これらのアプリケーションを区別なく一元的なポリシー配下で管理する必要があります。

事細かな証跡の記録(PAMでは記録できない情報の取得)

ダウンロード/コピー&ペーストの制御

一方で、ユーザの利便性を損ねないために、「このアプリケーションではダウンロードして良い、このアプリケーションでは禁止」といったカスタマイズを行い、複数アプリケーションに対して操作制御を適切に行うことが重要です。

4.具体的な対策例

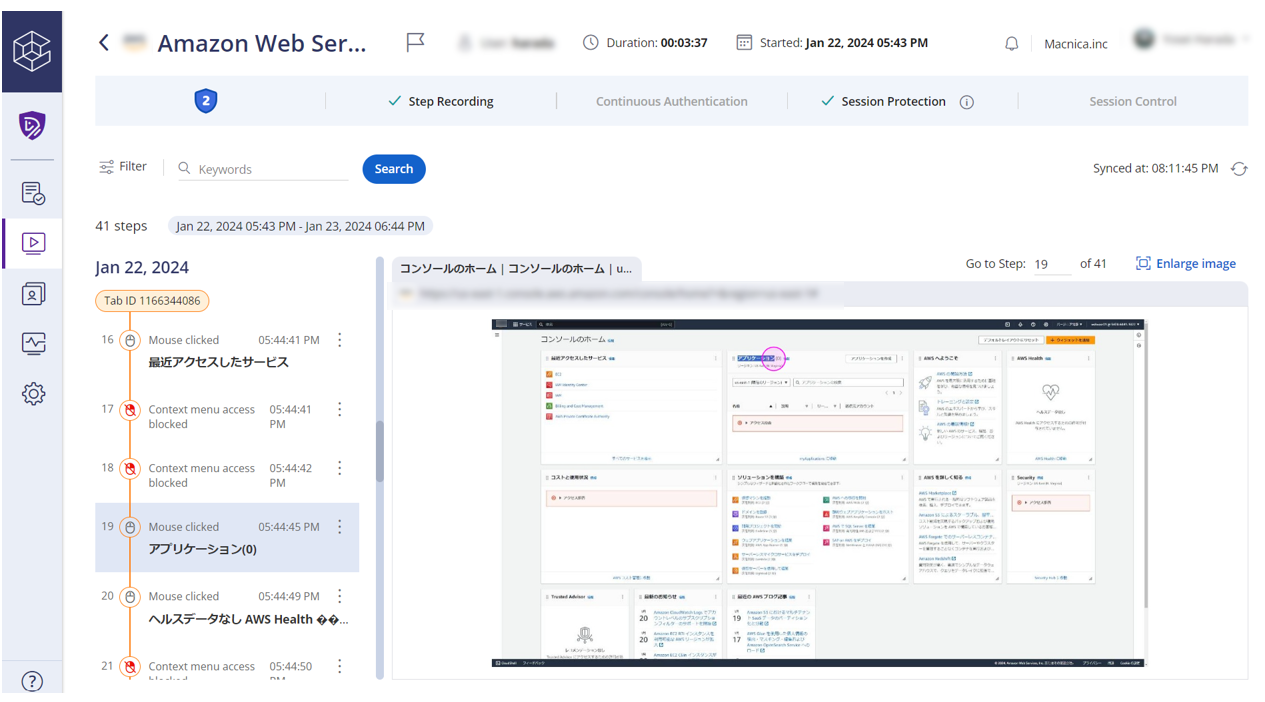

機能①

Webアプリケーションにアクセスしたユーザーが行ったすべてのステップをキャプチャ。

マウスクリック、"Enter"や"Tab"キーの押下、"Page Loaded"イベント等を検知して記録。

監査者は、特定のキーワードやアクションでセッションを検索が可能。