ランサムウェア対策に有効なマイクロセグメンテーションとは?

-

│

本記事の要点・サマリー

- 企業が取り組むべき最も重大な脅威の1つが「ランサムウェアの被害」

- ランサムウェア被害を引き起こす原因の1つがラテラルムーブメント

- ラテラルムーブメント対策にネットワークのゼロトラスト化が有効

- 侵入後の脅威の横移動を防ぐマイクロセグメンテーション

- EDRのような「検知」とセグメンテーションの「封じこめ」の双方が重要

- セグメンテーションは環境を選ばない「ホスト」ベース型が注目されている

- 軽量でフェイルセールなセグメンテーションのソリューションが登場している

目次

- 重大な脅威であるランサムウェアに対抗するゼロトラスト

- 「内→内」の通信を制御するゼロトラストなセグメンテーション

- 受動的な「検知」から、能動的な「封じこめ」へ

- セグメンテーションは環境を選ばない「ホストベース」型で実現する時代へ

- 安心・安全にセグメンテーションを実現する新手法

- まとめ

1.重大な脅威であるランサムウェアに対抗するゼロトラスト

現在、企業で最も脅威と考えられているセキュリティ脅威は一体何でしょうか?

例えば、IPA(情報処理推進機構)が毎年発行している情報セキュリティ10大脅威によると、2021年から2024年にかけて4年連続で「ランサムウェアによる被害」が第一位となっており、企業にとってランサムウェアへの対応は喫緊で取り組むべき課題となっています。

このランサムウェアの被害を引き起こしている原因が、企業ネットワークの奥深くに侵入し、侵害範囲を横に広げていくラテラルムーブメントです。

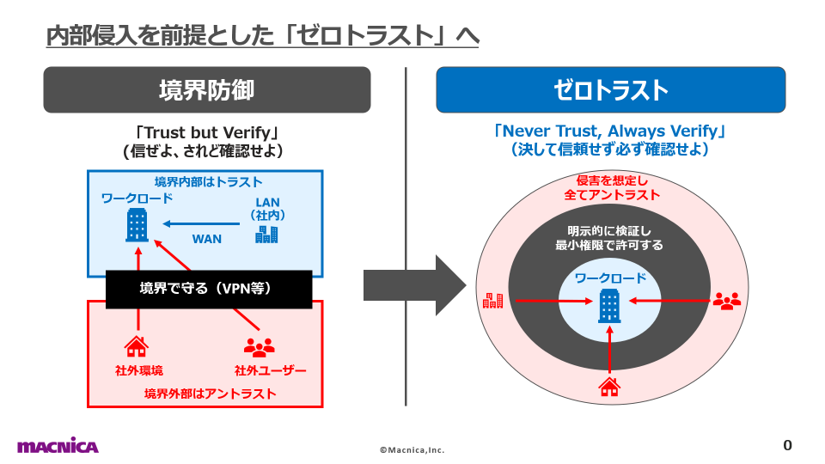

そのため、ネットワーク内部への侵入・横移動をいかに防ぐのかという対策、つまり「ネットワークの内部であっても信頼せず、通信を最小限に抑える」ゼロトラストネットワークの考え方を取り入れることがランサムウェアに有効な対策の1つとして現在注目されています。

2.「内→内」の通信を制御するゼロトラストなセグメンテーション

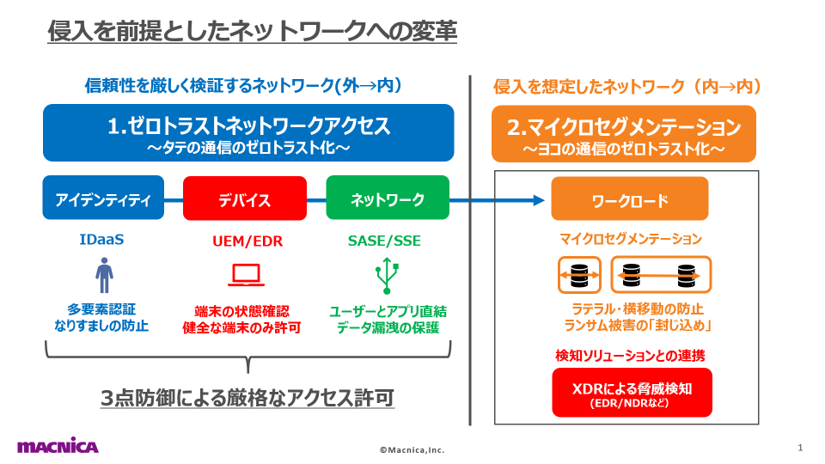

ネットワークのゼロトラスト化というと、SASE, IDaaS等を用いたセキュアなネットワークアクセスの実現をまず思い浮かべる方が多いのではないでしょうか。

例えば、SASEが提供するセキュアにユーザーとアプリを直結するZTNAと呼ばれる脱VPNのアクセスソリューションや、アプリケーションへのログイン時の認証・認可を厳格に行うIDaaSのソリューションなどです。

もちろん、これらのソリューションもネットワークのゼロトラスト化を実現する手法ではありますが、これらはオフィス、拠点、自宅といった離れた場所から社内のリソースにアクセスする「外→内」の通信に対して有効な手法と言えます。

今回問題となっている内部侵入後の横移動のラテラルムーブメント、つまり「内→内」の通信に対しては別のアプローチが必要であり、これを実現するのが今回ご紹介する「マイクロセグメンテーション」です。

3.受動的な「検知」から、能動的な「封じこめ」へ

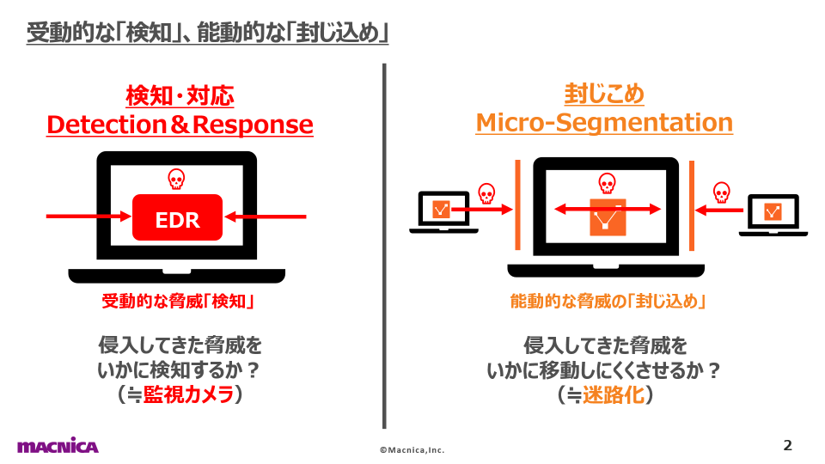

内部侵入後の脅威に対応するソリューションといえば、EDRなどの検知ソリューションがまず思いつきます。EDRは、侵入後の脅威を検知する手法として引き続き有効ではありますが、あくまでも検知ソリューションであり、内部ネットワークの横移動そのものを防ぐソリューションではありません。

特に、昨今確認されている攻撃は、EDRの導入箇所を回避したり、EDRが導入された端末を停止したりするなど非常に巧妙化しており、EDRなど受動的な「検知」に依存した対策には限界があると言えるでしょう。

そこで取り組むべき価値があるのが、「マイクロセグメンテーション」です。マイクロセグメンテーションは、侵入後の脅威が横に移動することをあらかじめ想定し、サーバーやクライアントが業務で本当に必要な通信以外を最小化する能動的な対策です。例えば、RDP、SSHなどランサムウェアの攻撃で一般的に悪用される恐れがあるリスキーなプロトコルを、業務で利用しないのであれば最初から閉じておくことで、仮に脅威に侵入されたとしても、脅威をサーバーやクライアント内に「封じこめる」ことができます。

よって、侵入された脅威を発見し対処するEDRのような受動的な「検知」と、脅威が横移動しないようにあらかじめ「封じこめる」能動的なマイクロセグメンテーションの両輪で対処する手法が有効となります。

4.セグメンテーションは環境を選ばない「ホストベース」型で実現する時代へ

では、マイクロセグメンテーションを実現する手法としてどのようなものがあるでしょうか。

これまでセグメンテーションを実現するソリューションとしては、まずルーター、ファイアーウォール、SDNといったネットワークセキュリティ機器を用いた「ネットワーク」ベースのセグメンテーションや、仮想化ソフトウェアを用いた「ハイパーバイザー」ベースのセグメンテーションなどがあげられます。

しかし、これらのソリューションは、セグメンテーション対象のネットワーク機器を同一ベンダーで揃える必要があったり、ハイパーバイザー上で管理された仮想マシン間の通信に限定されたりと、可視化・制御できる対象が限定的でした。

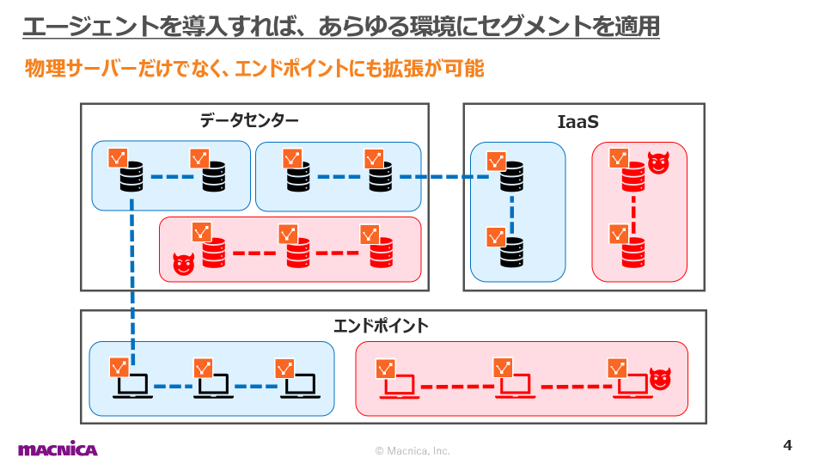

これらの問題を解決するとして方式として現在注目されているのが、「ホスト」ベースのセグメンテーションです。ホストベース型は、軽量なエージェントソフトウェアをサーバー、クライアント、コンテナ、クラウドなど様々なOS環境にインストールすることで、環境を問わずあらゆるワークロードのセグメンテーションを実現できます。

お客様のサーバーが物理的なデータセンターからクラウドやコンテナ環境に移行し、脅威の侵入経路がサーバーだけでなく、クライアントから初期侵入するようなケースも増えているため、導入する環境を選ばないホストベースのソリューションは現状の企業環境に適合的な手法と言えます。

5.安心・安全にセグメンテーションを実現する新手法

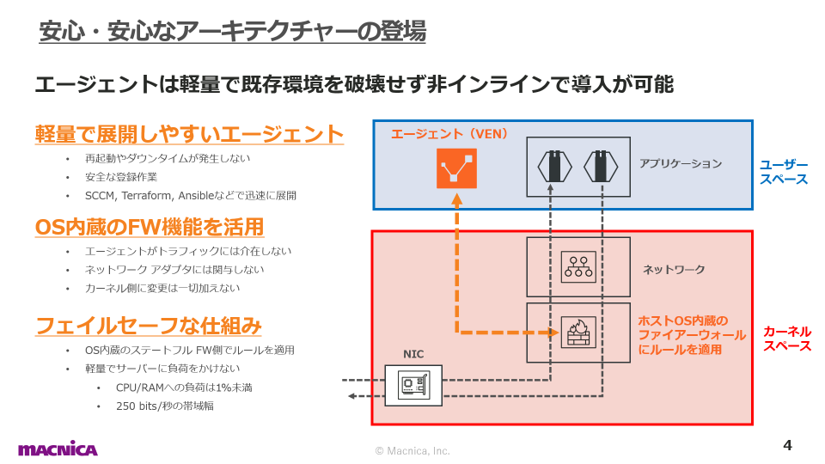

ここで1つ懸念されるのが、各ホストにエージェントを導入する必要がある点です。例えば、エージェントの停止や、エージェントのバージョンアップに伴ってサーバー間の通信に影響が出ないか、エージェント自体がサーバーの負荷をあげる危険性はないかといった懸念です。

マクニカが取り扱うillumio社のホストベースセグメンテーションのソリューションは、上記のような懸念を払しょくすることができます。Illumioのエージェント自体は非常に軽量で、サーバーのCPU・メモリーにかかる負荷はほとんどありません。また、illumio自体がホストベースFWの機能を提供するわけではなく、あくまでもサーバー側のOSに内蔵されているFWの機能に対してポリシー変更を加えるだけなので、サーバー間通信のインラインに入ることはありません。よって、万が一illumioのエージェントが何らかの理由で停止するなどしても通信影響はなく、導入時もサーバーの再起動などもないので安心・安全にセグメンテーションを導入・運用することができるのです。

6.まとめ

本記事では、ランサムウェアがラテラルムーブメントに起因する現状を踏まえ、脅威の横移動を最小化するマイクロセグメンテーションのソリューションをご紹介しました。

弊社では、マイクロセグメンテーションソリューションの販売から導入後の運用支援まで幅広くサービスを提供しています。より詳細な情報を入手したいお客様は、ぜひ弊社にお問合せください。illumioソリューションの具体的な情報提供や製品デモなどを実施させていただきます。

Illumio - ゼロトラストを強化するマイクロセグメンテーション

https://www.macnica.co.jp/business/security/manufacturers/illumio/

解説動画『最新のマイクロセグメンテーションの実装手法~ランサムウェア対策は「検知」から「封じ込め」へ~』

脅威・侵害は「検知」から「封じ込め」の時代へ/マイクロセグメンテーションとは?/具体的な導入事例・シーンのご紹介

本動画では、ワークロード単位で通信を細やかに制限し、脅威の拡散を「封じ込め」る

最新のマイクロセグメンテーションのソリューションについて、ご紹介します。

物理サーバー間の通信制御だけでなく、クラウド、コンテナ、エンドポイントなど分散する

ハイブリッド環境における最新のマイクロセグメンテーションの実装や既存のEDRソリューションとの連携など、

新しいセキュリティ運用のあり方についても、ご紹介します。