SaaSの設定不備でインシデントが多発!事例でご紹介する企業のリスク

-

│

はじめに

企業のクラウドシフトが進み、データの保存や管理、社内外のコミュニケーションツールとして、SalesforceやZoomといったSaaS(Software as a Service)が業務に欠かせない存在となっています。

導入が進む一方で、企業の機密データを扱うケースも多く、高度なセキュリティが求められています。SaaS事業者側でも、多大な開発リソースをかけ、提供するサービスのセキュリティ強化を実施していますが、SaaS自体のセキュリティ欠陥ではなく、利用者側の設定不備によるインシデントが後を絶ちません。

そこで、SaaSの設定監査を行う、SSPM(SaaS Security Posture Management)が脚光を浴びています。

本記事では、SaaSの設定不備によるインシデントの事例や、企業へのインパクト、そしてSSPMとはどんなソリューションなのか、具体的なSSPM製品のFalcon Shieldを例に、インシデントの対策としてどのように役立つのかを解説します。

目次

- SaaSの設定不備によるインシデント事例

- GitHubでのインシデント

- Google Driveでのインシデント

- インシデント発生による企業へのインパクトは?

- SaaSの設定不備対策としてのSSPMとは

SaaSの設定不備によるインシデント事例

SaaSの設定不備は、様々な状況下で起こり得ます。例えば、

- SaaSアプリケーションケーションのバージョンアップを見落としてしまう

- 従業員が公開設定を誤ってしまう

- リスクのある設定があること自体認識していなかった

これらはどこの企業でも起こる可能性があります。

また、設定不備によるインシデントは、利便性が高く業務で使われることの多いSaaSで起こりやすい傾向があります。

今回は、国内で発生したSaaSの設定不備によるインシデント事例を2つご紹介します。

インシデント事例①GitHub

経緯

GitHubにソースコードが公開されており、その中に顧客情報が格納されたデータサーバ―へのアクセスキーが含まれていた。

アクセスキーは第三者がアクセス可能な状態で、それを利用することでデータサーバに保管された顧客情報にアクセスできる状態になっていた。

原因

業務委託先がアクセスキーを含んだソースコードの一部を、誤って公開設定のままGitHubアカウントでアップロードを行ったこと。

これにより、顧客のメールアドレスと管理番号約30万件がインターネット上に約5年間公開された状態にあり、企業はGitHubの当該ソースコードを非公開に設定し、データサーバのアクセスキーを変更することで対応を行いました。

インシデント事例②Google Drive

経緯

個人情報を含む4,000件のファイルが閲覧可能になっていた。

原因

Google Driveでファイルに対して閲覧範囲の設定を誤り、「リンクを知っているインターネット上のユーザ全員がファイルを閲覧できる」設定になっていたこと。

これにより、約96万人の顧客の氏名、住所、電話番号、メールアドレス、所属会社名、顧客管理番号、端末識別番号などの情報が、インターネット上に約6年間公開されている状態にあり、企業はファイルのアクセス制御を実施し閲覧範囲を是正するとともに、情報が漏洩した個人に対し個別に謝罪連絡を行いました。

インシデント発生による企業へのインパクトは?

実際にインシデントが発生した時に企業にどのようなインパクトがあるのか、SaaSの設定不備によって個人情報が漏洩した場合を例に整理していきます。

まず、インシデント発生後には大きく3つのアクションを求められます。

- 初期対応及び調査

- 対外的対応

- 復旧および再発防止

これら3つの具体的な内容は以下の通りです。

- 初期対応及び調査

- 発生したインシデントの原因、被害範囲の調査

- 対外的対応

- 二次被害対策として、インシデント概要や対応方針の通知を行う

- 個人情報保護委員会等へ報告

- 警察などの行政機関との連携

- 復旧および再発防止

- 漏洩したとみられる情報の削除

- 漏洩した原因の設定の是正

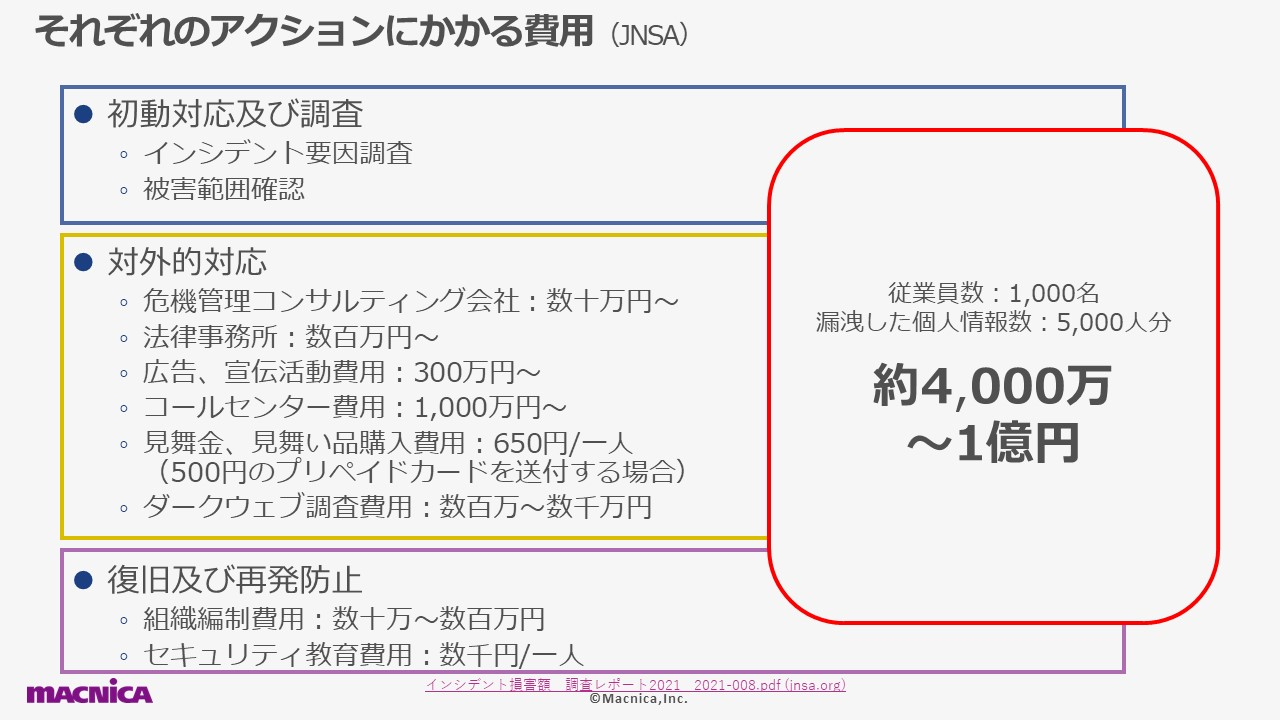

これらのアクションにかかる費用は以下の通りです。

従業員数:1,000名で、漏洩した個人情報数:5,000人分と仮定した場合に、4,000万~1億円の金銭的コストがかかると言われています。

さらに、ブランドイメージの低下による売上高の数十%程度の損失や、5~43%の株価の下落、資金調達コストの上昇などのインパクトが、インシデント発生後3~5年間継続されることも想定されます。

※出典:「インシデント損害額調査レポート2021」JNSAインシデント被害調査WG(https://www.jnsa.org/result/incidentdamage/2021/2021-008.pdf)

SaaSの設定不備対策としてのSSPMとは

このようなインシデント対策として、SSPM(SaaS Security Posture Management)が注目されています。

SSPMでは、SaaSアプリケーション内の設定の監視、不適切な設定に対する是正方法の提示、外部のコンプライアンス準拠の管理などを行うことで、設定に関するリスクを自動的に可視化、管理できます。

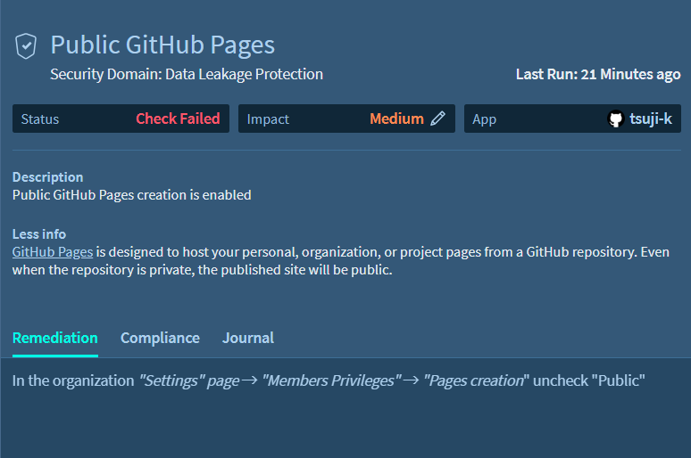

マクニカで取り扱っているFalcon Shieldを例に、SSPMでどのような情報セキュリティ対策ができるか、インシデント事例①GitHubを例にご紹介します。

こちらのインシデントの発生原因は、「業務委託先がアクセスキーを含んだソースコードの一部を誤って公開設定のままGitHubアカウントでアップロードを行ったこと」でした。

GitHub上には「Public GitHub Pages」という、ページを作成した際の公開・非公開に関する設定項目があり、Falcon Shield上ではそちらを確認することができます。

今回、この設定項目が「Check Failed(不合格)」になっているので、作成したページが公開されてしまうことが、ここから確認できます。

また、スクリーン画面左下に「Remediation」があり、ここで該当設定の是正方法の手順も確認できます。

以上より、SSPMを利用することによって、設定のリスク管理をシステム化し、かつ是正方法を確認できることから、インシデントの発生を防ぐことができるのです。

まとめ

- クラウドの中でもSaaSが最も企業で利用されている

- 設定不備によるインシデントが増加している

- インシデントが発生した際の金銭的コストは、約4,000万~1億円

- その他、ブランドイメージの低下や株価の下落は3~5年間継続する

- SSPMによる設定リスクの把握と事前の是正をすることで、インシデント対策が可能になる