ID管理のセキュリティソリューションを徹底比較 ~特権ID編~

-

│

はじめに

ゼロトラストに欠かせないIDセキュリティの要素には、主に下記3つがあります。

- ID認証(Identity Access Management、以下IAM):ユーザがシステムへアクセスする際の認証

- IDガバナンス(Identity Governance & Administration、以下IGA):ユーザが所持するシステムのアカウントや権限の一元管理

- 特権ID管理(Privileged Access Management、以下PAM):システムのAdministratorやrootなどの高権限を持つID及びアクセス管理

利用者の多い一般IDの管理や認証に意識が向きがちですが、特権IDが侵害された場合は多大な被害が生じるため、特権IDに関しても適切に管理する必要があります。

PAMに特化した製品が存在する一方で、近年ではIAMやIGA製品もPAMの機能を備えてきています。

そのため、PAMの導入にあたっては、ソリューションの仕組みや種類を理解し、自社環境に合ったもの選定することが重要です。

本記事では、PAMに特化した製品、IAM製品のPAM機能、IGA製品のPAM機能を比較・解説します。

特権ID(管理者権限を持つアカウント)管理とは

特権IDとは、サーバやSaaS等のシステムにおけるAdministratorやrootなどといった高権限を持つIDを指します。システムの中でも重要な設定などが実施できるため、特権IDは攻撃の対象になりやすいです。近年では、特権IDを管理する製品(PAM)が日本にも浸透してきています。

PAMは主に以下の機能を持ちます。

- 特権IDのパスワード管理

システムの特権IDのパスワードをローテーションし、ローテーションしたパスワードをPAM内で安全に保存します。これにより、特権IDのパスワードが秘匿され、外部漏洩からの第3者が不正ログインすることを防ぎます。 - 特権IDによるアクセスの提供

利用者が特権IDを使ってシステムへアクセスする際には、PAM経由でアクセスすることができます。1.の通りPAM内でシステムの特権IDのパスワード情報を保持しているため、利用者は特権IDのパスワードを入力することなくシステムへアクセスできます。

システムへアクセスする際には、申請・承認フローを定義し、承認後にアクセスさせることができます。 - 特権IDアクセスの監査

特権IDによるシステムへのアクセスのログを記録し、誰が・いつ・どの特権IDでアクセスしたのか、アクセス時に実施した操作内容を記録できます。

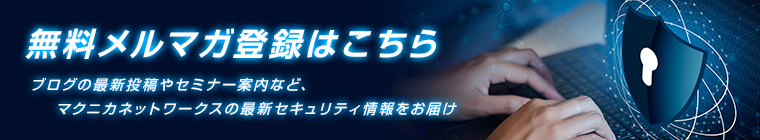

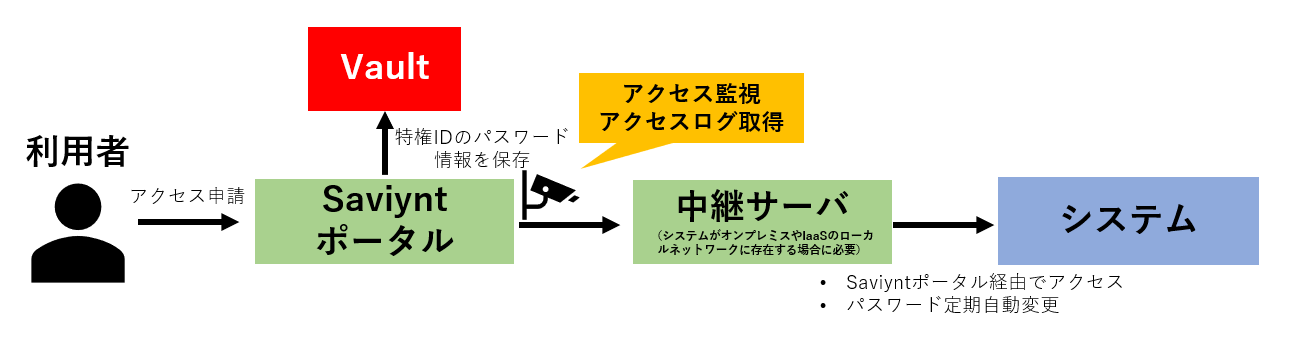

【PAM管理ソリューションの一般的な構成】

Vaultは特権IDのパスワードなどをセキュアに格納するシステムです。利用者が特権IDでのアクセスを要求した際に、Vaultから特権IDのパスワードを取り出してシステムへアクセスさせます。 製品によっては、システムへエージェントをインストールするタイプもあります。

PAMの比較

ここで、代表的なPAMに特化した製品、IAM製品のPAM機能、IGA製品のPAM機能を比較します。

まず、それぞれの基本機能を簡単にまとめると以下の通りです。

次に、各カテゴリの詳細と特徴を記載します。

PAMに特化したソリューション

弊社取扱製品のCyberArkを例にとると、CyberArkはPAMを主体とする製品であり、サーバの特権IDだけでなく、エンドポイント(クライアントPCなど)の特権ID管理、シングルサインオン機能など様々な機能を提供しています。

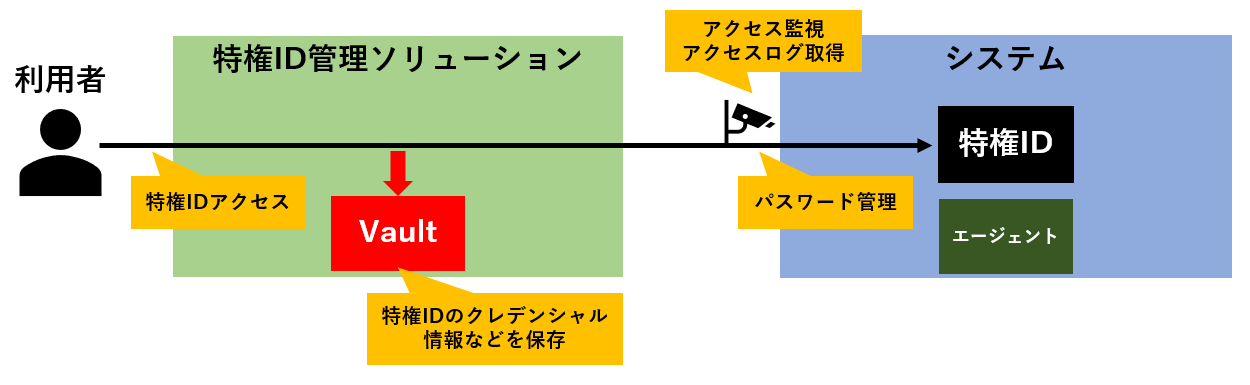

【CyberArkのPAMのアーキテクチャ】

利用者はCyberArkのWebポータルで特権IDアクセスの申請を行います。

申請承認後、利用者は中継サーバへアクセス(リモートデスクトップ)するための設定ファイルを取得し、中継サーバへアクセスします。中継サーバはVaultから特権IDのパスワード情報を取得し、ユーザにパスワードを公開することなくシステムへアクセスします。別途、パスワード変更サーバも用意し、システムの特権IDのパスワードを自動変更します。変更したパスワード情報はVaultへ格納します。

CyberArkのPAMは、対象のシステムにエージェントをインストールしないゲートウェイ(踏み台)型と呼ばれる構成となります。

【特徴】

- SaaS版、オンプレミス版(ソフトウェア版)の双方を提供

- 対応システムの種類が豊富(独自システムであっても拡張機能で対応可能)

- オンプレミスシステムに対してもVPNレスでの接続方式を提供

- エンドポイント端末の特権ID管理も可能

- 振る舞い検知(普段と異なる時間・操作内容・送信元IPの挙動など)によりアラートや自動セッション遮断などが可能

- パスワードが手動で変更されたことの検知が可能(システムへエージェントのインストールが必要)

- CyberArkを迂回した特権IDアクセスの検出が可能(システムへエージェントのインストールが必要)

CyberArkはPAMを主体としており、PAMにおいて豊富な機能を有しています。

IAMソリューションのPAM機能

弊社取扱製品のOktaを例にとると、OktaはIAM(シングルサインオン、IDライフサイクル管理)を主体とする製品あり、近年ではIGAやPAM機能の搭載も進めています。

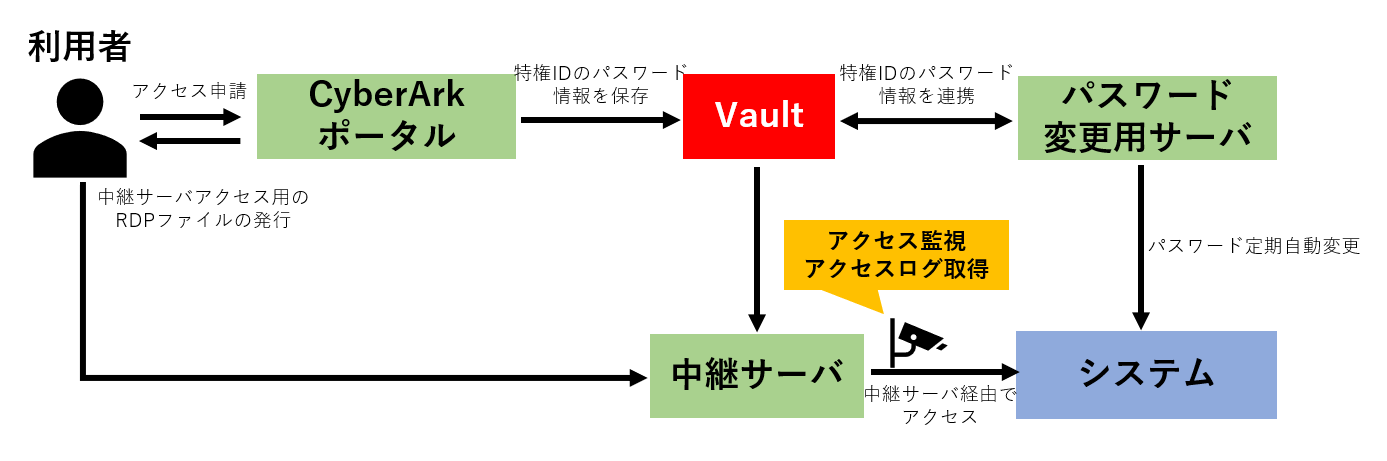

【OktaのPAMのアーキテクチャ】

利用者はOktaのPAM用Webポータルで特権IDアクセスの申請を行います。

申請承認後、利用者はシステムへのアクセスのための一時的なクライアント証明書を取得し、システムへ特権IDでアクセスします。特権IDアクセスのモニタリングを行うには中継サーバを用意して中継サーバを経由する必要があります。

OktaのPAMは、クライアントPCおよび対象のシステムにエージェントをインストールするエージェント型と呼ばれる構成となります。

【特徴】

- 特権IDアクセスの際に柔軟な認証ポリシー(ユーザの振る舞いやデバイスの状態なども含めたリスクベース認証)、多要素認証が可能

- システムごとに多要素認証のポリシーなどを設定でき、システムの重要度に応じた認証が可能

- 一般ユーザによるシステムへのアクセスログと特権IDのアクセスログを統合して取得可能

Oktaはシステムへのアクセス認証で豊富な機能を有しているため、認証部分での強みがあります。

IGAソリューションのPAM機能

弊社取扱製品のSaviyntを例にとると、SaviyntはIGA(アカウント・権限管理、ライフサイクル管理、棚卸、監査)機能を主体とする製品です。

【Saviyntの特権ID管理のアーキテクチャ】

利用者はSaviyntのWebポータルで特権IDアクセスの申請を行います。

申請承認後、利用者はSaviyntのWebポータル経由でシステムへアクセスします。システムがオンプレミスやIaaSのローカルネットワークに存在する場合には、中継サーバ経由でアクセスします。SaviyntはVaultから特権IDのパスワード情報を取得して、ユーザにパスワードを公開することなくシステムへアクセスします。システムの特権IDのパスワードを自動変更し、変更したパスワード情報はVaultへ格納します。

SaviyntのPAMは、対象のシステムにエージェントをインストールしないゲートウェイ型と呼ばれる構成になります。

【特徴】

- システムに存在する特権IDの自動検出、一般IDと合わせて一元管理が可能

- 一般IDと特権IDに関する情報を統合してIDガバナンス(IDの棚卸や権限付与の状態が最適であるかを分析)が可能

- アクセス申請時の承認フローを柔軟に設定可能(多段承認フロー、条件による承認者の分岐など)

SaviyntはIGA機能を生かしてPAMにおいてもアカウントの一元管理、アクセス申請・承認フローに強みがあります。

特権ID管理ソリューションの選定方法

上記で紹介した通り、各製品によって特徴があります。

PAMとして管理する対象のシステムが多い場合、セッションレコーディング、振る舞い検知、PAMを迂回した特権IDアクセスの検出など、高度なPAM機能が必要になるため、PAMに特化した製品を推奨します。

ただし、PAMに特化した製品は多機能な分、設計や構築により多くの時間がかかる可能性があります。

対象のシステムが限定されている場合や、簡易な監査機能など最低限のPAM機能を求める場合には、IAMやIGA製品のPAM機能を利用することも検討いただけます。

その中でも、認証の強化に重点を置く場合には、IAM製品のPAM機能を推奨します。

IAM製品は一般ユーザのシステムへのアクセスの認証を担っているため、その認証ポリシーをPAM機能に流用できますし、一般IDと特権IDのアクセス履歴を統合して監査が可能な点もメリットです。

一般IDを含めた統合的なアカウント管理や柔軟な申請承認フローに重点を置く場合は、IGA製品のPAM機能を推奨します。

IGA製品はIDに関するガバナンス統制の機能(ユーザの持つIDや権限の状態を最適に保つ機能)が備わっているため、一般IDと特権IDのアクセスを統合して一元的に監査、ガバナンス統制が可能です。

また、現在IAMやIGA製品を利用している場合は、まずその製品の中でPAM機能があるか確認いただくことをお勧めします。もしPAM機能がある場合は、まずその機能を利用することでPAM導入の手間を少なくすることができます。加えて、IAMやIGA製品のPAM機能を使う方がコストメリットがある場合もあります。対象システムの増加やより高度なPAM機能が必要になった場合にはPAMに特化した製品への移行をご検討ください。

まとめ

IDセキュリティの要素の中でもPAMは重要な項目です。本記事を参考に自社環境に合ったPAMを選定いただければと思います。

弊社では、IDセキュリティ全般のアセスメントサービスを提供しております。PAMに限らずIDに関する相談がございましたら、お気軽にご連絡ください。

関連セミナー 2025年1月28日(火) 13:00~15:15開催

CyberArk

Saviynt

Okta