繁雑なIT資産管理に終止符!各ツールの集合知でアプローチする新しい資産・脆弱性管理方法とは?課題解説編(脆弱性管理)

-

│

3行でわかる本記事のサマリ

- NVDに登録される脆弱性の数が年々増加しており、対応に膨大な工数・時間がかかる

- 脆弱性管理には、IT資産の洗い出しからリスク評価、対応の実施・評価までの手順が必要

- 統合管理ツールの導入で、情報の一元管理と各部門間の連携が強化され、脆弱性対応が効率化

目次

- はじめに

- こんなお悩みありませんか?脆弱性管理における共通課題

- 脆弱性管理の各プロセスで重要なポイントとは?

- 課題を解決する統合管理ツール

1. はじめに

サイバー攻撃が進化する中、企業の情報セキュリティ部門の方はどのようなセキュリティ対策を行っていますでしょうか?

米国国立標準技術研究所(NIST)が管理するNVD(脆弱性データベース)に登録される脆弱性の数は年々増加傾向であり、脆弱性情報の収集や優先順位付けといった対応には、膨大な工数・時間がかかります。

本ブログは「繁雑なIT資産管理に終止符!各ツールの集合知でアプローチする新しい資産・脆弱性管理方法とは?」シリーズの第二回目となり、セキュリティ部門向けに脆弱性管理におけるお困りごとに焦点をあて、課題を解決する統合管理ツールの概要をご紹介します。

- 第一回「課題解説編(資産管理)」

- 第二回「課題解説編(脆弱管理)」

- 第三回「対策編」 ...Coming Soon!

2. こんなお悩みありませんか?情報セキュリティ担当が抱える共通課題

年々増加する脆弱性に対し、情報セキュリティ担当の皆様は現在どのような手順を経てリスクの発見・対応・対応評価を行っていますでしょうか。

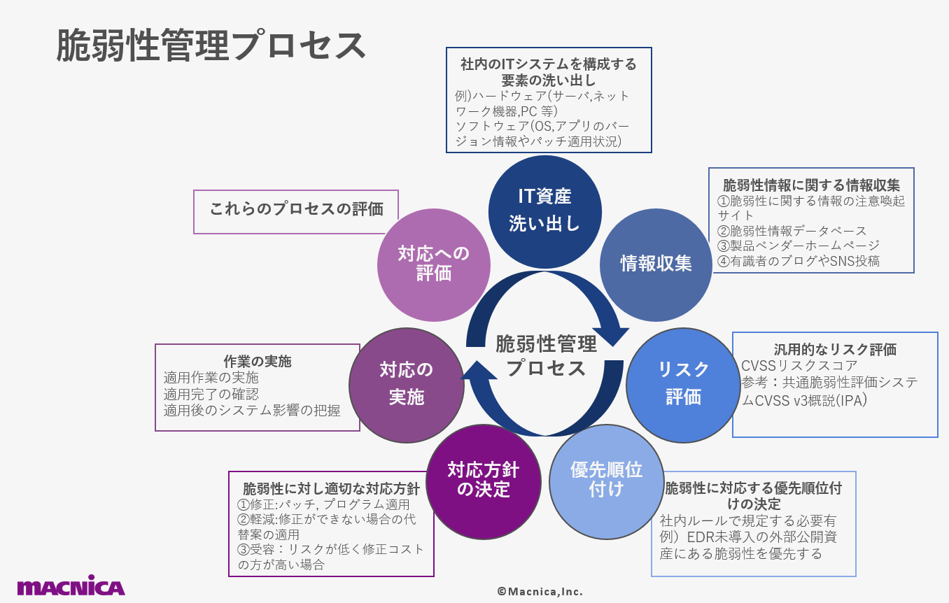

マクニカが考える脆弱性管理の手順を改めてご紹介します。

Step1)IT資産の洗い出し/情報システム部門担当業務

社内のITシステムを構成する要素の洗い出しを行います。

Step2)脆弱性情報に関する情報収集/セキュリティ部門担当業務

外部に公開されている脆弱性情報(CISA KEVカタログやNVD等)を収集します。

Step3)脆弱性のリスク評価/セキュリティ部門担当業務

収集した自社資産の脆弱性情報に対して、CVSSリスクスコア等の評価軸を基に脆弱性単体の重大度や緊急性を評価します。

Step4)脆弱性に対応する優先順位付け/セキュリティ部門担当業務

脆弱性単体の重大性と脆弱性を有する機器がシステムに与える影響度合いを鑑みて社内のルールで規定します。

Step5)対応方針の決定/セキュリティ部門担当業務

修正(パッチ、更新プログラム適用)、軽減(修正が出来ない場合の代替策の適用)、受容(リスクが低く修正コストの方が高い場合)のいずれかの対応の決定をします。

Step6)対応の実施/情報システム部門担当業務

パッチもしくは更新プログラムの適用作業を実施し、適用完了の確認、適用によるシステム影響を把握します。

Step7)対応に関する評価/セキュリティ部門担当業務

Step1~Step6までの脆弱性対応がきちんと自社のセキュリティリスクを低減することができているか、評価します。

これら一連の脆弱性管理プロセスの各ステップにおいて、セキュリティ担当者から以下のような課題についてご相談いただくことが多くあります。

セキュリティ部門の課題

- 公開されている脆弱性情報が無数にあり、どの脆弱性を対応すべきか分からない

例)脆弱性情報に関する外部公開サイトが多すぎる - 優先順位付けの際、検討する項目が多く正しいトリアージができない

例)脆弱性が有する資産は何か?資産・脆弱性情報の相関関係が不明 - 発見した脆弱性の対応を追跡できていない

例)緊急度の高い脆弱性に対し情報システム部門が修正パッチを配布しているか分からない

資産/脆弱性情報の整合性が取れていないことで、不明瞭な脆弱性管理プロセスを踏み、結果として「きちんとした脆弱性管理ができない」といった状態に陥ります。

3. 脆弱性管理の各プロセスで重要なポイントとは?

では、「きちんとした脆弱性管理が行えている」とはどのような状態でしょうか?

脆弱性管理の各プロセスで重要なポイントをいくつかまとめました。

脆弱性情報の収集・リスク評価、ならびに自社資産の脆弱性に関する優先順位付け

脆弱性情報の収集では、自社のネットワーク環境内の「網羅的な」脆弱性情報を収集することが重要な点です。しかし、年々増加する脆弱性に比例し情報セキュリティ担当者は日々、脆弱性検知アラートの対応に追われています。

そこで、リスクアセスメントでは「CVSSスコア」等、自社の指標に基づいた形でのリスクの定量化、指標を決定し、そこから優先度に合わせて対応検討する、といったことが一般的には行われます。ただし、自社資産の特性(例:資産の重要度等)も踏まえた優先度付けをするには、外部公開情報だけでは限界があり、対応優先度付けに悩まれている、といったお声も数多く伺います。

対応の実施・対応への評価

セキュリティ部門は優先順位付けを行い、緊急性が高い脆弱性に対して迅速に対応するよう、情報システム部門や関連部署に対応を依頼します。しかし、実際に修正パッチの適用状況や更新プログラムのアップデート状況は情報システム部門が管理しているため、セキュリティ担当者が発見した緊急性の高い脆弱性の実際の対応状況はリアルタイムに把握しにくくなっている場合があります。

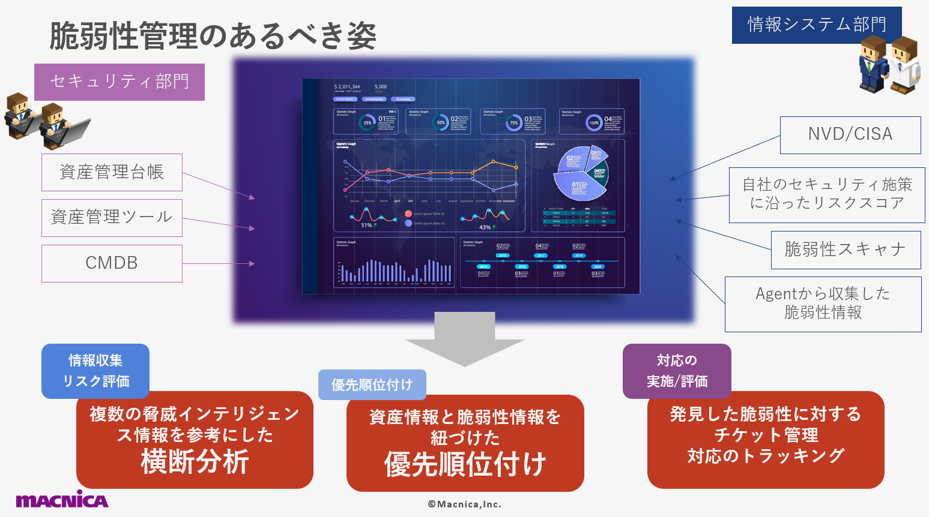

そこで、今まで部門ごと・ツールごとにサイロ化されていたパッチの適用状況などリアルタイムのデータを収集し、情報システム部門セキュリティ部門同士でリスクのチケット管理、リスクのトラッキングを可視化するダッシュボードを持つことが重要です。

4. 課題を解決する統合管理ツール

各部門やツールごとに保有している情報を収集し、1つの管理画面で可視化する包括的な資産/脆弱性管理ツールとして「アセットインテリジェンスプラットフォーム」があり、米国で急成長しているベンダ(Axonius)があります。こちらは、ガートナー社の分類上ではCAASM(Cyber Asset Attack Surface Management)やSSPM(SaaS Security Posture Management)に分類されています。

CAASMとは、EASM(外部公開資産の脆弱性管理)とは違い、インターネットからみた外部目線の自社資産、といった形だけではなく、社内ネットワークの内側から見ても脆弱と呼べるようなところがないかを確認することを重要視するような概念です。いわゆるサイバーハイジーン(※セキュリティインシデントを未然に防ぐための防衛アプローチ)のための、概念ともいえるものです。

特定の課題に特化したツールを導入することで、部分的な資産脆弱性における課題は解決されますが、セキュリティリスクの早期緩和・発見・対応という大きな枠組みで考えた際に根本的な原因は解決されません。

冒頭部分で挙げたセキュリティ部門の課題と同じようなお悩みをお持ちのご担当者様、新しい統合管理ツールをご検討の場合は是非お問い合わせください。

次回は第一回、第二回で挙げた資産/脆弱性管理における課題に対して、CAASMというアプローチでどのように課題を解決できるか、実際のユースケースを用いてご紹介します。