CSPMの大量アラートへの対処法になる?CNAPP製品ならではの次世代CSPMとは

-

│

3行でわかる本記事のサマリ

- CSPMは、クラウドの設定不備を検知し、セキュリティリスクを予防する重要なソリューションである。

- アラートの大量発生により、対処の負荷が増加し運用が困難になることがある。

- 次世代CSPMは、アセットの特性や脆弱性を考慮し、優先順位付けを行うことで効率的な対処を可能にする。

目次

- 一般的なセキュリティソリューションとして浸透したCSPM

- CSPMの運用パターン

- 次世代CSPMの特徴

- 最後に

1. 一般的なセキュリティソリューションとして浸透したCSPM

CSPM*がバズワード的に広まり、多くの企業で導入が進んでいます。パブリッククラウドの利用が拡大しているため、推奨設定や設定不備などを人手で確認することは困難を極めます。また、新機能や機能修正などアップデートの多いクラウド環境においては、新機能への追従のために高度なスキルが求められます。そのため、各種コンプライアンスポリシーに準拠したCSPMソリューションが重宝されています。

CSPMはCNAPP**の中でもまず初めに対処すべき、リスクの予防ソリューションとして大変有用なソリューションです。

しかし導入したものの、ヒューマンエラーの減少と反比例して大量に発報されるアラートへの対処に工数を割かれてしまい、運用が負荷になっているという話は良く耳にします。

大量のアラート内容を逐次チェックし、対処すべきかどうかを人間の手で判断するには多くの時間が必要です。さらには、アプリケーションの仕様を考慮する必要があり、開発部門との素早い連携が求められます。

*CSPM:Cloud Security Posture Managementの略で、アプリケーションの開発プラットフォームや運用環境として使用するパブリッククラウドの設定不備や推奨設定との乖離を検知するソリューション。

**CNAPP:Cloud Native Application Protect Platformの略で、コンテナやIaCなどのテクノロジーを活用し、クラウド環境で開発・運用を行うアプリケーションライフサイクル全体のセキュリティを統合して管理するプラットフォーム。

詳しくはこちら>『CNAPP大解剖 -強固なアプリケーションライフサイクルのためのセキュリティ実装-』

2. CSPMの運用パターン

アラートへの対応には、下記のようなパターンが考えられます。

①ポリシー設定を見直し、発報されるアラートを減らす

②ポリシー設定は変更せず、対処すべき項目をフィルタリングし優先順位付けを行う

③全てのアラートに対処する

人的リソースに余裕がある場合には③で問題ありませんが、現実的には①か②での対処を検討することが求められます。

ポリシー設定を見直すことで、発報されるアラートを減らす場合、本当に不必要であるかどうかの見極めが重要です。現在は問題なくとも、将来的に開発を行うアプリケーションにそのポリシーが不必要かどうかは判断できないという点も考慮する必要があります。

次章では、次世代CSPMの特徴でもある②の優先順位付けの機能についてご紹介いたします。

3. 次世代CSPMの特徴

CSPMのアラートに対処するためには、下記のような項目を考慮する必要があります。

- アセットに対するインターネットからの経路の有無

- アセット内のプロセスの起動状況

- アセット内の脆弱性の特性(CVSSスコアやEPSSスコアなど)

- アセット内のデータ特性(機密性など)

- アセット内の脆弱性に対するExploitの存在

- その他

攻撃者が該当の脆弱性や設定状態を悪用できるようなインターネットの経路があるかどうか、対象のプロセスは起動が許可されている状態か、そしてその攻撃方法は確立されているか(Exploitの存在)など、複数の項目を鑑みて最終的な優先度を判定する必要があります。

実際にCSPMのアラートではHighとして発報されているアラートでも、実環境と照らし合わせて確認すると、環境によってはHighではないこともあり、アプリケーションの仕様を理解していなければ判断できないことがあります。

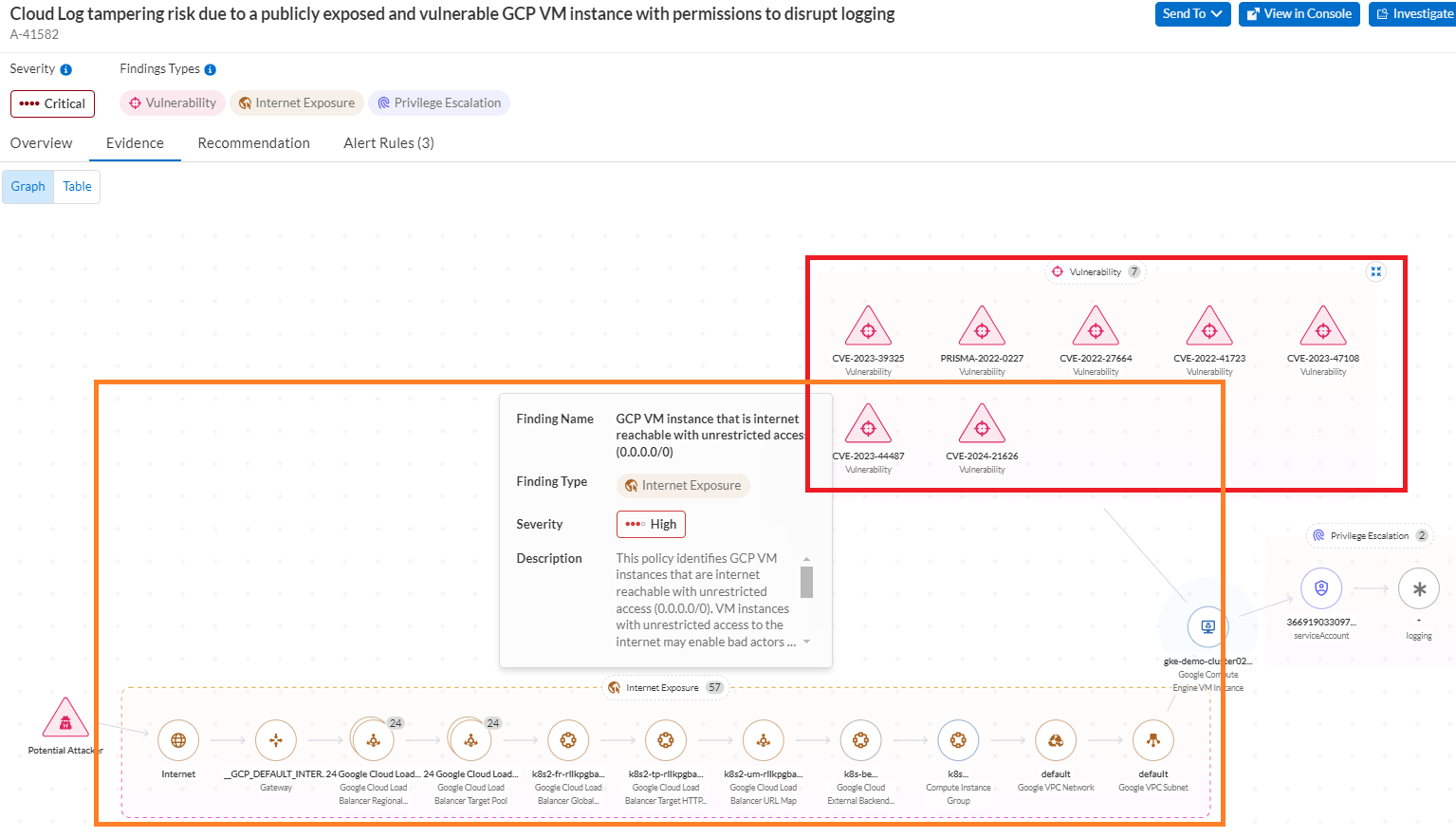

上記のように複数の項目から判断するには専門的な知識が必要です。次世代CSPMでは、上記項目の観点でサイバー攻撃のリスクが存在するAttack pathをインターネットの経路に沿って確認することができます。

CNAPPに準拠したソリューションではCSPMの他、ASPMやCWPPなどの機能が併せて提供されています。こういった他の機能と連携を行うことで、容易に、よりリスクの高い環境やアセットを絞り込んでいくことが可能になります。

このような機能を利用し、社内の有識者とのコミュニケーションや連携が容易になるといったメリットもあります。

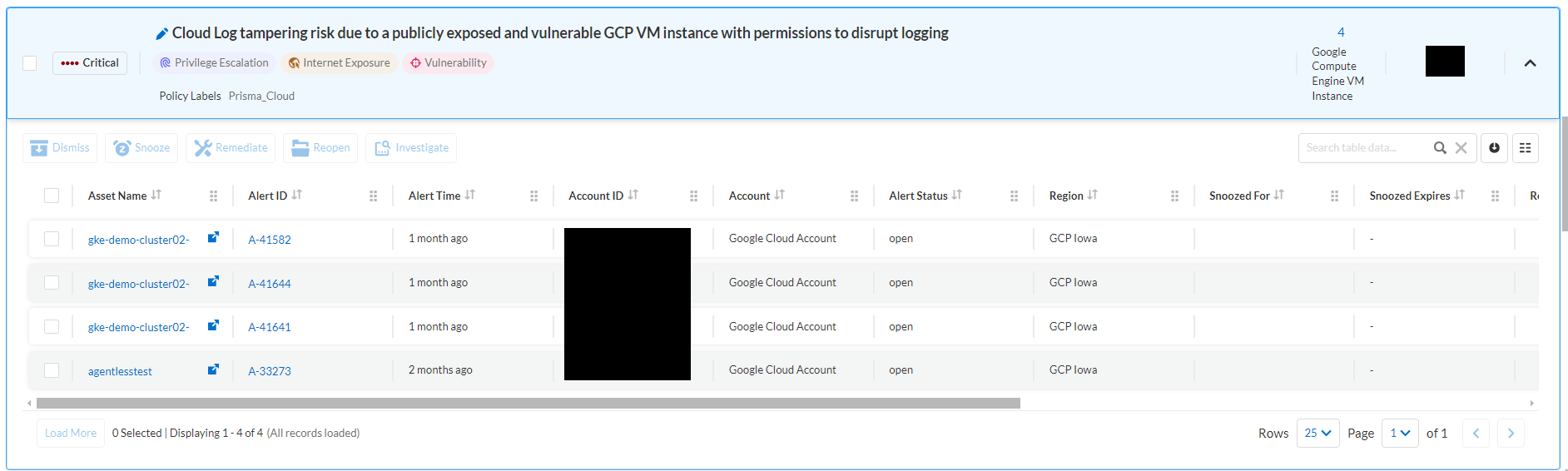

弊社で取り扱いのあるPrisma Cloudの場合、個別のアラートとは別に、Attack pathとして複数のアラートを紐づけて表示してくれます。

単体のアセットではなく、関連するすべての環境がどういった構成になっていて、どの部分に問題があるのかがまとめて表示されるため、優先順位の判断にとても有効です。

図1.4件の個別のアラートが1つのAttack pathアラートとして表示されている画面

図2.図1を経路図に変換表示した画面

4. 最後に

CSPMソリューションを導入したものの、大量のアラートによる対処工数の増加の課題は、関連する他のソリューションと連携することで解決することも可能です。アラートを1つ1つすべて対処することができれば問題はありませんが、こういったアラートは即時対応が求められるケースも多く、なかなか現実的ではありません。Prisma CloudのAttack path機能を例に説明を行いましたが、他にも優先順位付けを行うようなソリューションは世の中に存在しています。適切に優先順位をつけて、定型作業のみで本当に危ないものから対応できるような環境を作ることがヒューマンエラーの観点でもとても重要です。

関連ソリューション

Wiz ~1つのプラットフォームでクラウド環境を包括的に保護するCNAPP~