CASB製品の選定における4つのポイント

-

│

はじめに

企業リソースや利用するアプリケーションのクラウドシフトが進み、通信量の増加に伴う帯域の逼迫が企業の大きな課題となっています。

これはコロナ禍に定着したリモートワークの急拡大と相まって、早急に解決すべき企業の課題となっています。

しかし、クラウドシフトに伴う課題はこれだけではありません。

堅牢に守られていた社内リソースからクラウドへ急ピッチで移転したことに伴い、

クラウドアプリケーションの利用ルールが今までのように堅牢に定められておらず、おざなりになってしまっているケースがあります。

例えば、社員の私用端末からのアクセスによる機密情報のダウンロードといった内部不正、

社員の利用するクラウドアプリケーションを全て管理できておらず、利用を許可していないアプリケーション経由での情報漏洩など、

すぐに対処すべきと分かっていながらも中々踏み込めていなかった課題が放置されてしまっています。

そこで、本記事では企業が利用するクラウドアプリケーションに対して可視化、データプロテクション、ガバナンスを実現するソリューション:CASB製品の選定方法を紹介します。

目次

- CASB製品の選定における4つのポイント

- 長期的な視点

- 外部連携

- 自社SaaS(アプリケーション)との親和性

- 導入方法

- まとめ

CASB製品の選定における4つのポイント

CASBとは、Cloud Access Security Blocker の略で、上記で述べた内部不正や情報漏洩を最小限に抑えるための概念です。

Shadow ITやSanctioned ITといった課題に対しての有効なアプローチです。詳細を知りたい方はこちらの解説記事をご覧ください。

CASB機能を有している製品は多く、主にSASEや SSEとわれる製品群に搭載されています。

数多くの製品の中からどの製品を選ぶべきなのか、判断基準を明確にする必要があります。

そこで、CASB製品の選定における"4つのポイント"を紹介します。

1. 長期的な視点

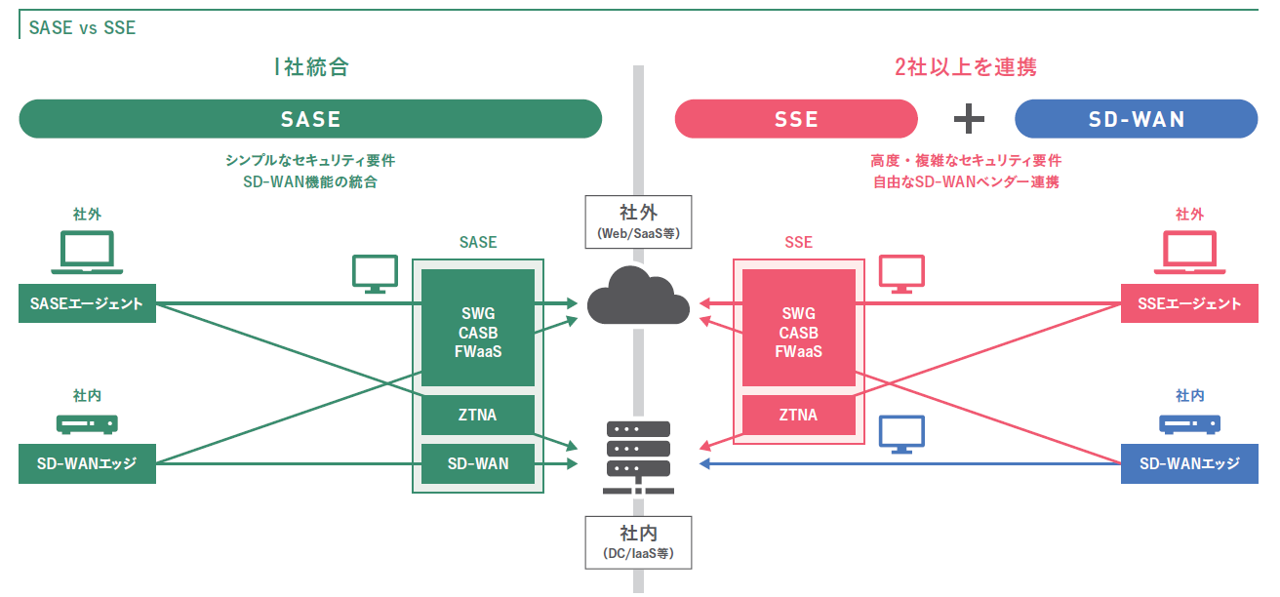

現在CASB機能だけを単独で提供するソリューションは存在せず、多くがSWG, ZTNAなどと統合されたSSE, SASEといった形でパッケージ提供されています。

様々な定義がありますが、一般的にSWG, ZTNA, CASB, FWaaSの4つのセキュリティ機能が統合されたものを「SSE」と呼び、

更にSD-WANの拠点間通信を実現するネットワーク機能を加えた5つの機能を統合したものを「SASE」と呼びます。

既存のセキュリティ基盤をSSEやSASEに将来的に統合していくことで、コスト効率・運用効率の向上も見込めるため、

CASBの選定に当たっては、CASBだけに注目するのではなく、その他のSWG, ZTNAなども見据えた中長期的な展望に立った選定をすることが重要となります。

2. 外部連携

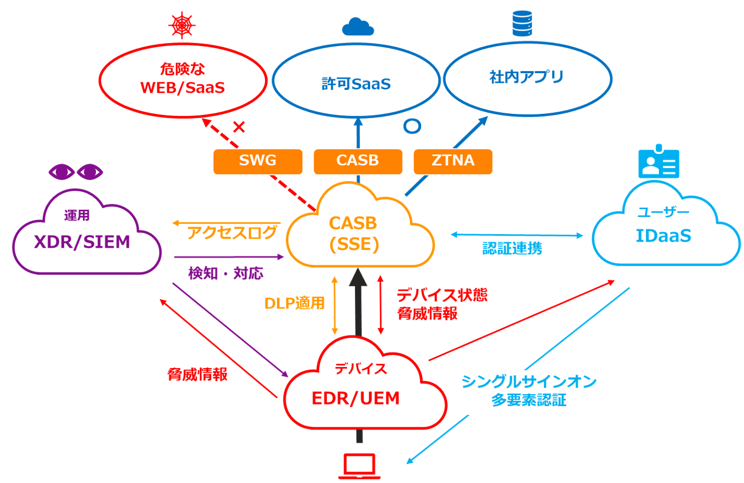

SSE, SASEなどのセキュリティ製品の導入する際には、会社全体のセキュリティを担保する"ゼロトラスト"の考え方に基づいて検討することが多くなってきました。

ゼロトラストにおいては、「どんなユーザが」「どんなデバイスを使って」「どんなアプリケーションにアクセスしようとしているのか?」といった様々な情報が必要になるため、CASB製品の検討において、IDaaS製品やEDR製品などとの親和性や外部連携できるかどうかも併せてご確認いただくことを推奨します。

例えば、外部連携を行うことによる相互連携のメリットとしては下記が挙げられます。

- IDaaS連携

- ユーザ登録(SCIM連携)

IDaaS製品からCASB製品に対してユーザ情報を連携することで、

CASB製品側でユーザ登録をする手間が省ける - 多要素認証(MFA)

CASB製品のDLP機能で、機密情報をダウンロードする場合には多要素認証で

本人確認を必須にすることができ、情報漏洩リスクの低下を図れる

- ユーザ登録(SCIM連携)

- EDR連携

- デバイスポスチャ

CASB製品では、端末が社内で管理端末であるかどうかなどを判別するための

デバイスポスチャ機能が搭載された製品もあり、

EDR製品が入った端末を管理端末とみなすといった連携を実施することで、

個人端末からの利用を防いだ運用を実現できる

- デバイスポスチャ

上記のようなメリットに加え、SIEM製品でデータ分析をしている場合は、その製品との連携可否も確認する必要があります。

このように、より堅牢な社内環境実現のため、製品同士の親和性についても製品選定の重要なポイントとなります。

3. 自社SaaS(アプリケーション)との親和性

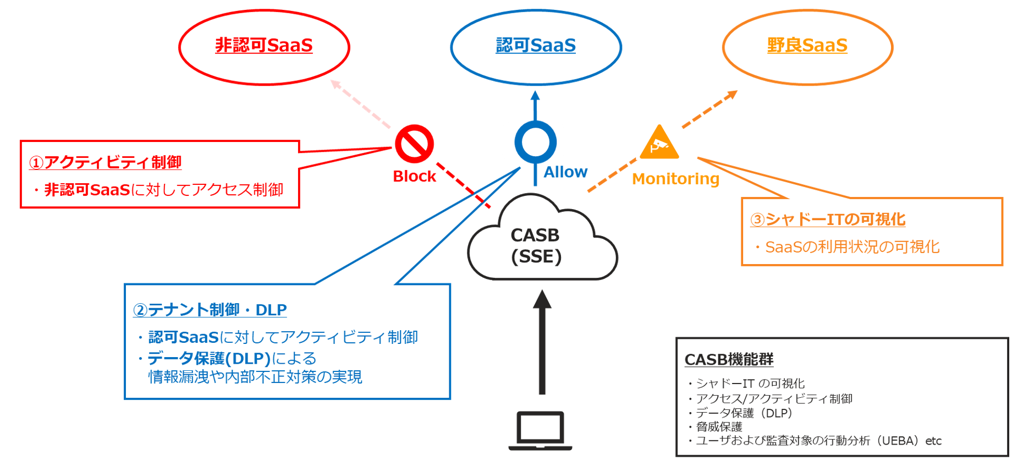

CASBの機能としては、下記が挙げられます。

- シャドーIT の可視化

- アクセス/アクティビティ制御

- データ保護(DLP)

- 脅威保護

- ユーザおよび監査対象の行動分析(UEBA)

- クラウドおよび SaaS ポスチャマネジメント(CSPM / SSPM)

CASB製品の導入経緯として、クラウドシフトに伴う Microsoft や Google などの利用が社内で急増し、

業務SaaSとして適切な利用を実現するためといった理由も多いでしょう。

業務SaaSの適切な利用の実現に向け、運用の立て付けはもちろんのこと、

社内で利用している各SaaSに対してどのような制御ができるかを確認する必要があります。

CASB機能における制御例としては、下記があります。

- アクティビティ制御

対象の業務SaaSに対して単純なアクセス許可だけではなく、ユーザやグループ毎に

SaaS に対してアップロードは可能なものの、 ダウンロードは不可とするような細かいポリシーを定義

- 例:契約社員はOneDriveからのダウンロードは禁止

- テナント(インスタンス)制御

特定のSaaSに対してProxyやFWでアクセス可能としていた場合、テナントに関わらずアクセスができるが、

CASBを導入することにより、企業テナントや個人の私用テナントを識別することで、それに応じた制御も可能

- 例:Google Driveの制御(企業テナントは許可、それ以外のテナントは拒否)

アクセス先のURLは" https://www.google.com/drive/"となるものの、企業が契約しているテナントのみアクセスを許可することができる

- 例:Google Driveの制御(企業テナントは許可、それ以外のテナントは拒否)

上記例のように、ユーザの挙動に応じたポリシーを設定することで、内部不正や情報漏洩対策を実現できます。

アクティビティ(=ユーザーの挙動)は製品に応じて利用できる種類が異なるだけではなく、SaaS ごとにも異なります。

社内でどの SaaS に対して、どのようなアクティビティで制御するかを想定する必要があるため、自社 SaaS との親和性も選定ポイントの1つとなります。

4. 導入方法

最後のポイントはCASBのアプローチ方法です。

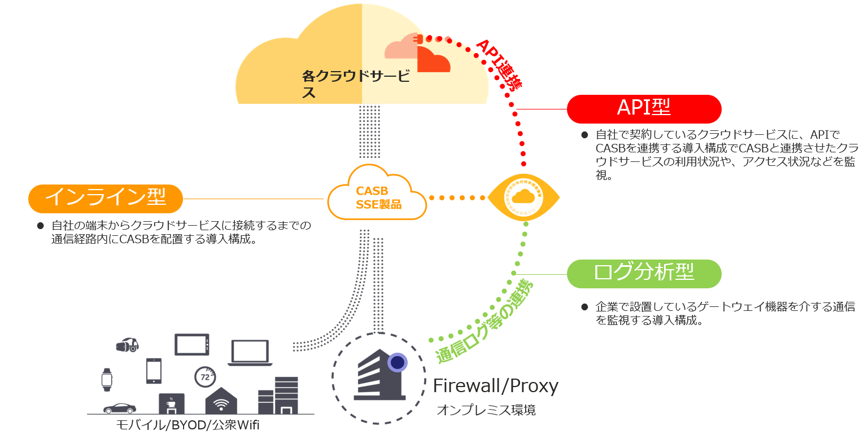

CASB製品の導入形態は、①API型、②インライン型、③ログ分析型の大きく3つがあります。

それぞれの導入形態で監視できる領域や得意分野が異なりますので、各概要と特徴を紹介します。

①API型

自社で契約しているクラウドサービスに、APIでCASBを連携する導入構成です。

CASBと連携させたクラウドサービスの利用状況や、アクセス状況などを監視します。

[メリット]

- 企業の監視外からのアクセス状況も可視化

- 利用状況の可視化

- ポリシーに反したファイルの隔離

- 設定監査(CSPM)

- BYOD等、どんなアクセス方法でも制御可能

[デメリット]

- リアルタイムでの制御は難しい

- CASB製品側で対応可能なアプリケーションが制限されている

- 契約外のクラウドサービス(Shadow IT)の可視化はできない

②インライン型

インライン型は、自社の端末からクラウドサービスに接続するまでの通信経路内にCASBを配置する導入構成です。

クラウドサービスにアップロードする前に通信を遮断するには、この構成が採用されます。

自社で契約していないShadow ITの利用状況まで監視でき、重要情報が多く強固なセキュリティ対策を施したい企業におすすめです。

[メリット]

- 契約外のクラウドサービス(Shadow IT)の可視化

- 私用テナントのクラウドサービス可視化+アクセス制御

- リアルタイム制御

- SSL復号化による細かいアクティビティ制御が可能

- PoPを通過するトラフィックであればログ分析から制御まで一括管理

[デメリット]

- 私用端末等、CASB製品を経由しないアクセスがクラウドアプリ側で許可されている場合、

制御不可(クラウドサービス側で、送信元IP制限等の接続制御が必要) - 導入時にNWの経路変更が必要(CASB製品のPoP経由にする必要がある)

③ログ分析型

企業で設置しているゲートウェイ端末を介する通信を監視する導入構成です。

ファイルの中身まではチェックできないため、ある程度シャドーITを許容し、

危険だと思われるクラウドサービスの利用だけ制限したい場合に適しています。

ログ分析型は、アクセス先のURLをベースに通信を監視します。

可視化機能や脅威防御機能でリスクを検知したときは、ゲートウェイ端末と連携して、

該当するURLへのアクセスを禁止する形でセキュリティ対策をとります。

[メリット]

- NWの経路を変更せずに導入が可能

- Shadow ITの可視化が容易

[デメリット]

- プロキシやFWから取り込むログのチューニングが必要

- SSL復号化されていない通信ログを取り込むため、宛先となるSaaSの識別のみ可能

(アクティビティの可視化は不可) - 実際の制御はAPI型やゲートウェイ機器との併用が必要

①②③は一つのCASB製品に複数機能搭載されていることが多く、

①API型と③ログ分析型を併用することで制御と分析を一元管理することが一般的です。

つまり、①API型+③ログ分析型の併用をするか、もしくは②インライン型にするかの大きく2択になります。

まとめ

CASB製品は機能が豊富なだけではなく、そもそもの導入形態が製品によって異なります。

つまり、既存の構成や利用SaaS等、環境によってBestな製品は異なります。

そのため、今回紹介した4つのポイントをもとに、まずは自社の将来像や理想像を想像・検討してみてください。

また、マクニカでは複数のCASB製品を取り揃えている他、状況やご依頼に応じた製品をご案内しています。

取り扱い製品に応じて設定・運用サービス等の各種サービスも取り揃えており、

中長期的なビジョンでの伴走も叶えられますので、ぜひ一度ご相談ください。

関連資料

SASE/SSE選定ガイド2023 後悔しない5つの選定ポイント

話題の「ゼロトラスト化」を実現するソリューションとして、熱視線が集まるSASE(Secure Access Service Edge)。

すでにSASEでゼロトラストネットワークを実現した事例も増え、多くの企業が検討を本格化しつつある。

一方、SASE市場は多数のベンダーが群雄割拠で乱立し、「自社に最適なSASEをどのような視点で選ぶべきかわからない」という声も聞こえてくる。

本資料では、最新情報を織り込みながら、「SASE選びで後悔しない5つの選定ポイント」を紹介する。