「うっかり情報漏洩」を防ぐには?データセキュリティの進化と実装方法

-

│

3行でわかる本記事のサマリ

- 生成AIを活用したDSPMは、高精度なデータ分類を実現し、データセキュリティを強化

- DSPMは、クラウドストレージやオンプレミスの環境に対応し、機密情報を一元的に管理

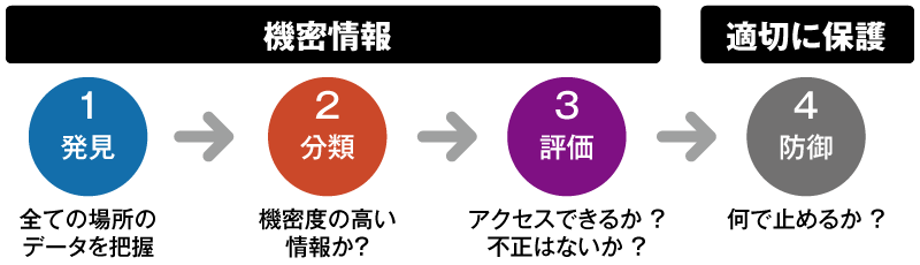

- データセキュリティは、発見・分類・評価・防御の4ステップで構成され、各ステップに適したソリューションが求められる

はじめに

DX推進などで企業が保管するデータの利活用が進む一方、うっかりミスによる情報漏洩の事案は後を絶ちません。データセキュリティにおけるポイントは、機密情報を適切に保護することです。そのためには、膨大なデータの中から何が機密情報に当たるのかを決め、きちんとデータを分類して対策を講じる必要があります。その対策に大きく役立つのが、生成AIを活用したDSPM(Data Security Posture Management:データセキュリティ態勢管理)です。DSPMによってデータセキュリティがどう進化するのか紹介します。

目次

- 発見・分類・評価・防御の4ステップで考えるデータセキュリティ

- 過検知や誤検知、見逃しなど人手では困難な「分類」

- キーワード検索から大きく進化したDSPMによるAI自動分類

- 多種多様なセキュリティ製品とDSPMを組み合わせる実装例

1. 発見・分類・評価・防御の4ステップで考えるデータセキュリティ

企業では、Officeファイルやテキスト情報などさまざまな「非構造化データ」を保管、利活用しています。データセキュリティの側面から見ると、これらのデータは、社外に公開するもの、公開してはいけないものに大別できます。例えば、公開するもの=広告や製品紹介などのデータ、公開してはいけないもの=社外に漏れては困る個人情報や見積書・提案書などの機密データがあります。

データセキュリティとは、この機密情報を適切に保護することです。こう書いてしまうと非常にシンプルに思えますが、以下の4つのステップで考えるべきデータセキュリティを実践していくのは大変難しいのが実情です。

- ステップ1「発見」

- 企業が保護すべき機密情報がどこにあるのか、あらゆる場所のファイル情報を把握、発見するフェーズです。社内のファイルサーバーなどのオンプレミスのIT環境はもちろん、クラウド環境のSaaS、IaaS、PaaSなども対象となります。

- ステップ2「分類」

- 発見した情報の中から機密情報を判別し、適切に保護できるようにラベル付けするなどして分類し、一元管理できるようにします。

- ステップ3「評価」

- 機密情報に対するアクセス権は適切か、不正アクセスはないかなどを評価します。

- ステップ4「防御」

- 機密情報が漏洩しないよう防御策を講じ、適切に保護するフェーズです。

図1. データセキュリティ4つのステップ

図1. データセキュリティ4つのステップ

この4ステップに応じたさまざまなセキュリティ製品が登場しており、すでに導入済みのソリューションもあるかもしれません。

「発見」のフェーズでは、クラウドサービスの利用を監視・制御するCASB(Cloud Access Security Broker)や、ネットワークセキュリテ機能を提供するSASE(Secure Access Service Edge)などを用い、どのような環境でデータが保管されているのか把握、棚卸しすることができます。

「評価」のフェーズでは、ネットワークの監視やインシデントの検知を行うSIEM(Security Information and Event Management)を用いてアクセスログを分析したり、ユーザーの行動を分析して異常な行動を検知するUEBA(User and Entity Behavior Analytics)を用いて不正アクセスを調べたりすることが可能です。

「防御」のフェーズでは、ACL(Access Control List)やDLP(Data Loss Prevention)などの多種多様なセキュリティ製品・サービスを活用し、データを扱う従業員の「うっかりミス」を含めた情報漏洩を防ぎ、適切にデータを保護します。

2. 過検知や誤検知、見逃しなど人手では困難な「分類」

4ステップのうち、企業にとってのハードルとなるのが「分類」です。人手によるデータ分類はこれまでもさまざまな課題が指摘されています。例えば、見積書に記載された情報(住所、取引先名、商品名など)を用いて人が手作業でデータを分類する場合、機密情報であることを見逃してしまい情報漏洩するリスクがあります。

また、データ分類を自動化するためルールを設ける場合、システムの過検知を恐れてルールを甘くした結果、機密情報を見逃すこともあります。逆にルールを厳しくし過ぎて、機密性の低いものまで機密情報とみなして業務に支障が出るといった事態が、実際に起こっているのです。

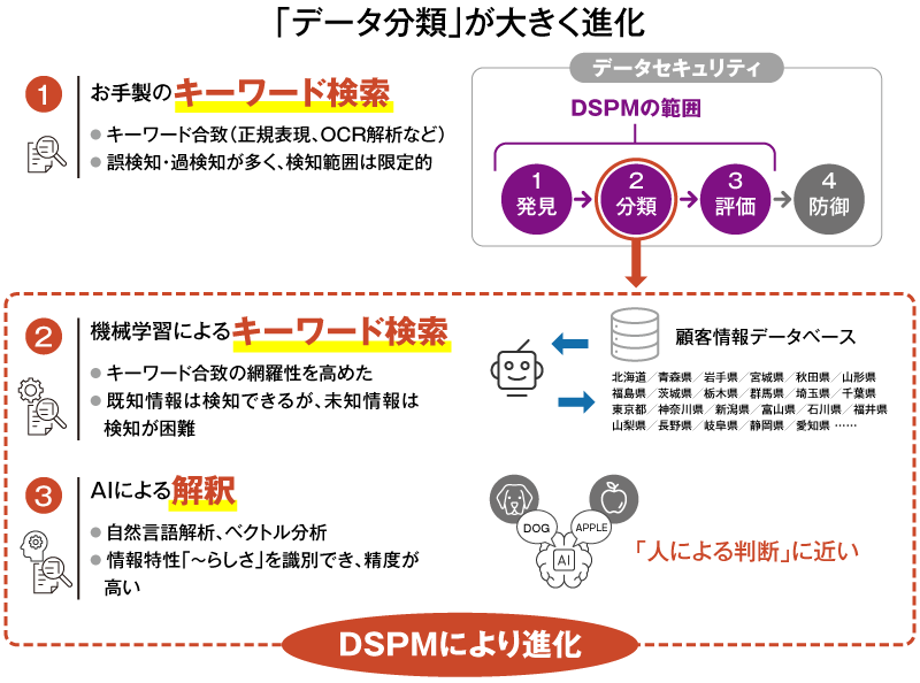

データ分類では、キーワード検索が一般的です。キーワードを合致させる方法として、キーワード検索、正規表現、OCR画像解析などが使われますが、前述のような過検知・誤検知の問題があり、検知範囲は限定的と言われます。

この人手とルール設定を組み合わせたキーワード検索を第1世代とすると、第2世代は機械学習によるキーワード検索です。顧客情報ファイルなどを機械学習エンジンに取り込み、機械学習を使って解釈して正規表現などに形を整えることで、キーワード検索の網羅性を高めるアプローチです。

ただし、機械学習を用いて検索や分類するため、既知の情報は検知するものの、未知の情報は検知が困難という問題があります。

3. キーワード検索から大きく進化したDSPMによるAI自動分類

こうした第2世代の機械学習によるキーワード検索の課題を解消すると期待されているのが、第3世代の新技術である生成AIを使ったDSPMです。

その特徴は、自然言語解析やベクトル分析などを用いて情報特性の「~らしさ」を識別し、AI自動分類機能により、高精度のデータ分類が可能なことです。例えばリンゴの画像があれば、キーワード検索することなく「リンゴ」と識別するなど、人による判断に近いアプローチとなります。

図2. データ分類の進化

図2. データ分類の進化

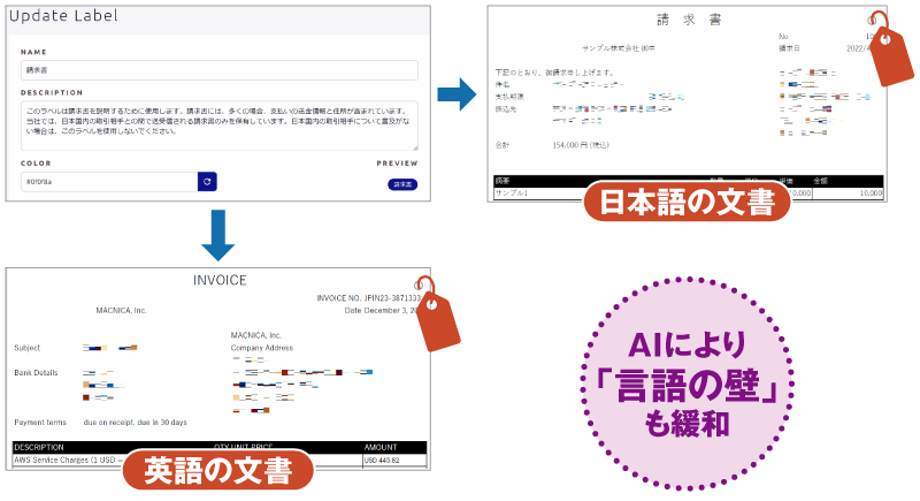

次の図は生成AIを活用したデータ分類の設定画面の一例ですが、ラベル名と分類ルールを記入するだけの手軽さです。分類ルールは日本語の会話と同じような要領で入力すればよく、特別な知識やテクニックは不要です。

ここに記入したルールに従い、DSPMが生成AIで分類したファイルにラベル付けを行います。また、ラベル名や分類ルール、ファイルは日本語のみならず、英語などの多言語に対応し、AIが言葉の壁も緩和してくれるのです。

図3. 多言語対応のAIが言葉の壁も緩和する

図3. 多言語対応のAIが言葉の壁も緩和する

DSPMは、さまざまなデータ保管環境に対応し、各種クラウドストレージやオンプレミスのファイルサーバーなどに保管された非構造化データに含まれる機密情報を高精度で分類します。そして、定期的にファイルスキャンを実施してデータを抽出、分類を行うことにより、どこにどんな機密情報があるのか一元的に可視化することで、企業のデータガバナンスの強化が可能です。

4. 多種多様なセキュリティ製品とDSPMを組み合わせる実装例

4ステップのうち、課題であった機密情報の「分類」をDSPMで解決することにより、「防御」のフェーズではさまざまな防御方法を採用できます。すでに導入しているセキュリティ製品やクラウドサービスとDSPMを組み合わせて活用したり、新規導入の製品・サービスを検討したりすることも可能です。

以下でデータセキュリティの代表的な実装例を紹介します。

① DSPMとオンラインストレージを組み合わせる

オンラインストレージ(SaaS)が提供するセキュリティ機能でDLP(情報漏洩・消失防止)が可能です。具体的には、DSPMがオンラインストレージに保管された機密ファイルに対してラベル付けを行います。オンラインストレージはラベル情報を基に、データのダウンロードなどを制限して情報漏洩を防止し、機密情報を保護します。

② DSPMとユーザーの振る舞いを監視するUEBA製品を組み合わせる

機密ファイルにタグ付けすることでUEBAの検知精度を向上します。機密情報へのアクセス監視と情報流出の予兆検知により、内部不正対策を行うことができます。

③ DSPMとアクセスログの解析が可能なSIEM製品を組み合わせる

機密性の高いファイルをリスト化します。機密情報へのアクセス状況を把握し、長期間利用していない機密データは定期的に削除するなど、不要なリスクを排除できます。

④ DSPMとLLM(大規模言語モデル)製品と組み合わせる

トレーニングデータに含まれる秘匿性の高いデータを絞り込み、データ秘匿処理システムの負荷軽減を改善できます。

⑤ DSPMとデータ暗号管理製品を組み合わせる

適切に暗号化されていない機密ファイルを把握、分類することで暗号化を実施します。

マクニカでは、DSPM製品として非構造化データに対応する「Ohalo Data X-Ray」を提供しています。また、DSPMと組み合わせられるさまざまなセキュリティ製品・サービスを用意し、企業ニーズに応じた最適なデータセキュリティを支援します。詳細はぜひお問い合わせください。