ランサムウェア被害に備える:エンドポイント端末に着目した対策の必要性とは?

-

│

3行でわかる本記事のサマリ

- ランサムウェア攻撃対策には、「検知」だけでなく「予防」の観点での対策が必要

- エンドポイント端末における管理者権限の悪用対策:「エンドポイントの特権ID管理」

- エンドポイント端末からのラテラルムーブメント対策:「マイクロセグメンテーション」

はじめに

ランサムウェア被害が、今年も多くの企業で報告されています。これまでの脅威検知や脆弱性対策も引き続き重要ですが、侵入された後の攻撃被害を最小限にするには、エンドポイント端末における適切な管理者権限の管理と通信制御が重要となります。

本記事では、エンドポイント端末に注目したランサムウェア対策と、その対策を実現する代表的なソリューションをご紹介します。

目次

- 昨今のランサムウェア攻撃の傾向と対策のポイントとは?

- エンドポイント端末に求められる対策とは?

- 対策実現へのハードル

- 各対策を実現するソリューション

1. 昨今のランサムウェア攻撃の傾向と対策のポイントとは?

企業IT環境は、クラウドサービスやIoT等の活用、海外拠点や協業会社との連携等により、拡大・複雑化しています。また、守るべき対象や範囲が広がる一方で、常に進化を続けるサイバー攻撃への対応も求められています。セキュリティ上の様々な弱点を突く攻撃に対して、その侵入を完全に防ぎ切ることは、現実的に不可能な状況になっています。

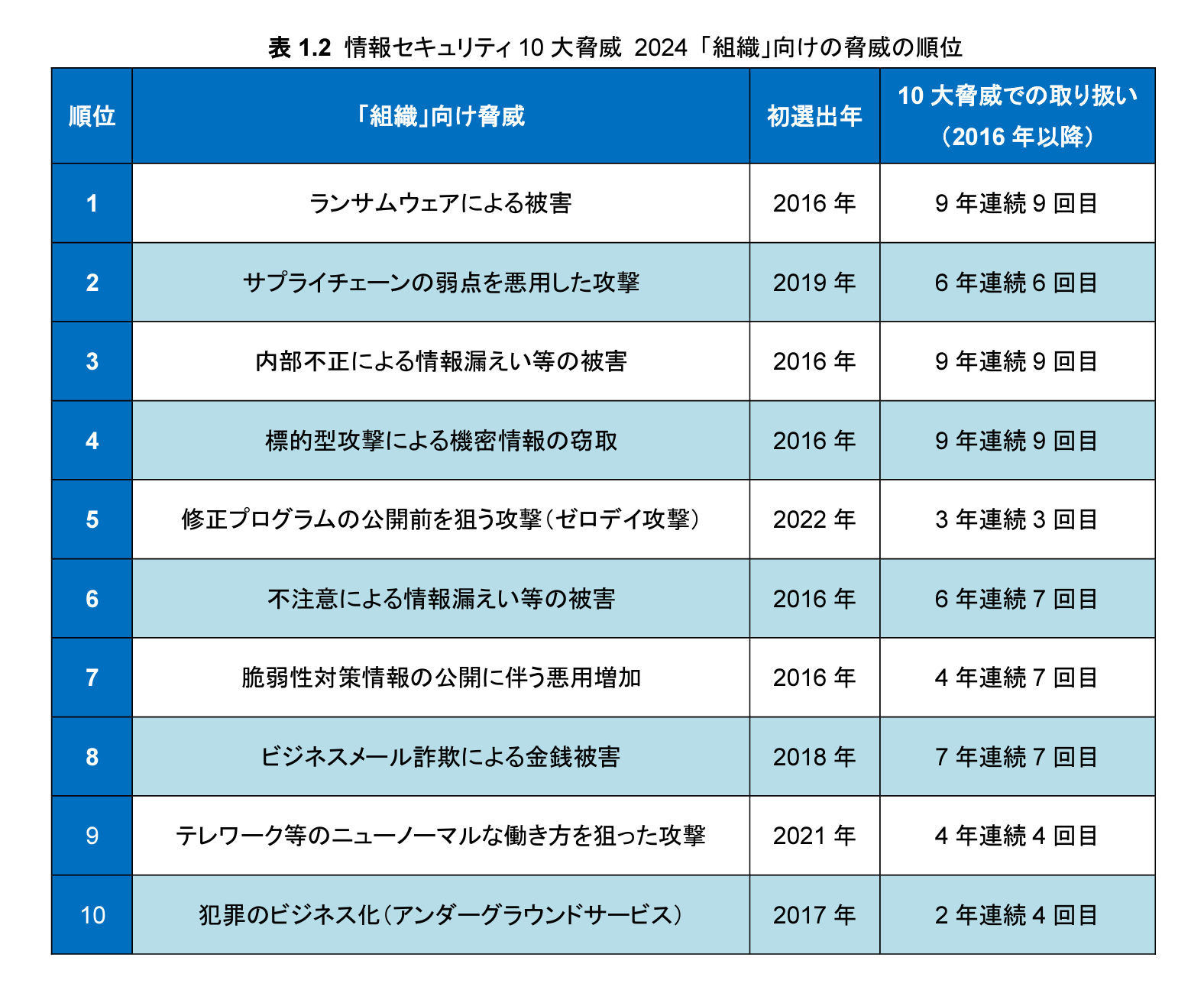

独立行政法人情報処理推進機構(IPA)が毎年発表している「情報セキュリティ10大脅威 2024」によると、「ランサムウェアによる被害」が1位かつ9年連続ランクインしています。また、内部侵入やエンドポイント端末関連の脅威が多く含まれています。従って、環境内に侵入されることを前提とし、内部脅威に対しても対策することが増々重要になっていると言えます。

出典:IPA 情報セキュリティ10大脅威 2024より引用

出典:IPA 情報セキュリティ10大脅威 2024より引用

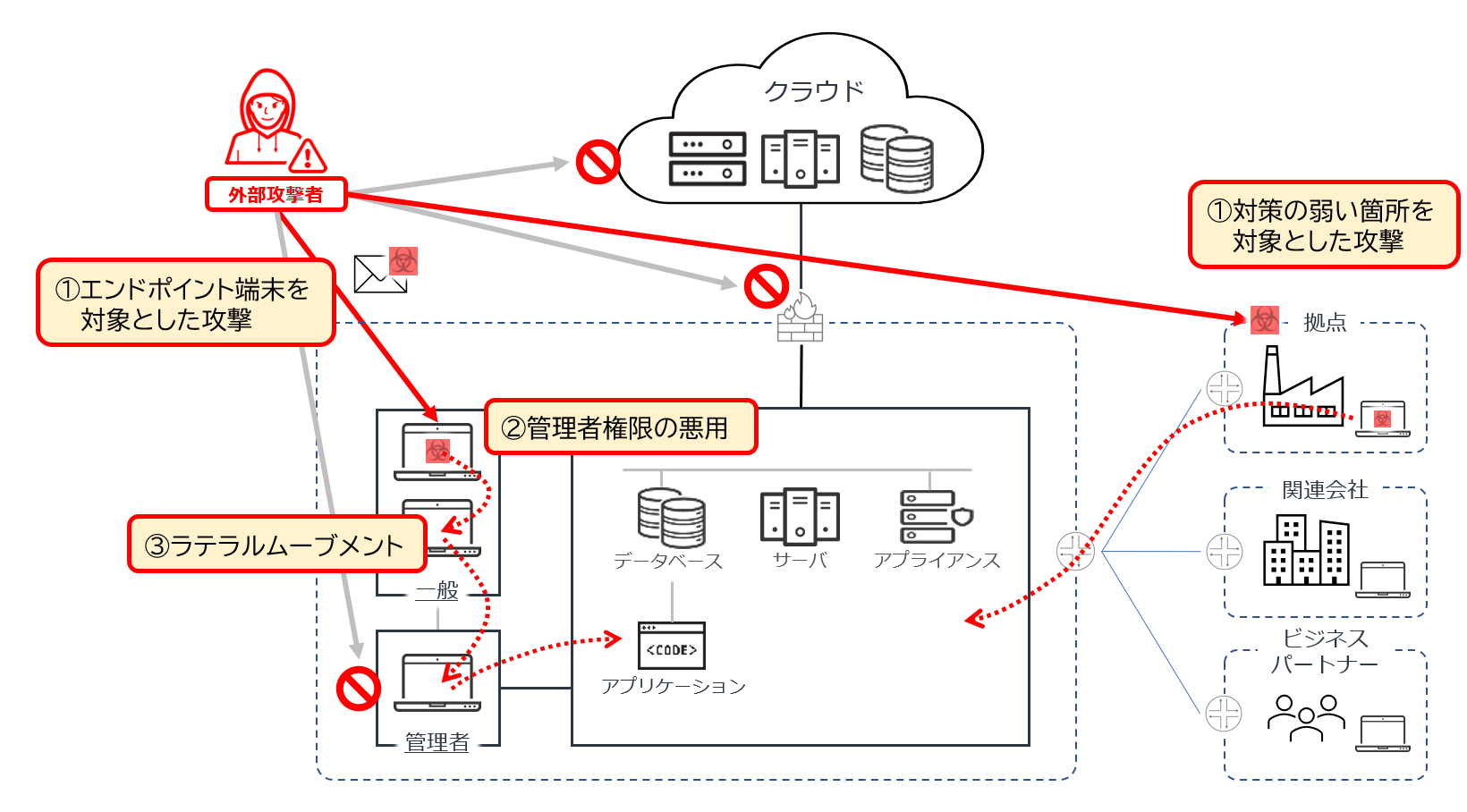

では、実際にどの様に内部侵入され、被害が広がっていくのでしょうか?

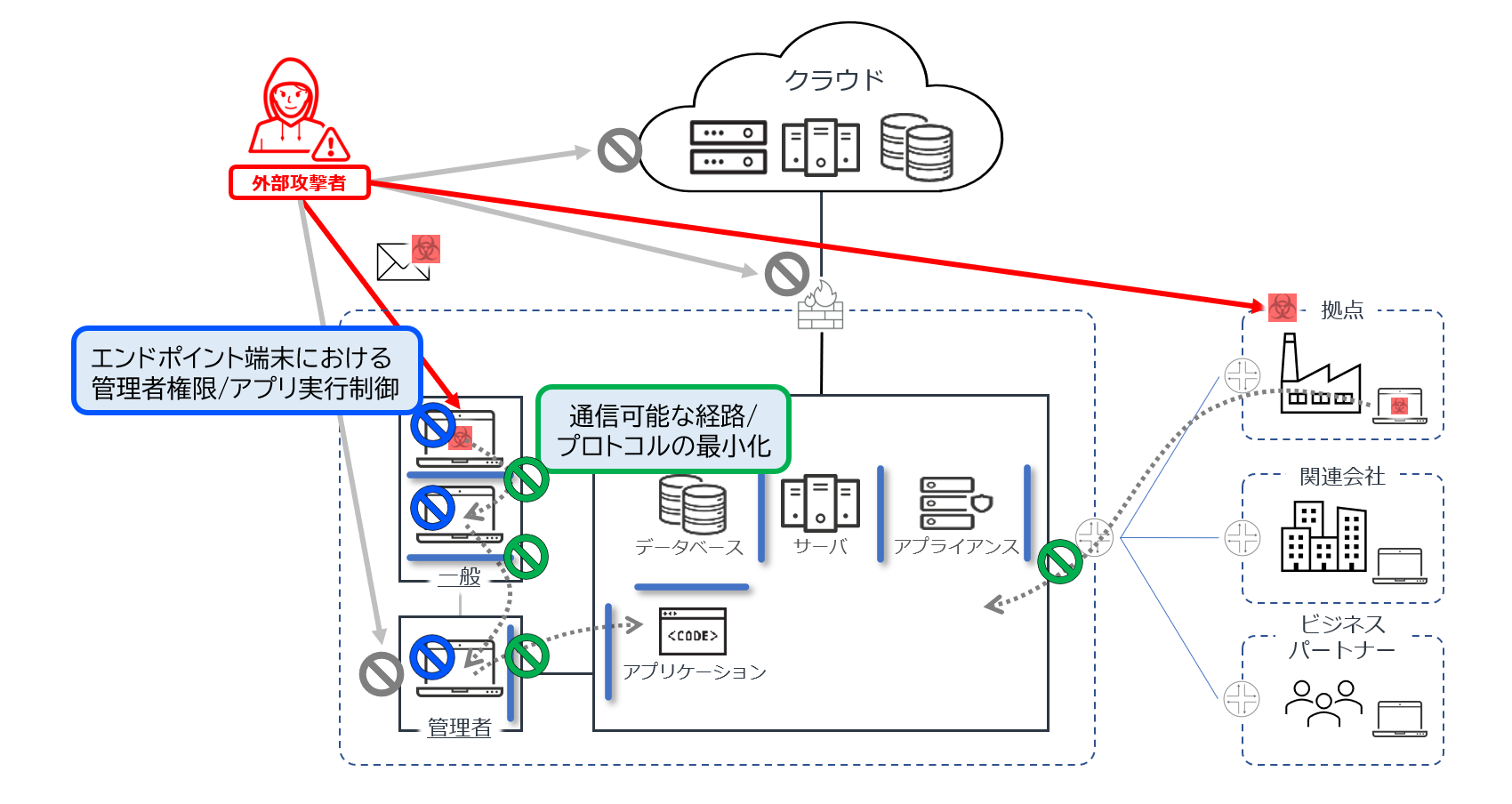

攻撃者は、メールやWeb閲覧等を介して、クライアントPCをはじめとする各種エンドポイント端末に侵入します。その後、攻撃ツールの実行や権限昇格、水平移動(ラテラルムーブメント)を試みます。その際、エンドポイント端末上の管理者権限を簡単に利用されてしまうと、より機密性の高い操作が可能となり、さらなる感染拡大に繋がります。また、ラテラルムーブメントの試行では、侵入先から通信可能な経路の存在数に比例して、感染拡大の可能性が高まります。同様に、インシデント発生時の調査対象も増え、調査や対策に要する工数が増大してしまいます。

加えて、自社以外との環境の繋がりが存在する場合、自社以外を起点とした侵入も起こりえます。自社内部のネットワーク環境を適切に通信制御していないと、セキュリティ対策が十分でない箇所から容易に侵入されてしまう可能性があります。 内部侵入後の脅威に対応するソリューションとして、EDR等の検知ソリューションが挙げられます。EDRは、侵入後の脅威を検知する手法として引き続き有効ではありますが、あくまでも「検知」を目的としており、攻撃を未然に防ぐソリューションではありません。攻撃を未然に防ぐ「事前対策(予防)」という観点で、攻撃者の動きを予め封じ込める仕組みを設けておくことで、環境内に侵入されたとしても、被害を最小化できます。

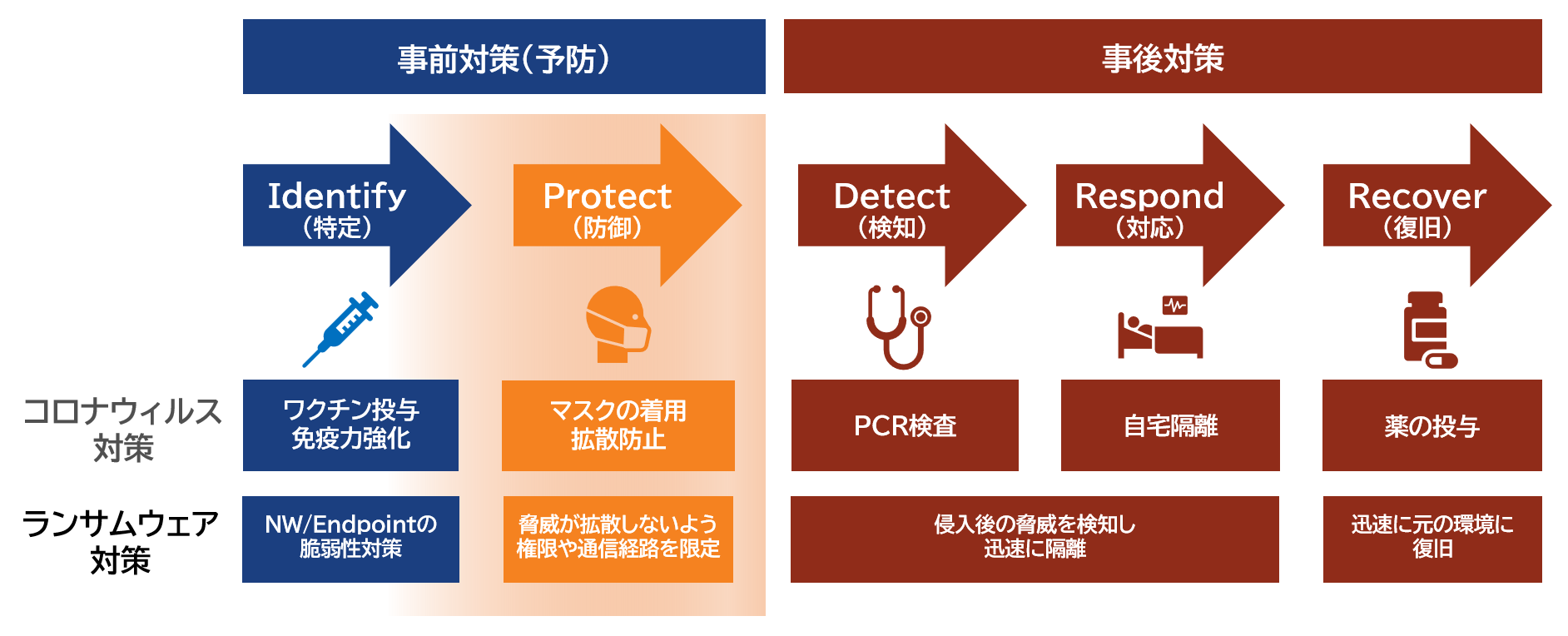

内部侵入後の脅威に対応するソリューションとして、EDR等の検知ソリューションが挙げられます。EDRは、侵入後の脅威を検知する手法として引き続き有効ではありますが、あくまでも「検知」を目的としており、攻撃を未然に防ぐソリューションではありません。攻撃を未然に防ぐ「事前対策(予防)」という観点で、攻撃者の動きを予め封じ込める仕組みを設けておくことで、環境内に侵入されたとしても、被害を最小化できます。

私たちの普段の生活における身近な脅威の例として、新型コロナウイルスを取り上げて考えてみましょう。感染対策として重要なマスク着用は、感染予防と拡散防止の役割を担うものであり、まさしくこれが「事前対策(予防)」の考え方になります。ランサムウェア対策においても、侵入されても拡散を防止して被害を最小化することが重要となります。 冒頭で説明した攻撃の流れの中で、「事前対策(予防)」の観点から特権の悪用やラテラルムーブメントの試行を抑える仕組みをエンドポイント端末に設けておくことで、被害自体を最小限に抑えることできます。

冒頭で説明した攻撃の流れの中で、「事前対策(予防)」の観点から特権の悪用やラテラルムーブメントの試行を抑える仕組みをエンドポイント端末に設けておくことで、被害自体を最小限に抑えることできます。

2. エンドポイント端末に求められる対策とは?

「予防」の観点で、管理者権限の悪用やラテラルムーブメントの試行を抑える仕組みとして、「エンドポイントの特権ID管理」と「マイクロセグメンテーション」をご紹介します。

エンドポイントの特権ID管理

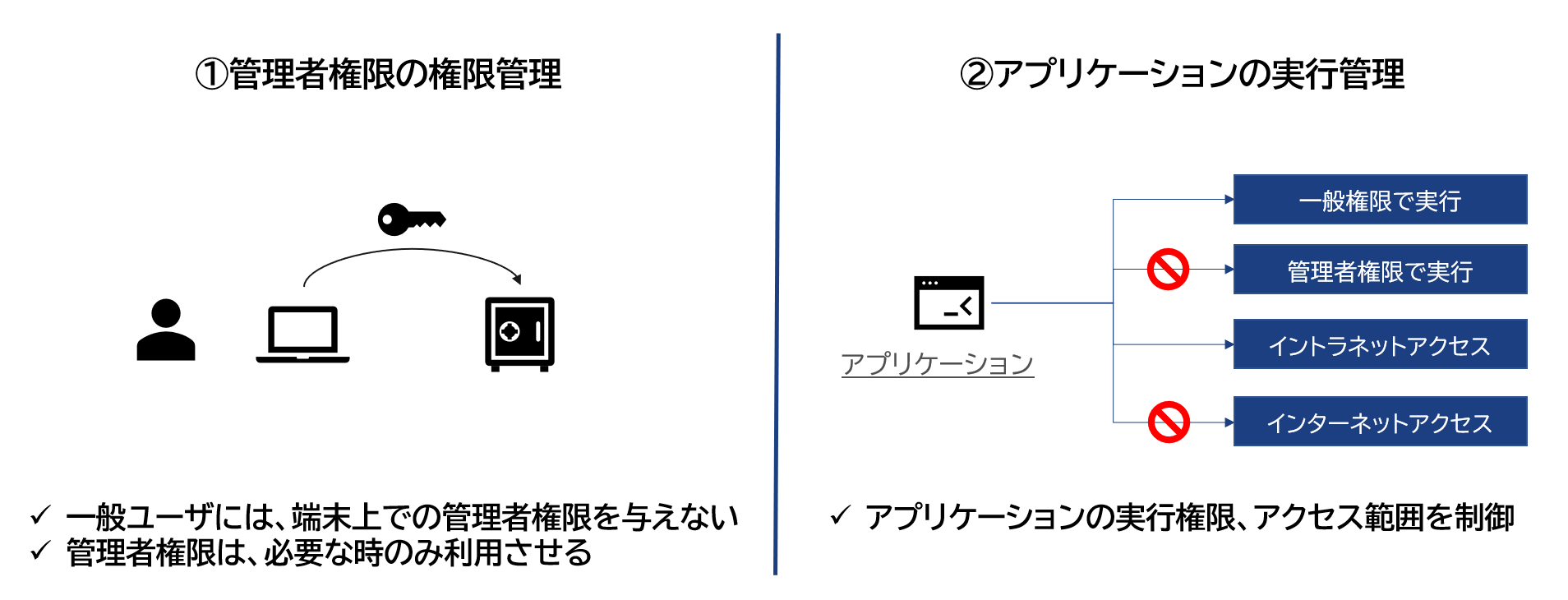

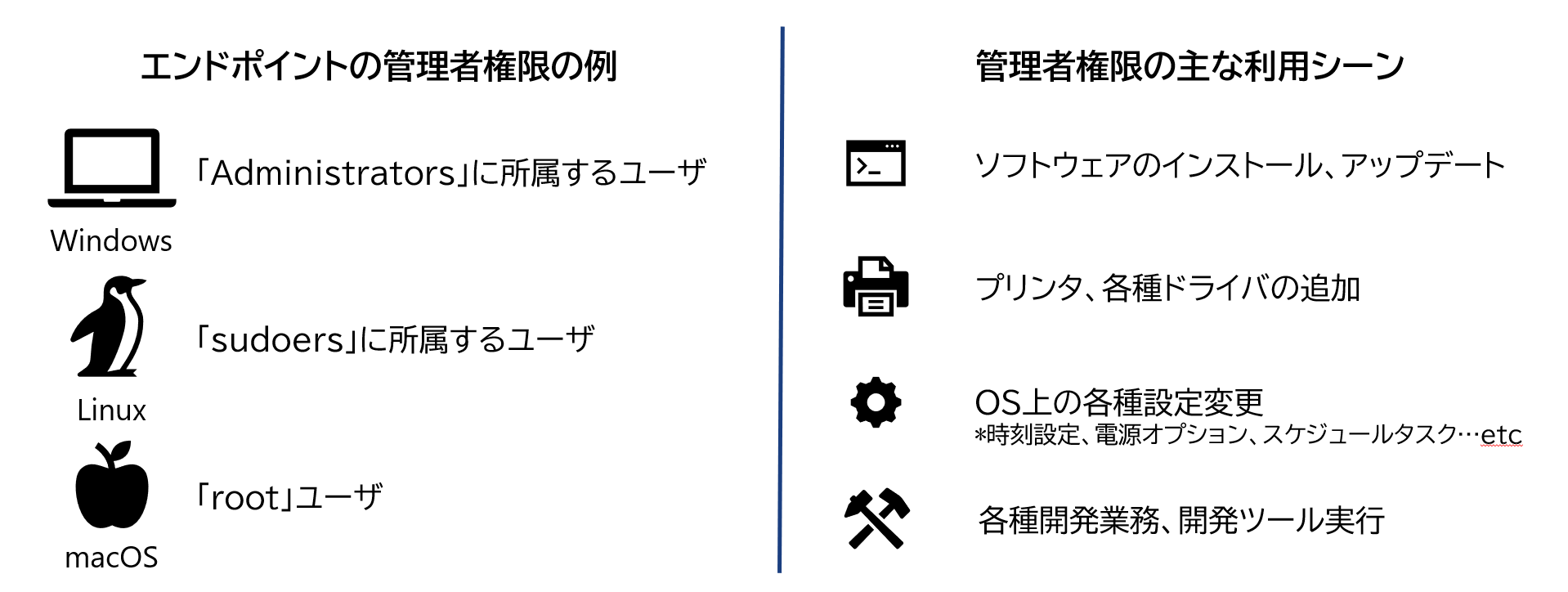

エンドポイント端末の特権ID管理を行うことで、端末における攻撃者の動きを封じます。では、「エンドポイントの特権ID管理」とは、具体的に何を実現すれば良いのでしょうか。

エンドポイントの特権ID管理で実現すべき2つの要素

①管理者権限の制御

エンドポイントの管理者権限は、業務利用において必要不可欠です。エンドポイント端末における管理者権限の適切な制御により、攻撃者が仮に侵入に成功したとしても、セキュリティ設定の無効化や攻撃ツールのインストールを防止できます。

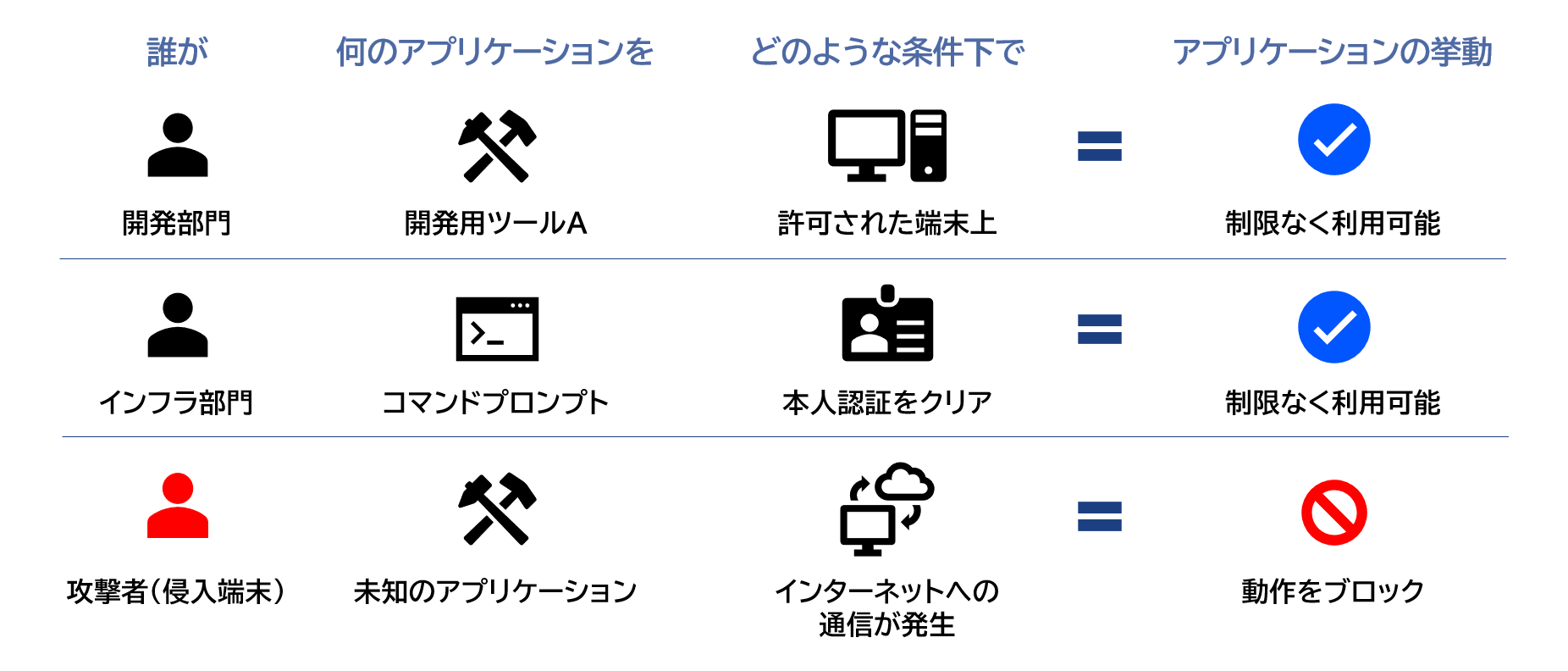

②アプリケーションの実行制御

「誰が」「何のアプリケーションを」「どのような条件下」で実行するかを評価し、アプリケーション毎に挙動を制御することにより、正規のアプリケーション利用を許可し、攻撃者が利用する未知のアプリケーションは実行自体を禁止できます。

マイクロセグメンテーション

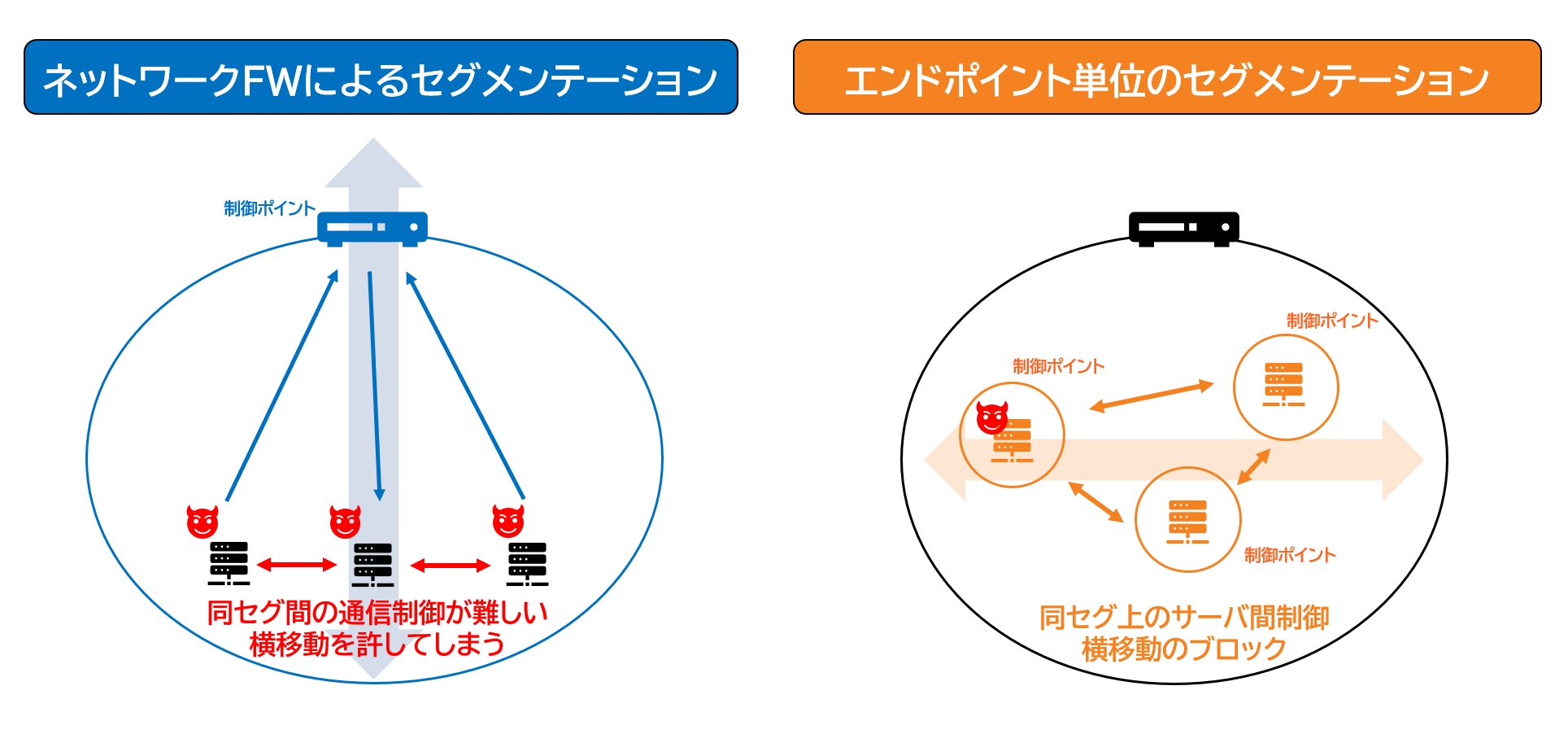

企業内環境において細かな通信制御を実現し、各エンドポイント端末から通信可能な経路を必要最低限に限定しておくことで、攻撃者に侵入された際のラテラルムーブメントによる感染拡大を防止できます。

エンドポイント上のサーバやクライアントPCといったワークロード毎に制御ポイントを置くことで、既存のネットワーク構成変更を必要とせず(=既存業務に影響を与えることなく)、従来のネットワーク単位でのセグメンテーションに比べて、より細かな通信制御が実現できます。

3. 対策実現へのハードル

上記の通り、エンドポイント端末に着目した「エンドポイントの特権ID管理」と「マイクロセグメンテーション」により、ランサムウェア対策をより強固にできますが、対策実現にはいくつかのハードルがあります。

「エンドポイントの特権ID管理」実現への課題

①管理者権限の制御

エンドポイント端末、特にクライアントPCで管理者権限の制御を行う場合、一般的には、管理者権限を常時付与するか、利用する都度ヘルプデスクに申請をする等の運用が行われています。しかし、常時付与ではセキュリティリスクが高い状態に、都度申請対応ではセキュリティリスクを低い状態にできますが、申請側と承認側の双方に負担が生じて利便性を損ねてしまいます。

②アプリケーションの実行制御

アプリケーションの実行制御を実現するには、アプリケーション毎に許可/禁止といったリストを作成していくことが一般的です。許可/禁止型リストのみの場合、特定のユーザ/特定の条件下といった柔軟な制御が非常に難しく、許可/禁止リスト自体のメンテナンスにも多くの工数を要します。そのため、現実的に運用面を含めて検討した場合、実現が難しいという結論になりがちです。

「マイクロセグメンテーション」実現への課題

昨今の企業内環境を鑑みますと、マイクロセグメンテーションを従来のネットワーク機器やホストFW機能のみで実現するには、高いハードルがあります。冒頭でお話した通り、企業内環境が拡大・複雑化する中で、組織や設置環境、管理対象毎に様々な製品を利用して通信制御が行われています。また、BCP対策やDR対策等に伴い、オンプレや仮想基盤、クラウド等の様々なプラットフォームに分散化されています。

異なる複数の環境に対して一貫した通信制御を行うには、各環境に応じた設定への落とし込みや相互の整合性確認が必要となります。従来のIPアドレスベースでの通信制御設定では、各制御ポイントで必要となる設定の検討から事前テスト、設定適用までの作業を厳密に行うことに限界があります。また、環境全体を見る運用の実現には、各組織間での情報連携から個々の対策における製品や設定の理解まで、幅広いスキルを持つ人材が必要となります。

4. 各対策を実現するソリューション

エンドポイントの特権ID管理

課題として挙げた「セキュリティと利便性」のバランスを保ちながら、エンドポイント端末の特権ID管理が可能とするソリューションが、「CyberArk EPM」となります。

管理者権限の制御をしながら必要な際に管理者権限を付与することで、攻撃者の行動を封じながら、ユーザの利便性を損ねることない運用を実現します。エンドポイント端末にエージェントを導入することで、柔軟かつ非常に細かい単位で管理者権限、アプリケーション実行を最適に管理し、攻撃者の悪用を防ぎながら利便性を担保する運用を実現します。

マイクロセグメンテーション

マイクロセグメンテーション実現のハードルを解消し、企業内環境への導入を容易とするソリューションが、ホストベースのマイクロセグメンテーション製品である「Illumio」となります。ホストベースのマイクロセグメンテーション製品は、発生通信の可視化とホスト単位による通信制御のオーケストレーションを実現します。

エンドポイント端末にエージェントを導入するだけで、環境内の発生通信をEnd-to-End形式で可視化します。そして、通信の可視化結果や既知の通信要件をもとに、IPアドレスではなくラベルベースで通信制御ポリシーを設定していきます。Illumio側で自動的に各エンドポイント端末に必要なルール、各プラットフォームに合わせた設定に落とし込むことで、容易に細やかな通信制御を実現できます。

まとめ

本記事では、エンドポイント端末に注目したランサムウェア対策とその対策を実現する代表的なソリューションをご紹介しました。

各ソリューションにご興味ございましたら、下記資料をご覧ください。

▼エンドポイントの特権ID保護ソリューション CyberArk EPM

▼マイクロセグメンテーションソリューション illumio

「リスクの「存在」ではなく「本質」を理解せよ

ゼロトラスト提唱者が語る、セグメンテーションを軸とするサイバー攻撃対策」