ランサムウェア攻撃に対抗する"ゼロトラスト"実装

-

│

はじめに

ランサムウェア攻撃に対抗する"ゼロトラスト"実装

ランサムウェアの被害が止まらない中、有効な解決策として注目されているのが「ゼロトラストネットワーク」と呼ばれるセキュリティコンセプトです。ゼロトラストネットワークの実装方法として、南北の垂直方向の通信を最小化する「ゼロトラストネットワークアクセス」と、東西の水平通信を最小化する「マイクロセグメンテーション」の2つが注目を集めています。今回は、ゼロトラストネットワーク実現に向けて、この2つの手法の具体的な実装について考えていきたいと思います。

本記事のサマリ

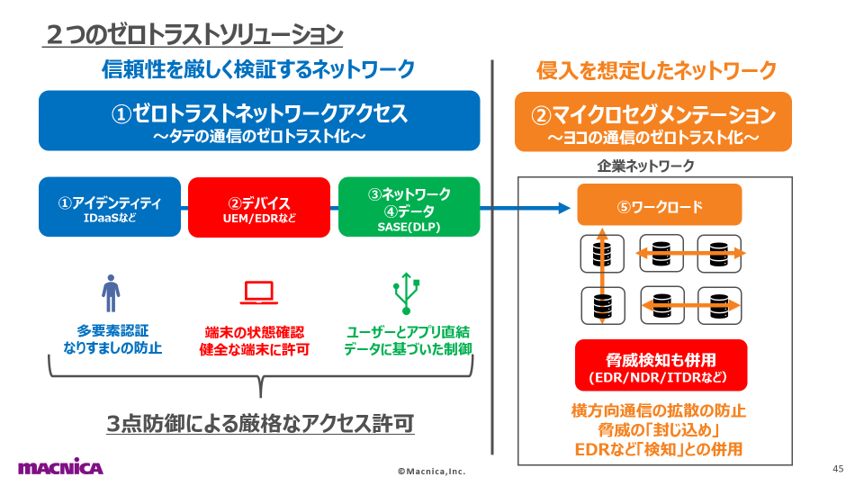

- ゼロトラストネットワークを実現するソリューションとして「ゼロトラストネットワークアクセス」と「マイクロセグメンテーション」の2つの手法が注目を集めている

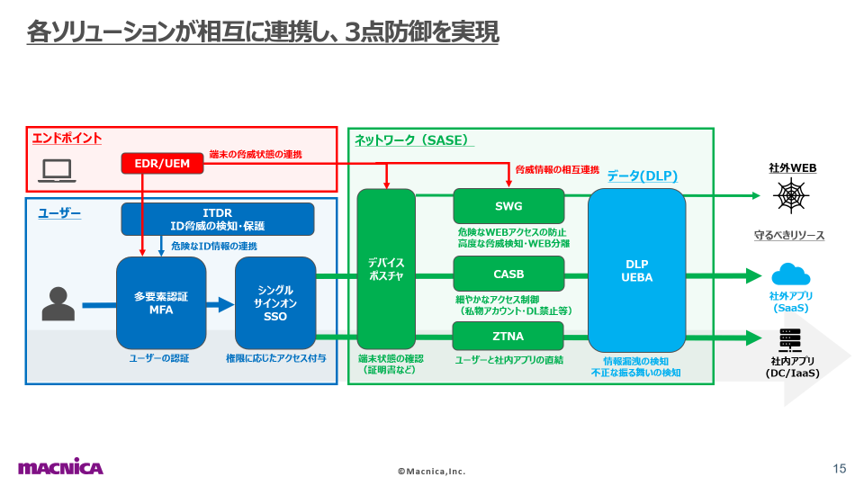

- ゼロトラストネットワークアクセスは、IDaaS, EDR/UEM, SASEの3つのソリューションを組み合わせて、社外から社内への通信を厳格化し、侵入しにくいネットワークを構成する

- マイクロセグメンテーションは、内部通信をホスト単位で制御することで、侵入後の脅威の横移動を抑制し、被害範囲を最小化する。

- ゼロトラスト全体を構成する手法として、プラットフォームかマルチベンダーかという2つの構成に加えて、マルチプラットフォームという新たな選択肢を推奨する

目次

- ゼロトラストネットワークを実現する2つのアプローチ

- ゼロトラストネットワークアクセスとは

- マイクロセグメンテーションとは

- ゼロトラストの全体的な実装手法

1. ゼロトラストネットワークを実現する2つのアプローチ

1. 「ゼロトラストネットワークアクセス」

企業ネットワークを起点に考えると、まずはどのようにして侵入しづらいネットワークにするかが重要なポイントとなります。その代表的な方法として挙げられるのが、ゼロトラストネットワークアクセスと呼ばれる外側から内側への通信、いわゆる南北通信のゼロトラスト化です。例えば、自宅や拠点など外部から社内へ入ってくる通信で、この部分をより厳しく明示的に検証した上でアクセス許可を実現する実装に改革していく必要があります。

2. マイクロセグメンテーション

具体的には、侵入後の内部のサーバー間通信の部分です。ここでは、企業ネットワークのLAN領域はもちろん、データセンターの内部やAWSやAzureといったクラウド内部のネットワークも指します。企業のネットワーク内部に脅威が潜んでいることを前提に、侵入されたとしても脅威が水平方向に広がらないようなネットワークを構築するというのがマイクロセグメンテーションの考え方です。侵入後の脅威対策については、サーバーやエンドポイントにEDRを既に導入している企業も少なくありませんが、EDRのような事後的な検知ソリューションだけでなく、セグメンテーションのような予防策も組み合わせる形で構成していくことが重要になってきています。

2. ゼロトラストネットワークアクセスとは

ゼロトラストにおいては、「誰が」「どんな端末で」「どのようなデータに」アクセスしてきたのかといった様々な情報をベースに、信頼できるかどうかを判断し、その都度検証していくという考え方が基本となります。つまり、社内であってもクラウドであっても、それがWeb宛の通信であっても、例外なく常に検証したうえでリソースへのアクセスを都度許可していくのがゼロトラストネットワークアクセスです。

具体的には、例えば、社内リソースにあるユーザーがアクセスした場合、その人が本当にその人かどうかをIDaaSが持つ多要素認証(MFA)機能を用いて認証し、その権限に応じたアクセス許可を実施します。そして、アクセスした人間が持っている端末が本当に健全な端末かどうか、会社が配布した端末かどうかをEDRやUEMと連携して確認し、そこで初めてSaaSや社内のアプリケーションにSASEを通じて接続させるという環境を実現していくことになります。

3. マイクロセグメンテーションとは

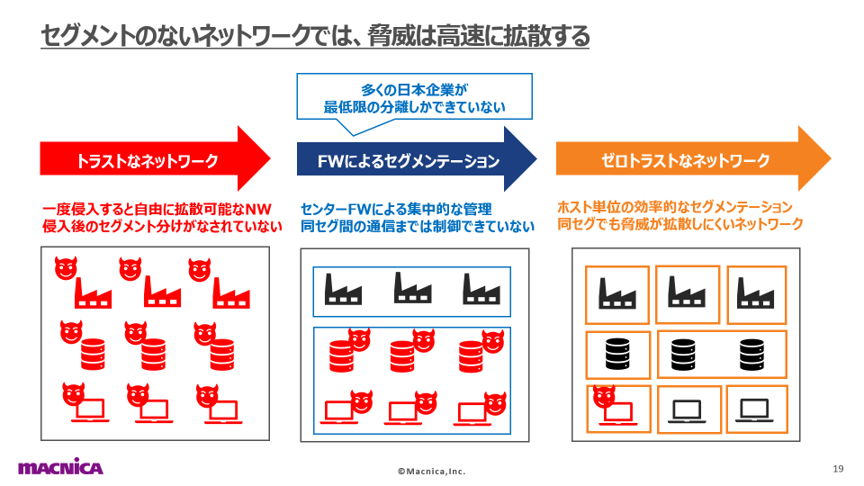

内部通信をゼロトラスト化するマイクロセグメンテーションについては、ネットワークがきちんとセグメント化されていないと侵入者にとって容易に横移動しやすい環境となってしまうため、できるかぎりセグメントを切って侵害される範囲をあらかじめ最小化していくことが重要です。

多くの企業では、ファイアウォールを使ってOTとITネットワークのセグメントを分ける、開発環境と本番環境を分けるといった最低限の分離を行っているケースが多いですが、それでも大雑把な状況にあると言わざるを得ません。

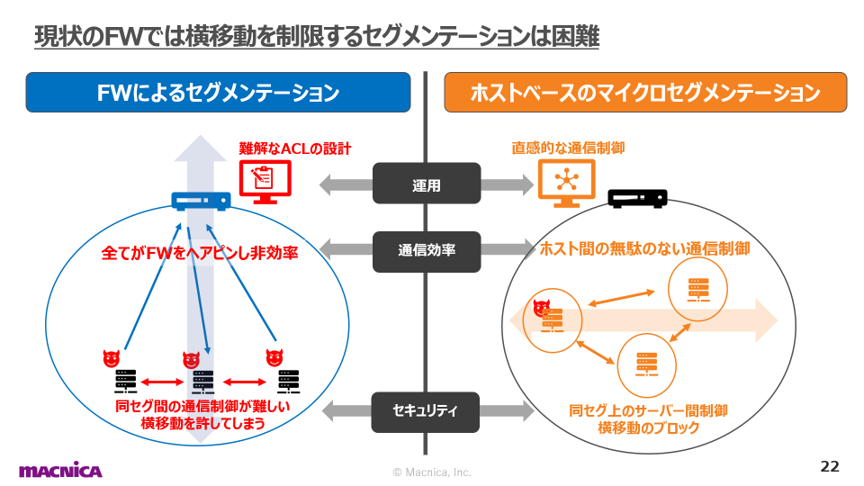

セグメントを切る場合、従来型のファイアウォールでは細かなセグメンテーションを設計するのは難しく、ましてや一極集中のファイアウォールで制御しようとすると、すべての通信がヘアピンすることになるため、効率的なネットワークとは言えません。また、ネットワークの内側でフィルタリング制御をする場合、同じセグメント内にあるサーバー間の通信を制御するのも大変です。

そこで注目されているのが、ホスト単位でセグメンテーションを実施するソリューションです。ヘアピン通信が生まれず、ホストレベルで無駄なくサーバー間をダイレクトに通信制御することができ、効率性の観点でも優れたソリューションとなります。同セグメントのサーバー間制御でも簡単に実現できるため、ラテラルムーブメントと呼ばれる横移動を防ぐという観点でも有効です。

また、ホストベース型であれば導入する環境を選ばないため、サーバーだけでなく、エンドポイント、クラウドであっても、エージェントさえ導入できればあらゆる場所でセグメンテーションを有効化することができます。具体的には、クライアントやサーバーにエージェントを導入し、サーバー間やクライアント間の通信を見える化し、どんなプロトコルでやり取りしているのかを確認したうえで、本当に必要な通信だけを許可します。アプリケーションレベルで通信を隔離し、アプリ間の通信であれば本当に必要な通信だけを残して、それ以外の通信についてはブロックをしておくというのが、セグメンテーションの導入プロセスになってきます。

4. ゼロトラストの全体的な実装手法

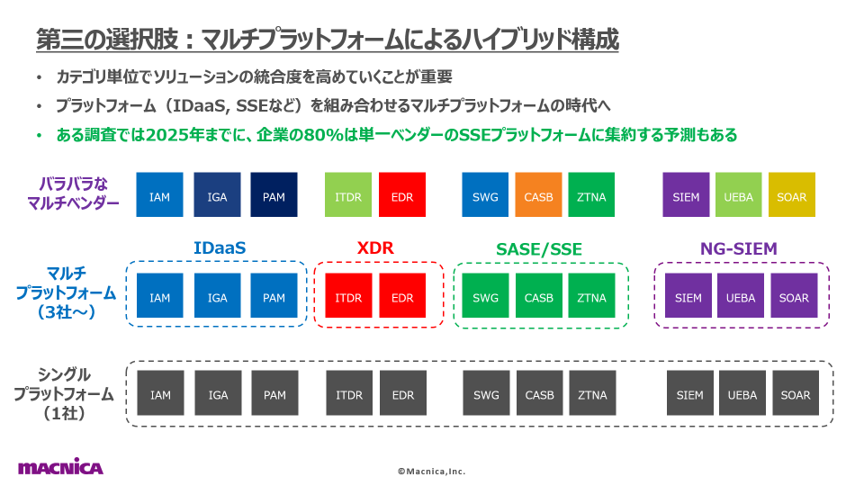

最後に、ゼロトラストを実現するためには、具体的にどのようなベンダーを選定し、構成を作り上げていけばいいのでしょうか。大きくは複数ベンダーを組み合わせて構築するパターンと、シングルベンダーがプラットフォーム提供するものを利用するパターンに分けることができます。

プラットフォーム型であれば、1つのベンダーから一気に調達でき、同じ環境で運用できるという意味からもメリットがあると考える方もいらっしゃいますが、様々な観点から短所もあります。例えば、自由度という観点では、1つのベンダーにロックインされる形になるため、昨今のように為替の影響で一斉に値上げのアナウンスがあったとしても、一度採用したものを乗り換えることは難しいでしょう。また、すべての機能を完璧にサポートしているプラットフォーマーは事実上存在しておらず、そのベンダーが注力していない機能に関しては開発スピードが遅くなってしまう懸念があります。では、マルチベンダー型が理想的であるという単純な話でもなく、異なるベンダーのソリューションをバラバラに構成してしまうと調達や運用の観点で課題が出てきます。

そこでマクニカでは、カテゴリーレベルで統合性を高めていき、プラットフォーム間を連携していくような構成でゼロトラストを実現していくことをお勧めしています。ID領域であればIDaaSで束ね、脅威検知の領域ではXDR、ゲートウェイ領域ではSASEやSSEといった形で複数のプラットフォームを連携・統合する"マルチプラットフォーム"の考え方です。

マクニカが支援する顧客でも、このようなマルチプラットフォーム型で検討する企業が多いです。全てのコンポーネントを1社のプラットフォームで構成する、もしくはすべてのソリューションをバラバラなマルチベンダーで構成するといった企業はあまり存在しないのが現実です。

マクニカが支援する顧客でも、このようなマルチプラットフォーム型で検討する企業が多いです。全てのコンポーネントを1社のプラットフォームで構成する、もしくはすべてのソリューションをバラバラなマルチベンダーで構成するといった企業はあまり存在しないのが現実です。

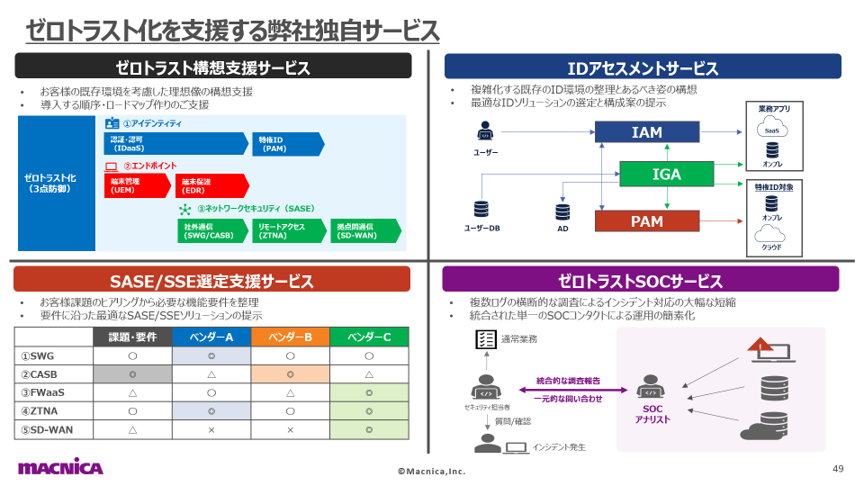

マクニカでは、ゼロトラストを構成するソリューションを提供するだけでなく、お客様のゼロトラスト構想支援、既存環境のアセスメント、最適なソリューション選定、そして運用監視を代行するマネージドサービスなどゼロトラストサービスも各種提供しております。ぜひお気軽にご相談ください。