SaaSセキュリティの最前線〜インシデント事例から学ぶ、対策へのアプローチ〜

-

│

3行でわかる本記事のサマリ

- SaaSセキュリティの脅威は、設定ミスやOAuthの悪用、ID管理の不備に起因。

- Microsoftの事例では、パスワードスプレー攻撃で情報が流出。GitHubの事例では、トークン漏えいが発生。

- 対策として多要素認証、SSPM、CASBの導入が有効であり、従業員教育も重要。

近年、SaaSからの情報漏えいインシデントが多く発生しており、設定ミスのような人為的な理由以外にも、OAuthを悪用されたケースや、ID管理の不備に起因するインシデントなどが確認されています。本記事では、実際のインシデント事例を通じて最新の脅威に対する理解を深め、SaaSセキュリティの強化に向けた効果的な対策を解説します。

目次

1. SaaSセキュリティを取り巻く状況

2. 事例1:Midnight BlizzardによるMicrosoft社への侵害

3. 事例2:ソフトウェア開発で発生したGitHubのトークン漏えい

4. 事例3:Slackで名前を「SlackbOt」に変えて数カ月検出を逃れる

5. まとめ

1. SaaSセキュリティを取り巻く状況

リモートワークや分散型チームによる業務の在り方が急速に普及し、多くの企業が物理的なオフィスからクラウドインフラストラクチャに移行しました。さらに、ChatGPTをはじめとする生成AIの登場によってSaaSは飛躍的に進化し、SaaS製品への依存も高まりました。

米国調査会社レポート(※参考1)によれば、1企業あたり130のSaaSを利用しているというデータもあります。

また、SaaS導入にあたり企業が関心を寄せている事項として「SaaSアプリのセキュリティ」が37%と最も高く、SaaSのセキュリティ面に対する関心の高さもうかがえます。

参考1:BetterCloud Monitor The 2023 State of SaaSOps Report

SaaSの利用におけるセキュリティリスク

SaaSの管理・運用面の懸念事項として、導入時のセキュリティチェック、ユーザー活動履歴の追跡、データ保護、ファイル共有設定の不備などが挙げられます。また、SaaSの利用にあたっては、内部不正、ポリシー違反、ウィルス感染、情報漏えい、不正アクセス、なりすまし、フィッシングなど、多くのセキュリティリスクが存在します。

SaaSの責任共有モデル(利用者側の責任の理解)

ユーザーやデータの管理は、利用者側の責任範囲です。さらに近年では、説明責任も利用者側の責任範囲に含まれる傾向があります。つまりユーザーが、社内やステークホルダーへの説明責任を負うということです。

SaaSの利用においては、しっかりとリスクを理解し、適切な対策を講じることが重要です。次章より、具体的なインシデント事例と対策を紹介します。

2. 事例1:Midnight BlizzardによるMicrosoft社への侵害

Microsoft社は近年、複数の高度なサイバー攻撃に対処しており、その中で特に注目すべきは脅威アクターによる侵害です。

Microsoft社は近年、複数の高度なサイバー攻撃に対処しており、その中で特に注目すべきは脅威アクターによる侵害です。

概要

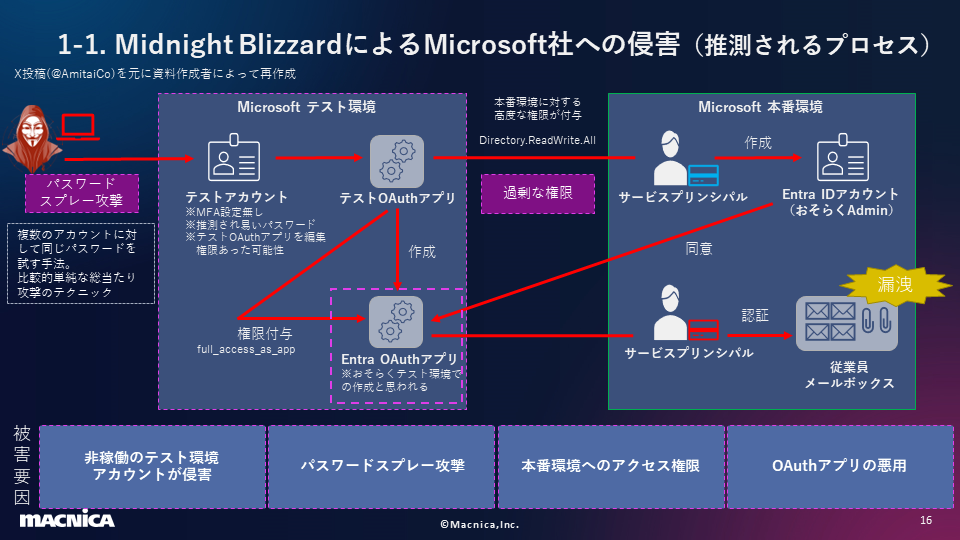

2023年11月下旬頃から、脅威アクターがパスワードスプレー攻撃を駆使して、非稼働のテスト環境アカウントを侵害しました。侵害したアカウントを踏み台に認証情報を悪用し、Microsoft従業員のメールアカウントで、幹部のやり取りを含む、ごく一部の情報にアクセスしてメールや添付ファイルを流出させました。

被害要因

非稼働のテスト環境アカウントがターゲットとなりました。テスト環境では従来のセキュリティが十分に機能しておらず、かつテスト環境、本番環境で認証情報を悪用されたMicrosoft従業員に過剰な権限があったと推察されます。

しかも、侵害されたアカウントは、多要素認証(MFA)が無効になっていました。そのため、同じパスワードでIDを変えていく手法(パスワードスプレー攻撃)により、アカウントロックが回避されやすい状況だったといえるでしょう。

さらに、OAuthアプリケーションのトークンが悪用されたことで、悪意のある行動を見つけにくくなり、攻撃者の踏み台確立を許してしまいました。

対策

テスト環境においても多要素認証を有効化し、ロックアウトポリシーの厳格化やパスワードの複雑性ポリシーを強化することが有効です。

また、ITDR(Identity Threat Detection and Response)を活用した不正IDの検知や、SSPM(SaaS Security Posture Management)、CASB(Cloud Access Security Broker)を利用した不正OAuthアプリケーションの洗い出しも効果的です。

※参考2:国家アクター Midnight Blizzard による攻撃に対するマイクロソフトの対応について

※参考3:SSPM(SaaS Security Posture Management)

※参考4:CASB(Cloud Access Security Broker)

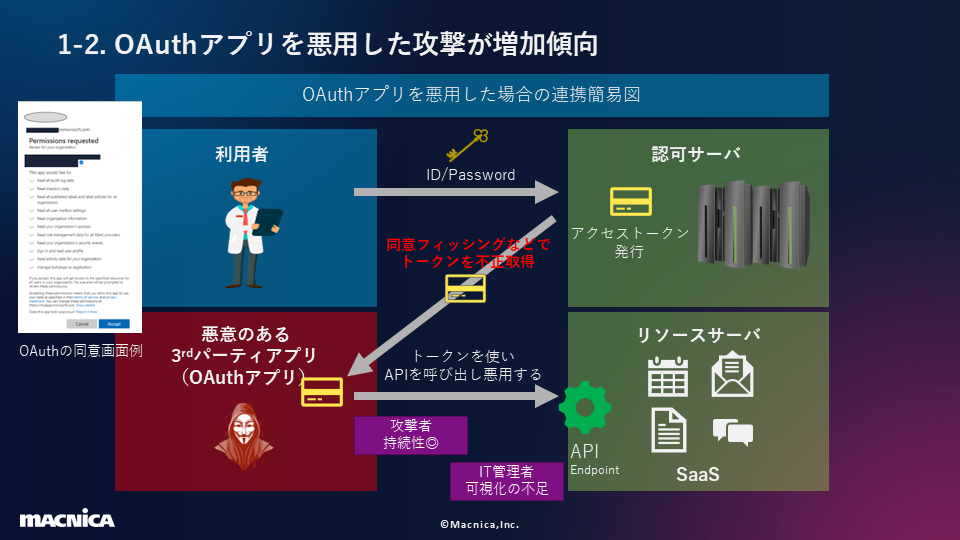

OAuthアプリケーションを悪用した攻撃の増加

近年、OAuthアプリケーションを悪用した攻撃が増加しています。攻撃者は、正規のOAuth認証画面に似せた偽の認証画面でユーザーに認証情報を入力させ、OAuthアクセストークンを不正に取得します。これは「同意フィッシング」と呼ばれる、フィッシング攻撃の一種です。

OAuth自体はセキュアなプロトコルです。しかし、悪用されると攻撃持続性が高く、しかも潜伏しやすく発覚しにくいという特徴を持っているため、実装や運用の際には注意しましょう。

3. 事例2:ソフトウェア開発で発生したGitHubのトークン漏えい

続いて、ソフトウェア開発におけるAPIキーやトークンの漏えいの事例を紹介します。

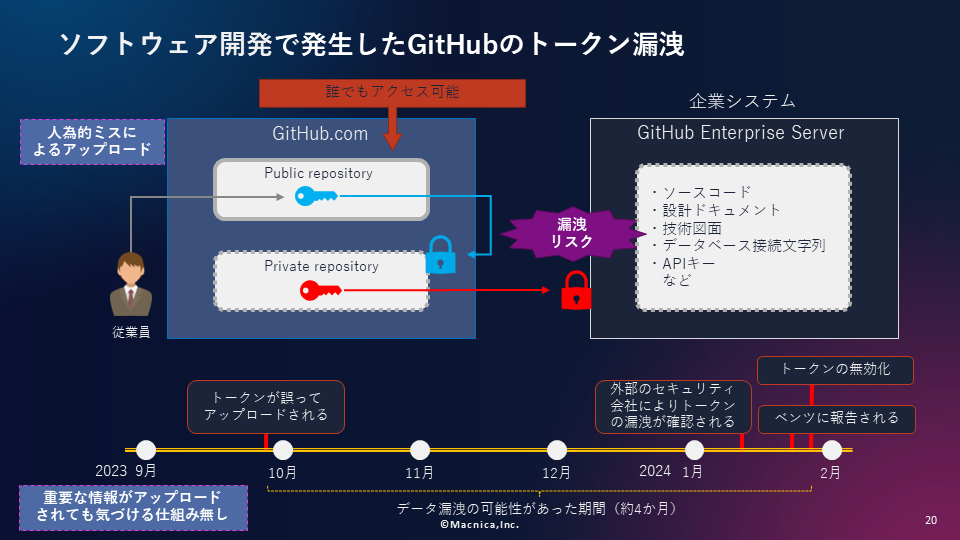

概要

GitHubのパブリックリポジトリに、誤ってGitHubトークンがアップロードされました。このトークンを利用することでプライベートリポジトリにアクセス可能となり、結果的にGitHub Enterpriseサーバーにもアクセスできるようになっていました。つまり、重要な内部情報の漏えいリスクが放置されていたということです。

被害要因

人為的ミスによるアップロードが原因です。人為的ミスを完全になくすことはできないため、システム側でのフォローが必要です。また、APIキーやシークレットなどの情報がパブリックに公開されていることを検知できる仕組みがなかったことも原因といえます。

対策

人為的ミス防止のため、継続的な従業員へのセキュリティ教育およびマニュアル作成・管理の徹底が重要です。また、GitHubのSecret Scan機能の利用やCSPM(Cloud Security Posture Management)のSecret Scan機能の利用も有効です。

SSE (Secure Service Edge)の概念に基づく、CASBのDLP機能でのAPIキーアップロード検知、GitHubの利用状況の可視化なども効果的な方法といえます。

※参考5:CSPM(Cloud Security Posture Management)

※参考6:SSE (Secure Service Edge)

4. 事例3:Slackで名前を「SlackbOt」に変えて数カ月検出を逃れる

ソーシャルエンジニアリングの手法は日々巧妙化しており、内部からの脅威も無視できない課題となっています。

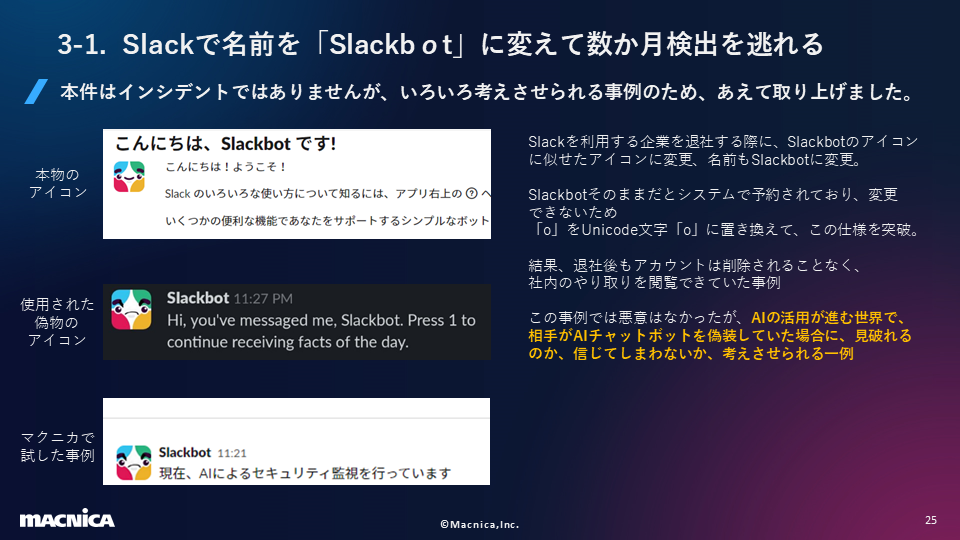

概要

退社の際に、自身のSlackアイコンをSlackbotに似せたものに変更し、名前も「o」をUnicodeにした「SlackbOt」に変更したことで、アカウント削除を免れました。その結果、退社後もアカウントが残り、AIやチャットボットと勘違いして機密情報を入力した場合に漏えいするリスクが残存していました。

被害要因

退職時のアカウントの運用管理が徹底されておらず、共有アカウントはそのまま残ってしまう可能性がありました。また、攻撃者を見た目だけで判断することが困難な状況も、原因といえます。例えば、議事録AIはミーティングの参加者として表示されるため、AIツールに似せた別の人やアプリが紛れていても気づきにくいでしょう。

対策

平常時におけるアカウントの運用管理に対し、IDaaS活用、オフボーディング時のアカウント削除、定期的なアカウント制御の実行などを徹底する必要があります。

また、不正な挙動を検知した場合は、UEBA(User and Entity Behavior Analytics)、ITDR(Identity Threat Detection and Response)などを用いてSaaSに接続している各アプリの可視化を行い、不正なアプリが接続していないかの確認も有効です。

※参考7:UEBA(User and Entity Behavior Analytics)

※参考8:ITDR(Identity Threat Detection and Response)

5. まとめ

SaaSが普及した現代では、複数のアプリケーションの相互連携により生産性が上がっている反面、管理が複雑化しています。SaaS特有のセキュリティリスクを理解し、あらゆるリスクへの対策が必要です。対策としては、以下の製品の導入がおすすめです。

ソリューション製品例1「Falcon Shield」

SSPMを活用し、さまざまなセクションで使われているSaaS全体の横断的なリスク管理をおこなう製品です。リスクの優先順位とリスク排除のための設定方法を明示し、継続的なリアルタイム監視によって安全な状態を維持します。

ソリューション製品例2「Netskope」

CASB、SSEを利用したShadow ITの可視化と制御に加え、SWG、ZTNA、FWaaSなどの機能の統合、さらにDLP、RBI、UEBA、CSPM/SSPMといった付加価値機能も提供します。

テナント識別機能を利用することで、組織が許可していないGitHub利用状況の可視化や、管理外のアカウントからのアップロードの禁止といった制御が可能です。

ソリューション製品例3「Skyhigh Security」

CASBによりSaaS利用におけるShadow IT の可視化、業務で利用しているSaaSのコントロール・保護を実現し、Web 上の脅威からエンドポイント環境を保護します。

▼Netskope

▼Skyhigh Security