CTEM実現の第一歩、ASMから変える新たな脆弱性管理の形とは

-

│

3行でわかる本記事のサマリ

- CTEMはセキュリティ確保を継続的に改善し、平時から対策を強化するフレームワーク

- ASMはCTEMの「発見」「優先順位付け」「検証」で特に重要な役割を果たす

- ULTRA REDは軍事レベルのASMソリューションで、自動化された攻撃エミュレーション機能が特徴

目次

- CTEMとは

- CTEM実現に向けて重要なポイント

- ASMとは

- ASMが担うCTEM実現ポイント

- まとめ

- CTEMを実現できる「ULTRA RED」のご紹介

本記事では、今注目を集めているCTEM(Continuous Threat Exposure Management)と、その実現に向けたポイントについてご説明します。また、CTEMの実現の第一歩として、ASMの活用方法を選定のポイントなどを交えながらご紹介します。

1.CTEMとは

CTEMとは、直訳すると「継続的な脅威エクスポージャ管理」となります。わかりやすく言い換えると、「企業のセキュリティ態勢を継続的に改善していく取り組み」がCTEMです。

CTEMでは、インシデントの発生時ではなく、主に平時からの取り組みについて、そのアプローチをまとめています。つまり、CTEMは企業が日々取り組んでいるセキュリティ業務をより効果的に進めていくための一つの考え方を提供していると言えます。

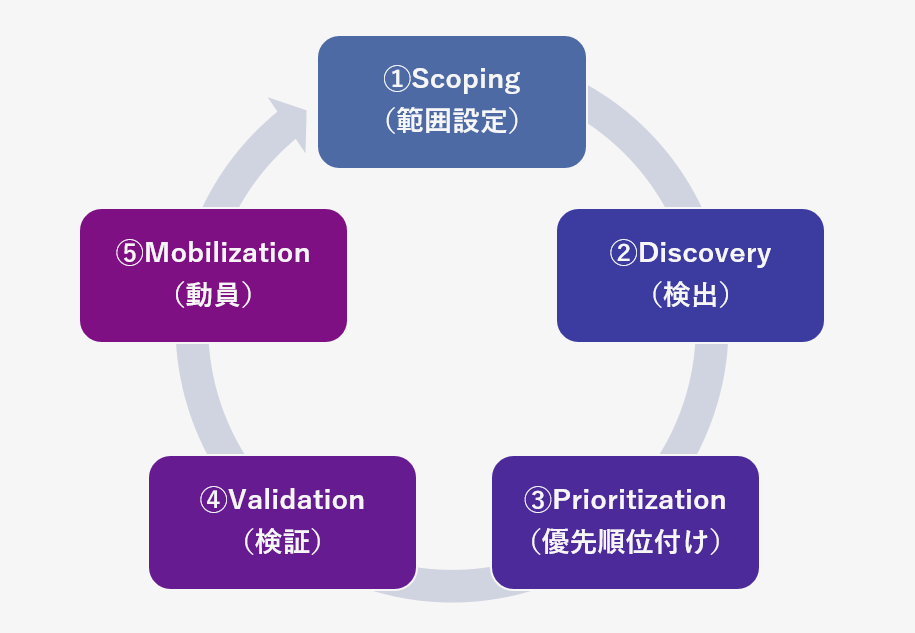

CTEMでは運用を5つのステップに分けて定義しており、簡単に言えば以下の5つです。

①Scoping(範囲設定)

対象範囲とする資産の設定

②Discovery(検出)

資産とリスクの検出

③Prioritization(優先順位付け)

悪用される可能性の高い脅威の特定と優先順位付け

④Validation(検証)

攻撃者目線(+防御者目線)からの攻撃可能性の検証

⑤Mobilization(動員)

企業(チーム・人)横断による対処(短期的なリスク対処、中長期的な改善・投資計画)

2.CTEM実現に向けて重要なポイント

CTEMの実現を目指すために、守るべき対象を選択して段階的に進めていくことになりますが、

近年のトレンド・ソリューションを加味した場合に、以下の要素が必要になります。

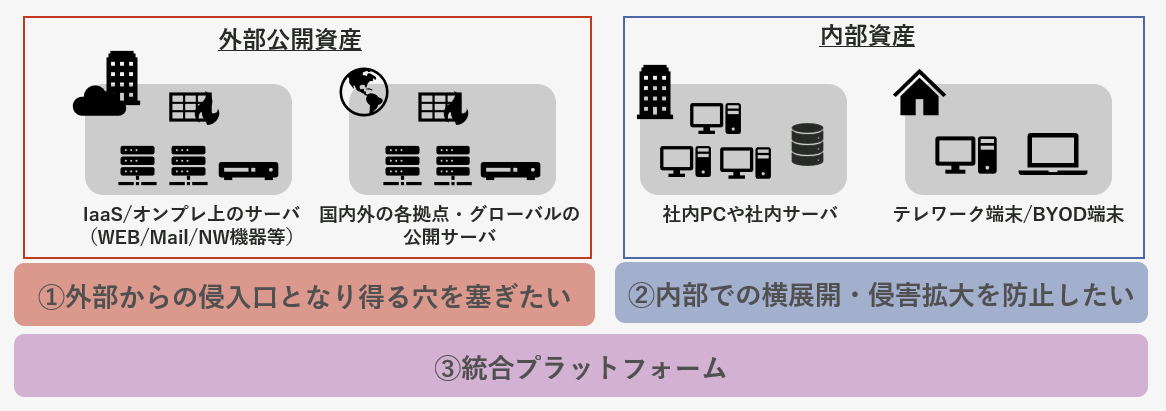

①外部公開資産対策

外部からの侵入口となり得る穴を見つけ出し、適切に塞いでいくことでインシデントの発生確率を減らすことが可能です。

<対策製品例:ASM、CSPM、SSPMなど>

②内部資産対策

内部での横展開・侵害拡大の検知・防止に取り組むことで、侵入された後の被害を軽減し、インシデント発生時の影響を低減することが可能です。

<対策製品例:UEM、BAS、Microsegmentation など>

③リスクを可視化するための統合プラットフォーム

①②から得られる情報に加えて、防御者の観点を統合することで、単体のリスクではなく企業としてのリスクがどこにあるかを可視化することが可能です。

<対策製品例:CAASM、SIEMなど>

本記事ではその中でも①の外部公開資産対策として、特に効果的なソリューションであるASMをご紹介します。

3.ASMとは

ASMとは、企業が所有するITシステムやアプリケーションなどの攻撃面(脆弱性)を定期的に調べ、リスクを管理するためのソリューションです。攻撃者の動向をみても外部からネットワーク資産の脆弱性を悪用する気運は依然として高く、その対策製品として注目を集めています。

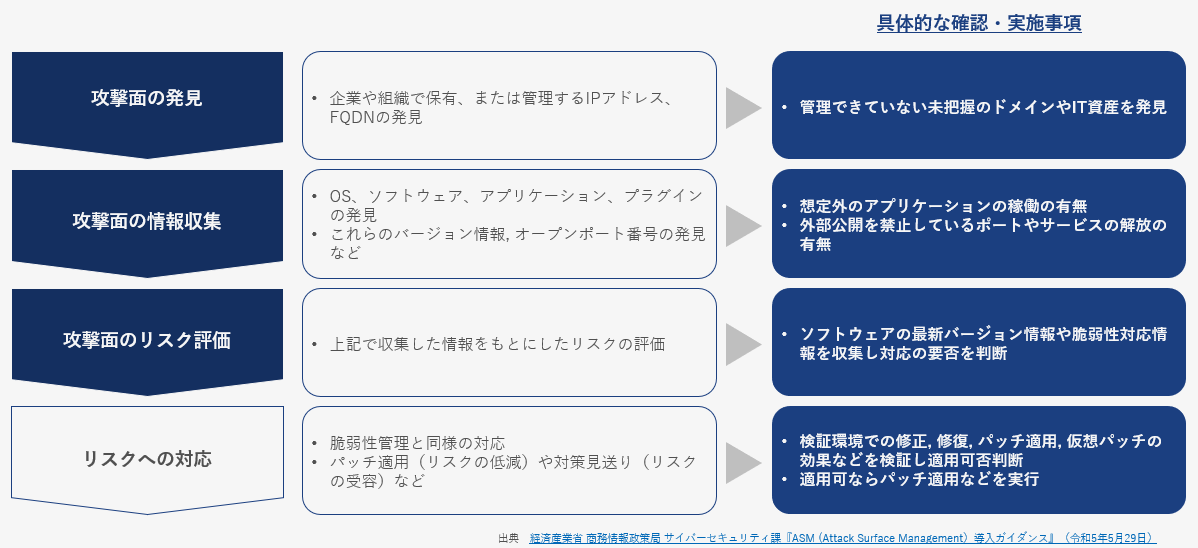

ASMに関して、経済産業省もガイダンスを公開しています。ガイダンスの中では、ASMのプロセスは以下の要素を含むと定義されています。

参考: 経済産業省 商務情報政策局 サイバーセキュリティ課『ASM (Attack Surface Management)導⼊ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~』(令和5年5月29日)

ASMでは、攻撃者と同様の視点をもちながら、攻撃面の発見・情報の収集・リスクの評価を行うことで、より効果的に脆弱性に対応できます。

単体でも効果的なASMですが、CTEMの観点においても非常に重要な役割を果たします。

具体的にどのような点がCTEMの取り組みの中で効果を発揮するのでしょうか。

4.ASMが担うCTEM実現ポイント

改めて、CTEMを簡単に振り返りますと、CTEMはツールではなく一つのセキュリティの考え方であるとお伝えしました。

CTEMは5つのステップに分かれるフレームワークであり、1つのツールやソリューションだけで実現するものではありません。

ただ5つのステップの中でもツールがより効果を発揮するステップと、人の関与する比率が高いステップに分かれ、ツールの活用自体は有効です。

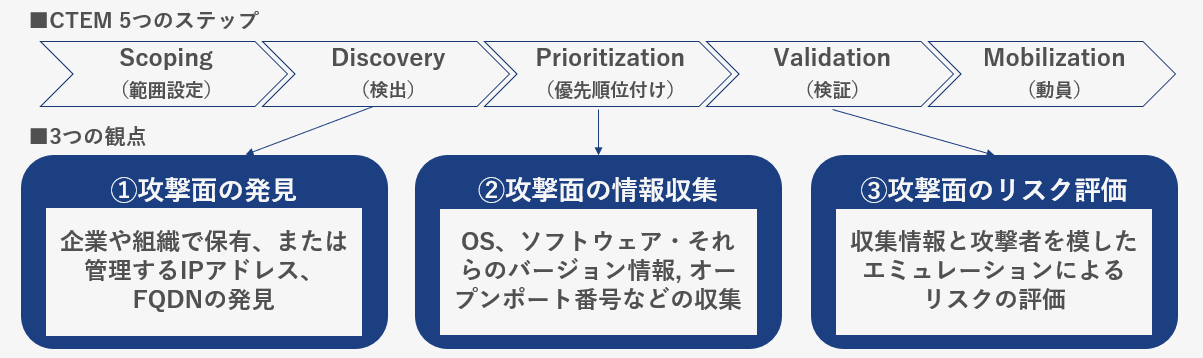

CTEMの考え方の中で、ツール・ソリューションが特に担うべきであるポイントはDiscovery・Prioritization・Validationです。

これらの3ステップとASMが担うべき3つの観点を関連付けると、以下のようにマッピングできます。

つまり、ASMを導入することでCTEMにおける外部公開資産対策を一製品でカバーすることができるのです。

逆説的にいえば、ASMにおいては「3つの要素の能力の高さ」と「ScopingやMobilizationという前後のステップでの活かしやすさ」を評価することが、製品選定において重要と考えることができます。

5.まとめ

本記事では、今注目を集めているCTEMと、その実装におけるASMの重要性をお伝えしました。

CTEMとASMを紐づけることで、製品選定の観点としてこれまでにない重要な観点も持つことができます。

巷に増えてきているASM製品の選定にお悩みの方は、CTEMの観点を取り入れてみるのはいかがでしょうか。

6.CTEMを実現できる「ULTRA RED」のご紹介

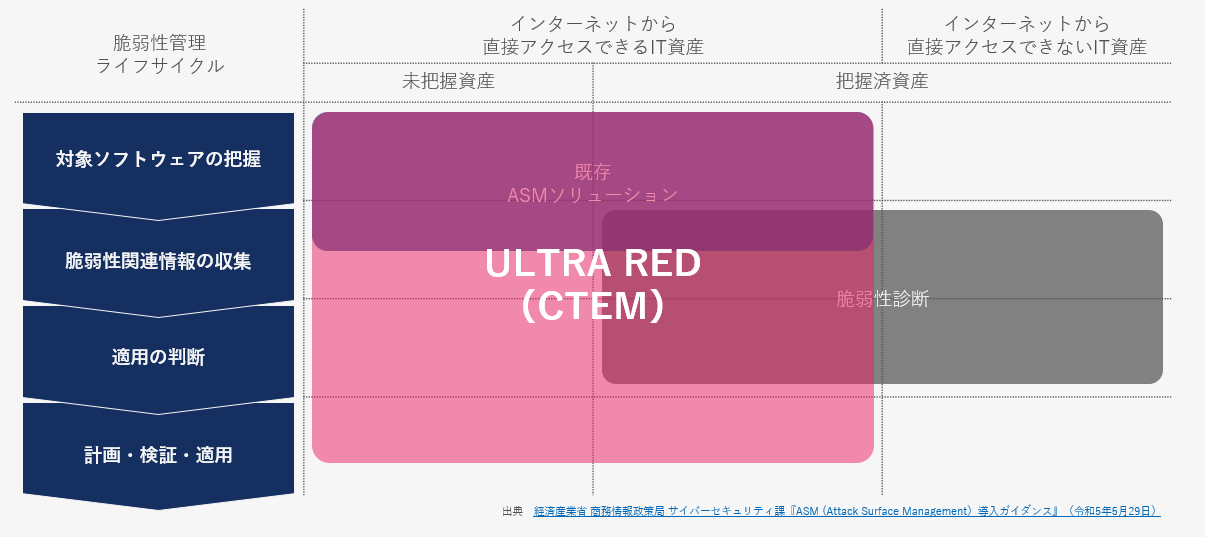

最後に、マクニカで取り扱っているASM製品の中でも、先ほどお伝えした「3つの要素の能力の高さ」と「ScopingやMobilizationという前後のステップでの活かしやすさ」の観点で優位性があるULTRA REDについてご紹介します。

ULTRA REDは、自動化された攻撃エミュレーション技術を駆使して、実際に外部から悪用可能な脅威のみを発見可能なASMソリューションです。エミュレーションを通じて、組織に内在する脆弱性の有無と侵入の有効性を実証し、継続的に管理することができます。

攻撃のエミュレーションを持つASM自体がまだまだ少ない中で、ULTRA REDはその中でも優れた点があります。

それは、CVE番号がつくような所謂脆弱性の評価だけではなく、本来はWebプラットフォーム診断やWebアプリケーション診断でないと発見が難しいような脆弱性も発見することができるという点です。

参考: 経済産業省 商務情報政策局 サイバーセキュリティ課『ASM (Attack Surface Management)導⼊ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~』(令和5年5月29日)

また、エミュレーション機能を持つことで、リスク評価の観点において、対処が必要なリスクをより精緻に仕分けることが可能です。

さらに、エミュレーションの結果として、実際に悪用が可能であることが分かる証跡を製品側で提供してくれるため、事業部門との調整や折衝において有用性が高く、人の動員に繋げやすい点も魅力です。

ULTRA REDに関する資料を下記よりぜひご覧ください。