CNAPPによるクラウド環境の包括的な保護 ~ASM連携による管理外クラウドの対策強化~

-

│

3行でわかる本記事のサマリ

- クラウド資産を安全に運用するための「CNAPP」の活用法を解説。設定ミスや脅威を効率的に管理。

- ASMと連携することで、放置されたクラウド資産も特定。セキュリティリスクを大幅に軽減。

- CNAPPとASMを組み合わせ、セキュリティ運用を効率化。複雑なクラウド管理がシンプルに。

はじめに

企業でのクラウドシフト化が進み、多くのデータやアプリケーションの稼働がパブリッククラウド上へ移ってきています。

パブリッククラウド上でのセキュリティを考える場合、インフラ・リソースはクラウドサービスプロバイダ側が準備することになります。ユーザ側の介入できる範囲や、プラットフォーム側が自動的にアップデートされることなど、オンプレミス環境とは異なる事項が多く、パブリッククラウド向けのアプローチをとる必要があります。

そこで、パブリッククラウドを利用する上での包括的なセキュリティ対策のアプローチとして、CNAPP(Cloud Native Application Protection Platform)がGartner社より提唱されており、その考えが広まってきています。

目次

- なぜCNAPPがパブリッククラウドの包括的な保護に有効なのか

- 管理外の公開クラウド資産を守るために

- ASMとCNAPPの連携で、より高いレベルのクラウドセキュリティを

- まとめ

1. なぜCNAPPがパブリッククラウドの包括的な保護に有効なのか

CNAPP(Cloud-Native Application Protection Platform)は、クラウドネイティブ環境でのアプリケーション保護を統合的に行うセキュリティプラットフォーム・概念です。クラウド設定の管理(CSPM)、ワークロード保護(CWPP)、Kubernetesセキュリティなどの、クラウドセキュリティに必要な機能を一元化し、開発から運用までのセキュリティリスクを可視化・軽減します。

▼こちらの記事もおすすめ

CNAPP大解剖 -強固なアプリケーションライフサイクルのためのセキュリティ実装-

CNAPPとは?「CSPM」や「CWPP」クラウド利用者ならマストで押さえておきたい基本情報をおさらい

CNAPPとしてのアプローチを考えるうえで、クラウド上のワークロードを例にとって、機能と用途別にどのような対策が必要かを考えてみます。

CWP(Cloud Workload Protection)

まずは、クラウド上のワークロードそのものを保護する必要があります。

この対策としては、ワークロード上で動作するアプリケーションやホストの脆弱性やマルウェアの検知、その危険なワークロードが動作することを防止する、CWP(Cloud Workload Protection)機能が必要となります。

CSPM(Cloud Security Posture Management)

次に、公開設定に関する問題が考えられます。例えば、ワークロードが開発環境であるにも関わらず、そのワークロードにアクセスできるようにリソースが公開設定されているなどのケースがあり、その設定が適切であるかを監査することも必要です。

この対策には、設定が適切であるか否かを監査する、CSPM(Cloud Security Posture Management)機能が必要となります。

CIEM(Cloud Infrastructure Entitlement Management)

さらに、権限に関する問題があります。公開設定を正しく実施したとしても、公開設定を行える想定外のユーザがいる場合、意図せず設定が変更される危険性があります。

そのリソースに対して適切な権限が設定されているかを監査する、CIEM(Cloud Infrastructure Entitlement Management)機能も併せて利用すべきです。

ここまでの例では、ワークロード自体を取り上げましたが、よくニュースで耳にする、クラウドストレージの公開設定の誤りも、リソースの設定と同様にCSPMで監査されます。公開は意図していたものでも、情報に機密情報が含まれていないかのチェックをするためのDSPM(Data Security Posture Management)も必要となり、対応項目は多岐にわたります。

また、リソースの生成を効率化するためにIaC(Infrastructure as Code)を利用している場合は、そのIaCコードに脆弱な設定がないか、ワークロードで動かすアプリに脆弱性がないかを事前にチェックすることで、より効率的にセキュアな運用ができるようになるため、このような対応も統合的に対応できるものが望ましいと考えます。

このように、パブリッククラウドの包括的な保護のためには、複数の機能でセキュリティを担保する必要があり、それぞれ個別で対応することは運用上の負荷が大きいです。そのため、CNAPPとして1つのソリューションでパブリッククラウド全体を保護することが効率的なことが分かります。

2. 管理外の公開クラウド資産を守るために

ここまで、CNAPPでのセキュリティ対策について述べてきましたが、このCNAPPでもセキュリティ対策を施すことが難しい対象があります。それは、管理者のもとで適切に管理されていない、管理外のクラウド資産です。

例えば、遠い過去に契約したアカウントや部門ごとに作成されたアカウントなどが挙げられます。

このような古い資産は、新たに発見された脆弱性対応がされていない場合が多く、その脆弱性を悪用され、情報漏洩やランサムウェア被害が発生する可能性が極めて高くなります。

また、一時的に利用するようなものが残っている可能性も高く、例えばイベント関連のページに顧客情報等が入っており、攻撃を受けることで顧客情報漏洩が発生するといったリスクが考えられます。

そのため、「自社で管理できていないクラウド資産は何か?」を把握することも重要となります。

昨今注目を集めている 攻撃可能な自社資産を把握するASM(Attack Surface Management)サービスでも、このような管理できていないクラウド資産を発見する機能も、組み込まれてきています。

3. ASMとCNAPPの連携で、より高いレベルのクラウドセキュリティを

前述のASMサービスによって、Webサービスとしての脆弱性を発見することができるので、ASMで対策としては十分ではないか?と考えるかもしれません。

しかし、ASMで発見することができる問題は、Web上から確認できるヘッダ情報や対象のリソースに対してのポートスキャンといった一部の脆弱性であり、CNAPPとしてはほんの一部しか検査ができません。

一例として、実際にASMで発見した問題を、以下図3-1~図3-4で示します。

図3-1. ASMサービスで発見した資産一覧

図3-2. 発見した特定の資産内で見つかった問題概要

図3-2. 発見した特定の資産内で見つかった問題概要

図3-3. ASMサービスで検出された該当資産で公開しているサービス一覧

図3-4. ASMサービスで検出された該当資産での脆弱性一覧

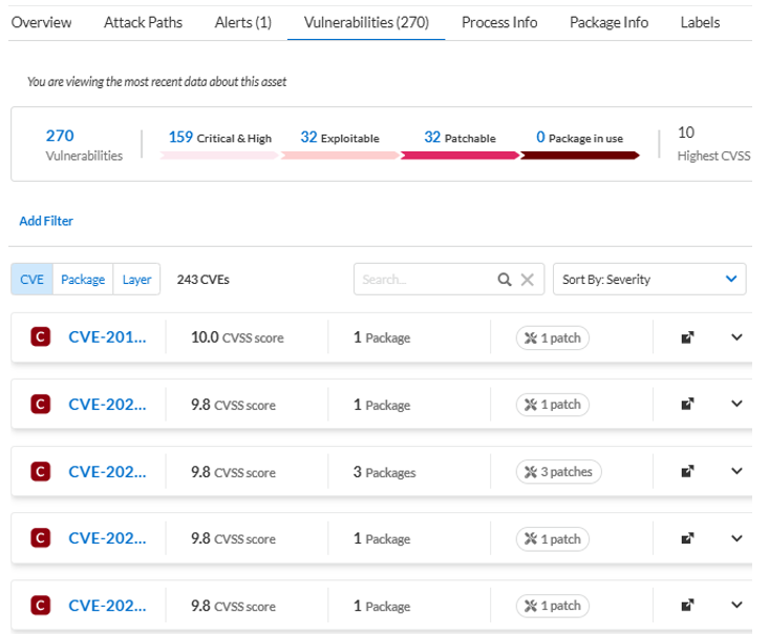

ここで発見した資産をCNAPPソリューションに登録した結果、確認できた問題の一例を、図 3.5~図 3.6で示します。

図3-5. CWP機能で確認した脆弱性一覧

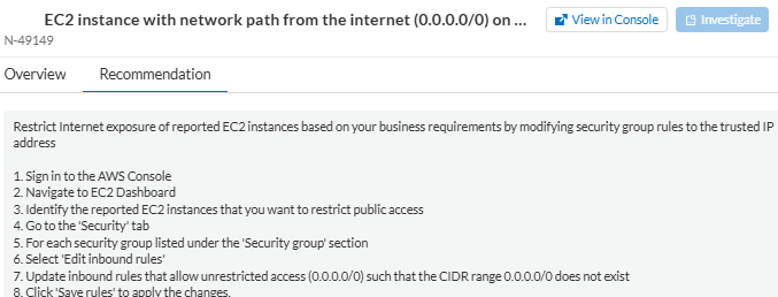

図3-6. CSPM機能で発見された問題

CWP機能により、図3-5のようにWebアプリが動作しているワークロード自体の脆弱性も見えてきたため、ASMで発見した脆弱性から大幅に数が増えたことが分かります。

また、CSPM機能では該当のワークロードを動かしているインスタンスのAdminポートにアクセス制限がかかっておらず、リソース上で危険な設定となっていて、ガバナンスが効いていなかったこともわかります。

これらの危険性をきちんと理解したうえで、クラウド資産を運用する必要があるため、ASMだけではなく、ASMで発見した資産をCNAPP製品に取り込むことが非常に大切であるということが分かります。

4. まとめ

本記事では、CNAPPとしてクラウド資産を管理することと、ASMで管理できていない資産を発見・管理することの重要性について説明しました。

管理されていない資産をASMで発見し、管理資産としてCNAPPのアプローチを一連で実施できる、ということがCNAPPとしても大切になっていくと考えます。

マクニカでは、CNAPPを実装するためのセキュリティソリューションとASMサービスの両方を提供しております。CNAPPやASM、または、その両方を検討する中で不明点や疑問が生じた場合は、是非マクニカまでお気軽にご相談ください。

関連ソリューション

Wiz ~1つのプラットフォームでクラウド環境を包括的に保護するCNAPP~

Macnica Attack Surface Management