PCI DSS v4.0.1準拠を最短で実現!スキミング対策6.4.3と11.6.1対応

-

│

3行でわかる本記事のサマリ

- Webスキミング攻撃は、ECサイトで個人情報を不正に取得する手法で、被害者側では気づきにくい。

- PCI DSS要件6.4.3と11.6.1は、Webスキミング対策でスクリプトの管理や変更検知が必要。

- Imperva Cloud WAFのClient Side Protectionは、これら要件を簡単に満たすソリューションで、導入も迅速。

はじめに

2022年3月にリリースされた、PCI DSS v4.0.1のPCI要件6.4.3と11.6.1で「Webアプリケーション上のスクリプトの管理」が必須となり、対応期限が2025年3月末に迫っています。PCI DSS(Payment Card Industry Data Security Standards)とは、クレジットカードの会員データを安全に取り扱うことを目的とした、クレジットカード業界の国際統一基準です。 この要件は、近年急増しているWebスキミング攻撃に対する項目です。

本記事では、Webスキミング攻撃の概要と、追加されたPCI要件の対応方法についてご紹介します。

目次

- Webスキミング攻撃とは

- PCI DSS 新要件 6.4.3 と 11.6.1 の概要

- Imperva Cloud WAF Client Side Protection

- 導入方法

- まとめ

1. Webスキミング攻撃とは

Webスキミング攻撃とは、ECサイトなどで入力される個人情報を、不正に取得する攻撃手法を指します。

被害者が利用するブラウザ上では、Webページが正常に動作しているように見えるため、個人情報が不正に取得されていることに気づくことができません。

1.1 Webスキミングはどのように行われるのか

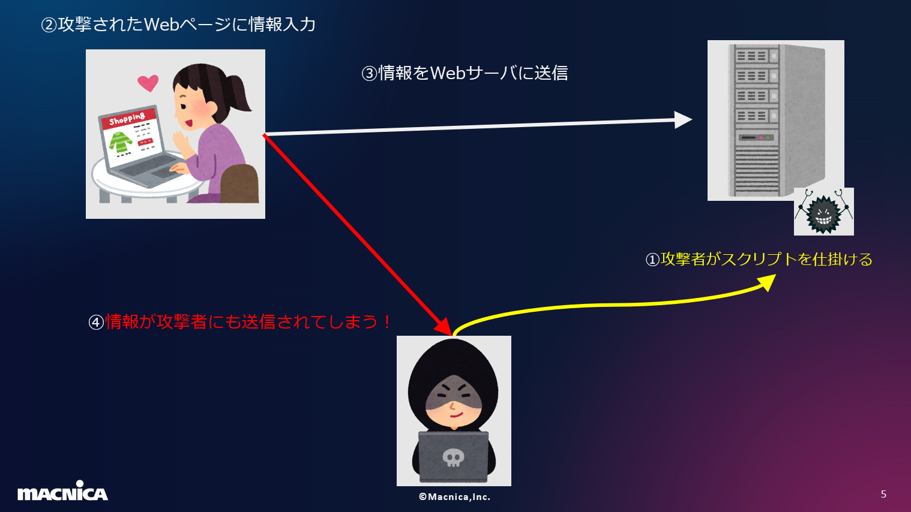

Webスキミング攻撃の簡単な流れを説明します。

①攻撃者が、「Webスキミング攻撃」を行うWebサーバ(オンラインショッピングサイト等)に、不正なスクリプトを仕掛ける

②ユーザが、不正なスクリプトが仕掛けられたWebサーバにアクセスする

③ユーザが、クレジットカード情報を登録ページに入力し、登録ボタンを押す

④入力されたクレジットカード情報が、攻撃者にも送信されてしまう

▼詳しくはこちらをご参照ください

https://www.macnica.co.jp/business/security/manufacturers/imperva/feature_01.html

1.2 国内のWebスキミング被害と思われる事例

ある企業では、ECサイトへの不正アクセスにより、顧客の個人情報及びクレジットカード情報が流出していたことが発表されました。流出した可能性がある情報は、2020年4月末~2024年5月中旬ごろに登録したユーザ10万件(クレジットカード情報延べ5万件)であったと報告しています。

このように、長期間にわたって情報が漏洩し続けた事例は少なくありません。Webスキミング攻撃は、冒頭で説明した通り、ブラウザ上では正常に動作しているように見えるため、気が付くことが困難です。そのため、長期間に及んで情報漏洩してしまうリスクがあります。

2. PCI DSS 新要件 6.4.3 と 11.6.1 の概要

2025年3月末でベストプラクティス期間が終わる、2つの要件について簡単にご紹介します。この要件は、Webスキミング攻撃に対応した要件となります。

2.1 PCI DSS 6.4.3

- 使用するすべてのスクリプトが正しく、許可されているか確認する仕組みを用意する。

- スクリプトが無断で変更されないよう、チェックする仕組みを用意する。

- スクリプトをリスト化し、スクリプトの必要性を説明する文書を用意する。

2.2 PCI DSS 11.6.1

- 消費者ブラウザが受け取った決済ページに不正な変更があれば、担当者に警告する仕組みを作る。

- この仕組みは、受け取ったHTTPヘッダや決済ページの内容をチェックするように設定する。

- チェックは以下のように行う

- 少なくとも週に1回、または、リスクに応じて、事業の方針で決めた頻度で定期的に行う

これらの要件を満たすためには、複雑に構成されたWebアプリケーション上の、全てのスクリプトの内容を確認する必要があります。また、不正な変更を検知・通知する仕組みを作る必要もあることから、対応が非常に難しい要件になっています。

3. Imperva Cloud WAF Client Side Protection

弊社取り扱いのImperva Cloud WAF の「Client Side Protection」では、要件を満たすための仕組みを容易に導入することができます。

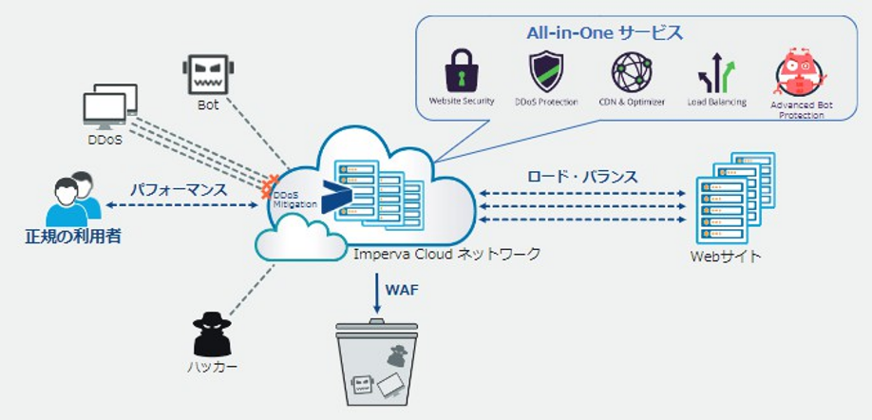

Imperva Cloud WAF

トラフィックをCloud WAF経由のみとし、不正なアクセスを排除し、正規のアクセスのみを保護対象サーバへ送り届けるSaaS型セキュリティ製品です。

Client Side Protection

クライアントブラウザの通信の可視化及び防御を支援するソリューションです。

下記機能によってPCI DSS要件6.4.3と11.6.1準拠をサポートします。

【機能】

- Webページ上に含まれるすべてのスクリプトの可視化

- 可視化されたスクリプトに対する説明文の付与

- スクリプトの変更・追加に対する承認機能

- スクリプトやHTTPヘッダ情報の改ざんが検知された場合に管理者へ即時警告

- Content Security Policy自動付与によって、未承認ドメインに対する通信を制限

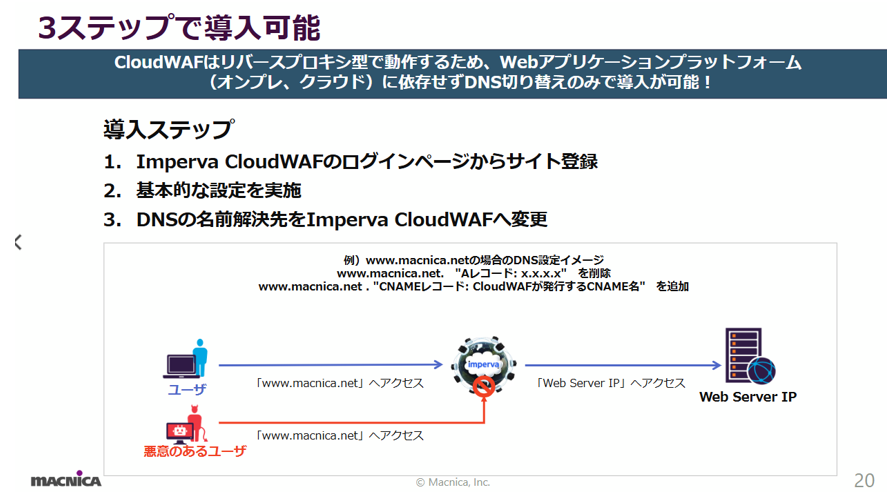

4. 導入方法

Cloud WAFの導入は、Webサーバ等に変更を加えることなく、3 Stepで導入できます。

また、最短即日で評価することができ、評価環境からそのまま本番導入を行うことができるので、非常に短いリードタイムで導入することが可能です。

5. まとめ

本記事では、Webスキミングの概要および、PCI DSSの項目6.4.3と11.6.1の概要、その対応方法について簡単に解説してきました。今回取り上げた2つの要件は、使用されているスクリプトをすべて棚卸ししなければならないことや、不正を検知し通知する仕組みを用意する必要があることから、満たすことが非常に難しい要件になっています。

弊社で取り扱うImperva Cloud WAF の「Client Side Protection」を用いることで、対象項目に対応することが可能です。また、導入までのリードタイムも非常に短いため、2025年3月までの対応も可能となっています。

PCI DSS v4.0.1のベストプラクティス要件の対応期限が迫っています。Imperva Cloud WAFにご興味がございましたら、是非弊社までご連絡ください。