認証後のセキュリティも強化!IDaaSに求められる新たな要素とは

-

│

3行でわかる本記事のサマリ

- 一般的なIDaaSは、ユーザー認証を重視するが、サインイン後のセッション管理に課題がある。

- Okta Identity Threat Protection(ITP)は、認証後のセッション監視と不審行動を検出し、Universal Logoutを実現する。

- Netskopeとの連携により、認証後の不正行動を検知し、セッションを自動切断することでIDベースの攻撃を防ぐ。

はじめに

一般的な認証基盤(Identity Access Management)は、ID/パスワード管理、シングルサインオン、多要素認証など多くの役割を持っています。

その中でも、「アクセスしているユーザーが正しいユーザーか」という認証のプロセスに重きを置いている方が多いです。

本記事では、徐々に普及してきた認証基盤の課題や、今後求められる機能について解説します。

目次

1.認証基盤の課題

2.IDの脅威を制御するITPとは?Okta製品における機能概要・連携例

3.まとめ

1.認証基盤の課題

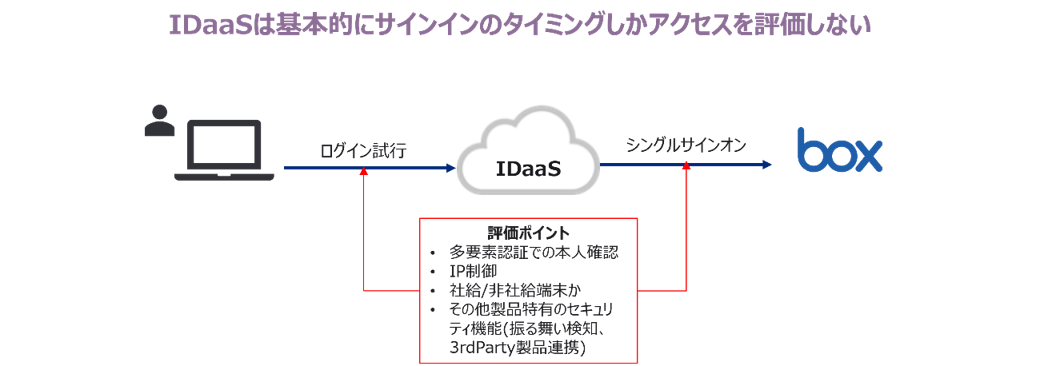

認証基盤を導入した際に残る課題には、どのようなものがあるでしょうか。それは、「アクセスしているユーザーが正しいユーザー」と、一度認証したユーザーに対して、再評価がIDaaSにおいて一切行われないという点です。

<一般的なIDaaSの評価ポイント>

上記のような、一般的なIDaaSの評価ポイントから考えられる懸念点は、主に下記3点です。

- サインイン時のみでしかアクセスができず、サインイン後のセッションに関しては野放しになる

- サインイン後のセッションを盗まれた場合、連携アプリに自由にアクセスが可能となる

- セッションを盗まれても気が付かないため、IDaaS/アプリ側のセッション切断が不可

そのため、昨今のIDベースの攻撃(フィッシング/セッションハイジャック/クレデンシャルスタッフィング等)に対して、これまでのIDaaSの機能のみで完全に守り切ることは難しいと考えられます。

この課題を解決する方法をいくつか考えてみましょう。

• 毎回のサインイン時に認証をかけていく

➡ユーザー利便性の低下のため非推奨

• 認証後、危険な挙動を検知した際に再認証またはシングルログアウトを実施

➡ログイン後の挙動を検知することはIDaaS単体では不可

いずれも、以前までは想定する対応例ではデメリットや対応機能がないなどの課題があり、対策が難しい状態でした。

2.IDの脅威を制御するITPとは?Okta製品における機能概要・連携例

この課題を解決するために登場した「Identity Threat Protection(以下、ITP)」 は、その名の通り ID の脅威に対する制御を行う機能です。

例えば、IDaaS の場合では、認証後の ID に関するセキュリティを保護するという概念で利用され、EDR 製品などでは、デバイスではなく認証に対する攻撃を防ぐという観点で機能がリリースされています。

今回は、IDaaSの場合を例に、具体的な「Okta Identity Threat Protection with Okta AI(以下、Okta ITP)で、その機能と連携例をご紹介します。

まず、Okta ITPは、簡単にまとめると、下記2点が実施できる機能です。

- 認証後のセッションを監視する

- セッションにリスクがある場合、サポート対象のアプリやOktaからログアウトする(Universal Logout機能)

o セッションのリスクについては、セキュリティ製品との連携も可能となります

Universal Logout機能に対応しているアプリについては現状、下記になります。

・Box

・Dropbox for Business

・Google Workspace/Google Cloud Platform

・Microsoft 365、Defender for Cloud Apps、Defender for Endpoint、Defender for Office365、Azure Portal

・PagerDuty

・Salesforce

・Slack

・Surf

・Zendesk

・Zoom

※Universal Logoutの動作についてはアプリごとに異なりますのでご注意ください。

※最新のサポート対応アプリはこちら

※最新の連携可能セキュリティ製品はこちら

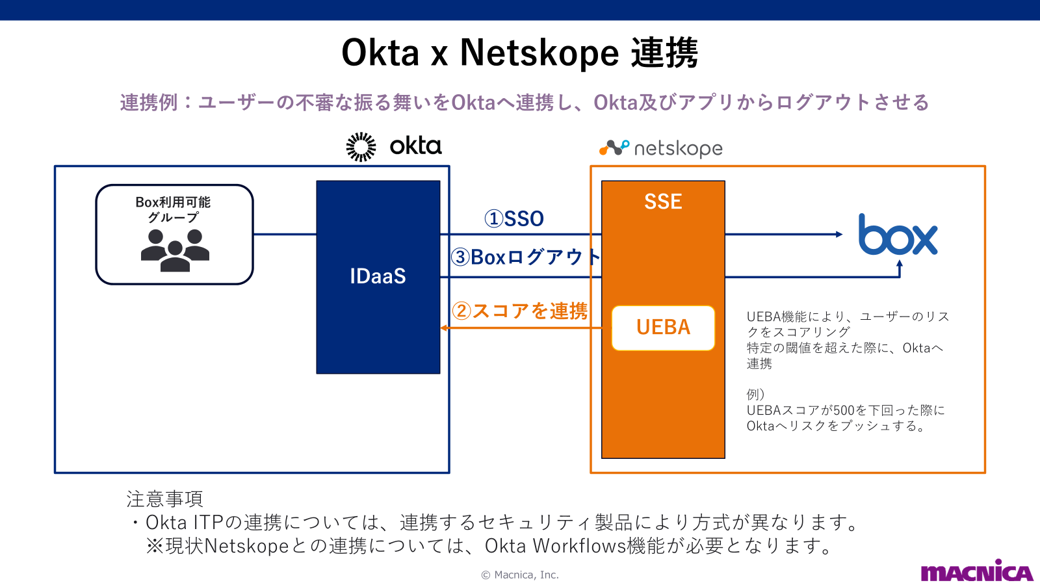

今回は、Netskope Cloud Exchangeと連携を行ったシナリオをご紹介します。

上記の図では、下記のフローで動作が進みます。

①OktaからBoxに対してシングルサインオンを実施

②Netskopeがユーザーの振る舞いについて常にチェックを行い、ユーザーの不審な振る舞いを検知し、Okta へ連携を行う

③Okta は情報を判断し、Okta及びOktaがUniversal Logout対応しているアプリからログアウトする

これにより、ユーザーがサインイン後でも不審な振る舞いを検知し、SaaSへのセッションを切断、ユーザーが再度アクセスする際には再認証が行われ、IDベースの攻撃を防ぐことができます。

3.まとめ

今回は、認証を突破した後にOktaを用いてどのようにIDベースの攻撃を防ぐかをご紹介しました。

Oktaは本記事の様な、高度なIAMの機能に加えて、IGA/PAMなどの領域の機能も拡張しておりますのでご興味がございましたら是非弊社までご連絡ください。