CNAPPでここが変わる!クラウドセキュリティにCNAPPが求められる背景を徹底解説

-

│

3行でわかる!本記事のサマリ

- クラウドのセキュリティ対策は複雑化し、個別のソリューションだけでは管理が難しくなっている。

- CNAPPは、分散したセキュリティ情報を統合し、実際に対処すべきリスクを可視化する。

- インシデント対応の効率化と企業全体のセキュリティ強化に、CNAPPの導入が有効である。

はじめに

CNAPP(Cloud-Native Application Protection Platform)という言葉は、ここ数年で広く語られるようになりました。

企業システムのクラウド移行が進み、クラウドのセキュリティ対策として、多くの企業や団体ではCSPM(Cloud Security Posture Management)とよばれるクラウドの設定ミスを検知するソリューションの導入が進んでいます。しかし、そのほとんどがCNAPPへの拡張については、将来的な検討だけにとどまっているのが実態です。

CWPP(Cloud Workload Protection Platform)とよばれる、ランタイム監視(ワークロード保護)のセキュリティソリューションを導入している企業も徐々に増えてきています。CWPPは、クラウドを直接的に操作する部門が個別に導入するケースがほとんどであり、同じ会社でCSPMを導入していたとしても、異なるセキュリティソリューションである場合が非常に多く見られます。こういった状況の背景には、内部組織ごとに責任範囲が異なることが大きな要因としてあげられます。

また、CSPMだけを導入している企業や団体においては、CSPMを入れたことにより大量のアラートが出てくる状況を体験しているため、もしCNAPPに進むために他のソリューションを追加すると更にアラートが増えてしまい、運用が回らなくなるのではないかという懸念も多く、大きな心理的障壁となっていることも否めません。

しかし、クラウド環境でインシデントが発生した場合、その影響は一部門にとどまらず、企業全体の責任となることは避けられません。損害賠償のリスクやブランドの信頼低下を考えれば、クラウドセキュリティは一部の部門だけの問題ではなく、会社全体で取り組むべき経営課題のひとつです。本記事では、CNAPPの導入が、なぜ今求められているのか。その背景を詳しく解説していきます。

(参考記事)CNAPPとは?「CSPM」や「CWPP」クラウド利用者ならマストで押さえておきたい基本情報をおさらい

目次

- CNAPPとは

- CNAPPでここが変わる!

- (参考情報) そもそも「クラウドネイティブ」ってなに?

- まとめ

1.CNAPPとは

CNAPPとは、Cloud Native Application Protection Platformの略称で、2021年にGartnerが提唱した「クラウドで動作するアプリケーションのライフサイクル全体を一元的に保護する統合プラットフォーム」を指しています。

従来は、開発やアプリケーションの運用など、アプリケーションのフェーズごとに異なるセキュリティソリューションが導入されているため、情報が分散してしまい、サイロ化された組織内だけにとどまることによって、リスクを断片的にしか解析できないという問題がありました。CNAPPでは、これらのソリューションを統合することで改善することが可能としています。

参考: Gartner. (2021). 4 Must-Have Technologies That Made the Gartner Hype Cycle for Cloud Security 2021. https://www.gartner.co.jp/ja/articles/4-must-have-technologies-that-made-the-gartner-hype-cycle-for-cloud-security-2021

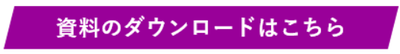

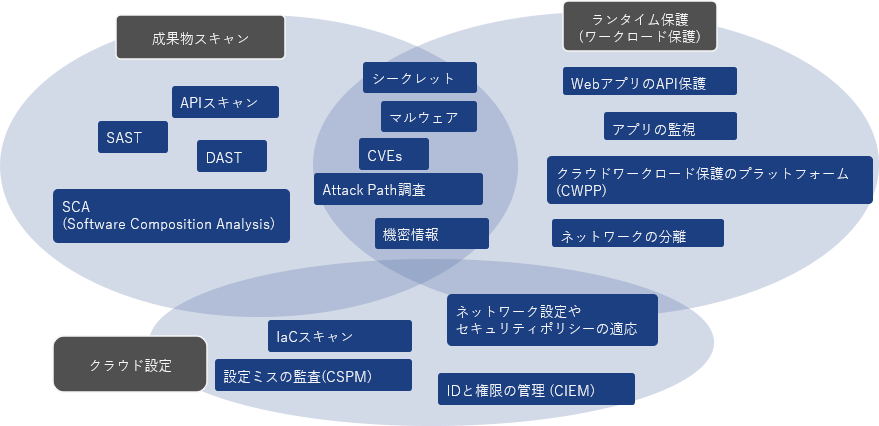

上記は、CNAPPに包括されるソリューションとしてよく紹介される項目の例ですが、専門的な用語が多いため、クラウドセキュリティをオフィスビルのセキュリティに例えて図解してみます。

こちらからわかるように、オフィスビルを安全に運用していくにはすべての要素が必要であり、クラウドセキュリティも同様であることがご理解いただけるかと思います。

さらに、それそれの情報を連携して管理していると、様々なメリットがあります。

例えば、ドアの施錠が壊れている部屋がある場合、その部屋の入退室に関する監視を強化するようにガードマンと連携できます。ビルに搬入する物品でも、何かしら不明瞭なものが混入した場合、その物品の納入先をビル内の隔離された部屋に限定することもできるようになります。

クラウドセキュリティにおいては、以下の8つのカテゴリのセキュリティソリューションがCNAPPに含まれるとされていますが、オフィスビルのセキュリティと同様に、それぞれの情報が集約され、連携できることが望まれます。

1.Cloud Security Posture Management (CSPM)

・パブリッククラウドサービスの設定やセキュリティの状態をスタンダードポリシーとマッピングして自動的に監視し、リスクを検知してアラートする技術

2.Cloud Workload Protection Platforms (CWPP)

・コンテナやサーバーレス、仮想マシンを含むランタイムを監視(ワークロードを保護)する技術

3.Cloud Identity Entitlement Management (CIEM)

・クラウド上のIDを推奨するポリシーをベースに監視し、アクセス管理および特権の最小化を実現するための技術

4.Kubernetes Security Posture Management (KSPM)

・Kubernetes環境のセキュリティやコンプライアンスを監視する技術(Kubernetes用のCSPM)

5.Development artifact scanning

・SAST/DASTやAPI、ソフトウェア構成分析やウィルスなどのスキャンを含む、成果物の脆弱性評価

6.IaC scanning

・(Infrastructure As a Codeの定義にある)設定ファイルの脆弱性評価

7.Network Configuration and Security Policy

・アクセス統制を実現するためのセキュリティポリシー管理

8.Addition Runtime Protection Tools

・Web アプリケーションと API の保護、アプリケーションの監視、ネットワークのセグメンテーション、攻撃対処など

2.CNAPPでここが変わる!

冒頭でも触れたように、「CSPMを入れてみたはいいけど、アラートが大量に発生してトリアージができない」や、

「インスタンスやコンテナから大量の脆弱性がみつかっているけどどこまで対処すればいいの?」、

「CIEMを導入して権限は可視化できたけど、どれに問題があるのかわからない」

といった課題はまさにサイロ化されたセキュリティソリューションで起こりやすい問題です。こういった問題は、CNAPPの導入によって改善されることも多くあります。

まず、CNAPP導入の最初のメリットは、分散した情報を一元化することで、情報の取りこぼしがなくなることにあります。

セキュリティソリューションや環境によって、検知できる問題が変わることもあります。共通のダッシュボードで情報を集約することで、いずれかのソリューションが見つけた問題を関係者全員が確認できるため、情報の取りこぼしリスクが低減できます。また、視点の異なる人が該当のアラートを確認することで、別の問題やリスクを見つけることができる場合があるというメリットもあります。

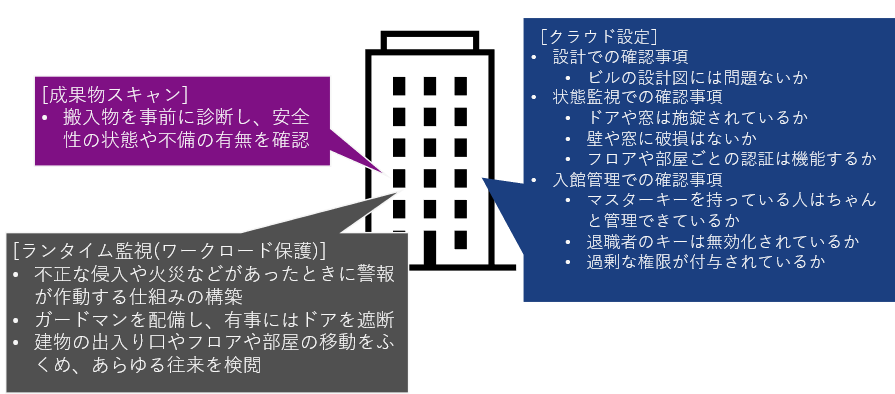

次に、あらゆるセキュリティ情報が集約されることで、それらを相関分析することが可能になります。

例えば、非常に深刻な脆弱性を持っているインスタンスがあっても、アクセス権が最小限に制限されていれば、現時点での対応優先度は低いと判断できます。機密情報を保有するストレージに対してアクセス権を持っているインスタンスが、実はインターネットからのアクセス経路を有しており、その経路上にはエクスプロイトが可能な脆弱性を持ったインスタンスが存在するようなケースでは、対応優先度を上げる判断ができるようになります。

結果として、それぞれのセキュリティソリューションで膨大なアラートが出ているとしても、他のセキュリティソリューションのアウトプットと相関分析することで実際のリスクを可視化し、対応すべきアラートと優先度が低いアラートに分類していくことができるようになります。そして、膨大なアラートの絞り込みだけでなく、どういった対応をするとリスクが低減できるかという検討するための情報も引き出すことが可能です。

相関分析を自動的に行う機能は、すでに様々なCNAPPの製品に実装されており、WizやPrisma Cloudもその代表的な製品の一つです。

こういった機能は多くの製品で「Attack Paths」という名称で紹介され、以下のように「本来想定していなかったアクセスの経路の存在」や「データバケットへのアクセス権限」の存在、そして該当のインスタンスに存在する「深刻な脆弱性」を相関分析した結果としてリスクが高まっている状態を表します。このケースにおいては、フローログなどのクラウドから収集された情報により、実際にインターネットからの通信が到達した履歴があることも確認できています。

脆弱性の存在があったとしても、例えば、ランタイム監視(ワークロード保護)の機能を使っていることで、その脆弱性にエクスプロイトが存在するのか、そして実際にその脆弱性を持つパッケージがインスタンスのプロセスとしてロードされているかといった観点からフィルタをしていくことで、実際に対処すべき優先度を下げていくことが可能になります。

また、上記のようなアラートが見つかったとき、脆弱性や機密情報、権限などのすべてに対処する必要があるかというと、そうではありません。

相関分析した図から「何がリスクなのか」がわかるので、上記のシステムがインターネットからの接続を受け付ける必要がないものであれば、脆弱性やデータはそのままであってもインターネットからの経路を遮断して、アクセス可能な条件を最小限に絞るだけでもリスク低減には十分な対策と言えます。

仮に、エクスプロイトコードのある深刻な脆弱性を持つインスタンスがあったとしても、ランタイム監視の中でそのパッケージが利用されていないことまでわかれば、そもそも対処の必要がないと判断できるのです。

3.(参考情報) そもそも「クラウドネイティブ」ってなに?

CNCF(Cloud Native Computing Foundation)の定義では、「回復力、管理力 及び観測性のある疎結合システム」を実現するために「パブリッククラウド、プライベートクラウド、ハイブリッドクラウドなどの 近代的でダイナミックな環境において、スケーラブルなアプリケーションを構築し、実行する」こととしています。その技術的なアプローチの代表例として「コンテナ化、サービスメッシュの導入、マイクロサービス化、イミュータブルインフラ、宣言型API」を上げています。

出典: https://github.com/cncf/toc/blob/main/DEFINITION.md

簡単に言うと「クラウドやプラットフォームの技術をうまく取り入れることで、構築や運用を可能な限り自動化し、問題発生時に停止しにくい、または復旧しやすいサービスを実現する」ためのアプローチと言えます。

上述のCNCFによる技術的なアプローチの代表例からわかる通り、例えば、宣言型API(Kubernetesのようなプラットフォーム)を利用して、インフラやアプリケーションの「あるべき状態」をプラットフォームによって維持し続ける(外部要因などによって状態が変わったらKubernetesがもとの状態に戻そうとする)ことや、アプリケーションのコンテナ化によってスケールアウトや問題発生時の初期化を高速に行うだけでなく、マイクロサービス化によってアプリケーションの役割分担を細分化することにより、問題発生時の影響を最小限に抑えたり、リソース不足によるスケールアウトを必要最小限に抑えたりなど、様々なメリットがあります。

また、CNCFの定義では明確に触れられていませんが、クラウドを活用していくうえではコストも重要な要素です。スケーラブルなシステムを仮想マシンベースでクラウド上に構築すると、どうしてもコストが膨らみます。限られたコストやリソースの中で最大限にアプリケーションのパフォーマンスを出していくためには、コンテナ化は非常に理にかなったアプローチと言えます。

CNCFが作っている「Cloud Native Trail Map」(クラウドネイティブへの道筋)においても、クラウドネイティブへの最初の1歩に「コンテナ化」をあげています。

出典: https://raw.githubusercontent.com/cncf/trailmap/master/CNCF_TrailMap_latest.png

クラウドを使い続けていくうえでは「クラウドネイティブ」という考え方は避けて通れず、コンテナ化やKubernetesといった従来とは異なる複雑なテクノロジーのセキュリティ対策も実施していく必要がありますが、これらも含めて相関分析をすることができるのがCNAPPの大きな特徴です。

4.まとめ

今回はCNAPPという考え方と、その導入メリットについて掘り下げていきました。従来のソリューションでは見つかったあらゆる問題を無邪気にアラートとして上げるだけで、セキュリティ担当者の疲弊の大きな原因となっていたかもしれません。CNAPPの相関分析により、本当にリスクがあるアラートはどれで、対処すべき問題がどれなのかを絞り込むことで、相対的な対応数を削減するだけでなく、低いセベリティで埋もれていたアラートから非常に危険なリスクを見つけることも可能になります。

リスクが見つかったときに、運用チームと開発チームが同じ情報、同じインターフェイスでコミュニケーションできることも、統合ツールの大きなメリットの一つです。

最後になりますが、クラウド上のアプリケーションのセキュリティインシデントは開発部門や運用部門の責任範囲だけにはとどまらず、会社としての信用の失墜や巨額の賠償といったリスクがあることは、前述のとおりです。

ぜひ会社全体としてCNAPP導入をご検討ください。

関連ソリューション

Wiz ~1つのプラットフォームでクラウド環境を包括的に保護するCNAPP~

CrowdStrike