ASM運用で管理すべき4つの攻撃面とは?~管理対象ごとにポイントを解説~

-

│

3行でわかる!本記事のサマリ

- ASMとは、IT資産の攻撃面を定期的に評価し、リスク管理を行うソリューション。

- 資産、ポート、ソフトウェア、脆弱性の4分野を重点的に管理し、リスクを軽減することが重要。

- 社内体制を整え、ASMを活用しつつ、継続的な情報収集と分析を行うことが望まれる。

はじめに

本記事では、今導入が進んでいるASM(Attack Surface Management)の運用について、日々の取り組みとして何を実施していくべきかについて解説します。

ASMソリューションの導入や運用方法の検討の参考になれば、幸いです。

目次

1. ASMとは

2.管理すべき攻撃面とポイント

①資産管理

②ポート管理

③ソフトウェア管理

④脆弱性管理

3.まとめ

1. ASMとは

ASMとは、企業が所有するITシステムやアプリケーションなどの攻撃面(脆弱性)を定期的に調べ、リスクを管理するためのソリューションです。攻撃者の動向として、外部からネットワーク資産の脆弱性を悪用する気運は依然として高く、その対策ソリューションとしてASMが注目を集めています。

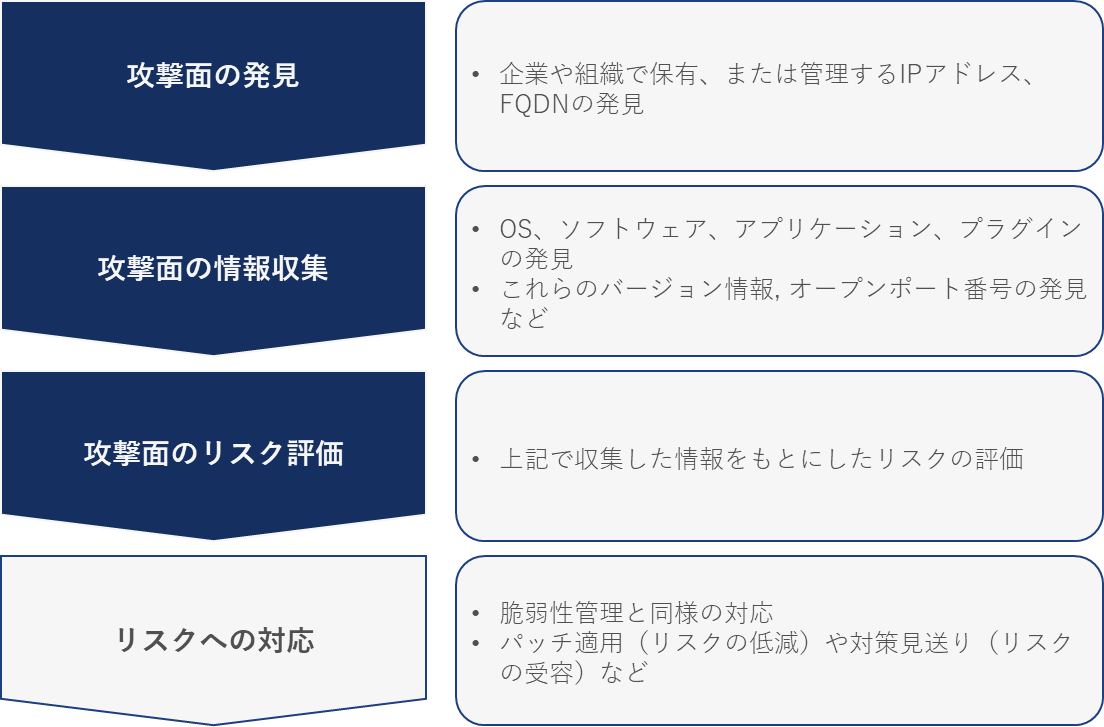

ASMの運用は、「ASM(Attack Surface Management)導入ガイダンス」(経済産業省)に記載の図の通り、4つのフェーズに分けることができます。情報収集のフェーズとして「攻撃面の発見」「攻撃面の情報収集」「攻撃面のリスク評価」と、対策のフェーズとして「リスクへの対応」があります。

今回は、主に情報収集の3フェーズの中で、どのような情報を収集・管理すべきかについて掘り下げていきます。

※出典:「ASM(Attack Surface Management)導入ガイダンス」(経済産業省)

(https://www.meti.go.jp/press/2023/05/20230529001/20230529001.html)

2. 管理すべき攻撃面とポイント

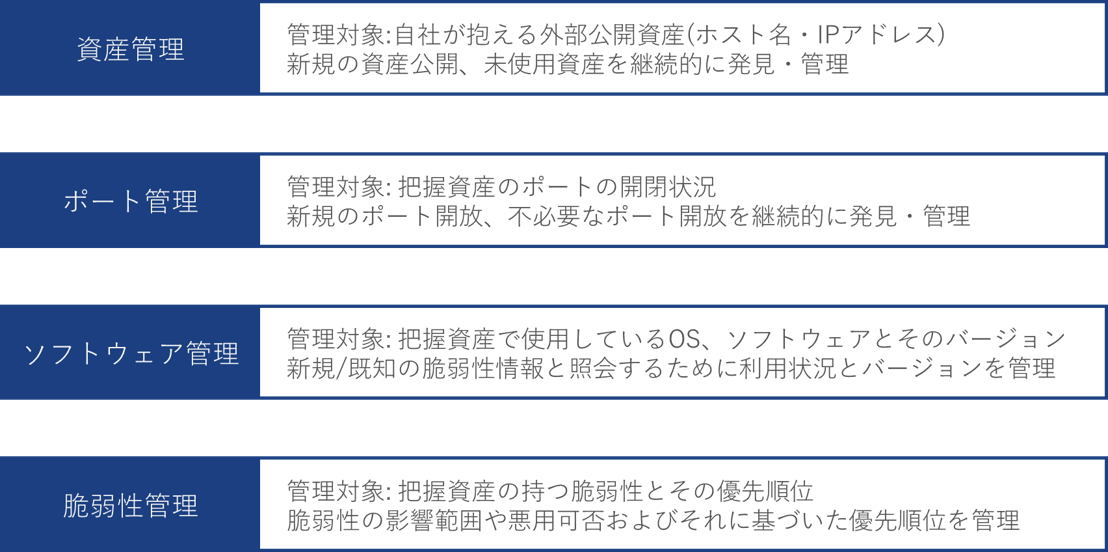

ASMの運用で管理すべき攻撃面(脆弱性)は、以下の4つに大きく分けられます。

- ①資産管理

管理対象:自社が抱える外部公開資産(ホスト名・IPアドレス) - ②ポート管理

管理対象:把握資産のポートの開閉状況 - ③ソフトウェア管理

管理対象:把握資産で使用しているOS、ソフトウェアとそのバージョン - ④脆弱性管理

管理対象:把握資産の持つ脆弱性とその優先順位

他にも管理すべきものはありますが、まずは上記の4点を管理することを目指して運用していくことが望ましいです。次の章から各項目について順番に詳細を解説します。

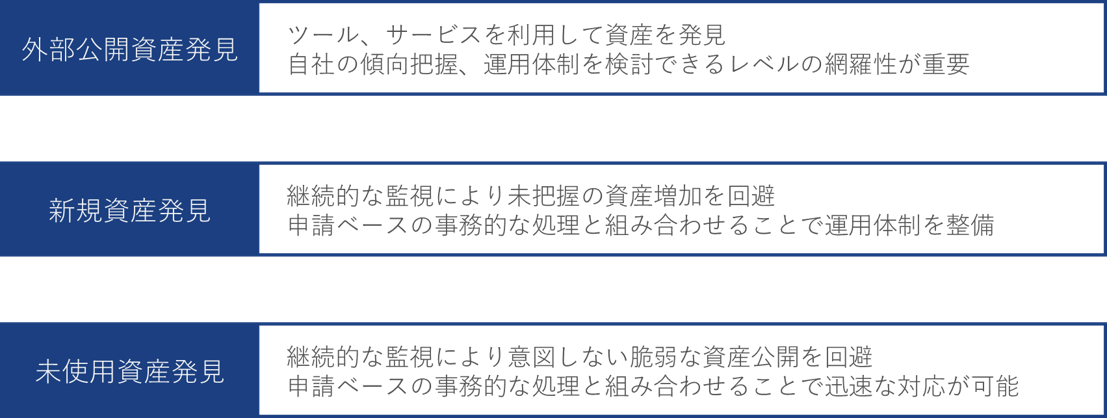

① 資産管理

まず管理すべきは、自社が持つIT資産のうち、どの資産が外部に公開されているかです。イメージとしては、資産台帳を作っていくような取り組みが必要になります。ただ、台帳をゼロから作るのは非常に困難なため、ASMの資産発見結果を拡充していく形で取り組むのがベターです。

資産管理では、新規で公開される資産とあわせて、使われなくなった資産を把握していく必要もあります。新規資産を把握できていないと、未把握のリスクが拡大していきます。使用していない資産を把握できていないと、メンテナンスされていない資産が公開されていることになり、同様にリスクが拡大します。これらの資産の対応を進めるためにも、基本的にはASMの取り組みはスポットではなく、定常的に監視、アップデートができるようにすることが望ましいです。

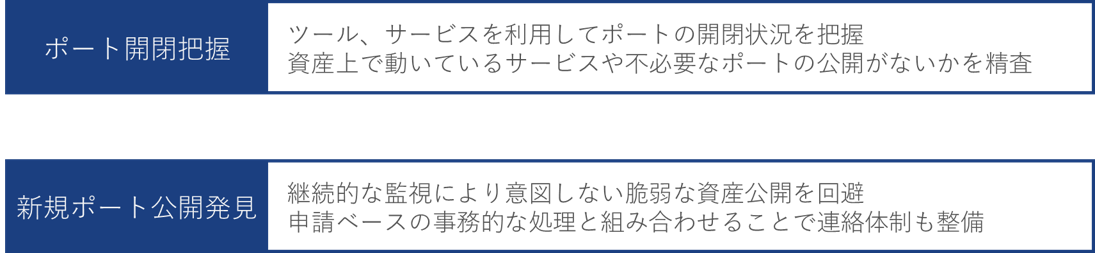

② ポート管理

続いて管理すべきは、ポートの開閉状況です。ポート管理で重要になるのは、正しくポートの開閉状況を把握し、不必要なポートを塞ぐことです。そして、新規のポート開放を素早く把握することです。

特に、リモートログインやデータベースのサービスで使用されるポートは、攻撃のきっかけになり得ます。不必要な公開を避けるだけでなく、有事の際の侵入経路を把握するためにも、ポートを把握できていない期間は短いことが望ましいです。そのため、ASM運用の中では、ポートの開閉状況を定期的に監視することと、動作しているサービスを把握することが重要になります。

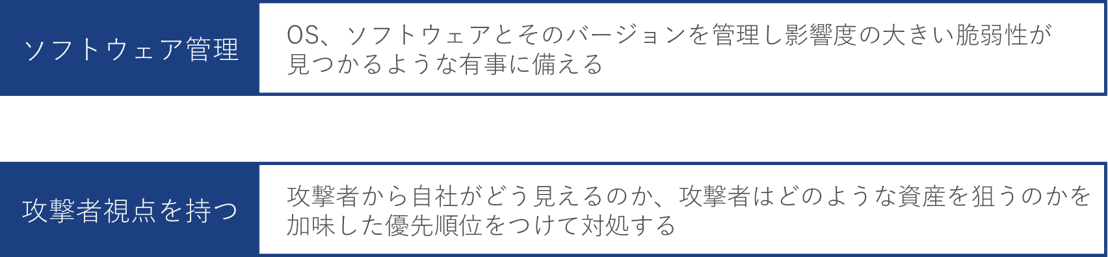

③ ソフトウェア管理

3つ目に管理すべきは、ソフトウェアです。具体的には、資産上でどのようなOSやソフトウェアが動作しているかと、そのバージョンを管理していく必要があります。ソフトウェアを管理しておくことで、影響度の高い脆弱性が新たに見つかった場合も、該当する資産の調査や対処に繋げやすくなります。ただ、一般的にASMの製品では外部からのスキャンを中心とするため、完全な情報を得ることは困難です。管理において重要なことは、攻撃者の視点として大きく2つの視点を持つことです。

1つ目は、攻撃者から自社がどう見えるかです。ASMの活動において、攻撃者から見える情報を同じように発見し把握することが重要です。反対に、攻撃者も見つけられないリスクは優先度を落とすことができます。

攻撃者もツールを用いて企業の攻撃面を調査します。有名なツールとしてshodan、Maltegoなどが挙げられます。ASMソリューションにおいても、攻撃者が使うようなツールと同等の情報発見能力があるかが重要になります。また、ツール導入に先駆けてASMサービスを利用し、自社がどう見えるか把握するというのも効果的な取り組みといえます。

2つ目は、どのようなOS、ソフトウェアが攻撃者に狙われるかです。攻撃者も毎回すべての脆弱性を悪用可能しているわけではなく、その利用実態や調査状況には濃淡があります。そのため、濃淡に合わせた優先順位をつけることができると、必要な対策によりリソースを割くことができます。

濃淡の参考になるのが、CISAの公開しているKEV(Known Exploited Vulnerabilities Catalog)や、FIRSTが公開しているEPSS(The Exploit Prediction Scoring System)です。既に広く知られているCVSS(Common Vulnerability Scoring System)の情報だけでは、対策すべき脆弱性が大量にあって困るというケースも多いと思います。その場合は、KEVやEPSSなどの情報を参考に絞り込みを行っていくとよいでしょう。

④ 脆弱性管理

最後に管理すべきが、脆弱性です。利用している製品やソフトウェアが持つ脆弱性だけではなく、自社が持つWebページの実装上の不備や証明書の管理ミス、クラウドの設定不備や企業SNS上の古い情報など、多岐にわたります。さらに、対策が遅れている拠点、連絡がつかない担当者などのオペレーション上の脆弱性もあります。ただ、近年市場に出ているASMソリューションですべてを監視・把握することは難しいため、ここでは2つに絞ってお話しします。

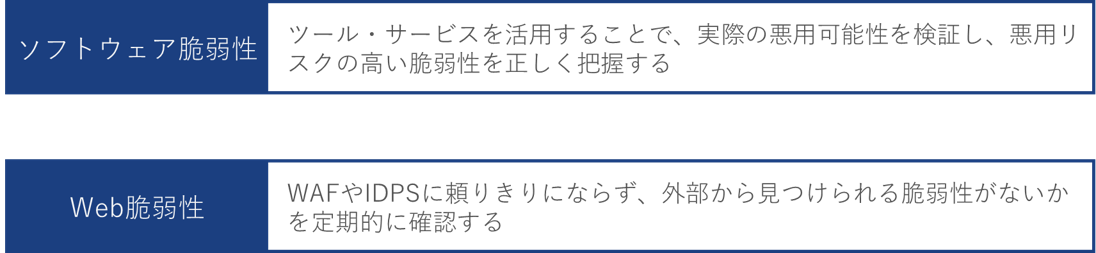

1つ目は、製品やソフトウェアの持つ脆弱性です。これは前章でお話ししたソフトウェア管理の延長です。前章では、静的な情報を基にした優先順位付けとしてCVSS、KEVやEPSSに触れました。最近のASMは静的な情報に加えて、攻撃者同様に外部からスキャンを行う機能を持つものが出てきています。外部から実際にスキャンを行うことで、確度の高い検知と精度の高い優先順位を提供します。このように静的な情報にプラスアルファの要因を加えた製品を活用することで、リソースの投入精度を上げることが重要になってきています。

2つ目は、自社Webページの脆弱性です。特に、ECサイトなど利用者の情報を保持するサイトを持つ企業においては、ソフトウェア脆弱性同様に重要です。攻撃者目線で見ても、リスクに見合うだけの情報を持っている可能性が高く、よく狙われる攻撃面の一つです。当然企業もWebページはWAFやIDPSなどで防御しています。ただ、WAFやIDPSも100%攻撃を防ぐものではありません。ASMや脆弱性診断を活用して、外部から見た時に実際の侵害リスクがあるか、WAFなどで検知が可能かを検証し、管理していく必要があります。

特に、会員ページを持つようなサイトであれば、基本的にはすべての資産を定期的にチェックし、脆弱性を放置していないか確認していくことが重要です。

3. まとめ

本記事では、今導入が進んでいるASMの運用として、どのような情報を収集・管理すべきかについて解説しました。

現在の自社の管理状況と照らし合わせて、足りていない部分があれば、ぜひASMソリューションを用いて、対策していくことを検討してみてください。

さらに、ソリューションだけに依存せず、社内体制を整備していくことがより良い取り組みに必要です。ソリューションを使うのはあくまでも、自社の現状を把握、傾向を分析し、運用体制を検討・構築していくためです。ASMの運用は、資産管理者とのコミュニケーションが必須になります。そのため、ソリューションと並行して申請ベースの事務的な管理も行えるとベターです。中長期的な計画として、確認や対応が必要になった際に、すぐに連絡が取れる体制作りを目指しましょう。

▼マクニカで取り扱っているASMソリューション「ULTRA RED」のご紹介

マクニカでは、サービスを含めて幾つかのASM製品を取り扱っています。

今回は、"脆弱性管理"の観点で特徴的な「ULTRA RED」をご紹介します。

ULTRA REDは、自動化された攻撃エミュレーション技術を駆使して、組織に内在する脆弱性の有無と侵入の有効性を実証し、継続的に管理することができます。

エミュレーション機能により、リスク評価の観点において、対処が必要なリスクをより精緻に仕分けることが可能です。さらに、エミュレーションの結果として、実際に悪用が可能であることが分かる証跡を製品側で提供してくれるため、事業部門との調整や折衝において有用性が高い点も魅力です。

まだまだ攻撃のエミュレーションを持つASM自体が数が少ない中で、ULTRA REDはさらに優れた点があります。それは、CVE番号が付くような所謂脆弱性の評価だけではなく、本来はWebプラットフォーム診断やWebアプリケーション診断でないと発見が難しいような脆弱性も発見することができる点です。