従業員のゼロトラスト~働く場所を選ばないセキュアで高速なアクセスを実現する最新手法~

-

│

3行でわかる!本記事のサマリ

- SASEはリモートワークの普及を背景に、セキュアなアクセスと管理効率を実現するソリューション

- 統合型SASEと分散型SASEの2つがあり、それぞれ異なる企業ニーズに応じたアプローチを提供

- 段階的な導入ステップを通じ、企業はネットワーク・セキュリティの向上と管理の簡素化を図ることが可能

目次

- SASEが普及した背景

- 統合型SASEと分散型SASEの違い

- SASEの導入ステップ

- まとめ

1. SASEが普及した背景

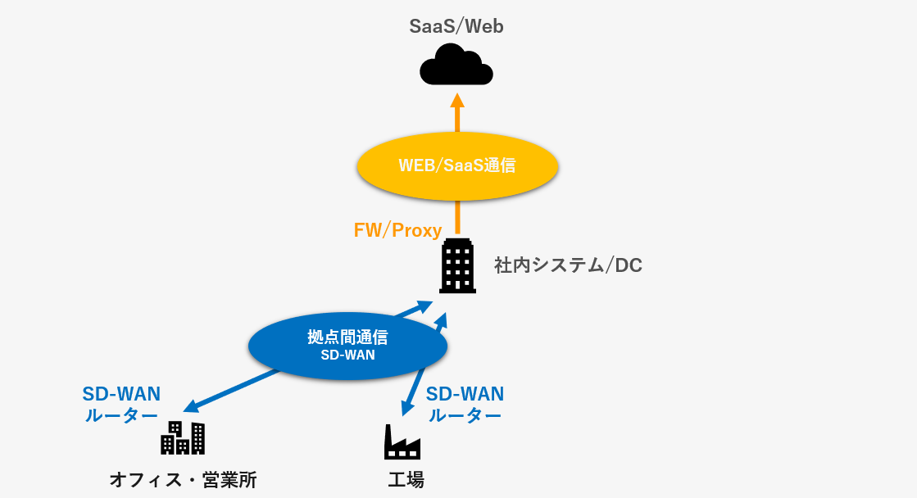

まず、SASEが普及するに至った背景について説明します。約5~6年前、コロナ禍以前のネットワーク環境では、多くの企業がオフィス出社を前提とし、データセンターを経由する形でネットワークを構築していました。具体的には、拠点間通信をデータセンターで集約し、ファイアウォールやプロキシを経由してデータセンター接続する形が一般的でした。

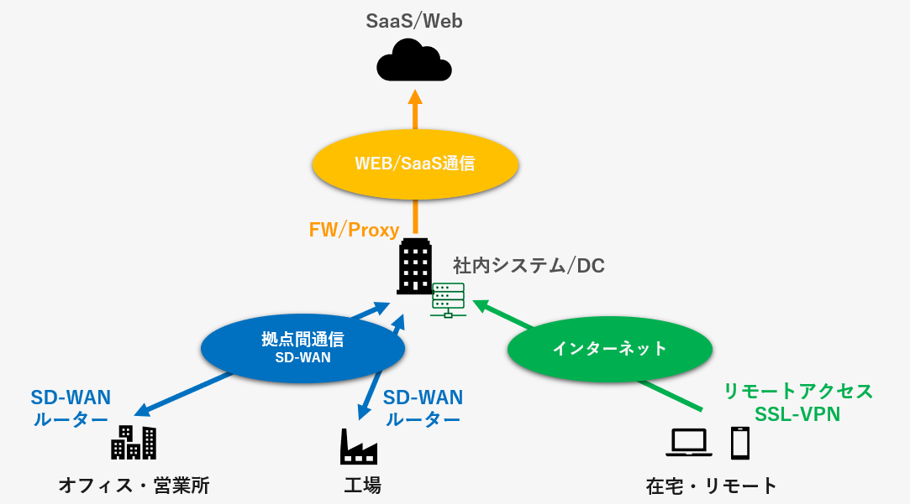

しかし、コロナ禍によりリモートワークが急速に普及し、従来のネットワーク構成では対応が難しくなりました。そこで、新たにVPNソリューションが導入され、拠点間通信に加えて、リモートアクセスという経路が生まれました。

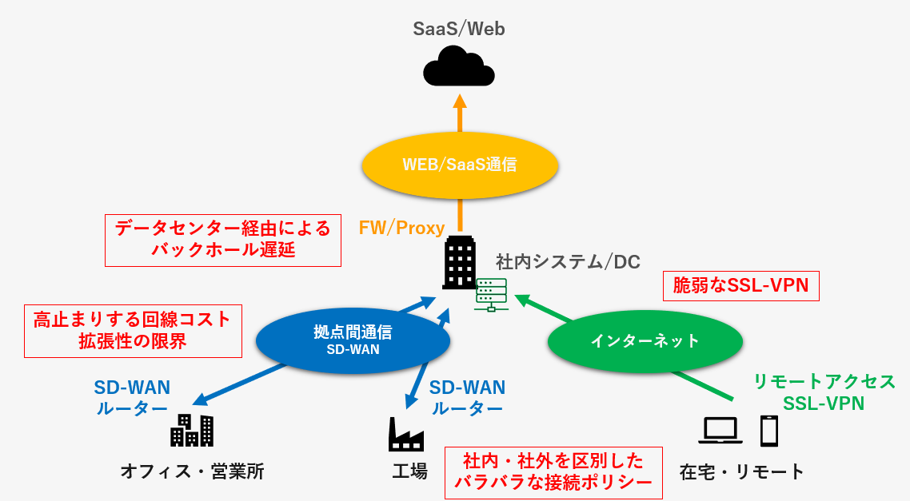

現在では、リモートワークとオフィス勤務を組み合わせたハイブリッドワークが主流となりましたが、データセンターを経由する通信量の急増やトラフィックの渋滞といった課題が顕在化しています。

また、ZoomやMicrosoft TeamsなどのWeb会議ツールの利用増加により、データセンター経由の通信遅延が問題視されるようになりました。さらに、社内ネットワークとリモートアクセスで異なるセキュリティポリシーを適用せざるを得ない状況となり、管理の煩雑化も課題となっています。加えて、VPNのゲートウェイ機器がサイバー攻撃の標的となるケースも増え、より強固なセキュリティ対策が求められるようになりました。

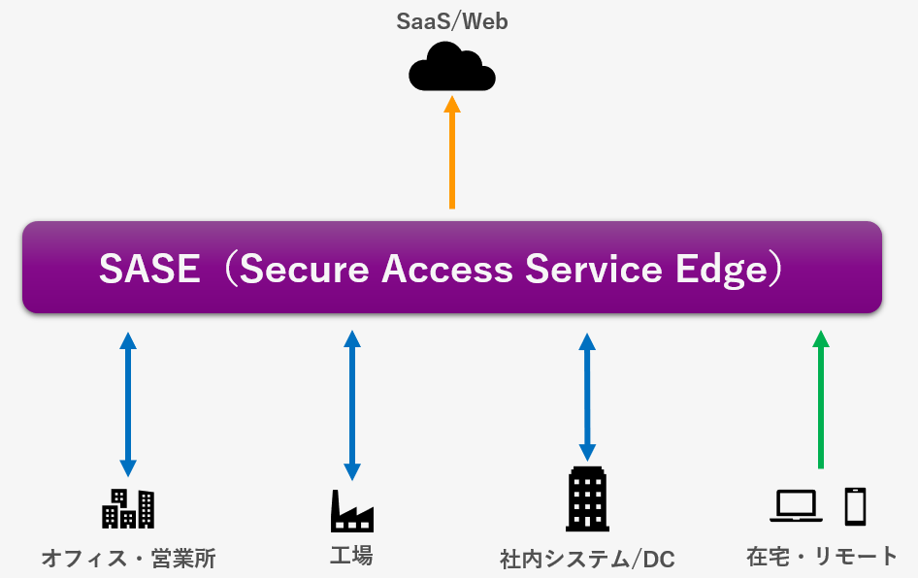

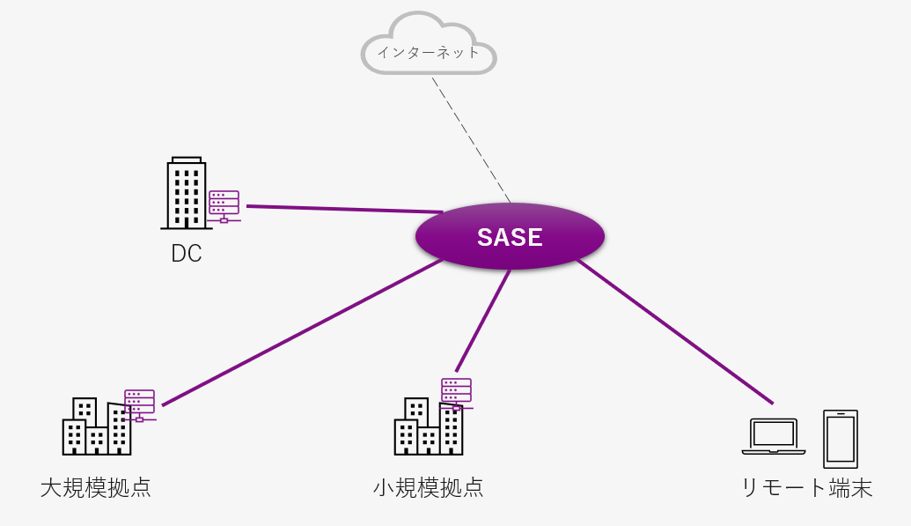

このような背景から、SASEというソリューションカテゴリーが誕生しました。SASEは、オフィスや工場、リモートワーク環境を含めたすべての通信をクラウド側で一元的に管理し、セキュリティを確保するものです。これにより、どこからでも社内システムへ安全にアクセスできる環境を実現し、管理者の運用負荷を軽減することが可能になります。

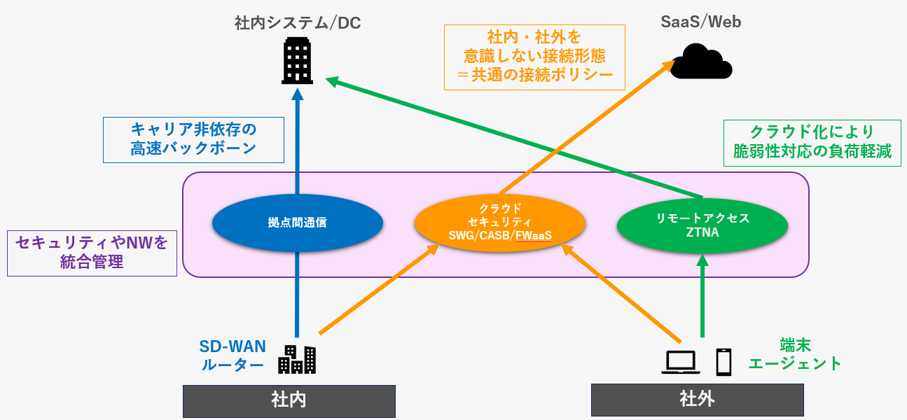

SASEの基本概念としては、大きく3つの要素が含まれます。

- 拠点間通信(社内ネットワーク)

- リモートアクセス(社外からの通信)

- クラウド管理によるセキュリティやネットワーク機能の統合

これらの要素をクラウド側で包括的に管理することで、セキュリティを強化しながら、管理する側の負担を軽減した運用を実現できます。

2. 統合型SASEと分散型SASEの違い

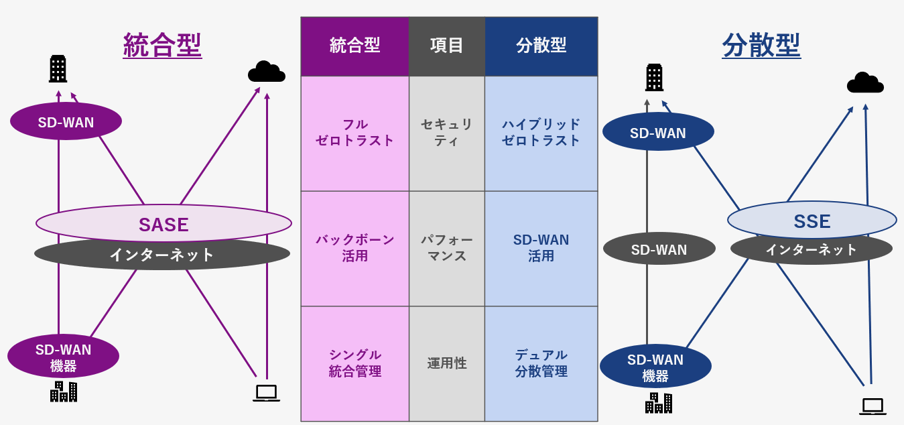

近年、SASEソリューションを提供するベンダーが急増し、多様な製品が市場に登場しています。そのため、ユーザーにとって「どのSASEソリューションを選択すべきか」が重要な課題となっています。本記事では、SASEを大きく2つのカテゴリーに分類し、「統合型」と「分散型」の違いについて解説します。

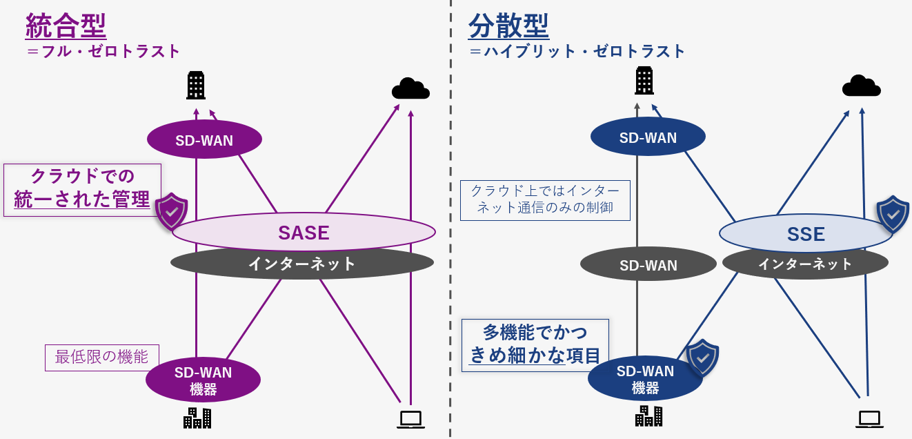

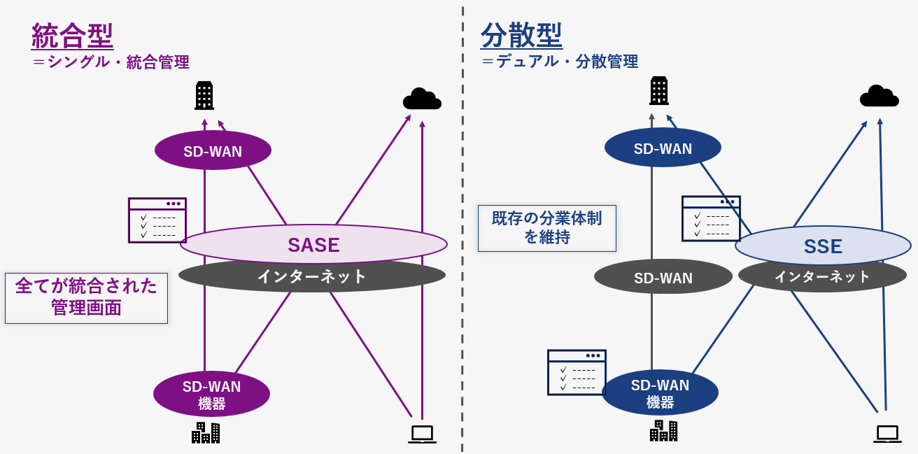

統合型SASE

統合型SASEは、拠点間通信・リモートアクセス・インターネット通信のすべてを一つのプラットフォームで管理するソリューションです。このアプローチでは、セキュリティのチェックポイントをSASEクラウドに統一し、一元的な管理を実現します。すべての通信をクラウド側で処理するため、ゼロトラストアーキテクチャに適した設計となっています。

本アーキテクチャにおける主なメリットとして、以下の点が挙げられます。

- 一元管理:すべてのトラフィックがSASEクラウドを経由するため、統一されたセキュリティポリシーを適用可能

- シンプルな運用:個別のセキュリティ製品の管理が不要になり、管理負担が軽減

- スケーラビリティ:クラウドベースのため、拡張が容易でリモートワークの増加にも柔軟に対応可能

分散型SASE

分散型SASEは、既存網を活用しながら、SASEの機能を組み合わせるアプローチです。拠点間通信はSD-WAN機器を活用し、インターネット通信やリモートアクセスはSSE(Security Service Edge)を利用してセキュリティを確保します。これにより、既存環境を生かしながらSASEのメリットを享受することが可能です。

本アーキテクチャにおける主なメリットとして、以下の点が挙げられます。

- 既存環境の活用:従来のネットワークインフラを生かしながらSASEの機能を段階的に導入可能

- 柔軟な適用:拠点ごとに異なるセキュリティ要件に対応しやすい

- ハイブリッド環境向け:オンプレミスとクラウドを組み合わせたネットワーク構成が可能

統合型と分散型、それぞれの適用シナリオ

統合型SASEは、セキュリティ管理を一元化したシンプルな運用を重視する企業に適しています。一方で、分散型SASEは、セキュリティ要件が拠点ごとに異なる企業や、既存ネットワークを活用しつつ段階的にSASEを導入したい企業に適しているでしょう。

3つの項目で比較するケーススタディ

導入のヒントを、セキュリティ・パフォーマンス・運用性の観点で、比較していきます。

▼セキュリティ

- 統合型

SASE導入時の重要な要素の一つがセキュリティです。統合型SASEは、フルゼロトラストを基本に、全ての通信経路をクラウド上で一元管理します。これにより、社外からのアクセスやリモートワークにも一貫したセキュリティ対策が提供されます。 - 分散型SASE

拠点間通信においてエッジルーターでのセキュリティを強化できるため、特にセキュリティリスクが高い拠点や業界特有の要件に応じて適切にセキュリティ対策を講じることができます。たとえば、セキュリティリスクが高い地域に拠点を構える企業や、データのセキュリティ要件が厳格な業界(金融や官公庁など)では、分散型が適しているでしょう。このような業界では、インターネットを介した通信やリモートアクセスに加え、拠点間通信のセキュリティ強化が求められるため、分散型SASEを選択するのがベターです。

▼パフォーマンス

- 統合型SASE

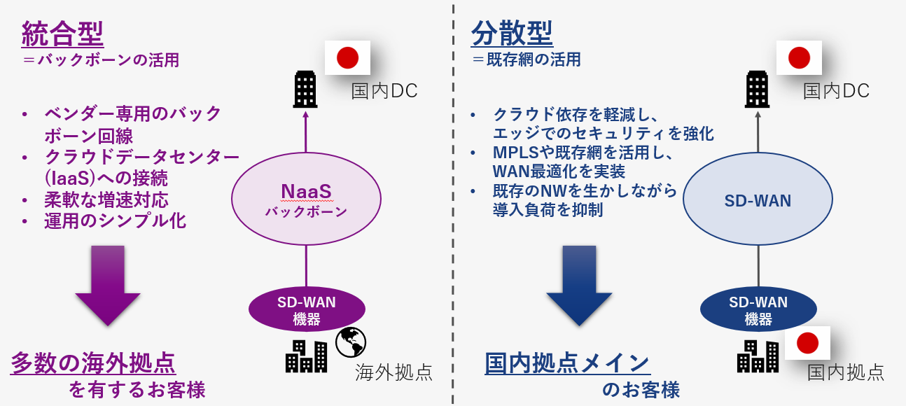

・統合型SASEでは、クラウド上でセキュリティ機能やネットワーク管理を集中的に行います。このモデルでは、SASEベンダーが提供する専用のバックボーン(NaaS)を活用するため、特に国際通信において強力なパフォーマンスを発揮します。例えば、拠点間通信が地理的に離れている場合、専用バックボーンを使用することで、通信が高速化され、帯域の制約も少なくなります。このため、国際拠点を多数持つ企業にとって、統合型SASEは非常に適しています。特に、複数の拠点がある企業には大きなメリットがあります。国内の通信だけでなく、遠距離の通信でも安定したパフォーマンスが期待できます。

・統合型SASEでは、スケーラビリティの面で優れた特徴があります。ライセンスの更新やサービス契約を通じて、必要に応じて帯域を柔軟に増加させることができ、急な拡張にも対応しやすいです。 - 分散型SASE

・分散型SASEでは、拠点ごとのSD-WAN機器や既存のインターネット回線を活用するため、国内拠点間での通信には特に問題はない場合が多いですが、国際通信で場合によっては安定性や速度に課題が生じることがあります。特定の地域で通信が不安定な場合、分散型SASEでは遅延が発生しやすくなる可能性があります。そのため、分散型SASEは、国内拠点のみを運営している企業に適しているでしょう。

・分散型SASEでは、既存のネットワークインフラを活用するため、スケーラビリティに若干の制約がある場合があります。特に、拠点の増設や回線の追加に時間やコストがかかる場合が多いです。

▼運用性

- 統合型SASE

統合型SASEは、ネットワークとセキュリティの管理を一元化するため、運用が非常にシンプルになります。全てのポリシーや設定は一つの管理画面で行うことができ、運用の手間を最小限に抑えられます。これにより、情報システム部門の人数が少ない企業や、セキュリティチームやネットワークチームとで部署が別れていない企業で効果的に運用できます。 - 分散型SASE

一方で、分散型SASEは、エッジとクラウドの管理が分かれるため、管理画面が複数存在するケースがあります。ネットワークとセキュリティの運用が分業体制を取っている企業にとっては、各管理画面での操作を担当者ごとに割り当てることができるため、現状の分業体制を維持したまま運用できるメリットがあります。

3. SASEの導入ステップ

SASE導入の理想的なステップと実際における注意点を解説します。

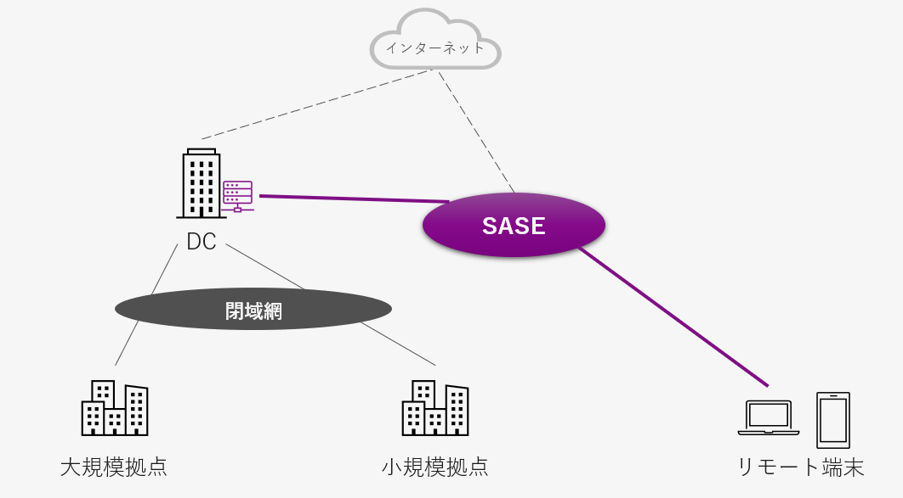

SASE導入ステップ~①VPNの移行

まず、既存のVPNからSASEへの移行を行います。リモート端末や拠点間通信をSASEで接続する際、拠点間通信は従来の閉域網を利用しつつ、リモートから社内宛の通信のみSASEに切り替えるのが一般的です。

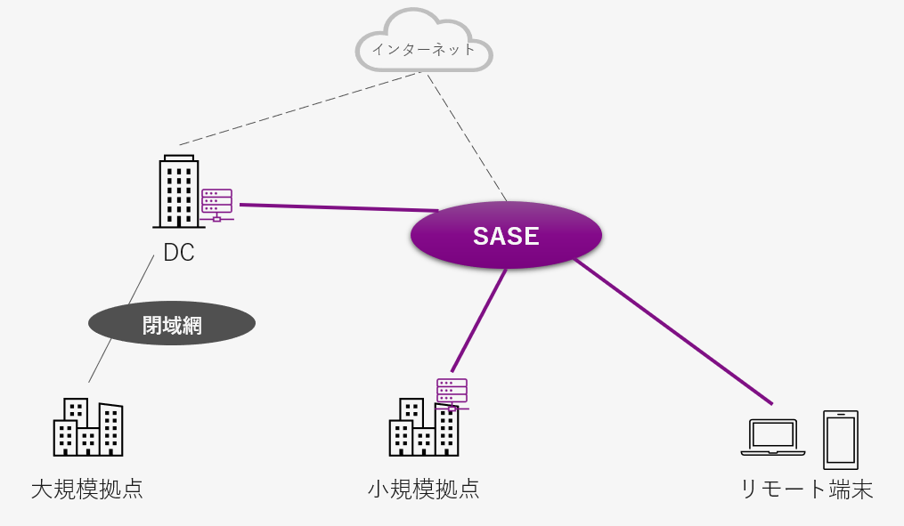

SASE導入ステップ~②小規模拠点の移行

次に、小規模拠点の移行を進めます。リモートアクセスユーザーにてSASE製品の特長を掴みつつ、影響度の少ない小規模拠点から徐々にSASEへ寄せていきます。また、海外拠点から展開を開始するといったケースもよくあります。リモートアクセス含めた展開や運用の状況を確認しながら、全体の移行を段階的に進めます。

SASE導入ステップ~③大規模拠点の移行

最後に、大規模拠点の移行を行います。すべての通信をSASE側で管理・制御していくため、閉域網のリプレースも併せて完了するケースが多いです。これにより、SASE側での一元的な管理体制が実現します。なお、拠点数が多い場合、すべての展開を終えるには長期的なプランニングが必要です。

導入におけるネットワーク的な3つのポイント

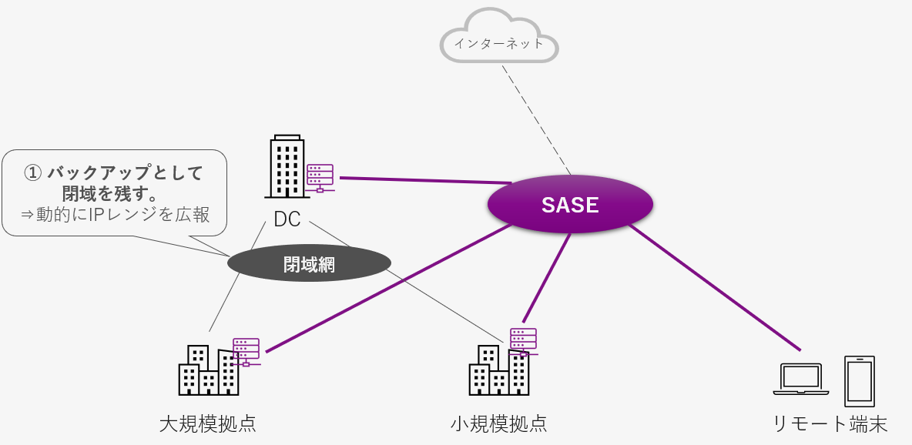

1. バックアップとして閉域網を活用

SASEを導入する際、大規模拠点やデータセンターとの通信はバックアップ経路として閉域網を残しておくことケースも多くあります。理想論としては、閉域網の完全リプレースが望ましいものの、SASE側のトラブルなどに備えた冗長性の観点から、影響度の大きい拠点のみ既存網を残すケースがあります。

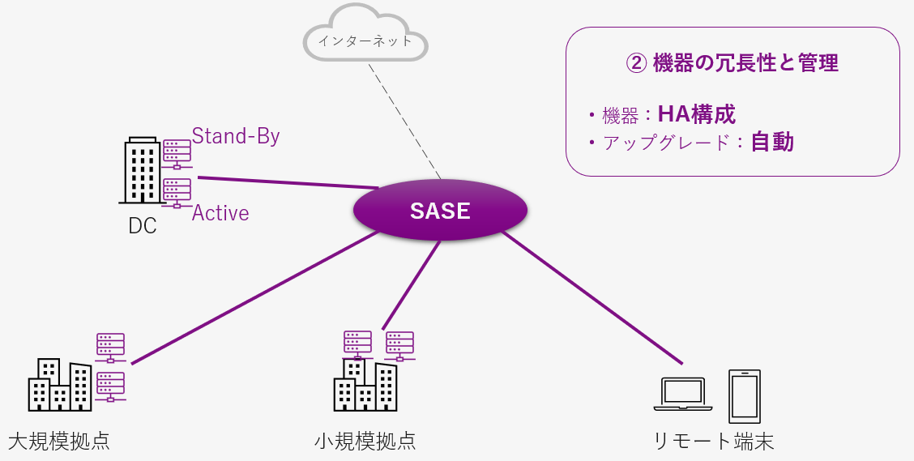

2. 機器の冗長性と管理

SASEゲートウェイ機器は冗長化されることが推奨されます。これにより、機器の故障時にも通信断を最小限に抑えることができます。さらに、クラウドからの自動アップグレードを活用し、Active/Stand-byの構成の場合にもSecondary機を常に最新の状態に保つことが可能となります。

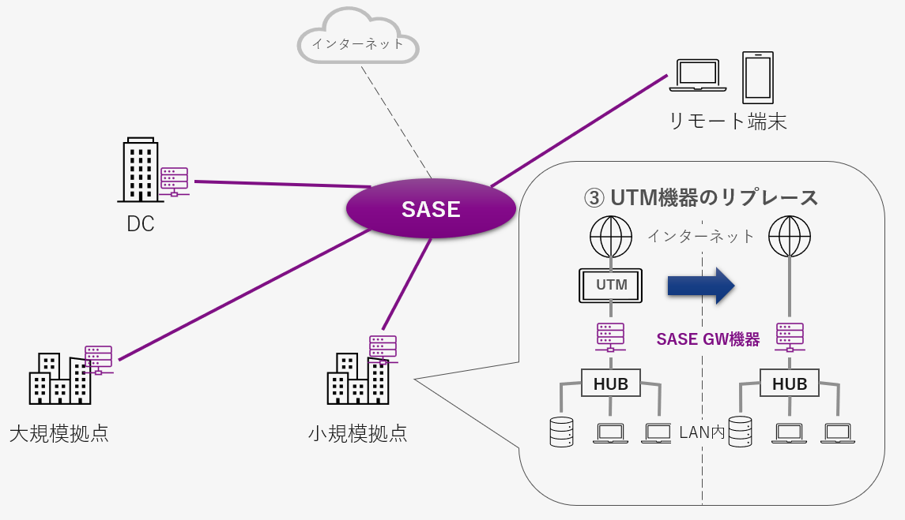

3. UTM機器のリプレース

3. UTM機器のリプレース

小規模拠点や海外拠点では、UTM機器の設定が統制されていない場合があります。これらの機器や管理をSASE側へ統合することにより、管理体制の広域化を確立するだけではなく、コストの削減にもつながります。

SASE導入により、ネットワークの快適さやセキュリティ強化、さらにはコスト削減の面で大きな効果を期待できます。移行ステップやポイントを理解し、段階的に進めることで、スムーズな導入が可能になります。また、冗長性の担保や機器の管理を適切に行うことで、自社のスキームに合わせた最適なネットワーク・セキュリティ体制を確立できるでしょう。

SASE導入により、ネットワークの快適さやセキュリティ強化、さらにはコスト削減の面で大きな効果を期待できます。移行ステップやポイントを理解し、段階的に進めることで、スムーズな導入が可能になります。また、冗長性の担保や機器の管理を適切に行うことで、自社のスキームに合わせた最適なネットワーク・セキュリティ体制を確立できるでしょう。

4. まとめ

SASEは、ハイブリッドワークが定着する現代において、セキュアで快適なネットワーク環境を実現する重要なソリューションです。各企業の要件に応じて、統合型SASEと分散型SASEのどちらが適しているか、また、どのようなステップで導入を進めるかを慎重に検討することが重要になります。今後もSASE市場は進化を続け、多様なソリューションが登場することが予想されますので、最新の動向を把握しながら、自社の状況に適したSASE戦略を策定することが求められます。ご相談や詳細については、お気軽に弊社までお問い合わせください。

本記事の内容は、ゼロトラDay2024にて講演した内容です。動画でも配信しておりますので、ぜひご視聴ください。