関係会社のゼロトラスト~関係会社からのセキュアなアクセスを実現する最新手法~

-

│

3行でわかる!本記事のサマリ

- パートナーアクセスの保護は、サプライチェーン攻撃の増加に対応するため必須。

- ビジネスサプライチェーン攻撃への対策には、ブラウザベースのアクセス制御が効果的。

- サービスサプライチェーン攻撃には、PAMを拡張したPrivileged Remote Accessが安全性を高める。

関係会社などパートナーからのアクセスを保護し、社外からのセキュアなゼロトラストアクセスを実現する手法について説明します。

目次

- パートナーアクセスの保護の課題・背景

- ビジネスサプライチェーン攻撃への対処

- サービスサプライチェーン攻撃への対処

- まとめ

1.パートナーアクセスの保護の課題・背景

なぜパートナーアクセスの保護が必要なのか

従業員のアクセスを保護することはセキュリティの観点から重要ですが、近年、関係会社や保守運用ベンダーなどの社外パートナー企業を経由した、サプライチェーンを悪用した攻撃や情報漏えいが増加しています。そのため、社外からの通信を適切に保護し、ゼロトラストの考え方を取り入れることの重要性が高まっています。

サプライチェーンを悪用した3つの代表的な攻撃

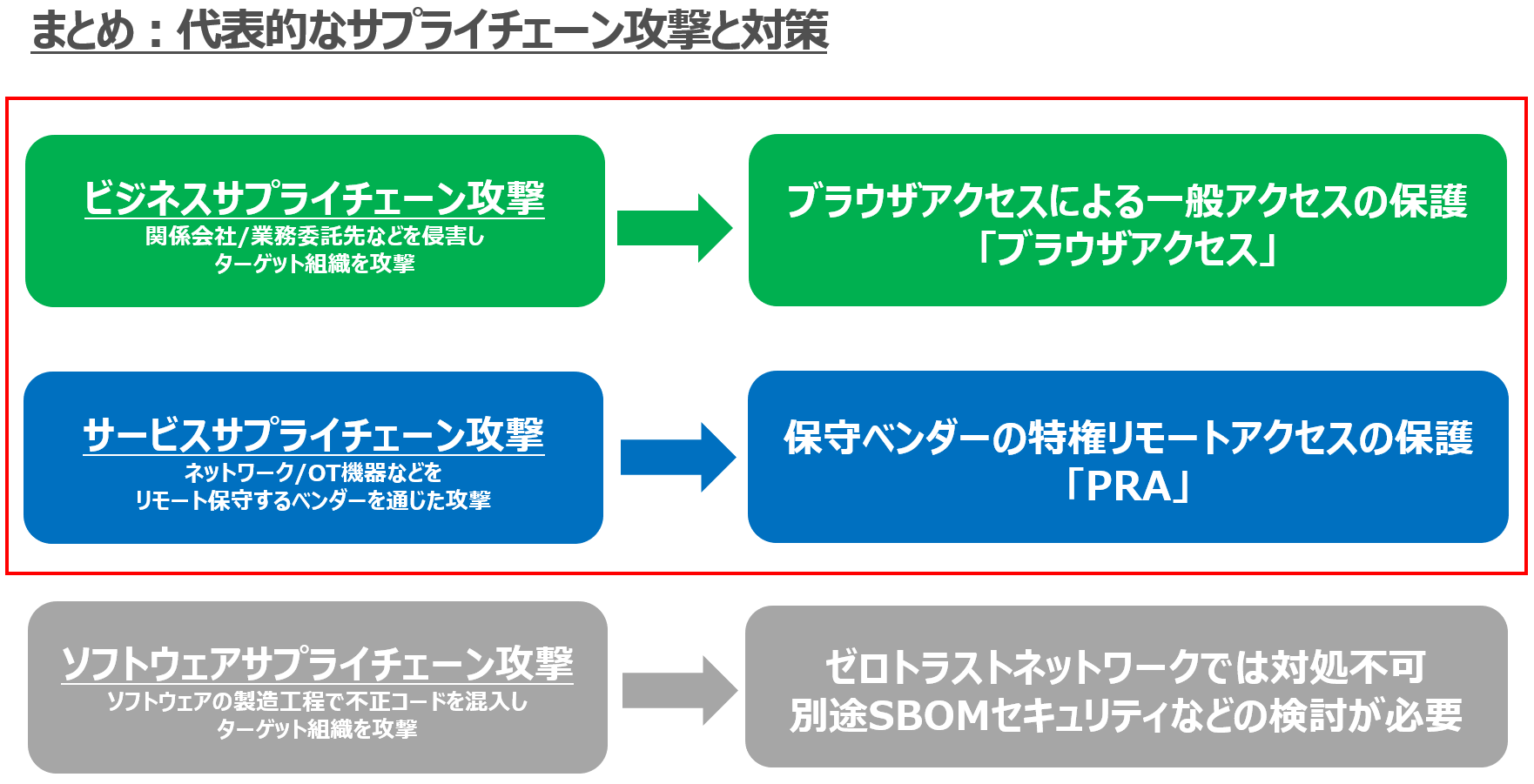

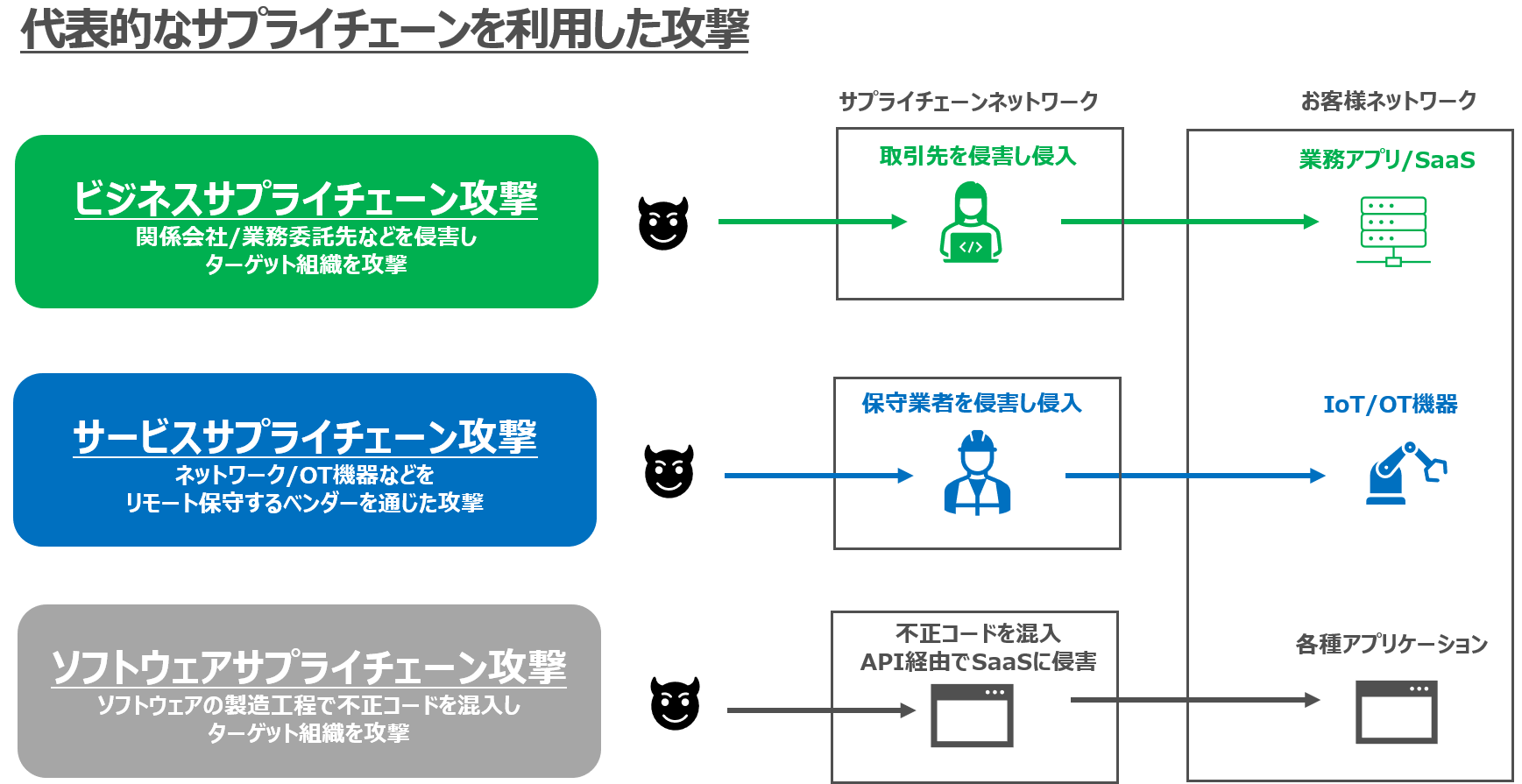

まず挙げられるのが「①ビジネスサプライチェーン攻撃」です。これは、関係会社や業務委託先のネットワークを侵害し、その先の標的組織のアプリケーションに侵入して、データの暗号化や窃取などを行う攻撃です。

次に、「②サービスサプライチェーン攻撃」があります。これは、製造業などで一般的に見られるもので、ネットワーク機器やOT(Operational Technology)機器をリモートメンテナンスする保守ベンダーを経由し、ネットワークを踏み台として侵入する攻撃です。

最後に、「③ソフトウェアサプライチェーン攻撃」が挙げられます。これは、アプリケーションの開発工程において不正なコードを混入させるなどの手法で、アプリケーション経由でシステムを侵害するものです。SaaS環境では、API経由での攻撃も考えられます。なお、ソフトウェアサプライチェーン攻撃は、ゼロトラストネットワークでは対応不可な範囲のため、今回の記事では割愛します。この攻撃は、ゼロトラストネットワークでの対策が難しく、SBOM(Software Bill of Materials)の導入や開発環境のセキュリティ強化といったソフトウェアセキュリティ対策が別途必要となるためです。

本記事では、「①ビジネスサプライチェーン攻撃」と「②サービスサプライチェーン攻撃」に対する2つの攻撃に焦点を当て、対策手法を解説します。

2.ビジネスサプライチェーン攻撃への対処

まず、ビジネスサプライチェーン攻撃とその対処、すなわち業務委託先からのアクセスにゼロトラストネットワークをいかに適応するかについて解説します。

エージェントレスなブラウザベースアクセスによる保護

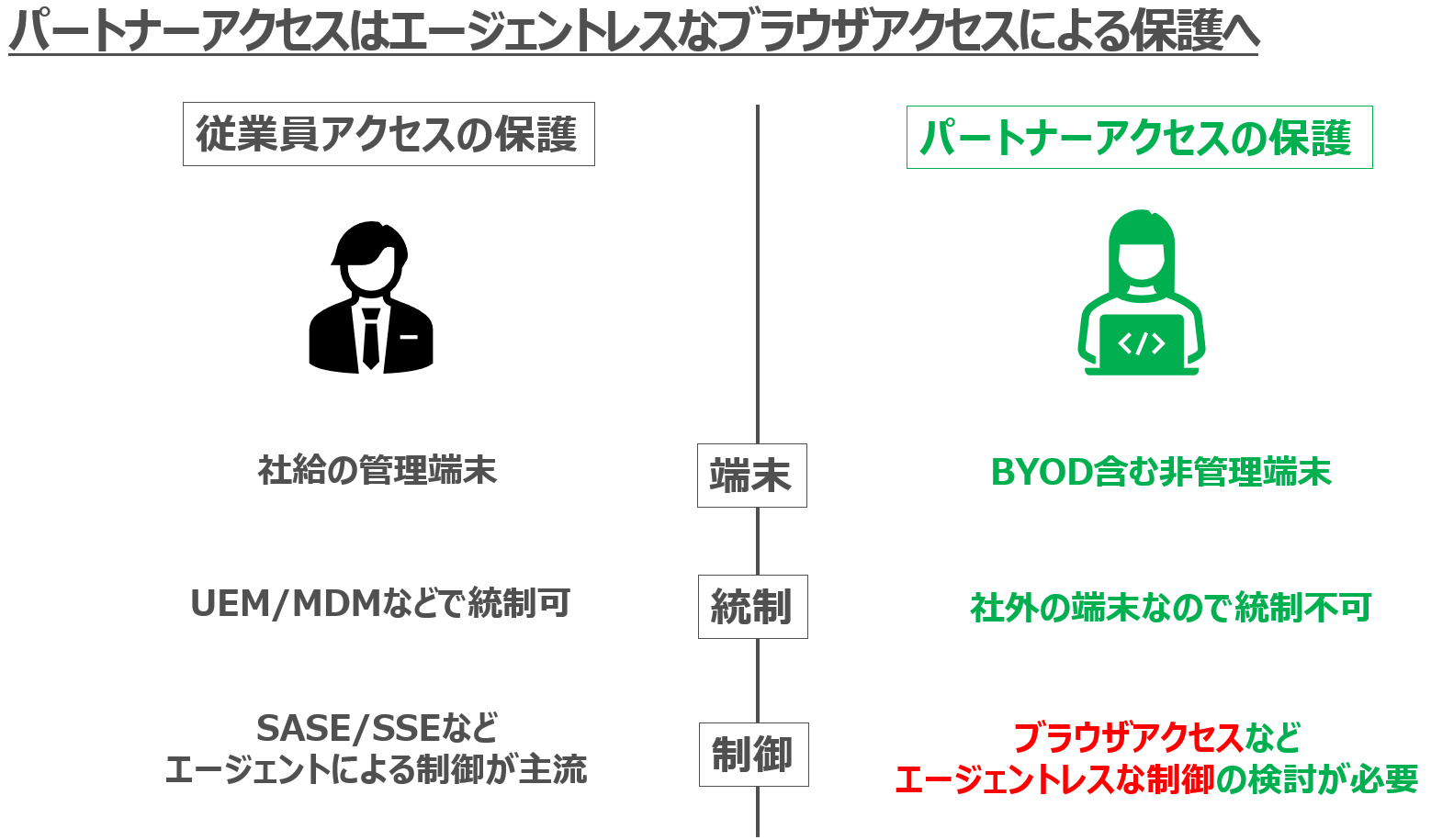

対策を検討するにあたって、従業員アクセスとパートナーアクセスの環境の違いを理解することが重要です。最も明確な違いは、使用する端末です。従業員の場合、企業が支給する管理端末を使用します。一方で、パートナー企業・関係会社ではパートナー企業側が支給する端末の利用が一般的であり、これらは企業のガバナンスが及ばない非管理端末となります。従業員の端末には、UEMやMDMといった端末管理ソフトを導入することで統制ができますが、社外の端末に対しては基本的に統制をかけることは困難です。グループ会社や親会社が強い権限を持つ場合、パートナー企業にも端末を支給し統制をとることができますが、強制力を持たない場合は、別の方法を検討する必要があります。従業員アクセスでは、SASEやSSEなどのエージェントを活用した制御が一般的です。これにより、端末へのエージェント導入が可能となり、一定の管理が行えます。しかし、社外端末ではエージェントレスでの制御が求められるため、ブラウザベースでのアクセス制御が第一の選択肢となります。

3種類のブラウザベースアクセスの手法

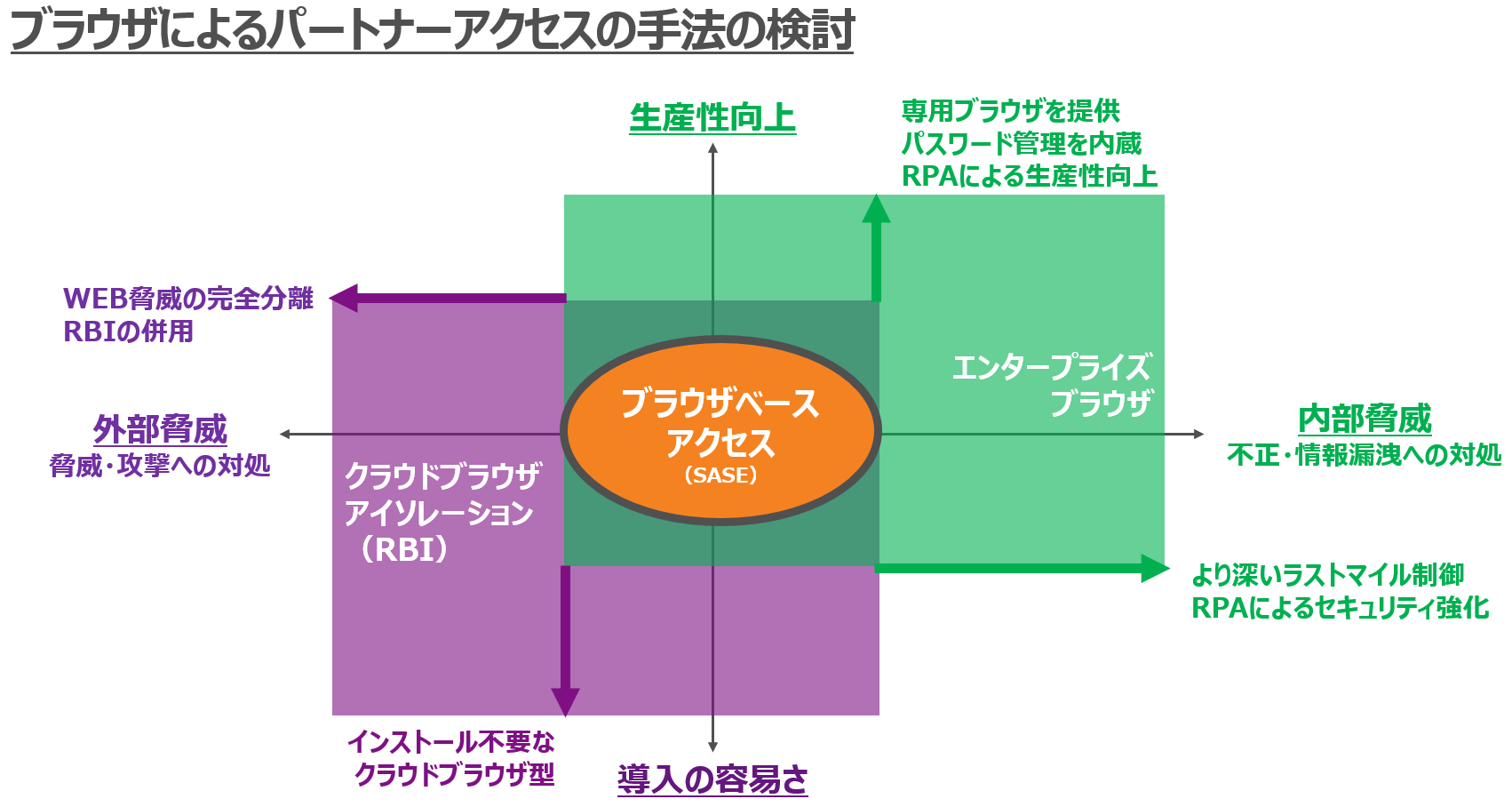

ブラウザベースのアクセスソリューションとしては大きく下記3つのソリューションが候補として挙げられます。

ⅰブラウザベースアクセス(Cato Networks, Netskopeなど)

第一に、ブラウザベースのアクセス制御ソリューションの候補として考えられるのがSASEで、オプション提供される最低限のブラウザアクセス機能です。これにより、ブラウザベースで端末にエージェントをインストールすることなく、取引先の非管理端末から安全にアクセスする仕組みが構築できます。ブラウザ上の専用のウェブポータル上に配備されたアプリケーションカタログをクリックすることで、パートナーはアプリケーションにセキュアにアクセスすることができます。

このブラウザベースアクセスはゼロトラストの原則に基づき設計されており、VPNと比較して攻撃者の侵入が困難で、仮に侵入されてもアクセス許可範囲が最小限に抑えられる仕組みになっています。ただし、この種のソリューションはSASEのオプション機能であるため、Allow/Denyによるシンプルなアクセス制御に留まっているため、より高度な制御が求められる場合には、次に紹介する手法などが必要です。

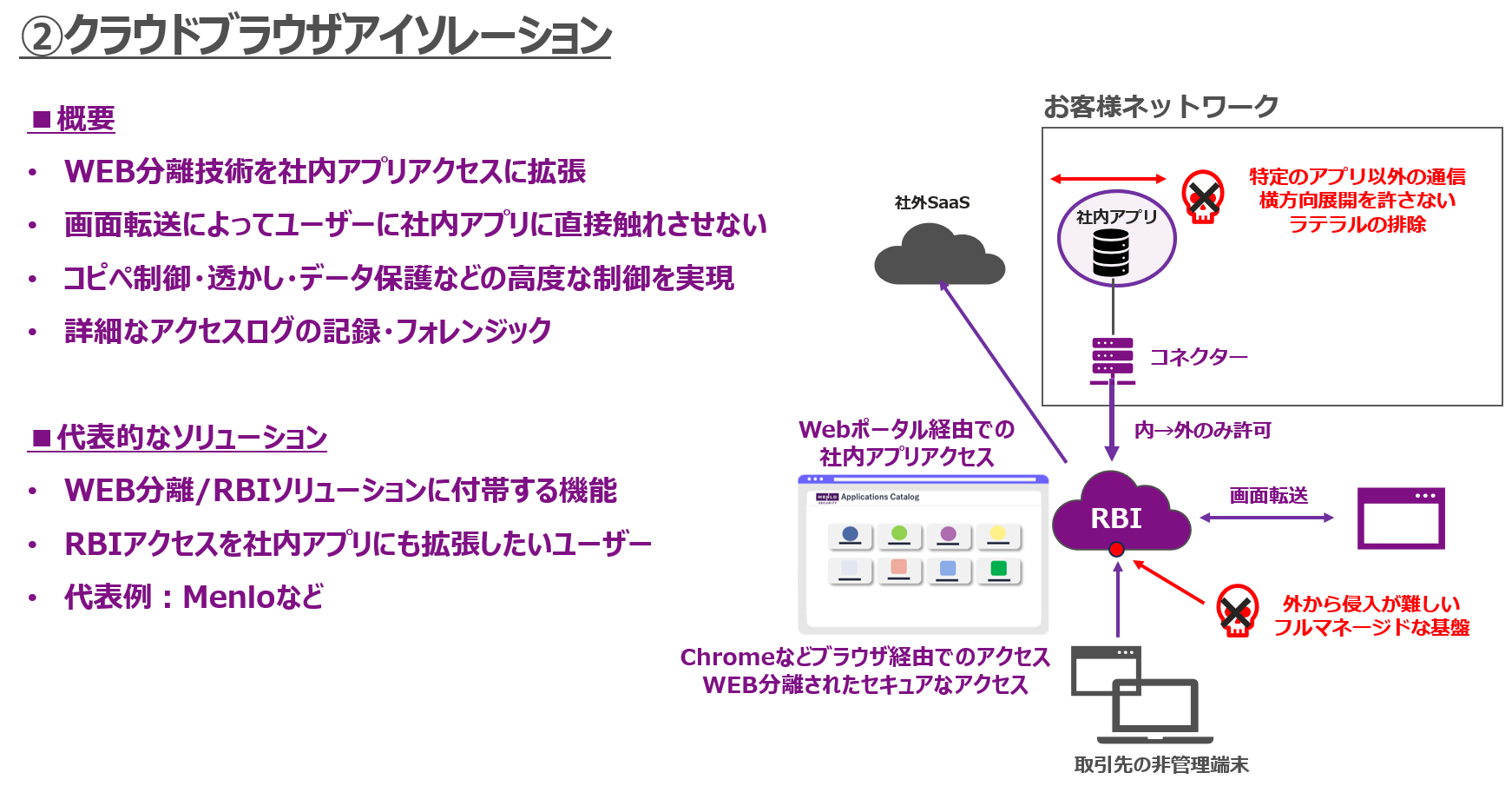

ⅱクラウドブラウザアイソレーション(Menlo Securityなど)

より高度なブラウザアクセスの制御手法としては、アイソレーション技術を活用したクラウドブラウザアイソレーションの手法があります。この方式では、実際のアプリケーションには直接アクセスせず、画面転送してセキュアに分離アクセスをする仕組みになっています。分離された画面を通じて操作を行うため、セキュアに内部アプリケーションへアクセスできます。この技術により、コピー&ペーストの制限や、アクセス時の特定のページへの透かしの挿入、機密データのアップロード・ダウンロード制限といった、データ保護のような高度な制御がエージェントの導入なしで実現できます。さらに、アクセス履歴の記録やフォレンジックを備えており、取引先のアクセス状況を監視できます。既にWeb分離ソリューションを導入している場合、Webアクセスだけではなく、内部アプリケーションにも同様の分離技術を拡張して適用することができます。

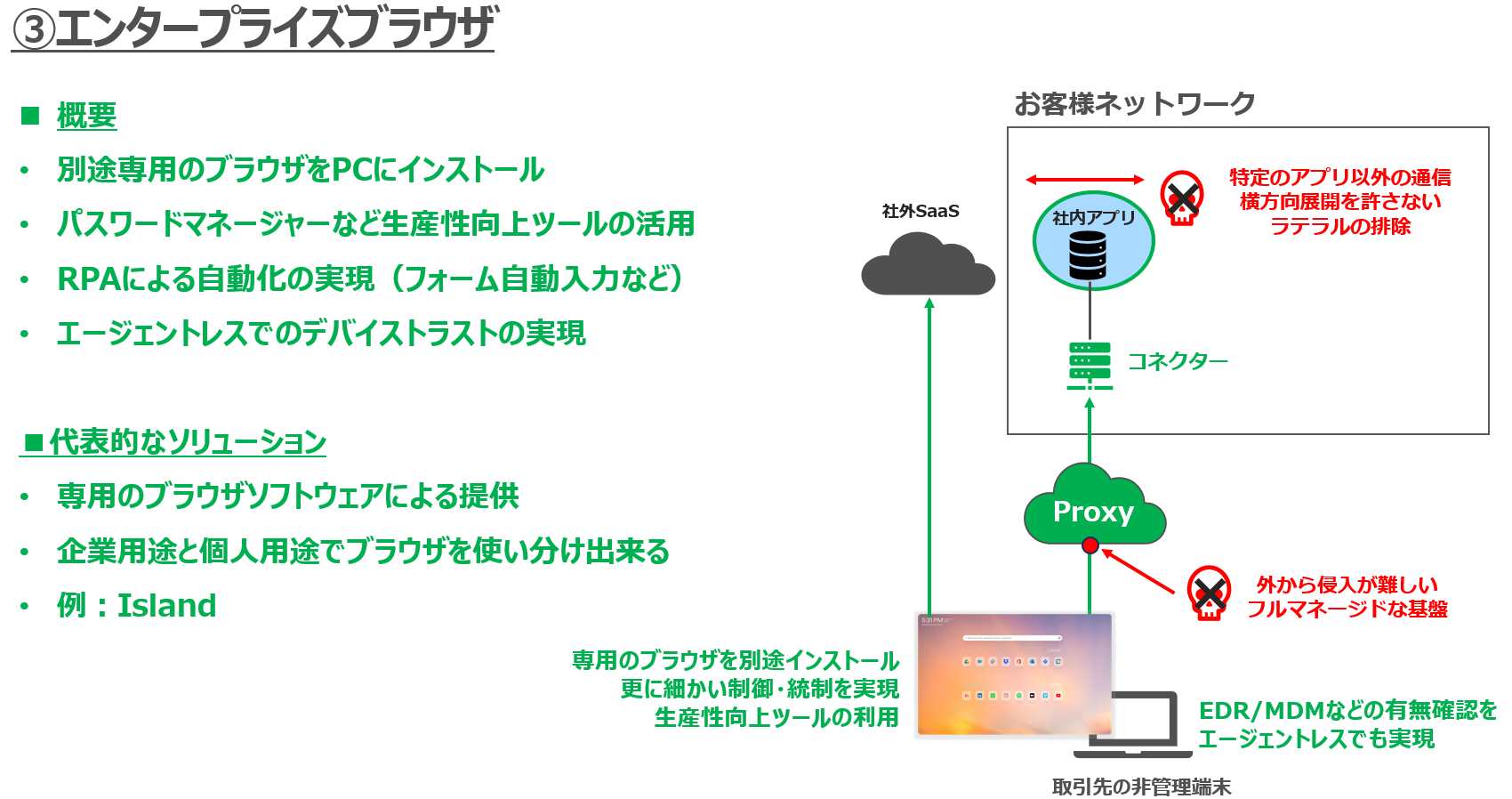

ⅲエンタープライズブラウザ(Islandなど)

さらに詳細な制御を求める場合には、エンタープライズブラウザの導入も考えられます。ソリューションが提供する専用のブラウザをパソコンにインストールすることで、ブラウザレイヤーで高度な制御を実現できます。このソリューションでは、前章のクラウドブラウザアイソレーションで紹介した高度なアクセス制御に加えて、パスワードマネージャーやRPAによる自動化の機能(フォームの自動入力など)が搭載されています。最近ではAIのアシスタント機能も追加されており、セキュリティの向上に加えて、生産性向上のための機能も提供します。また、エージェントレスな環境においてもデバイストラストの実現が可能となり、取引先端末にEDRやMDMが導入有無といったデバイスのセキュリティチェックを実施し、セキュリティ対策が十分でないパートナー企業からの通信を遮断するといった細かい制御ができます。

上記の通り、自社が求める機能や発生しうるリスクに応じて、適切なブラウザアクセスのソリューションを選択することが重要です。基本的なアクセス制御であればSASEの付帯機能を活用できますが、より高度な制御が必要な場合は、クラウドアイソレーションやエンタープライズブラウザを検討する必要があります。

ただし、エンタープライズブラウザはWebアプリケーションの制御に特化しており、ブラウザを経由しないネイティブアプリケーションには対応していない点には注意が必要です。基本的な機能は、SASE内蔵のブラウザベースアクセスでもある程度カバーできますが、より内部脅威、内部不正、情報漏洩への対策や、生産性向上を目指したい、パスワード管理機能の提供やRPAを使った自動化を希望する場合には、エンタープライズブラウザが選択肢に入るでしょう。また、内部脅威に加えて、外部からの攻撃にもきちんと対処したい場合は、WEB分離が有効ですので、RBIをベースにしたクラウドブラウザアイソレーションのソリューションを選ぶことも有力な選択肢となります。

3.サービスサプライチェーン攻撃への対処

続いて、サービスサプライチェーン攻撃とその対処、すなわち保守ベンダーからの特権アクセスにゼロトラストネットワークをいかに適応するかについて、解説します。いわゆる外部の保守ベンダーが内部のネットワークやOT機器に対してリモート保守を行うケースです。

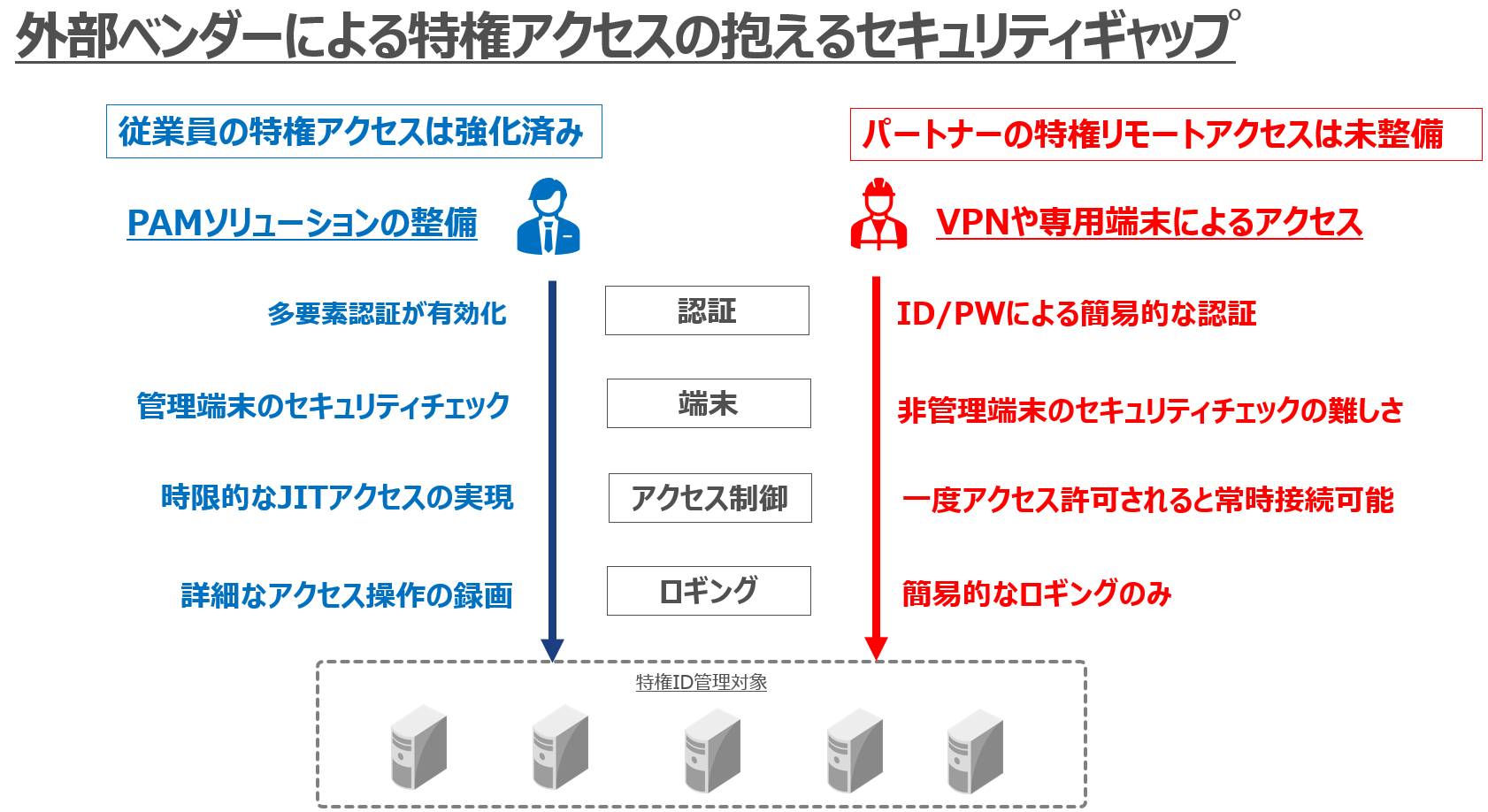

外部ベンダーによる特権アクセスの抱えるセキュリティギャップ

内部のネットワーク機器やOT機器への特権アクセスに関しては、実際に多くの企業がPAM(特権アクセス管理)ソリューションを導入しており、内部の従業員からの特権アクセスに対しては、ある程度対策が強化されています。しかし、外部の保守ベンダーに対しては、ゼロトラスト化やセキュリティ対策が十分でない場合が多いのが現状です。例えば、外部パートナーの特権リモートアクセスにおいて、踏み台サーバーを設置したり、専用端末を配布してVPNでアクセスさせるといった形をとったりと、内部と同等の対策が施されていないケースが見受けられます。

特権リモートアクセスの外部ベンダーへの拡張(CyberArkなど)

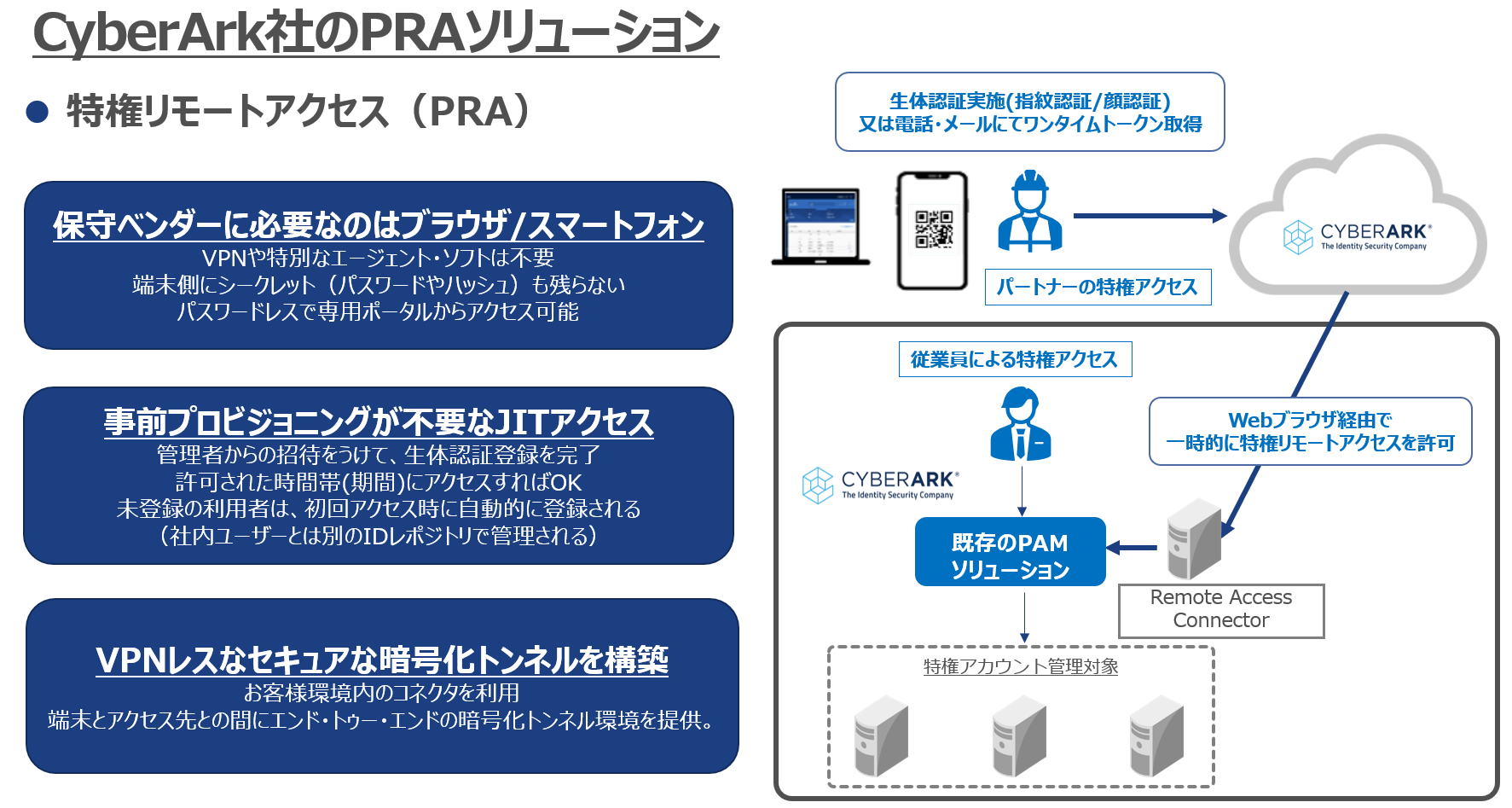

内部で既に実現しているPAMによる特権アクセス管理を、外部の保守ベンダーにも拡張することが重要です。これを「Privileged Remote Access(PRA)」と呼び、特権IDのアクセスを、リモートアクセスにも適用することを指します。例えば、CyberArkはこのPRAソリューションを提供しており、パートナーのPC端末にQRコードを表示させ、スマートフォンで読み込み、生体認証を行い、2要素認証を経てアクセスを許可する仕組みを実現しています。管理者から招待を受け、あらかじめ設定された特定の期間、(例えば、平日の数時間)だけアクセスを許可するなど、JITアクセスを設定することができます。これにより、事前のプロビジョニングが不要で、アクセス許可された時間帯にのみリモートアクセスが可能となります。リモートアクセスにおいて、CyberArkのソリューションを活用することで、CyberArkが提供するプロキシを経由し、内部ネットワークへのアクセスが可能となります。これにより、VPNを使用せず、セキュアにエンドtoエンドで接続が行えます。VPNに比べて外部から侵入されにくい、リモートでの特権アクセス管理を実現できるのです。

4.まとめ

サプライチェーンを悪用した代表的な攻撃には「①ビジネスサプライチェーン攻撃」「②サービスサプライチェーン攻撃」「③ソフトウェアサプライチェーン攻撃」の3つがあります。そのうち、「①ビジネスサプライチェーン攻撃」と「②サービスサプライチェーン攻撃」に対しては、それぞれゼロトラストネットワークによる対策が可能であることをお伝えしました。

「①ビジネスサプライチェーン攻撃」に対しては、ブラウザベースアクセスを活用することで一定の対策を講じることができます。一方、「②サービスサプライチェーン攻撃」には、PRAによる特権リモートアクセスを採用することで、外部からの安全な特権アクセス管理が実現可能です。これらのアプローチで、VPNやVDIといったレガシーなネットワークアクセス手法を使用せずとも、セキュアかつ利便性の高いパートナーアクセス環境を実現することができます。ご相談や詳細については、お気軽に弊社までお問い合わせください。