工場・プラントは誰に狙われているのか?OT脅威グループの最新事例と攻撃手法

-

│

3行でわかる本記事のサマリ

- 2024年、工場やプラントといったOT環境へのサイバー攻撃は多数発生した。

- OT環境の稼働停止は、社会的・経済的影響が大きい為、国家支援型の脅威グループに狙われている。

- 脅威グループの攻撃は、「狙いを定めた熱心な偵察活動」、「検知回避と着実な侵害」、「OT特化の手法」という特徴がある。

はじめに

OTセキュリティは今、"国家レベルの戦略領域"になりつつあります。工場やプラントを支えるOT(Operational Technology)は国家の支援を受けた技術力の高い脅威グループに標的にされています。

本記事では、下記2点について解説します。

- 国家支援型の脅威グループによる実際の攻撃キャンペーン事例

- 彼らが用いる高度で専門的な攻撃手法

これらの攻撃は、単なる金銭目的にとどまらず、OTシステムの稼働停止を狙う深刻なものです。

特に、電力・ガス・水道などの重要インフラを担うOT環境が攻撃を受けた場合、

影響は一企業だけでなく、社会全体・国家全体に波及するリスクがあります。

そのため、OT環境は今やサイバー攻撃者にとって最も価値の高い標的のひとつとなっているのです。

本記事が、「経済安全保障の最前線」であるOT環境への効果的な防御対策の参考となれば幸いです。

OTを標的とした主要な攻撃キャンペーン

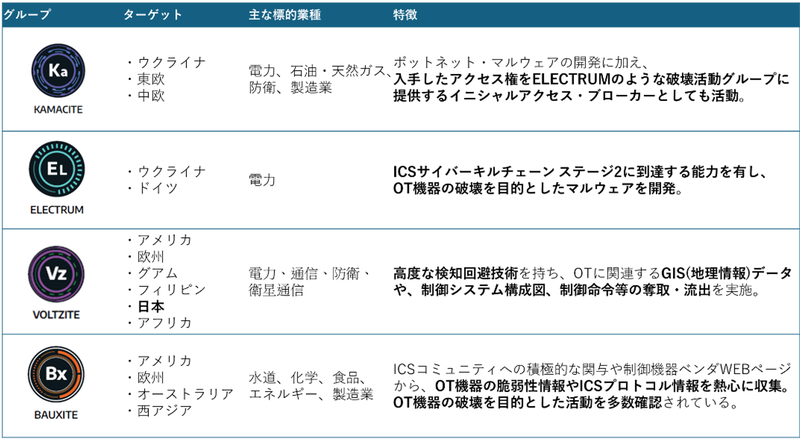

OTを狙う国家支援型の脅威グループ(APT)とは?

複雑化する国際情勢を背景に、活動を活発化させている、高い技術力と豊富な資金力をもつ脅威グループです。

OTサイバー攻撃に対する脅威インテリジェンス・対策ソリューションを提供しているDragos社は、2024年は9グループが活発に活動、うち、4グループはICSサイバーキルチェーンのステージ2(「産業プロセスの妨害・操作」までを実行可能な高度な)能力を持つことを明らかにしています。

※ICSサイバーキルチェーン:産業制御システム(ICS)に対するサイバー攻撃の段階的な流れを示したモデル

- ステージ1:OT環境への初期アクセスの確立

- ステージ2:産業プロセスへの干渉・妨害

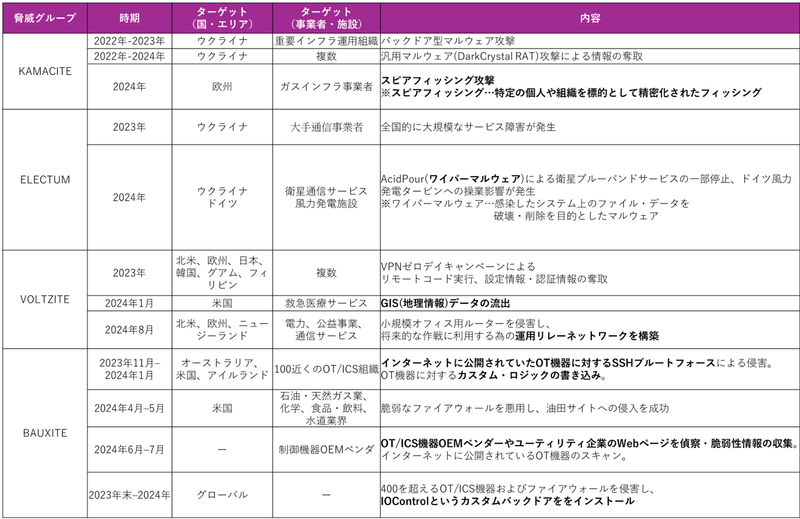

OT環境へのサイバー攻撃事例は?

近年、多数のOT環境への攻撃が観測されています。

Dragos社の年次レポートをもとに、脅威グループと結びつく攻撃キャンペーンを以下にまとめました。

国家支援型脅威グループの攻撃手法

国家支援型の脅威グループは、OT環境や施設に対して熱心な偵察活動(情報収集)を行っています。

こうした事前調査によって得られた情報をもとに、初期アクセスを確保し、その後はセキュリティ製品による検知を回避しながら、段階的かつ着実に侵害を進めていきます。

さらに、彼らはOT機器に特化した専用のマルウェアを自ら開発・投入しており、攻撃の目的や標的に応じて柔軟に戦術を使い分けている点も特徴です。

特定業界を標的にしたフィッシング活動

- GIEカンファレンス(Gas Infrastructure Europe)をテーマに、欧州の石油・天然ガス組織を標的としたメールを配信

- 有名なテクノロジープロバイダ名に似せたドメイン名の利用

- Microsoft Outlookの脆弱性を悪用した「クリック不要型」のスピアフィッシング

OT機器情報の収集やOT関連情報の収集

- 制御機器ベンダWebページのスキャン

- OT/ICS系のフォーラムへの積極的な関与

- 地理情報データやシステム構成データの奪取

公開資産への偵察・侵害

- インターネットに露出しているOT機器へのスキャン、ブルートフォース

- 公開されているOTプロトコルのスキャンと悪用

- VPN、ファイアーウォール機器のゼロデイ脆弱性悪用

検知を回避と着実な偵察活動・侵害

- 既存の正規ツールやシステム機能を悪用して攻撃を行うLOTL(Living Off The Land)手法の活用

- 2023年Dragos社のペンテスト調査では、68%の組織でLOTL手法が有効に機能していることが判明

[1] 出典:「OT CYBERSECURITY THE 2023 YEAR IN REVIEW」

https://www.dragos.com/ot-cybersecurity-year-in-review/ (Dragos社)

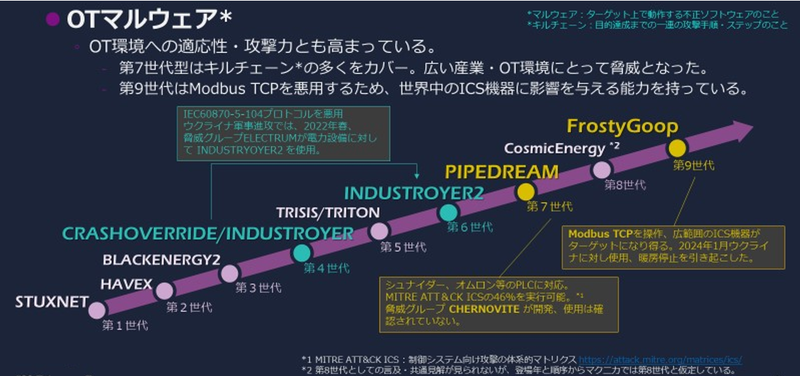

OT特化型マルウェアの開発

情報窃取やランサムウェアによる金銭的利益を目的とするIT環境への攻撃とは異なり、

OTシステムそのものの破壊を狙ったマルウェアが近年開発されています。

その代表例が、2010年にイランの核施設を標的に使用された「Stuxnet」です。これは、OTマルウェアの先駆けとされています。

現在では、特定の装置に限らず、汎用的な制御機器にも攻撃可能なOTマルウェアが登場しており、その脅威は広がりを見せています。

OT特化型マルウェアの拡散

OTマルウェアは、ツールキット形式で闇市場やフォーラム上に出回っている事例も確認されています。

今後は、高度な専門知識を持たない"スクリプトキディ"のような攻撃者でも、ツールを悪用することでOT環境を脅かす可能性があり、攻撃の裾野が広がる懸念があります。

さらに、OTマルウェアはModbusやDNP3といったOT特有のプロトコルを悪用するケースも多く、

従来のITセキュリティ担当者には理解・対応が難しいという課題も浮き彫りになっています。

どう守る?

OTセキュリティは、ITとOT、中でもセキュリティ技術、OTシステム、安全計装、など複数分野の専門性を必要とする特殊な領域です。

高度な技術力を持つ脅威グループに標的にされた場合、ITセキュリティ対策製品だけでは、最悪の事態を避けることが難しいかもしれません。

次回は、OT環境の防御について、考え方や手法について紹介します。

本記事は、Dragos社の「2025 OT/ICS Cybersecurity Report: A Year in Review」を参考に作成しました。

詳しく知りたい方は、下記をご参照ください。

https://www.dragos.com/resources/reports/2025-ot-ics-cybersecurity-report-a-year-in-review/

▼資料

OTサイバーセキュリティに関する調査レポート2023 ~リアルな脅威を理解して、効果的な対策を打つために~

▼お問い合わせ窓口