2030 年を見据えた 製造業の DX とサイバーセキュリティ最前線【Executives Meetup】

-

│

はじめに

DXを推進するなかで、経営戦略に紐づいた成果の創出に苦心する企業は少なくありません。また製造業は、サイバーレジリエンス法などのグローバル法規制にサプライチェーン全体で連携していく必要があり、企業単体では環境変化に立ち向かうことが難しくなっています。

本記事では、2025年2月に開催したイベント「Macnica Security Forum for Executives in Nagoya」の内容を中心に、2030年を見据えた「攻めのDXとセキュリティ」をテーマに荏原製作所の実例を取り上げ、増え続けるグローバル法規制にサプライチェーン全体で対応する手法を解説します。さらに、最新のサイバーセキュリティソリューションについてもご紹介します。

目次

- 経営・事業部門・デジタル部門が三位一体で進める荏原製作所の DX とセキュリティ

- 製造業にかかわるグローバル法規制の高まりとサプライチェーンの課題への対応策

- AI を駆使したソリューションが続々登場。2030 年までのサイバーセキュリティのトレンド

- 名古屋地域の企業における取り組み・課題

1.経営・事業部門・デジタル部門が三位一体で進める荏原製作所の DX とセキュリティ

ポンプメーカーとして 113 年の歴史を持つ株式会社荏原製作所。同社は、長期ビジョンや中期経営計画のもと、経営・事業部門・IT 部門の三位一体により「攻めの DX」と「守りの DX」を推進しています。グローバルの一体経営を目指して DX を加速し、IT インフラの標準化を進めるなか、セキュリティ強化にもグローバルレベルで取組み、ISO 27001 や CIS Controls への準拠を進めています。

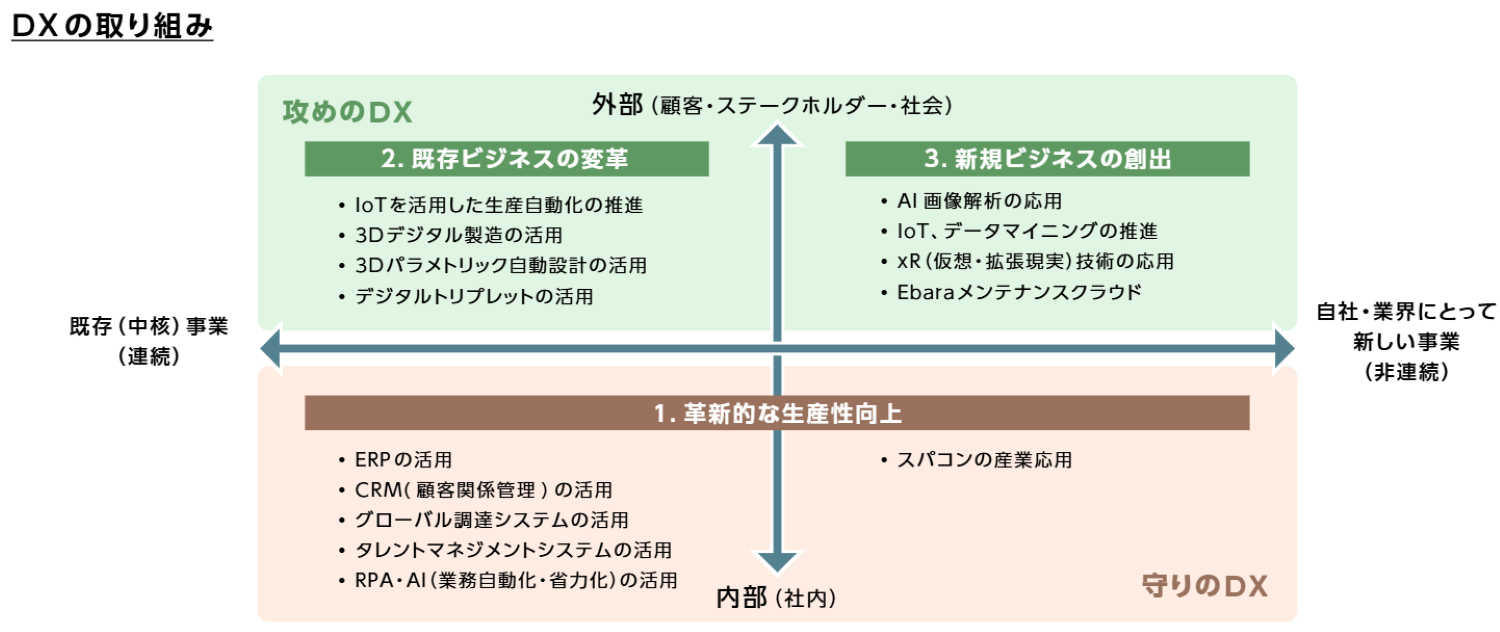

「攻め」と「守り」の両面からDXを推進

荏原製作所は現在、5つのカンパニーで建築・産業、エネルギー、インフラ、環境、精密・電子の事業を展開しており、国内外に117社のグループ企業を有しています。

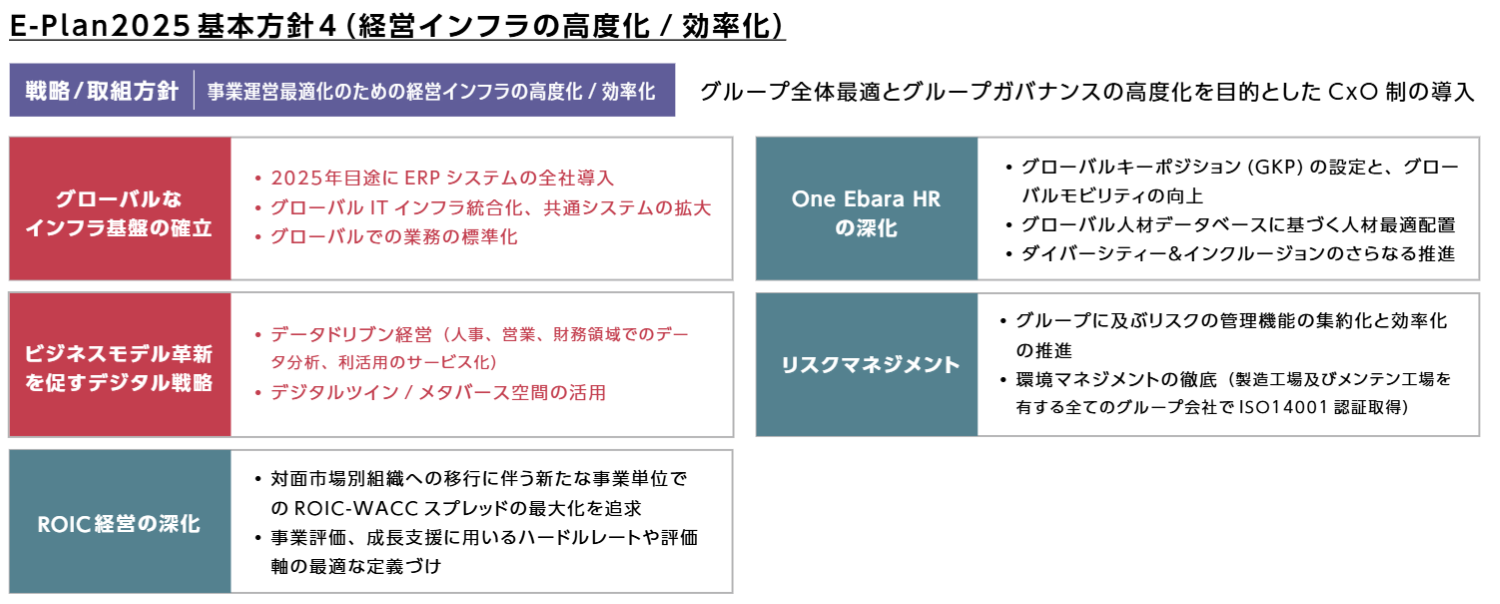

成長戦略の中核に「IT戦略」を据える同社は、2025年度までの中期経営計画「E-Plan2025」においてERPシステムの全社導入、グローバルITインフラ統合化・共通システムの拡大、グローバルでの業務の標準化、データドリブン経営、デジタルツイン/メタバース空間の活用といった基本方針を掲げています。そしてこれらの実現にはDXが不可欠と考え、「攻め」と「守り」の両面からDXを推進しています。

執行役CIO(情報通信担当)の小和瀬浩之氏は、同社のDX方針について次のように語ります。

「当社では経営、事業部門、デジタル部門が三位一体となってDXを推進しています。経営会議でDXの進捗状況を報告する際には、各カンパニーの責任者がそれぞれおこなっています。これは各カンパニーにDXの当事者意識を持たせるためです。また、毎月実施するステアリングコミッティには社長が同席してコメントすることで、社内のメンバーにプロジェクトの重要性を強く認識させています」

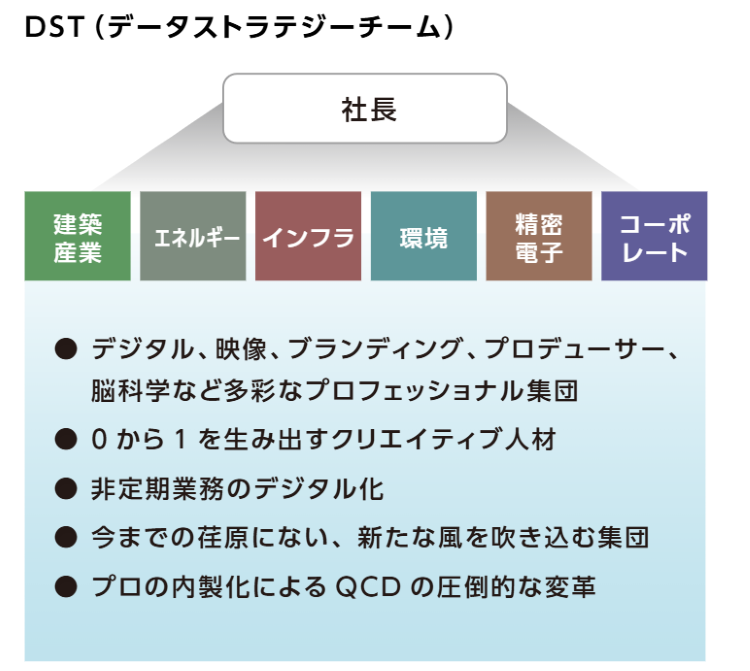

データストラテジーチーム(DST)を新設してQCD変革を加速

「攻めのDX」ではデータとデジタル技術を駆使して、製品やサービス、ビジネスモデルをグローバルに変革することを目指しています。一方、「守りのDX」では、攻めのDXを支える情報インフラを整備して生産性向上を図るため、ERP、CRM、グローバル調達システム、タレントマネジメントシステム、RPA・AIなどを活用。ERPについては、従来のインターナショナル経営からグローバル一体運営への変革を目的に、業務の標準化と柔軟性/汎用性/拡張性のある情報システムを目指しています。

製造業である荏原製作所において、「攻めのDX」は事業戦略そのものであることから、当初は事業部門が主導し、テクノロジー部門は要素技術の標準化を進めてきました。しかし、事業部門ではプロジェクト単位での収支を意識するあまり、最先端テクノロジーの導入が進まない傾向がありました。そこで、デジタル、映像、ブランディング、プロデューサー、脳科学などの専門家からなるプロフェッショナル集団「データストラテジーチーム(DST)」を新設し、今までの同社にない新たな風を吹き込む役割を担っています。

「守りのDXを担う情報通信統括部が1を10~100にする部門なら、DSTは0から1を生み出し、非定型業務をデジタル化する部門であり、プロによる内製化によってQCDの圧倒的な変革をもたらしています」(小和瀬氏)

現在は、DSTが既存ビジネスの変革と新規ビジネスの創出を中心とした攻めのDXをリードし、生成AIを組み込んだチャットツール、メタバース技術を利用した製造現場のデジタルツイン、工場内の映像をバーチャルで再現するバーチャルプロダクションなどを開発しています。

ISO 27001とCIS Controlsへの準拠を推進

セキュリティ対策については、2021年よりグローバルな取組みを本格化。クラウド活用によるローカルファイルの廃止をはじめ、メールのWeb化、クラウドID基盤の整備、エンドポイント管理を進めてきました。さらに組織として、情報セキュリティマネジメントシステム(ISMS)の国際規格「ISO 27001」と、サイバーセキュリティ対策のガイドライン「CIS Controls」への準拠を進めています。

ISO 27001対応はISMS準拠のためのセキュリティ関連規程類の改訂から着手し、現在はISMSの2022版に対応するための再改訂に取組んでいます。また、子会社の現状把握と目標設定のために、適用宣言書(SOA:Statement of Applicability)の作成依頼と回収を進めているところです。さらにISMSのPDCAサイクルの構築に向けて、提出書類のフォーマット作成、手順書の作成、実施要領の説明等を実施し、PDCAサイクルの実施とモニタリングを重ねながら書類の回収、フォローアップ、内部監査などをおこなっています。

「進捗状況は、横軸を子会社、縦軸をPDCAの各フェーズで実施する項目とするヒートマップを作成してチェックしています。年間計画に基づき、PDCAの各フェーズで各子会社の項目対応状況を確認していますが、ほぼ計画通りに対応が進んでいます」(小和瀬氏)

CIS Controlsへの準拠については、CIS Controlsの3段階の実装グループ(IG)のうち、基本的なサイバー衛生対策を規定した「IG1」の全項目に対応。現在はより重要度の高い「IG2」へとステップアップし、2022年から2025年にかけてEDR、脆弱性スキャン、ペネトレーションテスト、SIEM/SOC、SASEの導入と展開を進めています。

さらにセキュリティ運用のための専用組織として「Global CSIRT」を2022年に設立し、2023年までに脆弱性通知運用体制を確立しました。Global CSIRTでは、当初日本から対応していたものを北米/南米やEMEAそれぞれにリージョナルセンターを作って現地時間で対応できる体制に改め、それぞれのリージョンで発生する時差や言語の問題をクリアしています。

「CIS Controlsへの準拠でも、ISO 27001と同様にヒートマップを作成してコントロール項目の対応可否をチェックしています。近年、取引先の半導体メーカーなどから、アメリカを筆頭にグローバルでサプライヤーのセキュリティレベルにも厳しい目が向けられつつあり、厳正な対応が必要と感じています。2022年の対応開始から3年で徐々に準拠が進み、達成度も高まっています」(小和瀬氏)

CIS Controls IG2に準拠したセキュリティソリューションをGlobal CSIRTチームで決定してグローバルに導入するようになり、海外拠点のセキュリティも強化されています。荏原製作所のセキュリティソリューション導入にはマクニカが継続的に協力しており、小和瀬氏は今後の支援にも期待感を示しています。

2.製造業にかかわるグローバル法規制の高まりとサプライチェーンの課題への対応策

製造業において、EUのサイバーレジリエンス法(CRA)を始めとしたグローバルの法規制対応は避けて通れない課題となっています。特に「製品セキュリティ」に対する重要規制は今後も強化が進む一方で、グローバルに取引を行う日系メーカーに求められるのは、迅速かつ確実な対応です。2030年を見据え、今後起こりうる環境変化と課題解決の方法を解説します。

製造業が迫られる、製品セキュリティの高度化

IoT機器の登場とともにクラウドサービスやデータサービスとの連携が加速し、製造業のビジネスモデルにおいても「モノ売り」から「コト売り」への変化が起きています。それに伴い、デジタルトランスフォーメーション(DX)戦略において、ビジネス開発からシステム開発、システム運用、セキュリティガバナンスまで確保すべきケイパビリティの範囲が拡大しています。

一方、外部環境においては、グローバル規模のサイバー攻撃が増加の一途を辿っています。特にセキュリティ対策が十分でない中小企業を狙うソーシャルエンジニアリング攻撃が頻発しており、どの企業も対岸の火事ではありません。

攻撃の対象は、自社開発製品ばかりでなく関連サービスにも及びます。EUやアメリカを中心に法規制が強化されており、製品セキュリティの高度化も必須です。

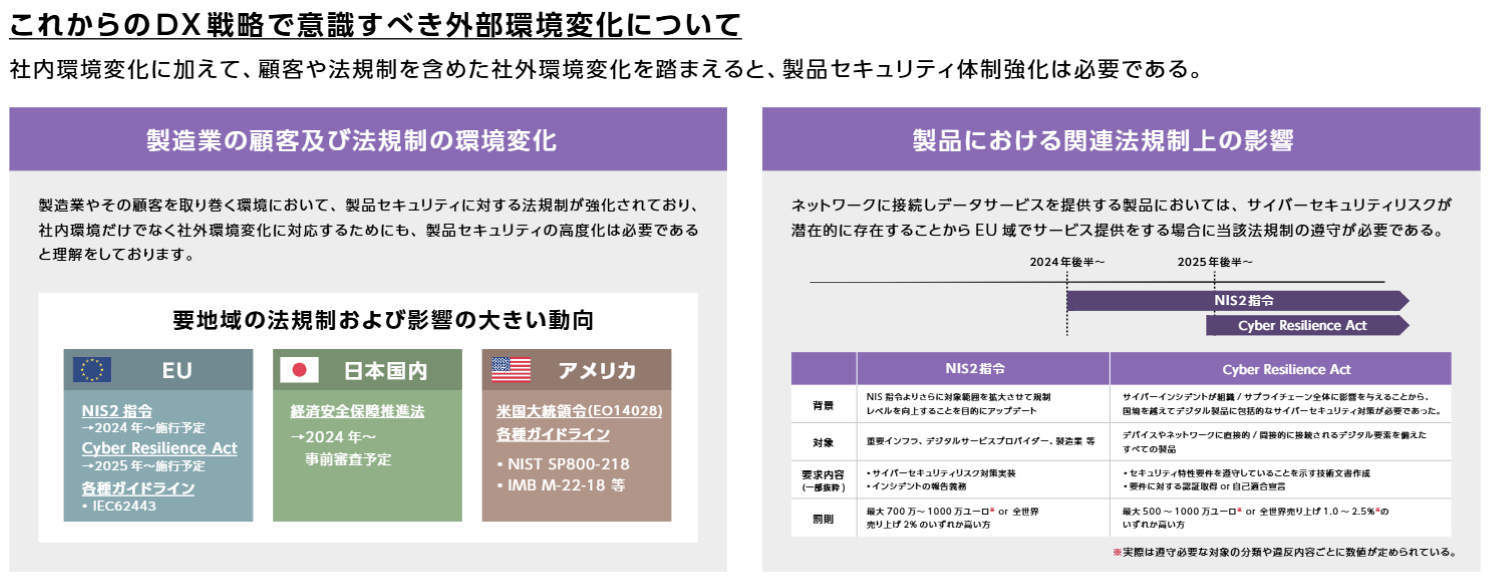

EUのサイバーレジリエンス法(CRA)が製造業にもたらす影響

製品セキュリティに対する法規制には、「米国大統領令(EO14028)」や、EUの「NIS2指令」「サイバーレジリエンス法(CRA)」「RE指令」などがあります。特にCRAは日本の製造業に大きな影響を与える可能性が高く、デジタル製品におけるセキュリティ対策、脆弱性対応、インシデント対応の強化とその認証対応が求められています。

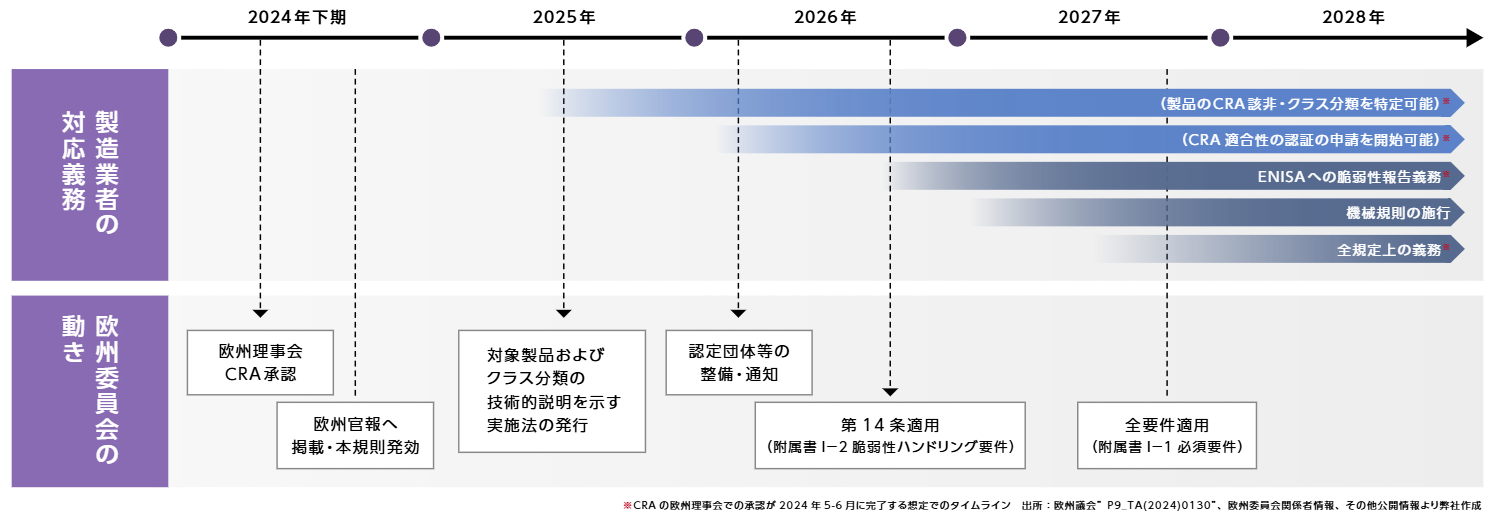

CRAは2024年12月10日の発効から猶予期間がしばらく設けられていますが、早くて2026年の中頃には製品の脆弱性発見時にENISA(欧州ネットワーク情報セキュリティ機関)や各国のSIRT機関へのインシデント報告義務が生じ、2027年12月から全面適用となります。

企業は、CRA準拠状況を可視化しておく必要があります。要件はハードルが高いうえに幅広いため、欧州で販売する製品を棚卸して適用対象製品の全体像を把握し、製品ごとにCRAの製品クラスを精査したうえで適合性評価を実施しなくてはなりません。

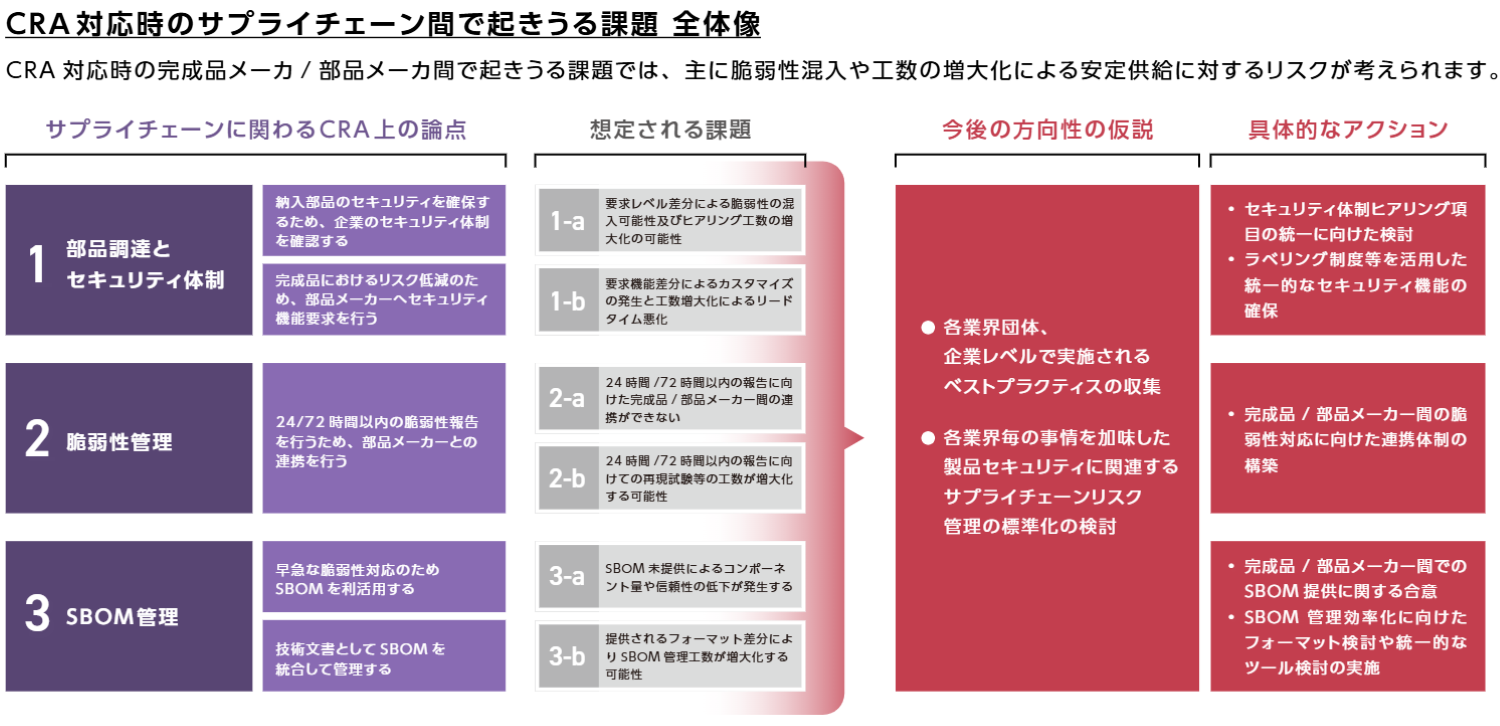

サプライチェーンで考える製品セキュリティ

CRA対応におけるポイントはサプライチェーン内での対応策で、特に完成品メーカーと部品メーカーの連携が鍵となります。完成品メーカーの場合、部品メーカーから納入される製品のセキュリティは万全なのか、企業としてのセキュリティ体制は万全なのかを考える必要があります。脆弱性に関しても、OSSや商用ライセンスの脆弱性の正しい報告が必要です。SBOM管理では、サプライチェーンの中での共有が課題です。

製品セキュリティ活動を積極的に進めている企業では、完成品メーカーから部品メーカーに対して、「組織管理」「人員管理」「リスク管理」など複数の項目を定めて対象企業の体制を調査している事例もあります。ユーザー企業が異なるセキュリティポリシーを持つ場合、完成品メーカーから部品メーカーへの要求レベルも異なるため、製品への脆弱性の混入可能性拡大、製品セキュリティへの投資、対応工数が増大する可能性があります。

一般的な製品開発のプロセスでも、自社の製品や完成品に組込む部品が満たすべきセキュリティ要件を提示する必要があります。レベル感が異なるとカスタマイズ対応が増え、製品納入までのリードタイムの長期化、ビジネスモデルを毀損するリスクにもなります。

脆弱性対応も同様で、ユーザー企業を起点に、完成品メーカーと部品メーカー間で質疑応答や検証が発生します。CRAでは報告に時間制限があり、複雑化したサプライチェーンでは報告遅れや通知に関する工数の増大が発生するため、完成品メーカーと部品メーカーの連携体制が重要になってきます。

SBOMについては、製品に実装されるファームウェア、ソフトウェアなどを最終製品と捉え、コンポーネントやパーツレベルでソフトウェアの構成管理が必要です。SBOM導入によって全体の脆弱性を参照することが可能になり、脆弱性管理、ライセンス管理、生産性の向上においてメリットが得られます。ただし、ソフトウェア開発企業からSBOMが提供されない場合、完成品メーカー側でSBOMを生成する必要があり、結果としてSBOMに表示されるコンポーネント量や信頼性が低下することがあります。また、SBOMには統一されたフォーマットがないため、管理コストの増加や、脆弱性対応時の正確性に影響が出るおそれもあります。

ベストプラクティスを共有してセキュリティの課題に対応

製造業のセキュリティ施策の例について説明します。

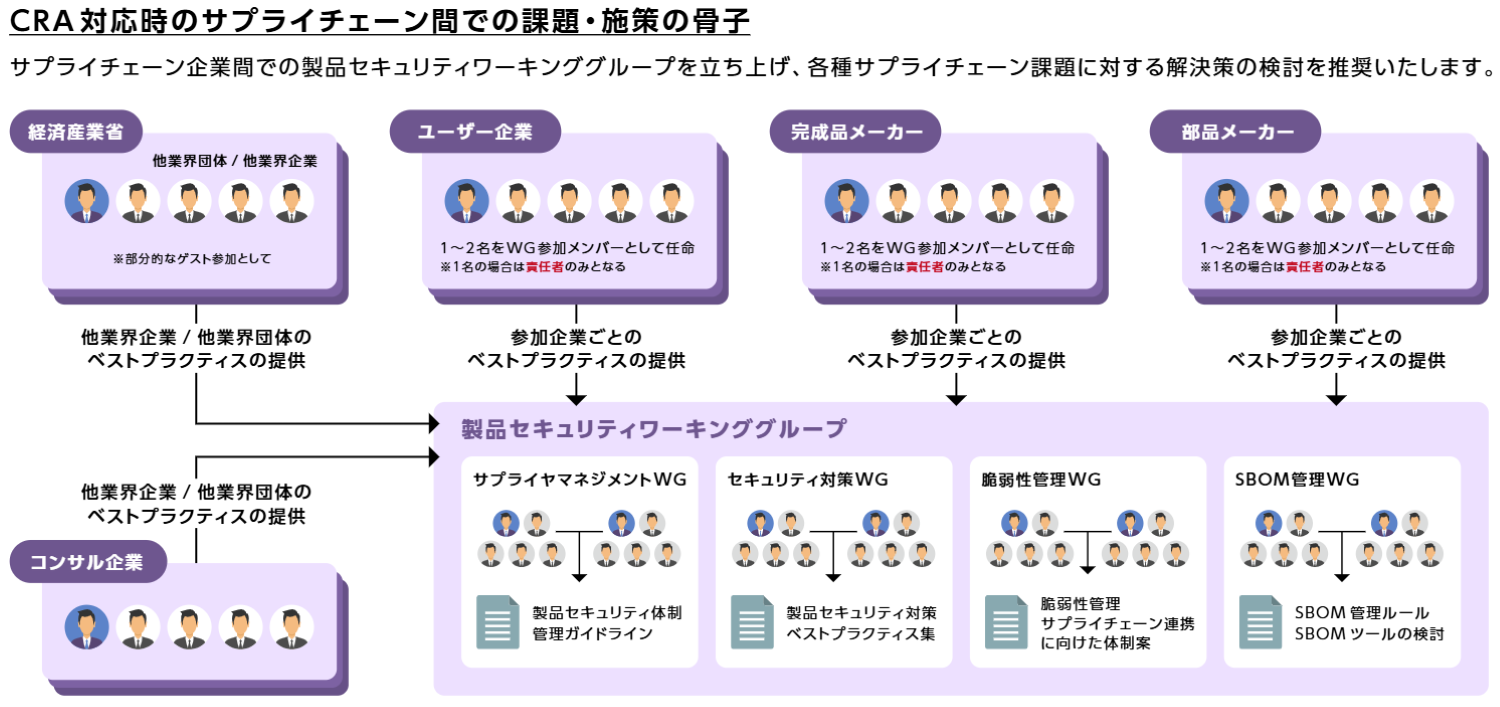

1つは、サプライチェーン全体で製品セキュリティのワーキンググループを立ち上げ、課題に対する現実的な解決策を探っていくことです。業界単位でサプライチェーンにかかわる企業が集結してCRAへの対応方法や対応範囲などを検討し、ベストプラクティスを共有することで取組みを加速します。

最適なヒアリング資料や監視指標を設定して合意したうえで、完成品メーカーは部品メーカーに対して製品セキュリティ体制に関するヒアリング調査を実施し、部品メーカーがそれに対する説明を実施します。セキュリティ要件に関しても、パターン化が容易な装置や製品で発生するリスクと必要な対策については、業界で検討してベストプラクティス化します。

日本では経済産業省が政府機関、重要インフラ、大企業を先行対象に、IoT製品を適切に選定することを目的とした「セキュリティ要件適合評価及びラベリング制度(JC-STAR)」を2025年の春から開始予定です。この制度は、サプライチェーン内で製品選定時のセキュリティ基準を設け、明確な指標のもとで評価するものです。また、サプライチェーン間の脆弱性を悪用したサイバー攻撃への対処を目的としたセキュリティ対策のラベリング制度「サプライチェーン対策評価制度」の構築も始まっています。

脆弱性管理も業界単位で共有の方法、内容、タイミングなどを合意します。SBOMに関しても、SBOMの提供や授受における項目やフォーマットの定義や運用ルール、ツールの整備が重要です。

CRAをはじめ、製品セキュリティ関連の法規制は世界中で次々と登場しています。マクニカでは1社での対応には限界があると考え、サプライチェーン全体で連携し、ベストプラクティスを定めたうえでトライ&エラーを重ねていくことをおすすめしています。

3.AIを駆使したソリューションが続々登場。2030年までのサイバーセキュリティのトレンド

サイバー攻撃の増加を受けて高い注目を集めるセキュリティ市場。クラウドやAIが浸透した現在は、企業のセキュリティ投資が一気に拡大する「スーパーサイクル」の波がやって来ると言われ、新たなソリューションが登場しています。そこで、AI活用が日常的になる2030年に向けたサイバーセキュリティのトレンドについて、最新情報を交えて紹介します。

セキュリティもAI・データ活用が前提に

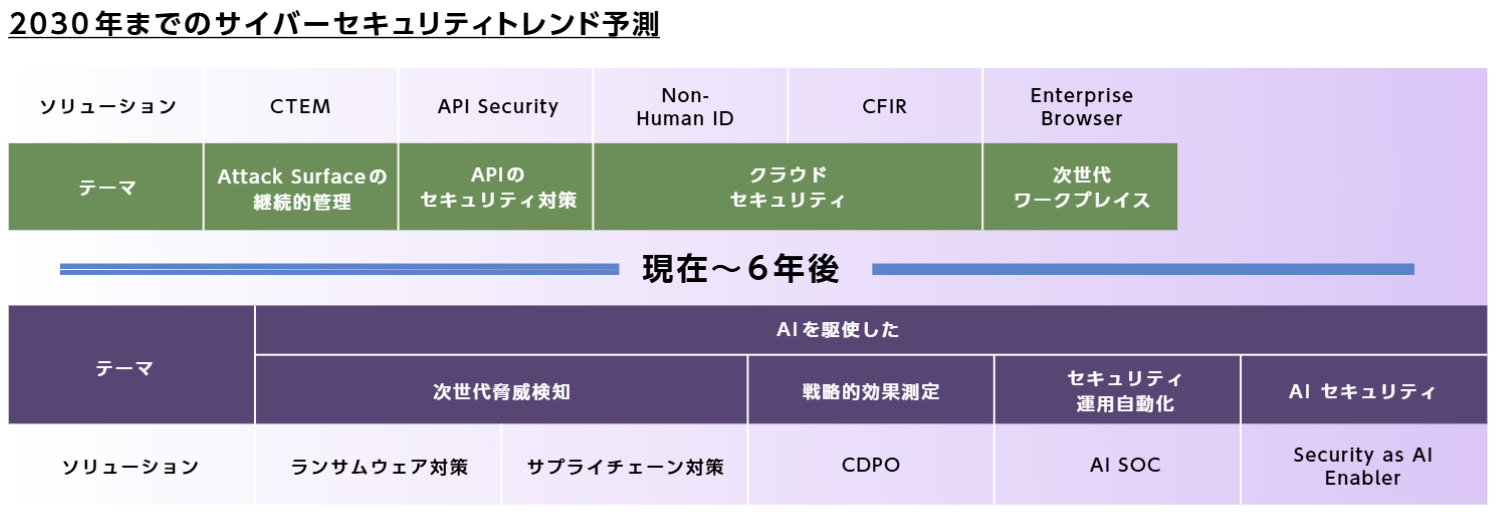

マクニカはセキュリティの進化について、2025年から3年後までは、Attack Surfaceの継続的管理、APIセキュリティ対策、クラウドセキュリティ、次世代ワークプレイスの4つが主要テーマになると予測し、それぞれCTEM、API Security、Non-Human ID/CFIR、Enterprise Browserといったソリューションを提供しています。

さらに2030年まで、AIを駆使した次世代脅威検知、戦略的効果測定、セキュリティ運用自動化、AIセキュリティの4つをテーマに「ランサムウェア対策/サプライチェーン対策」「AIを駆使したセキュリティ戦略(CDPO)」「AIを活用したセキュリティ運用(AI SOC)」「Security as AI Enabler」に着目しています。

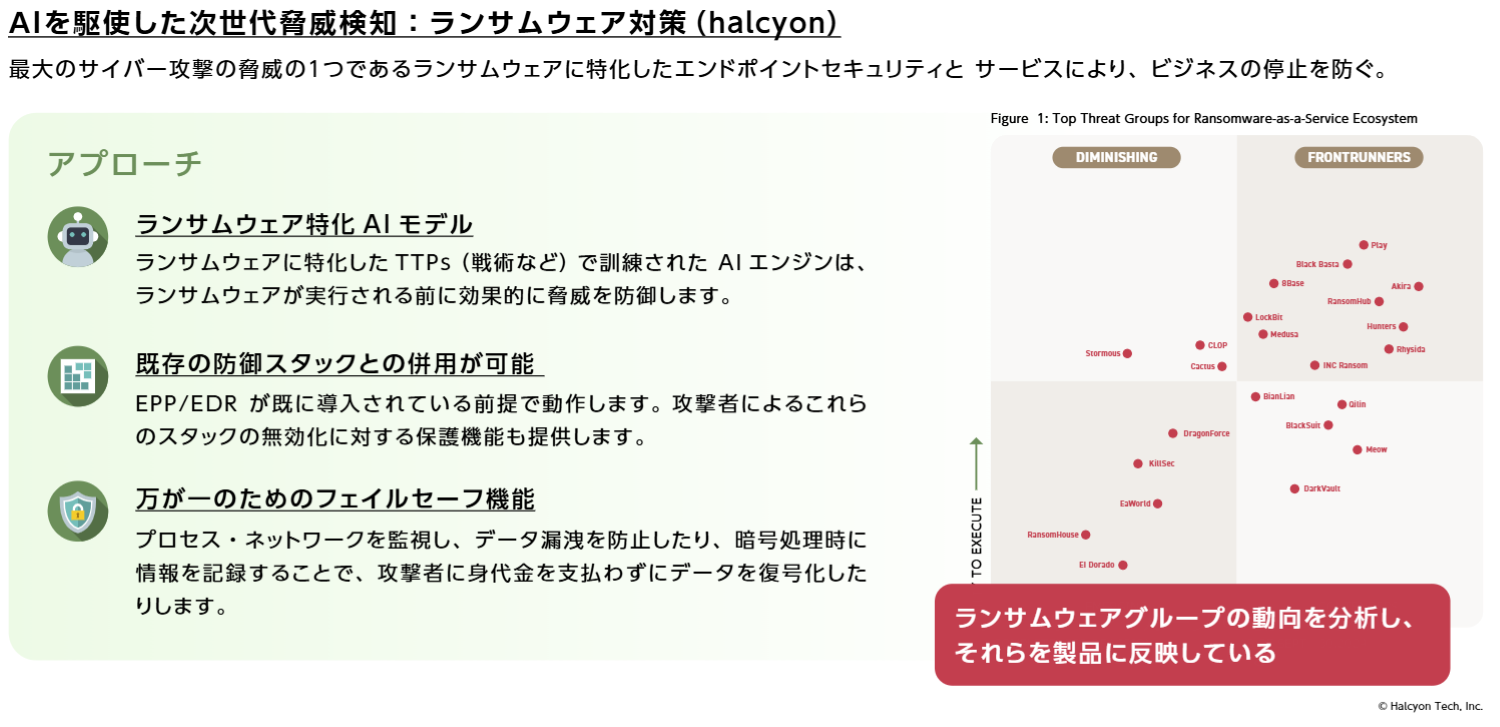

AIを駆使したランサムウェア対策

従来型のソリューションの課題は、ランサムウェアをマルウェアの一部として捉えるため、ランサムウェア特有の挙動を見逃してしまうという点です。事後対策も、暗号化からの復旧やデータ漏洩の防止を他のソリューションに依存し、バックアップから切り戻しに長い時間を要します。

そこで、ランサムウェアに特化したEDRソリューション「halcyon(ハルシオン)」が有効です。halcyonは、攻撃者のインテリジェンスを集めてランサムウェアグループの動向を分析し、それらをもとに開発したAIモデルにより脅威を防御。攻撃のステップに応じたマイクロモデルを採用しているため、より早く、精度の高い検知が可能です。

メール経由のサプライチェーン攻撃対策にAIを活用

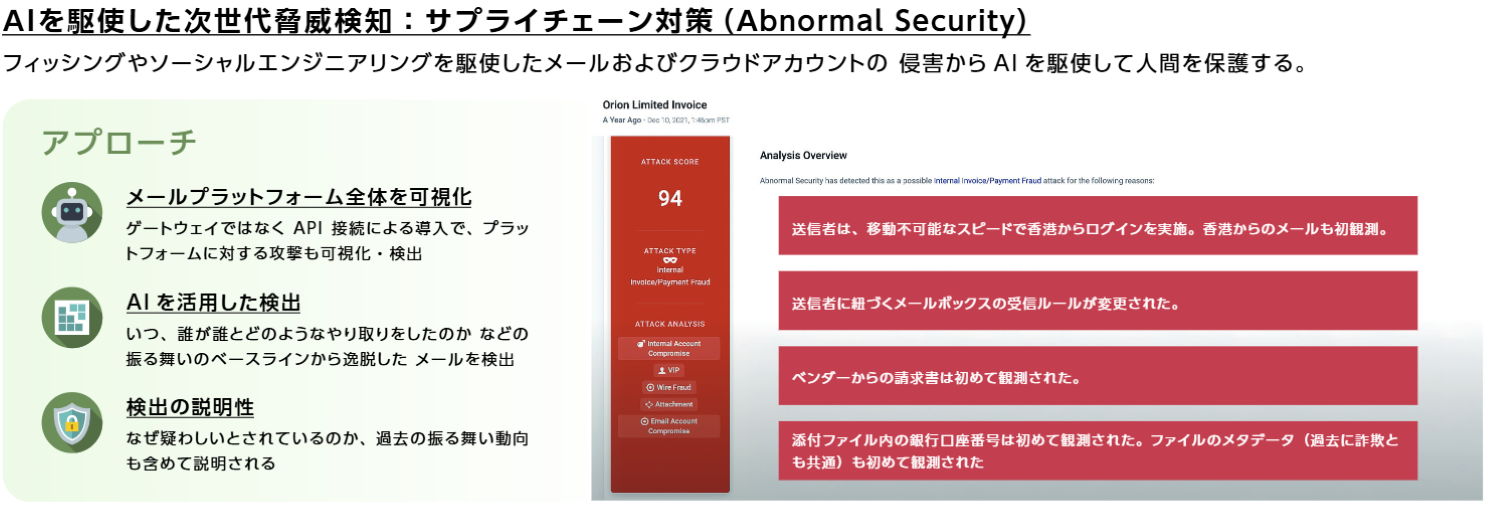

サプライチェーン攻撃はサプライヤーと顧客、両方への脅威であり、サプライヤーの資産を悪用して、信頼関係などに付け込んで仕掛けてきます。多くの侵害の原因はメールで、サプライチェーン経由の攻撃で高い割合を占めています。

Abnormal Security社のソリューションは、AIを駆使してフィッシングやソーシャルエンジニアリングといったメールへの侵害を防ぎます。メールのヘッダー、本文や添付ファイルだけでなく、いつ、誰が誰とどのようなやり取りをしたのかなどの振る舞いも含めて検出するため、不審な国からのログイン、受信フォルダの強制変更、銀行の振込番号の変更といった"違和感"に気付きやすくなります。

また近年、人物の動画や音声などを人工的に合成するディープフェイクによる「なりすまし」の被害急増にAIで対抗するため、Reality Defender社では専用の検出サービスを提供しています。マルチモデルによる高い検知精度を提供し、2万以上のモデルと手法で検知。WebアプリケーションへのアップロードまたはアプリケーションとのAPI接続でリアルタイムに連携できるため、手間もかかりません。海外ではすでに金融、メディア、政府機関などで利用されています。

AI現状分析によるセキュリティ戦略

「多層防御」の思想に基づいたセキュリティ対策を進める企業では、予算の増大が課題となっています。効率的なセキュリティ戦略には自社の現状分析が欠かせませんが、脅威の変化が激しい中で人手による対応には限界があります。

そこで、AIを駆使して現状を分析するコンセプトがCyber Defense Planning and Optimization(CDPO)です。サンプルベンダーが提供する各種ソリューションにより、セキュリティ製品の導入状況とカバー率、アクティブ状態の機能、設定状況、脆弱性対応、インシデントレスポンス、機能が重複するツールなどの状況を把握し、測定したROIをもとに強化策を検討できます。

AIエージェントを活用したSOC運用の自動化

攻撃者がAIを徹底活用している現在、防御側もAIで運用レベルを高めなければ太刀打ちできません。そこで近年、データに基づいて自律的にタスクを計画して実行する、AIエージェントによる運用の自動化が登場しました。「やりたいこと」をAIエージェントに伝えるだけで、それぞれの役割を持ったAIが計画から調査、実行、検証、応答まで実行するため、初心者にも使いやすくなっています。AIエージェントを活用してSOCを自動化することで、セキュリティ運用の課題である膨大なアラート、多様化するシステム、緊急時の対応スピード、セキュリティ人材の確保といった課題をクリアできます。

日本企業ではサイバー攻撃を未然に検知するためSOCの高度化を重視する傾向がみられます。AIエージェントはデモを作ることは容易ですが、導入先の環境できちんと動作するかどうかが重要です。マクニカでは自社チームでデモ環境を構築し、AIエージェントを活用したソリューションによる効率化と高度化を検証しています。

Security as AI Enablerで攻撃者からAIを守る

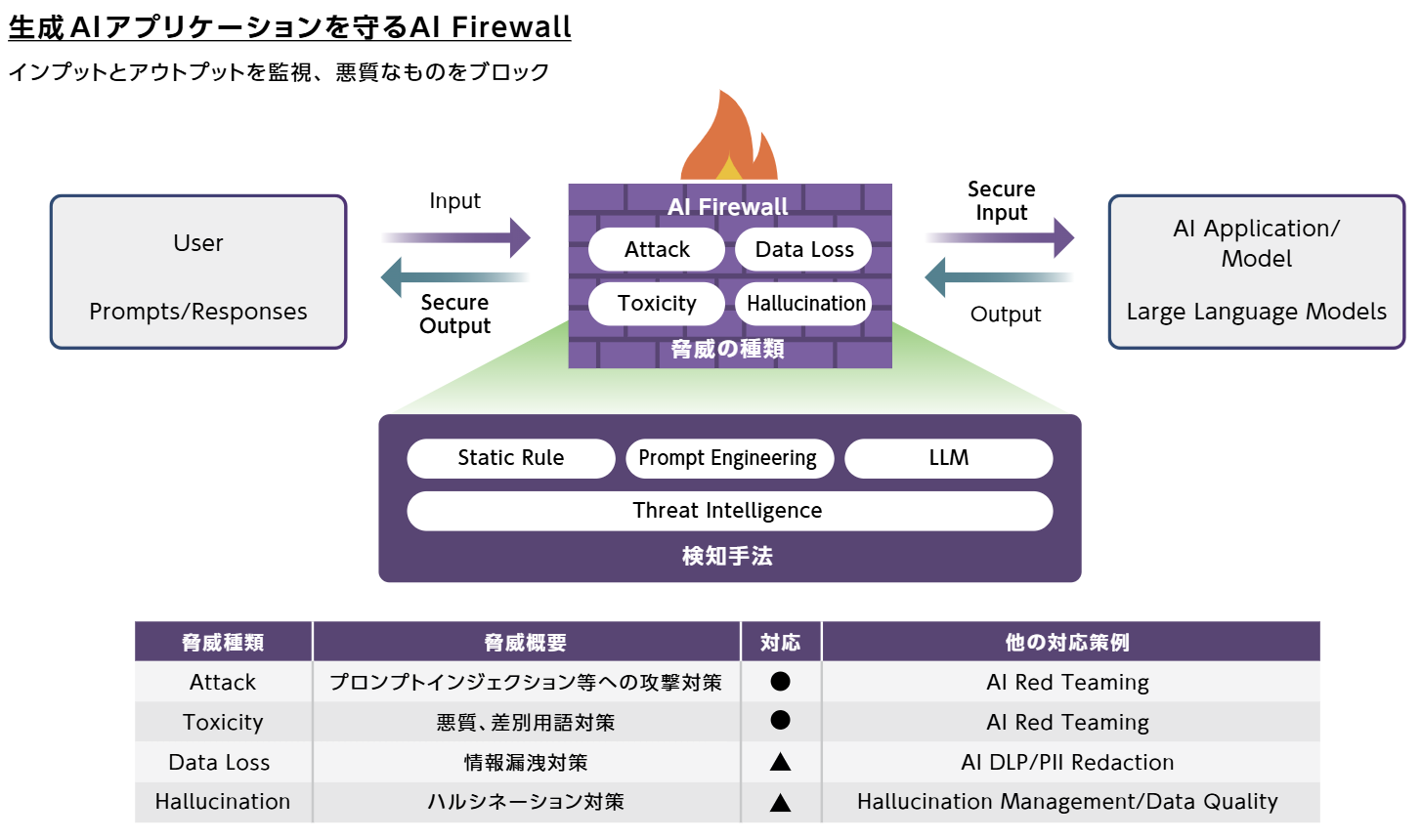

AIセキュリティが進化すると、AI自体が攻撃を受ける時代がくると予測されています。マクニカではAIを守る「Security as AI Enabler」として、社内のAI利活用の可視化と法令順守の「AI Governance」、AIの利用状況可視化と品質管理の「AI Observability」、AIモデルを使う際に情報漏洩や攻撃から守る「AI Security for MODEL USE」、AIモデルを作る際にモデルとデータを安全に使う「AI Security for MODEL BUILD」の4つのドメインを設定しています。

さらに注目しているのが、生成AIアプリケーションを守るAI Firewallです。インプットとアウトプットを監視して悪質なものをブロックする機能で、プロンプトインジェクションへの攻撃対策、差別用語対策、情報漏洩対策、ハルシネーション対策などに活用。攻撃手法や脅威の収集とともに、研究論文、コミュニティベースの情報収集も実施して評価をおこなっています。

4.名古屋地域の企業における取り組み・課題

Macnica Security Forum for Executive in Nagoyaでは、ご参加企業同士でディスカッションを行いました。名古屋地域における企業のCIO、CISO、セキュリティ対策の責任者の皆様の取組みや課題感を簡単にご紹介します。

AIの利活用は各社ともに進んでいる

従業員の業務効率化に加え、高いROIが見込まれる需要予測への活用も進んでいる企業が複数ありました。Google Gemini、Microsoft Copilotなど生成AIの活用においては内部情報の漏洩を懸念し、専用のサーバーを立てて運用している企業もありました。

AIを悪用した攻撃への対策は?

生成AI利用時の情報漏洩対策はもちろん、ディープフェイクを悪用した攻撃への備えも実際に必要性が高まっています。参加企業の中には、役員の実際の音声を悪用した詐欺電話や、ビジネスメール詐欺の被害も発生しており、取り組みの必要性が議論に挙がりました。

グローバルガバナンスに向けた取り組み

CoEで対応する企業もあれば、地域別のIT統括部門を作り、実運用は地域別で担っている企業もあり、取り組みは各社さまざまのようです。ただし、地域ごとの法規制対応を鑑みると、中国などは地域別の対応が求められる地域もあります。

また、グローバル経営が加速する中で人材採用が増えており、IT戦略全体において外部委託のみならず内製化することで自社のナレッジを貯める必要性についても触れられました。

セキュリティ投資における取締役の巻き込み方

1,000万円を超える投資には取締役会での承認を必要とする企業も多いのではないでしょうか。「経営層の理解を促進するためには定期的なコミュニケーションが重要だ」という議論も活発に行われ、他社のインシデントニュースを取り上げながら自社の対策状況を定期的に報告したり、経営層に向けた教育の重要性などが議論されました。