今狙われている"見えないリスク"をあぶり出せ!CTEMを活用した今必要なセキュリティ対策

-

│

はじめに

デジタル社会がますます進化する中で、サイバーセキュリティの脅威も同様に進化しています。

2024年には、新たなランサムウェアグループ「RansomHub」が台頭し、製造業やIT業界を中心に急激に攻撃を仕掛ける事態が続いています。

本記事では、現在のサイバー脅威についての理解を深め、継続的にリスクを発見・改善していくための手法であるCTEM(継続的脅威エクスポージャ管理)の概要や導入ステップ、具体的なケーススタディを紹介します。

目次

- 2024年のサイバー脅威動向からわかる、今狙われているリスク

- 継続的にリスクを発見・改善していくCTEMとは?概要から導入ステップまでのケーススタディ

- CTEMのはじめの一歩として、見えないリスクに対策するASM

2024年のサイバー脅威動向からわかる、今狙われているリスク

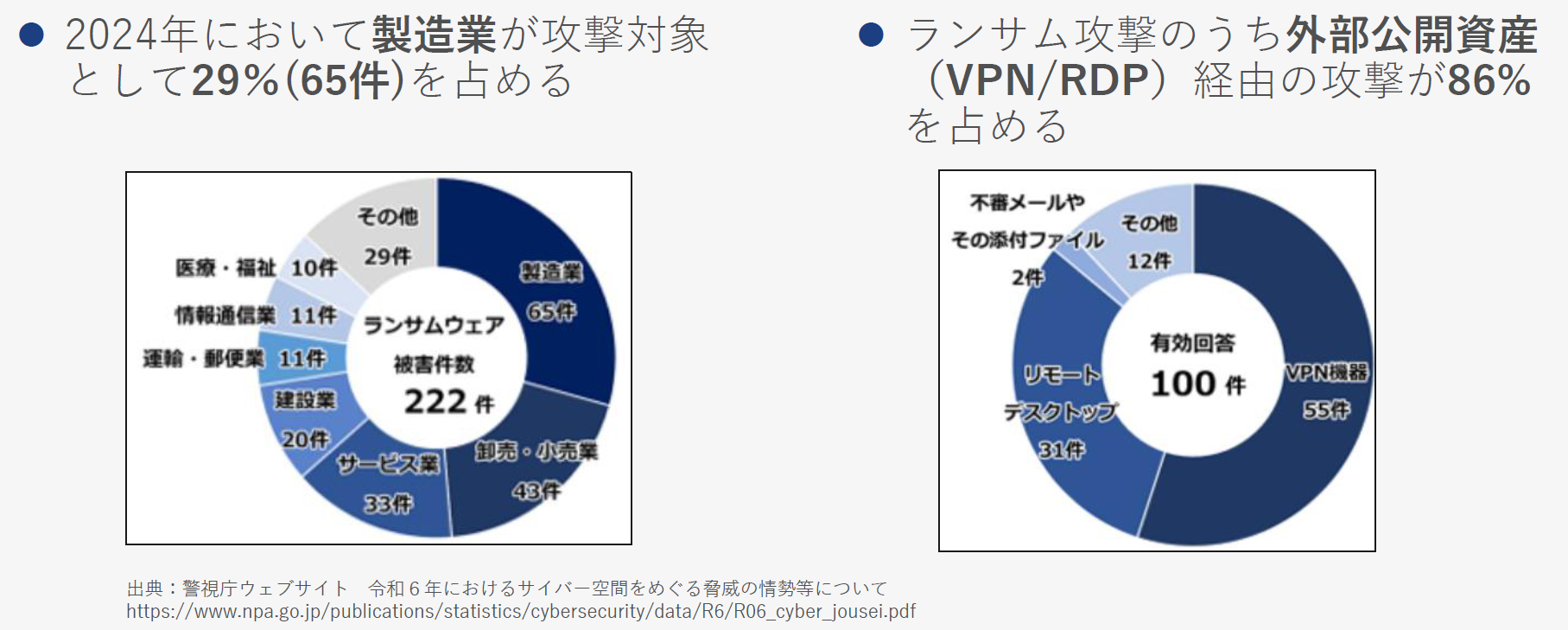

警視庁の統計データ*から2024年のサイバー攻撃の傾向をみると、ランサムウェア攻撃においては、製造業が最も攻撃対象とされ、全体の29%を占めています。

製造業への攻撃は、サプライチェーンを含めて被害が出るケースが多く、他の業界と比較して影響範囲が大きい傾向があります。

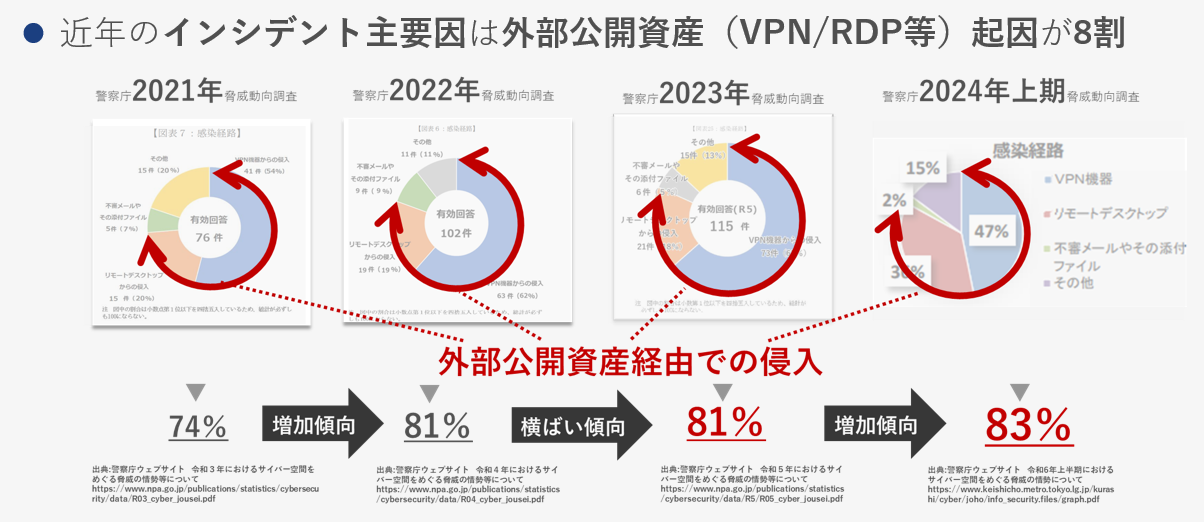

また、ランサムウェア攻撃は、実に86%が外部公開資産(VPN/RDP)に起因して発生しています。

*出典:警視庁ウェブサイト 令和6年におけるサイバー空間をめぐる脅威の情勢等について

ランサムウェア攻撃の原因は、主に「ID/パスワードが安易である」ことが挙げられ、その他にも「海外資産等の機器管理が不足している」などがあり、ID/パスワードの管理に加えて資産管理もセキュリティ強化のためには重要な項目となります。

それらの課題にアプローチするための概念がCTEMです。

継続的にリスクを発見・改善していくCTEMとは?概要から導入ステップまでのケーススタディ

CTEM(Continuous Threat Exposure Management)は、ガートナーが提唱する「企業のセキュリティ体制を継続的に改善するプログラム」のことで、以下の5つのステップで構成されます。

- Scoping(範囲設定): どの資産を対象にするかを特定

- Discover(発見): 未把握の資産や脆弱性を検出

- Prioritization(優先順位設定): 検出したリスクに対して優先順位付け

- Validation(検証): 攻撃が実際に可能かどうかを検証

- Mobilization(動員): リスク対処のための改善計画を実行

CTEMを実践するにあたって大切なポイントは、「スモールスタートでも効果を発揮すること」と「繰り返し/継続的に実施すること」の2つです。

この2つのポイントをより理解するために、ケーススタディをしていきます。

ケーススタディ

ここでは、製造業をベースにケーススタディをしていきます。

前提条件としては以下の通りです。

・資産は、外部公開資産/情報系NW/工業系NWの3つに分けられる

・未把握資産、脆弱性が存在する

・工場は複数拠点存在する(工場A~C)

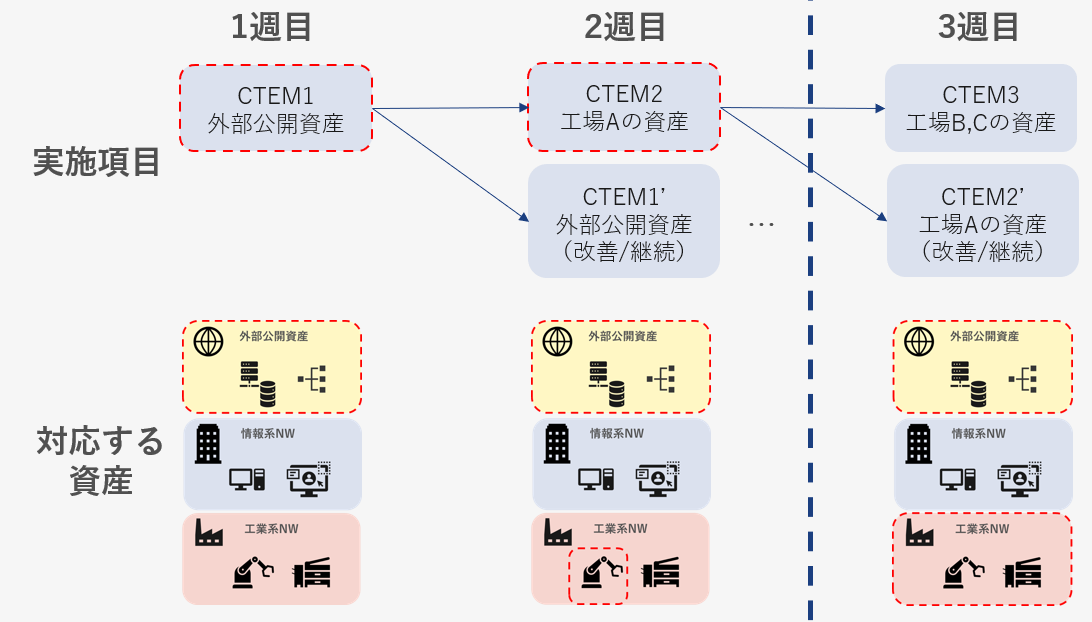

上記をもとにCTEMを2週目までの対応例を以下に記載します。

<ケーススタディ全体像>

■1週目(図:CTEM1 外部公開資産の対策)

-

Scoping: ここでは、様々な攻撃の侵入経路となる、外部公開資産(VPN、RDP サーバーなど)に焦点を当てます。

工業系NW/情報系NWを攻撃する際にも、外部公開資産経由で侵入される場合もあることを考えると、まずは外部公開資産から対策することが最適です。

ポイント:広範囲に実施せず、効果的な分野を選びましょう。 -

Discover: 資産の棚卸(後悔されているIPアドレス、開いているポート、VPNなどの機器)とリスクの特定(ソフトウェアのバージョン、脆弱性の有無)を確認します。

ポイント:未把握資産は半永久的に対策されないため、攻撃面を減らすためには未把握資産を無くすことが重要です。 -

Prioritization: リスクに対して、「攻撃可能性」/「影響の大きさ」の観点で優先順位を設定します。

ポイント:「攻撃可能性」/「影響の大きさ」を判定するためにリスクを正しく理解することが重要です。 -

Validation: ペネトレーションテストや脆弱性診断ツールを使用して攻撃可能性を検証します。

ポイント:攻撃可能性が低いものが高い優先順位付けをされていた場合は、3. Prioritizationの工程を見直します。 -

Mobilization: パッチ適用(短期対応)、継続監視の計画(長期対応)などのリスクに対する対処を実施します。

ポイント:長期/短期に分けて対策を考え、社内コミュニケーションを取りながら円滑に進めましょう。

ここまでで、外部公開資産の対策が完了しました。ここから継続的な監視を続けていく必要があります。

次は別の資産に対して対策する例を記載します。

■2週目(図:CTEM2 工場Aに絞る工業系NWの対策)

-

Scoping: 攻撃された際の影響の大きさを考慮して、生産ラインの停止などに直結する工業系NWを対象とします。ただ、全ての工場を一度に実施することは難しいため、ひとつの工場(工場A)に絞って対策します。

-

Discover: 稼働している機器、OS、プロトコル、脆弱な設定などを洗い出します。

-

Prioritization: 脆弱な機器/設定に対してパッチ適用/設定修正の可否の判断(≒機器の稼働を止められるか)➡稼働が止められない場合は回避策の有無を確認します。

-

Validation: ペネトレーションテストや脆弱性診断ツールを使用して攻撃可能性を検証します。

-

Mobilization: パッチ適用/回避策の実施(短期対応)、継続監視の計画(長期対応)などのリスクに対する対処を実施します。

これ以降のステップで、他の工場(B,C)の対策、情報系NWの対策を進めることに加えて、実施済み資産に対しても継続的に対策を実施していくのが大まかな流れとなります。

このように、小さな範囲で初めて、繰り返し実施しながら範囲を拡張していくのがCTEMの実践的な取り組み方となります。

CTEMのはじめの一歩として、見えないリスクに対策するASM

ここまで、CTEMの具体的な実践方法を説明しましたが、その中でも特に重要なステップは1. Scorpingと2. Discoverとなります。

1. Scorpingで対応範囲を広く取りすぎたりすると、対応時の収拾がつかなくなったりします。

また、2. Discoverで未把握資産が残ってしまうと、それ以降の工程の対応の精度が下がり、見えないリスクが半永久的に残像してしまう事態となってしまいます。

逆説的に、1. Scorping/2. Discoverを正しく実施することで、有効なCTEM運用となるとも言えます。

こちらを踏まえて、初めてCTEM運用を開始する際は1. Scorpingで「外部公開資産」を選定していただくことを推奨します。

近年のインシデントの主要因は外部公開資産(VPN/RDP等)起因が8割であり、増加傾向であるためです。

出典:

警察庁ウェブサイト 令和3年におけるサイバー空間をめぐる脅威の情勢等について

警察庁ウェブサイト 令和4年におけるサイバー空間をめぐる脅威の情勢等について

警察庁ウェブサイト 令和5年におけるサイバー空間をめぐる脅威の情勢等について

警察庁ウェブサイト 令和6年におけるサイバー空間をめぐる脅威の情勢等について

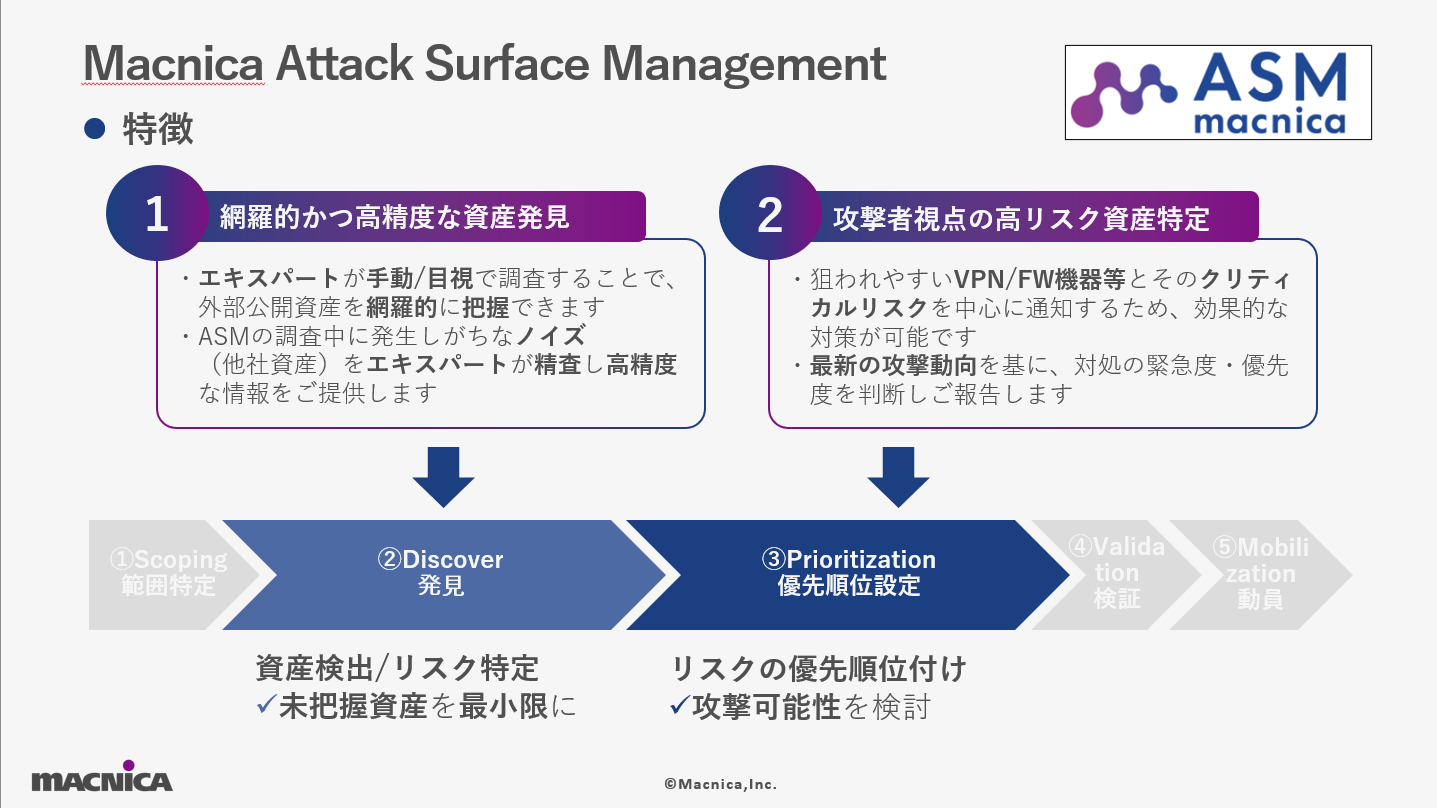

外部公開資産を対策する場合は、2. Discover/3. Prioritizationは資産発見/リスクの優先順位付けを実施できるASM(AttackSurface Management)を利用することが最適です。

CTEM的な観点でASMに求められる要素は、2. Discoverにおける「未把握資産の発見能力」、3. Prioritizationにおける「攻撃可能性を踏まえたリスクの優先順位付け」となります。

上記の2. Discoverにおける「未把握資産の発見能力」、3. Prioritizationにおける「攻撃可能性を踏まえたリスクの優先順位付け」の2つ観点で特に優れているASMサービスがあります。

それは、Macnica Attack Surface Management(以下Macnica ASM)です。

このソリューションは以下の特徴があり、CTEMの観点でも外部公開資産のセキュリティ強化に最適であることが分かります。

資産発見:人目で資産を精査することで、網羅的/高精度な情報提供

優先順位付け:最新の脅威動向をもとにVPN/RDPなどのクリティカルなリスクを中心に通知

上記の特徴によって、他のASMツールと比較して運用時の資産の実情確認の手間やリスクの優先順位付けの負荷が軽減されます。

ここでは、Macnica ASMを代表として紹介しましたが、弊社ではCTEM関連ソリューションを他にも幅広く取り扱っておりますので、疑問点等ございましたら、是非マクニカまでお気軽にお問い合わせください。