リアルなインシデント事例4選 ~分析から見えたゼロデイ・ランサム・APT・LotLの実態と対策~

-

│

はじめに

サイバー攻撃の手法は年々巧妙化し、組織のセキュリティ担当者に求められる知識や実践力は一層高まっています。本記事では、ゼロデイ脆弱性攻撃、ランサムウェア、APT(標的型攻撃)、LotL(Living off the Land)と多様な事例の背景と技術的ポイントを丁寧に解説するとともに、皆さまが現場で活用できる対策も整理しました。

目次

- FY24標的型攻撃の傾向とタイムチャート

- 2023〜2024年のアタックサーフェースと侵入経路

- 攻撃グループ別タイムチャートと傾向

- 主要インシデント事例の技術分析

- MirrorFace:Windowsサンドボックス悪用と継続的侵害

- Ivanti Connect Secureゼロデイ脆弱性攻撃:CVE-2025-0282/0283

- Mustang Panda:USB経由の感染と難易度の高い検出

- LotL(Living off the Land)型攻撃・ランサムウェア・バラマキ型攻撃

- 進化する攻撃手法と対策のポイント

- 侵入・攻撃技術の多様化

- セキュリティ対策指針

FY24標的型攻撃の傾向とタイムチャート

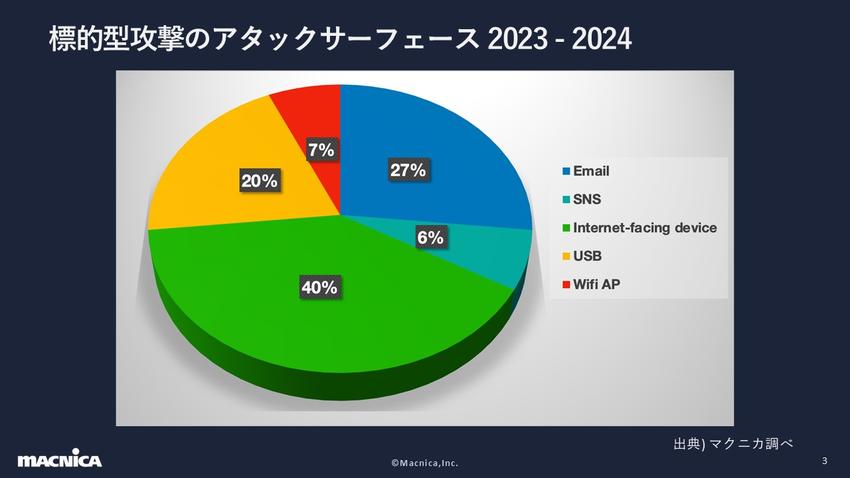

2023〜2024年のアタックサーフェースと侵入経路

2023年から2024年度に観測された標的型攻撃は、依然としてVPN装置などインターネットフェイシングデバイスからの侵入が全体の約4割を占めていました。これに続いてスピアフィッシングやSNSから誘導による感染が約3割です。その他にUSBからの感染も約2割を占めており、物理的な侵入口にも依然としてリスクが残っています。

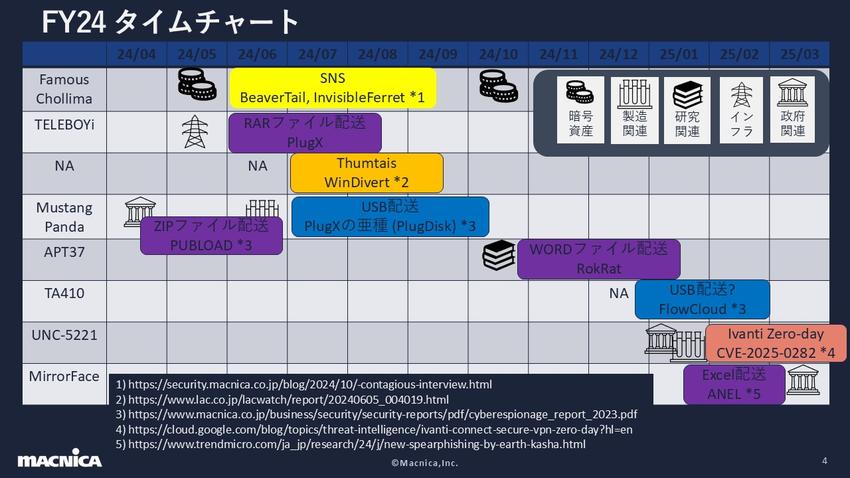

攻撃グループ別タイムチャートと傾向

2024年から2025年にかけて、北朝鮮の攻撃グループFamous Chollimaは暗号資産を狙って活発に攻撃を行っていました。他にも、Mustang PandaやTELEBOYi攻撃グループがインフラ関連や製造業への攻撃を続け、MirrorFaceは政府・外交関連で継続的な活動を展開しています。

また、WinDivertによるEDRのクラウドサーバへの通信の妨害やRokRatによるアンフックなどEDRバイパス技術を使った攻撃も観測されています。

主要インシデント事例の技術分析

MirrorFace:Windowsサンドボックス悪用と継続的侵害

MirrorFaceは2019年12月以降、主に日本の政治・外交関連組織を対象に継続的な攻撃を展開しています。侵入経路としてはスピアフィッシングメールや、VPN装置の脆弱性攻撃が確認されています。初期侵入後、LODEINFO、ANEL、NOOPDOORなどのバックドアを設置し、遠隔操作を行って情報を窃取します。また、Windows サンドボックスにバックドアを設置して情報窃取を行う事もあります。この技術はホストのセキュリティ対策からはWindows サンドボックスのプロセスとしてしか見えず、攻撃の秘匿性が非常に高い点が課題です。

対策としては、EDRログを活用して、サンドボックスのプロセスや典型的な攻撃コマンド(whoami, wmic, systeminfo, tasklistなど)の監視が早期検出に有効です。

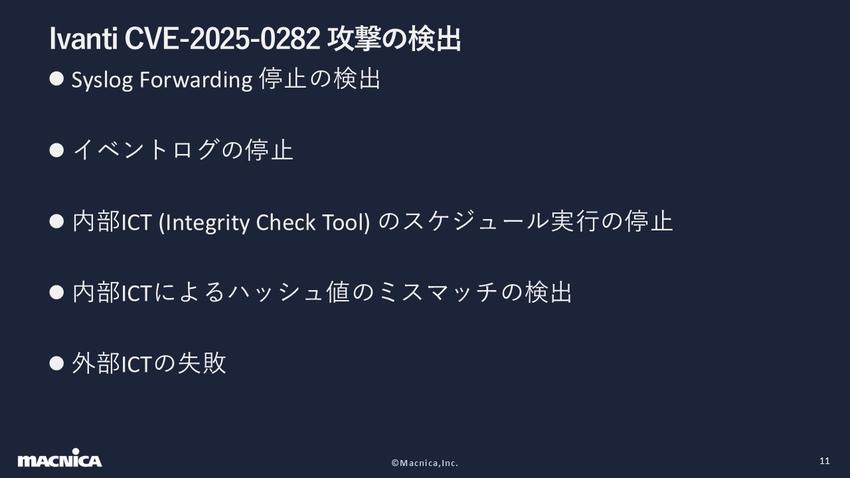

Ivanti Connect Secureゼロデイ脆弱性攻撃:CVE-2025-0282/0283

2025年1月初旬に公開されたIvanti Connect Secureのゼロデイ脆弱性(CVE-2025-0282, 0283)攻撃では、脆弱性が公表される前に、syslog転送やIntegrity Check Toolの実行停止、Integrity Check Toolの実行結果としてハッシュ値の不一致といった兆候が見られ、攻撃を早期に検出して対処できたケースが見られました。

今後エッジデバイスの利用をするうえで、同様の監視を行う事で攻撃を早期に検出して対応することができると思われます。侵害後には、SPAWNファミリーやWebShell、Gh0st RATと類似点のあるバックドアなどのマルウェア設置も確認されています。

Mustang Panda:USB経由の感染と難易度の高い検出

ここ数年USBメモリからバックドアに感染させる攻撃が、国内外の製造業や政府関連の組織で継続的に観測されています。代表的なバックドアはPlugXやTONESHELLの亜種、PUBLOADなどです。攻撃の特徴として、アンチウイルスで検出できても完全な駆除が困難でバックドアに感染してしまうケースが観測されています。デバイスコントロールとEDRの展開による持続的な監視が攻撃検出の鍵となります。

また、サンドボックス分析によるIOC(Indicators of Compromise)抽出が難しいケースが多いと思われます。例えば、USBメモリの感染からTONESHELLの亜種がバックドアとして確認されたケースでは、特定フォルダでのみ起動し、USBメモリから展開時のみ動作する仕様で解析を困難にしていました。

LotL(Living off the Land)型攻撃・ランサムウェア・バラマキ型攻撃

LotL攻撃は、システムに元々存在する正規ツールやソフトウェア(cmd.exe、wmic.exe、powershell.exeなど)を悪用し、ITオペレーションに紛れて活動するため検知が非常に困難とされます。今回の事例では、海外拠点のFortiGate VPNデバイスがパッチ未適用の状態であったため侵入され、その後に横移動されたドメインコントローラー上のEDRの攻撃挙動から攻撃を発見できました。攻撃の挙動として、whoamiといった正規コマンドやPsExecの設置、NTDS.DITアクセスなどが早期検知のポイントとなりました

ランサムウェアの攻撃事例では、海外拠点のWindows PCがインターネットに直接公開されていることを攻撃者に発見され、パスワードの総当たり攻撃ですぐにリモートログオンが成功して侵入されてしまったケースがあります。このケースでは、ランサムウェアの実行直前にPCHunterツールによってEDR/NGAVも停止されています。昨今攻撃者は攻撃可能なポートをすぐに発見しますので、設定ミスによって不用意にグローバルIPアドレスで公開されてしまったホストがないかどうかASMで監視するなど注意が必要です。

バラマキ型攻撃については、PowerShellから実行されたファイルレスバックドア(例:XWorm)が観測されたケースのように、EtwWriteをパッチしてEDRの監視を妨害するような攻撃も散見されるようになっております。標的型攻撃だけではなくバラマキ型攻撃でもEDRの監視をバイパスするような技術が用いられてきており、注意が必要です。

進化する攻撃手法と対策のポイント

侵入・攻撃技術の多様化

2024年度の観測では、VPNなどのエッジデバイスのゼロデイ攻撃、スピアフィッシング、USBによる物理的な感染、EDRバイパス攻撃、LotL型攻撃、WindowsサンドボックスやVS Code悪用など多様なテクニックが観測されました。また、AnyDeskやTeamViewerなど、リモートデスクトップツールの不正利用による遠隔操作事例もしばしば観測されています。

セキュリティ対策指針

- EDRの展開とハンティング

- サーバや拠点PCを含むEDRの全社展開は最重要。また、侵入後の偵察コマンド(whoami, tasklist, wmic 等)を監視する能動的なハンティングや、リモートログオンのアセスメントが効果的

- ASM(アタックサーフェスマネジメント)

- デバイス、脆弱性、公開ポートの管理は短い間隔で継続的に実施し、変化を即座に検知できる体制を整えると安心

- ゼロトラスト・SASEの導入

- VPN装置の利用自体が問題なのではなく、認証を刷新し、ゼロトラストネットワークアクセス(ZTNA)やSASE(Secure Access Service Edge)への移行を推奨

- 多層防御の徹底

- ファストフォレンジックツール(YARAによるメモリスキャン)やNDR(ネットワーク可視化・異常検知)による多角的なインシデント検出が求められる。EDRバイパス攻撃や長期潜伏したステルス性の高いバックドアなども想定され、EDRを補完するような複数レイヤーでの検出・可視化が有効

最後に

サイバー攻撃の脅威は多様化と高度化が進み、各組織では「インシデントはいつか起きる」という前提で体制を整える必要があります。本記事で紹介した実際の事例と技術的ポイントを踏まえ、全社的なEDR展開、ASMによる攻撃面管理、ゼロトラスト化など、現状に合わせた最適な対策をご検討ください。

本記事の詳細は、無料動画ポータル「Macnica Security& DX Stream」で公開中!

1度の登録で、100セッション以上が見放題!今すぐ動画視聴申し込みする>>