EDR回避攻撃に要注意! 巧妙な攻撃手法とその対策とは?

-

│

はじめに

サイバー攻撃の高度化にともない、企業のセキュリティ対策の中心としてEDR(エンドポイント検知・対応)が普及しています。しかし、攻撃者はEDRを前提に新たな回避技術を日々開発しており、「EDRがあるから安心」とは言い切れなくなっています。本記事では、EDR回避攻撃の全体像と代表的な手法、最新の被害事例、そして有効な対策方法やEDRの選定時に考慮すべきポイントについて、実務的な観点から整理してお伝えします。自社の防御体制見直しに役立てていただくための内容です。

目次

- EDR回避攻撃の概要

- EDRはセキュリティ対策の中核

- EDRの基本構造

- 攻撃者によるEDR回避手法

- 監視メカニズムと回避手法の関係

- 実際に発生したEDR回避攻撃の被害事例

- EDR回避への対策方法

- 多層防御の基本方針

EDR回避攻撃の概要

EDRはセキュリティ対策の中核

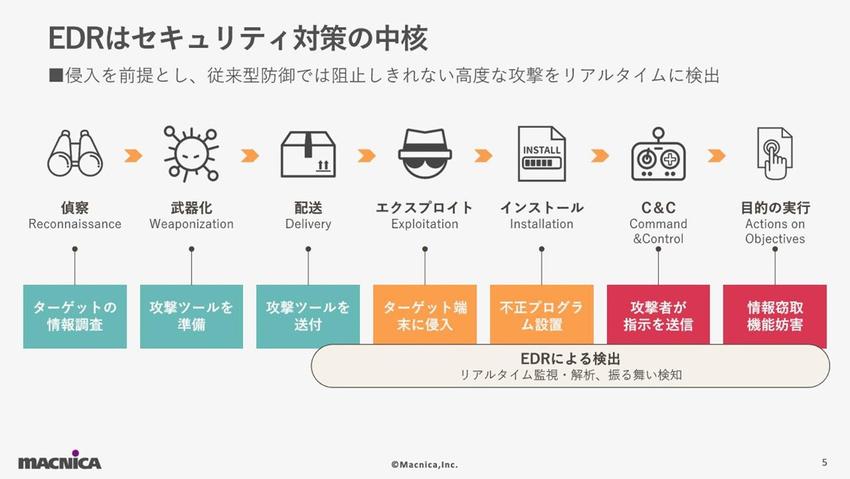

EDRは端末の不審な挙動や侵入をリアルタイムで検知するため、サイバー防御の中心的な役割を担っています。攻撃の流れは、「偵察」「武器化」「配送」「侵入(エクスプロイト)」「インストール」「C&C(遠隔操作)」「目的実行」といった複数ステップから成り、EDRはこれら各段階の異常を監視・ブロックする役割を担っています。

EDRの基本構造

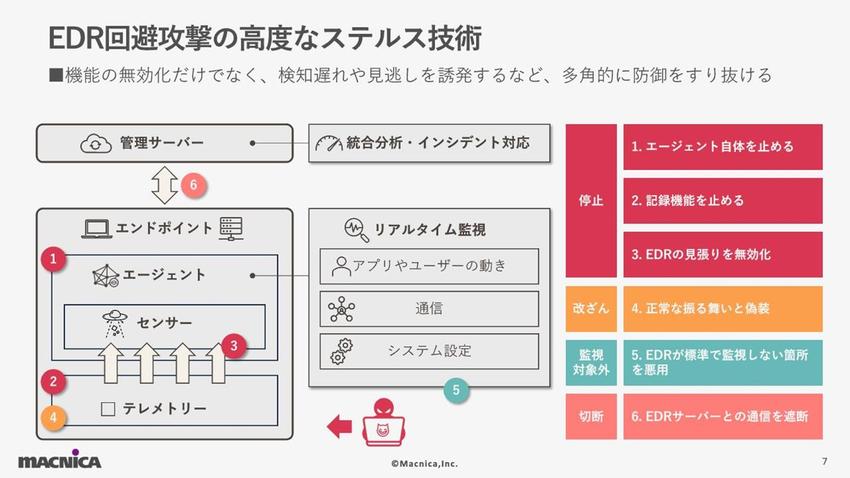

EDRは「管理サーバ」「エージェント」「センサー」の三要素で構成されています。エージェントが端末上で動作し、イベント情報やシステムの動き(いわゆるテレメトリー)を収集。管理サーバへ集約してアラートを発報したり、分析員がこれを分析します。監視ポイントは主に「端末のアプリ・ユーザー動作」「通信」「システム設定」で、これらをリアルタイムに監視します。

攻撃者によるEDR回避手法

攻撃者は単一の技術だけでなく、複数の回避手法を組み合わせて防御をすり抜けようとします。代表的な6つの手法は以下の通りです。

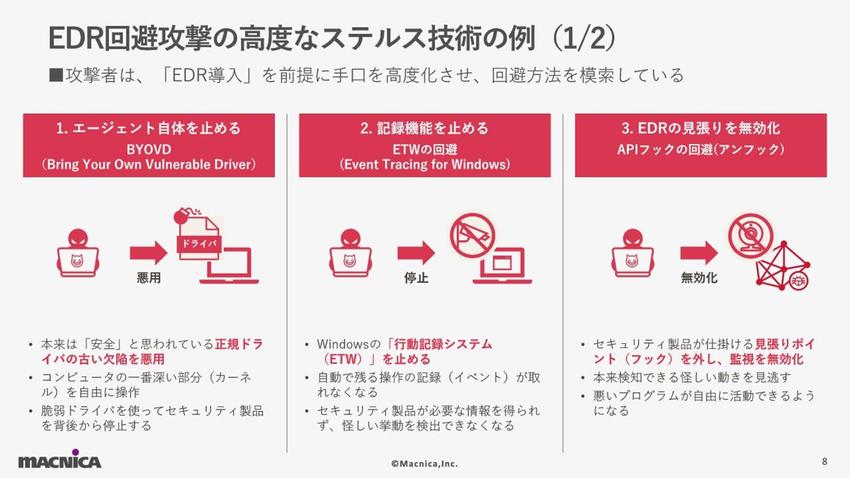

- BYOVD(Bring Your Own Vulnerable Driver)

正規ドライバの脆弱性を狙い、OSのカーネル領域に不正アクセス。セキュリティ製品そのものを停止させ、監視・防御の根本を破壊する高度な方法です。

- ETW(Event Tracing for Windows)回避

Windowsの行動記録システムETWを停止。通常なら記録が残るはずの怪しい操作痕跡を消し、EDRによる検知を困難にします。

- アンフック(Windows APIフックの回避)

EDRが仕掛ける監視ポイント(フック)に対して、攻撃者はこれを外して(アンフック)、監視そのものを迂回します。

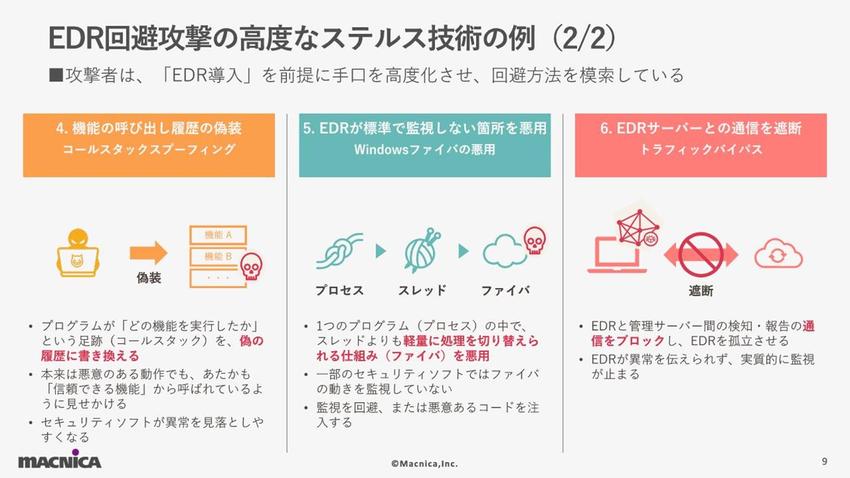

- コールスタックスプーフィング

本来なら悪意のある動作でも、信頼されたプロセスからの実行にみせかけ、検知を難しくする手法です。

- Windowsファイバ悪用

プロセス内部の軽量な処理単位「ファイバ」を活用。ファイバの挙動は一部のEDRが監視対象外であり、悪意コードの動作を隠すことが可能です。

- EDR通信遮断(トラフィックバイパス)

端末とEDRサーバ間の通信自体を遮断し、異常情報がサーバへ送られるのを阻止します。

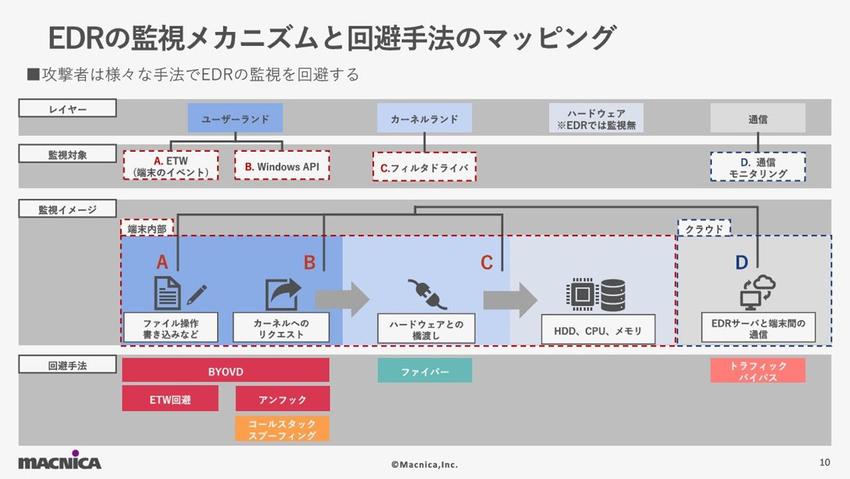

監視メカニズムと回避手法の関係

ここでは、端末内部でどのように監視メカニズムが動いているかを説明します。 EDRの製品にもよりますが、主な監視ポイントはおよそ次の通りです。

- A_ETW

- ユーザ領域上での不審な振る舞い、イベントを監視

- B_Windows API

- プログラムが動く際、カーネル領域に対してリクエストが飛ぶ。カーネルへの不審なリクエストがないかを監視

- C_フィルタドライバ

- EDR製品によっては、カーネル上でも監視ポイントを持ち、カーネルにフィルタドライバを設置することで最終態なハードウェアへのアクセスに対して不審な動きがないかを監視

- D_通信

- エンドポイント端末とEDRクラウドサーバ間は常に通信を行い、 エンドポイントで不審な動きがあればクラウドサーバへ情報を送り、アラートが発報

攻撃者により端末内部の設定が書き換えられてしまうと、端末とクラウドサーバ間の通信が止められてしまい、クラウドサーバ側で端末の異常に気が付けなくなります。 ただし、この操作を攻撃者が行うためには、事前に端末内部における監視ポイント(A,B,C)を突破し端末の設定変更をする必要があります。

実際に発生したEDR回避攻撃の被害事例

今回ご紹介したEDR回避手法はほんの一部にすぎません。 昨今、様々な手法を用いてEDRが回避されてしまう事例が増えています。 弊社が観測したとある大手企業の事例では、EDRが動いているにも関わらず一年以上にわたって機密情報が漏洩し続けていました。 この企業の場合、24/365のSOC監視も実施していましたが、通常のSOC監視の場合、EDRのアラートをトリガーとして調査がスタートするケースが大半のため、EDRがアラート発報できない場合、見逃されてしまう可能性が高いです。 この事例ではInfostealerに感染し、業務関連ファイルや認証情報、ブラウザの閲覧履歴などが漏洩してしまいました。

EDR回避への対策方法

多層防御の基本方針

対策は大きく三点に分けて整理できます。

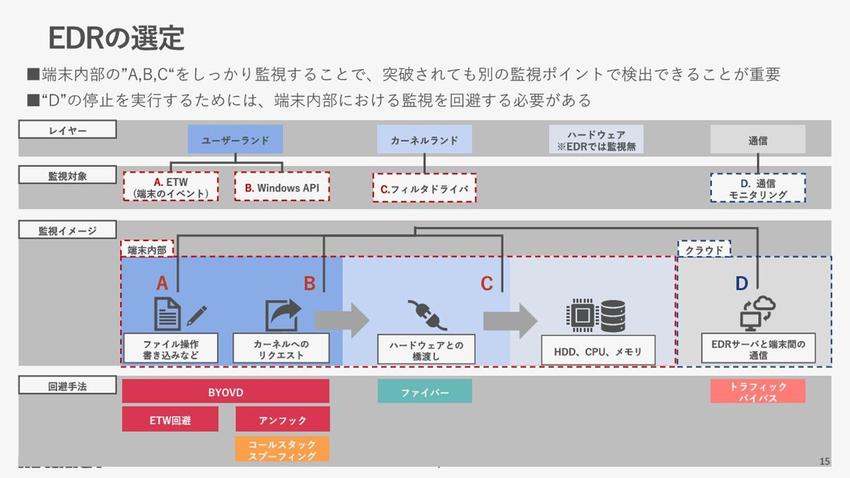

1.EDR選定

様々な攻撃手法が観測されていますので、監視ポイントが多いEDR製品を選ぶことで、どれか一つの監視ポイントが突破されてしまったとしても、他の監視ポイントで検知可能な体制を整えることが重要です。ご利用中のEDRで先述した攻撃手法が検知できるかどうか、まずはご確認ください。

2. 侵入させないための対策

EDR以外の防御策の組み合わせも不可欠です。ランサムウェアを始めとする攻撃者の侵入起点の8割は外部に公開されたVPNやRDPなどを経由したものです。Attack Surface Managementの実施による外部公開資産の把握に加え、管理画面の一段手前に認証基盤を挟むことで、直接管理画面を攻撃者側に晒さないような仕組み、従来型のVPNからSASEへの移行などが対策として挙げられます。

3. 侵入される前提での対策

万が一の侵入を前提に、被害を早期検出・最小化する体制づくりも重要です。EDR以外の製品、特に攻撃者が侵入後真っ先に狙ってくるADサーバや、EDRだけでは情報を追いかけることが難しいProxy/SWGを使ったネットワーク監視を組み合わせることや、マイクロセグメンテーションによる横展開阻止、攻撃者が侵入後の横展開に悪用する管理者アカウント状況の定期棚卸作業、能動的な脅威ハンティングの定期実施などを組み合わせることで防御力を補強できます。

まとめと防御体制構築のポイント

攻撃者はEDR導入済み環境を想定して新しい回避技術を積極的に開発しています。その結果、EDRの検知漏れによる機密情報漏洩など、実際の被害が繰り返し起きています。自社のEDRがどの監視ポイントをカバーしているか今一度確認し、必要に応じて製品の見直しや追加策の導入を検討しましょう。他製品・サービスとの併用、多層防御、侵入前提の備えを意識し、被害の早期発見と最小化につなげることが重要です。

最後に

自社のセキュリティ対策は、1つの製品導入だけでは不十分です。多層防御の考え方や最新のEDR選定ポイントの実践が求められています。EDR選定や多層防御に関するご相談は、マクニカまでお気軽にお問い合わせください。自社に合った運用体制や製品導入支援も承っています。

また、関連製品や最新の脅威情報は動画ポータル内でも随時紹介しています。ぜひご覧ください。

本記事の詳細は、無料動画ポータル「Macnica Security& DX Stream」で公開中! 1度の登録で、100セッション以上が見放題!

今すぐ動画視聴申し込みする↓