ゼロトラストネットワークを実現する3つの最新トレンドと現実解【2025年度版】

-

│

はじめに

近年、ランサムウェアなど巧妙なネットワーク侵入型の攻撃の被害拡大を受け、ネットワークセキュリティの強化を検討する企業が急速に増えています。特に厳格な通信制御を実現する「ゼロトラストネットワーク」が注目されており、本記事ではゼロトラストネットワークに関する3つの最新トレンドと、現場で導入しやすい"現実解"について解説します。認証・認可、ゼロトラストネットワークアクセス、マイクロセグメンテーションの3本柱を中心に企業が今取るべき具体的なステップや効果的な運用方法をわかりやすく整理します。

目次

- ゼロトラストネットワークが求められる背景

- ゼロトラストネットワークを実現する3つの柱

- ID・認証基盤の整備(IAM/IDaaS)

- ゼロトラストネットワークアクセス(SASE/SSE)

- マイクロセグメンテーション(内部横断通信の制御)

- 3つの柱を組み合わせるゼロトラストの具体的ステップ

- ゼロトラスト化に向けたマクニカの支援サービス

ゼロトラストネットワークが求められる背景

サイバー攻撃の特徴と広がるリスク

近年のネットワーク侵入型のサイバー攻撃は、認証情報・脆弱性を悪用した社内への侵入、企業内部を巧妙に横展開するラテラルムーブメントなど従来の境界防御型のセキュリティでは対処できない攻撃手法へと進化しています。企業を流れるあらゆる通信の検証・監視・制御を前提としたゼロトラストネットワークへの移行が求められるようになっています。

従来ネットワークとの違いは?ゼロトラストネットワークの基本3原則

従来のネットワークセキュリティは、ネットワーク境界を設け、社外からの通信については多層防御を行い、ネットワーク内部は安全という前提に立つ設計でした。一方、ゼロトラストはあらゆる通信を明示的に検証した上でアクセスを許可します。またアクセス範囲もできるだけ最小化し、最小権限でのアクセスを目指します。このように、従来ネットワークとの違いを意識すると、ゼロトラストネットワークは以下のような3原則にまとめられます。

- 原則①「Verify Explicitly」:明示的に検証する

- 原則②「Least Privilege」:最小権限のアクセス許可

- 原則③「Assume Breach」:侵入を想定する

ゼロトラストネットワークを実現する3つの柱

前述したゼロトラストネットワークの基本3原則を実現する際に、具体的に国内で導入が進んでいるソリューションとしては以下の3つが主に挙げられます。

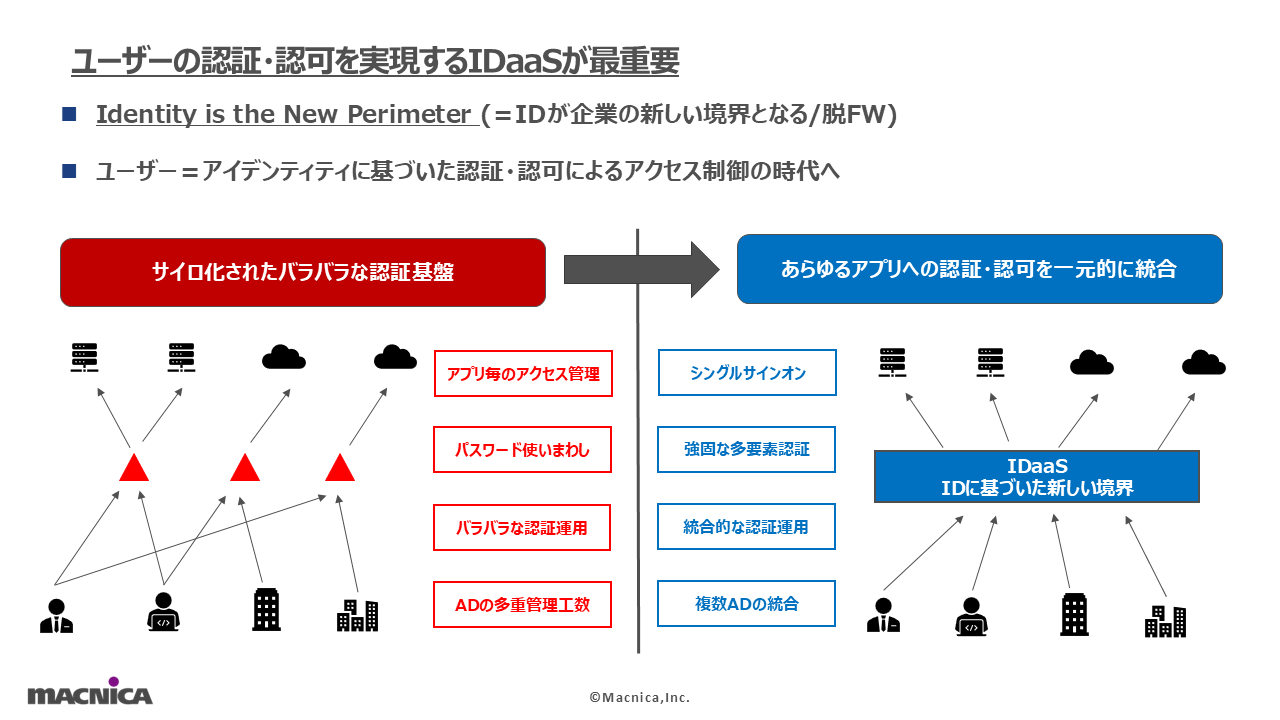

1.ID・認証基盤の整備(IAM/IDaaS)

ゼロトラストネットワークの第一歩はIAMによる認証・認可に基づいた制御への変革です。IPアドレスなどのネットワーク情報に基づいた制御から脱却し、ユーザー情報に基づいたシングルサインオン・多要素認証を導入することで、「誰が」アクセスしているかというIDベースのアクセス制御を実現します。

また、IAMを導入することで、SASEなど他のネットワークセキュリティソリューションの導入も容易となり、全社的なゼロトラストネットワーク移行の準備を整えることができます。まずはIAM(アクセス管理)から始め、IGA(権限管理)、PAM(特権ID管理)と順次機能を高度化する流れが一般的です。

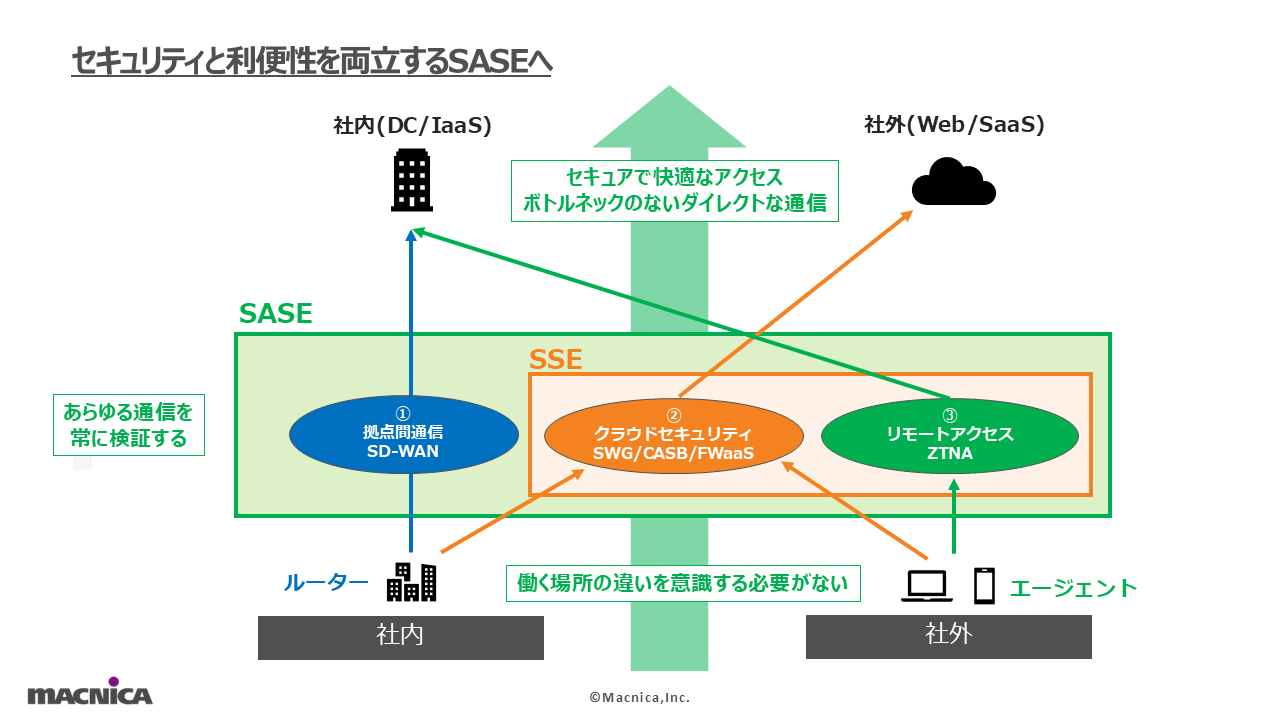

2.ゼロトラストネットワークアクセス(SASE/SSE)

コロナ禍以降のテレワーク移行、VPNなどネットワーク機器の脆弱性を突いた侵入の増加、クラウド利用増大による通信遅延などこれまでの企業ネットワークでは従業員の利便性・セキュリティの観点で様々な課題が出てきました。そこで多くの企業で近年採用が進んでいるのが、SASEと呼ばれるクラウド提供型のネットワークセキュリティサービスです。SASEを活用すれば、ゼロトラストに準拠した高いセキュリティを実現した上で、利便性の高いネットワークアクセスを実現できるためです。

IDaaSやEDR/UEMと連携することで、ユーザー・デバイスの最新のリスク状態に基づいた動的な条件付きアクセスを実現できます。まずは、テレワーカー・小規模オフィスといった導入しやすい領域から導入し、オフィス・本社へと統合・拡張するステップが一般的です。

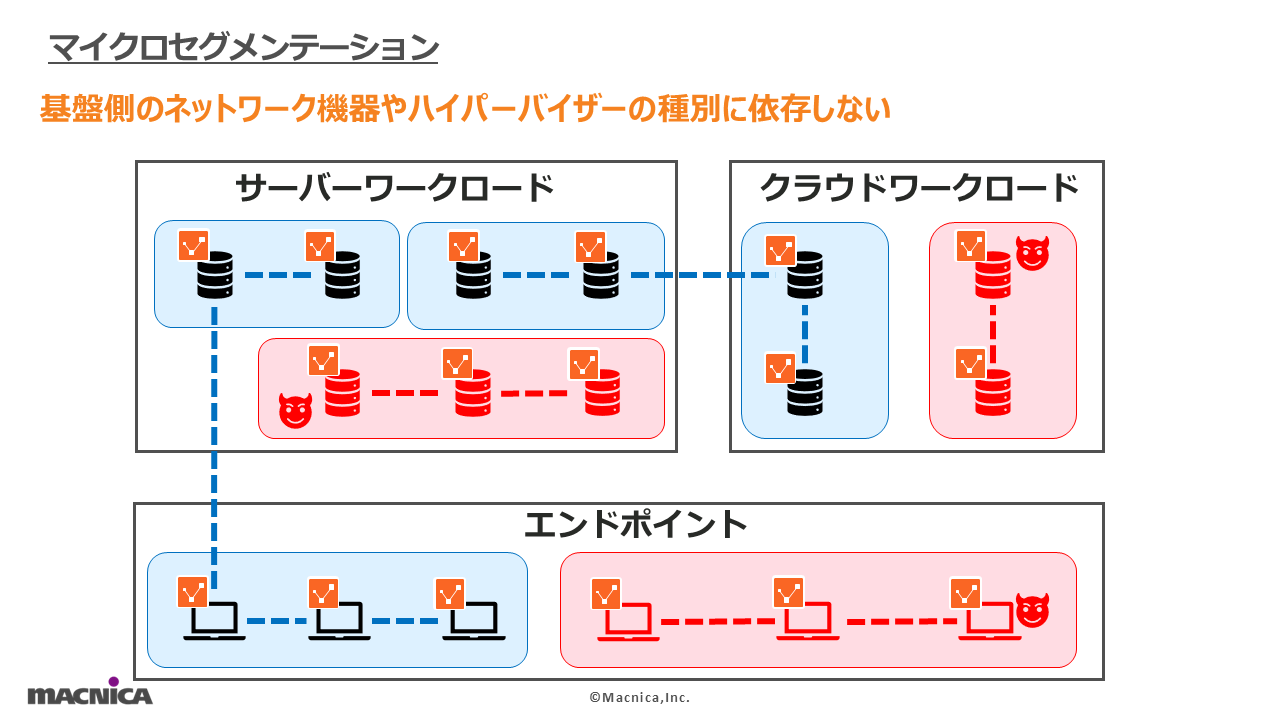

3.マイクロセグメンテーション(内部横断通信の制御)

最後に、内部ネットワークやデータセンター内の「横の通信」のゼロトラスト化です。多くの日本企業では未だ物理FWによるVLANを中心としたセグメント分離が中心です。これだけでは同一セグメント内の脅威拡散や、昨今の高度化するラテラルムーブメントを防くことができません。最新のホストベース型のセグメンテーション方式では、OSにエージェントを導入するだけで、物理サーバー・仮想マシン・エンドポイントといった多種多様なOSを顧客環境に依存することなく通信可視化・制御することが可能になります。

導入については、まずは通信の可視化・把握から始め、初期段階ではリスクの高いRDP/SSHなどのプロトコルのみ遮断することから始めます。これだけでも十分攻撃耐性の高いネットワークを実現できますが、究極的には許可通信しか認めないというゼロトラストに準拠した最小権限のアクセスを実現することも可能です。

3つの柱を組み合わせるゼロトラストの具体的ステップ

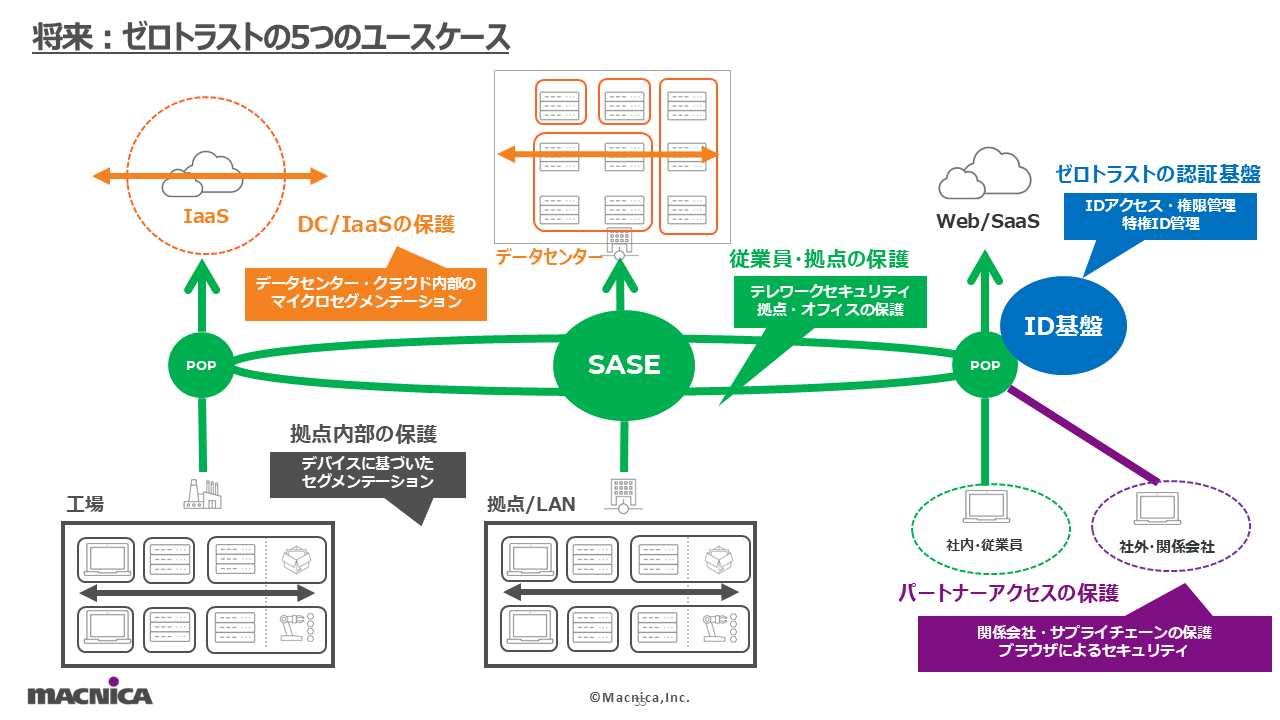

ゼロトラストネットワークを実現するためには、「3つの柱」を段階的・効果的に組み合わせた運用が不可欠です。例えば、IAMによるID・認証基盤の共通化をまず実現し、次いでSASE導入による社内外の企業アクセスの一元化を進め、最終段階でデータセンター内部のマイクロセグメンテーション導入へと広げる流れが考えられます。

そこから更に社外の関係会社・パートナーの通信や、拠点・工場内部のセグメンテーションの適用などより広い範囲でゼロトラストを5つのユースケースに拡張することも将来的には考えられます。

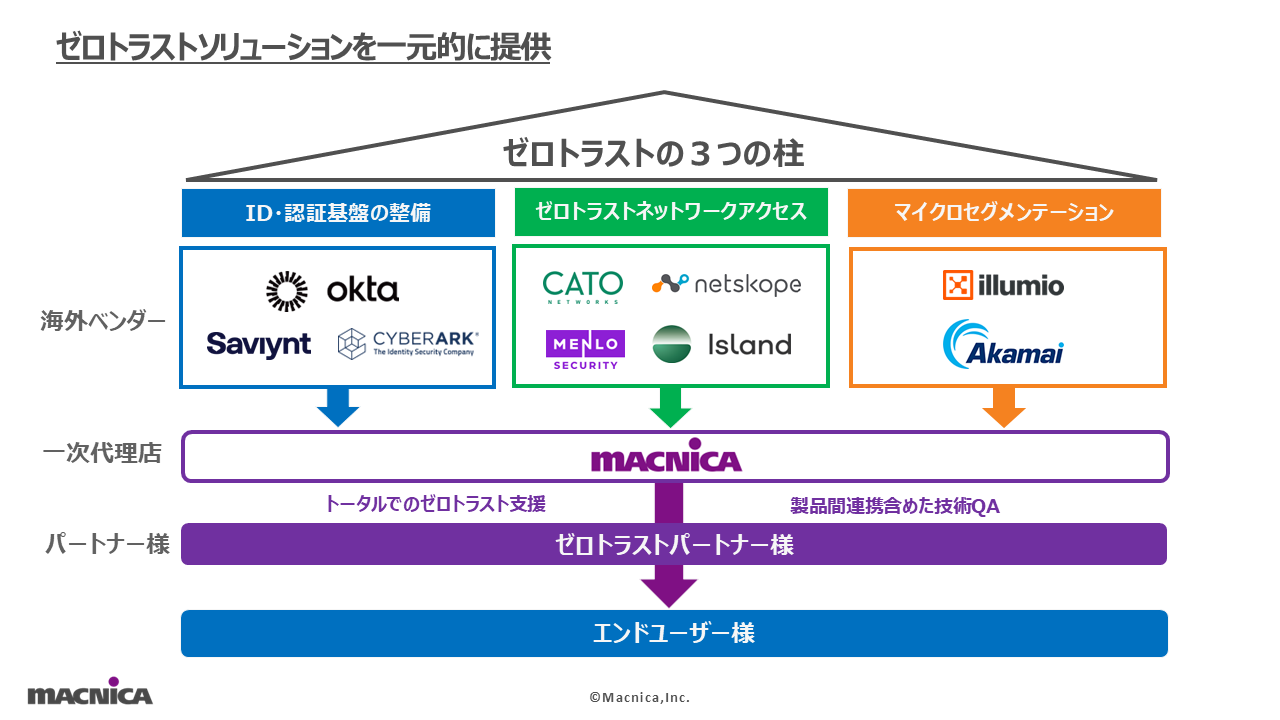

ゼロトラスト化に向けたマクニカの支援サービス

マクニカでは、ゼロトラストネットワーク構想支援、ID環境アセスメント、SASE/SSE選定支援、監視運用まで、トータルな導入・運用サポートを展開しています。各ベンダーの最適ソリューションを組み合わせ、段階的な導入ロードマップ作成・運用設計・製品間連携技術QAなど、企業の課題に合わせて柔軟に対応しています。導入前から導入後まで一貫した体制でサポートを受けられるので、初めてのゼロトラスト化でも安心して相談できます。

最後に

ゼロトラストネットワークへの移行は、もはや一部先進企業だけの課題ではなく、すべての企業が検討すべき企業セキュリティの新たな標準となっています。認証基盤整備(IAM/IGA/PAM)、SASE/SSE導入、マイクロセグメンテーションの3本柱を組み合わせ、"侵入前提"でネットワークを設計することで、高度化するサイバー攻撃に対して耐性を高めることが可能です。

今後のネットワークセキュリティの高度化を考える際、まずは自社でできる範囲から3つの基盤構築に取り組み、段階的に拡張・応用していくのがおすすめです。ゼロトラスト化へのロードマップ設計や製品選定、現場運用のご相談も、弊社が幅広くサポートしています。

本記事の詳細は、無料動画ポータル「Macnica Security& DX Stream」で公開中! 1度の登録で、100セッション以上が見放題!