今話題のCTEMとは ~CTEMの視点で強化する脆弱性管理プロセス~

-

│

はじめに

近年、組織を狙うサイバー攻撃は巧妙化し、従来の"有事対応"だけでは万全な防御ができない時代になりました。攻撃者側の手口や標的の変化を受け、平時からのセキュリティ強化が求められています。その中で注目されているのが「CTEM(Continuous Threat Exposure Management)」という考え方です。

本記事では、CTEMの基本と、企業が脆弱性管理プロセスをどのように強化していくべきかを分かりやすく解説します。多様なツールや運用の整理、攻撃者・防御者双方の目線を踏まえた実践ポイントも取り上げます。

目次

- なぜ今、平時のセキュリティが注目されているのか

- 攻撃者の変化とその理由

- 標的となる企業の広がり

- CTEMの概要とセキュリティリスク管理

- CTEMとは何か

- セキュリティリスクの捉え方

- 脆弱性管理プロセスの強化とCTEM導入のポイント

- 企業内での分業とナレッジ運用

- ツールと人のバランス

なぜ今、平時のセキュリティが注目されているのか

攻撃者の変化とその理由

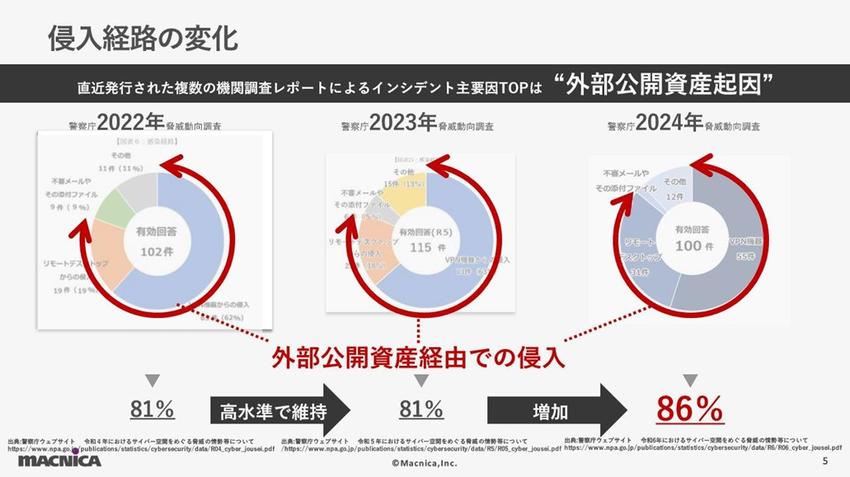

サイバー攻撃の脅威は、ここ数年で劇的にその様相を変えています。かつて主流だったメールやWeb経由のマルウェア感染だけでなく、ネットワーク機器や外部公開資産からの侵入が急増しました。2022~2024年の警察庁発表によると、外部公開資産経由の侵入は常に80%を超え、直近では86%まで上昇しています。

攻撃者は「誰でもアクセス可能」「いつでもアクセス可能」「アクセス後のリスクが低い」という理由で、VPN機器やリモートアクセス端末などインターネットに公開された資産を狙っています。これらは監視体制やエンドポイント対策が届きにくく、攻撃者の"収益モデル"の多様化とも連動しています。

標的となる企業の広がり

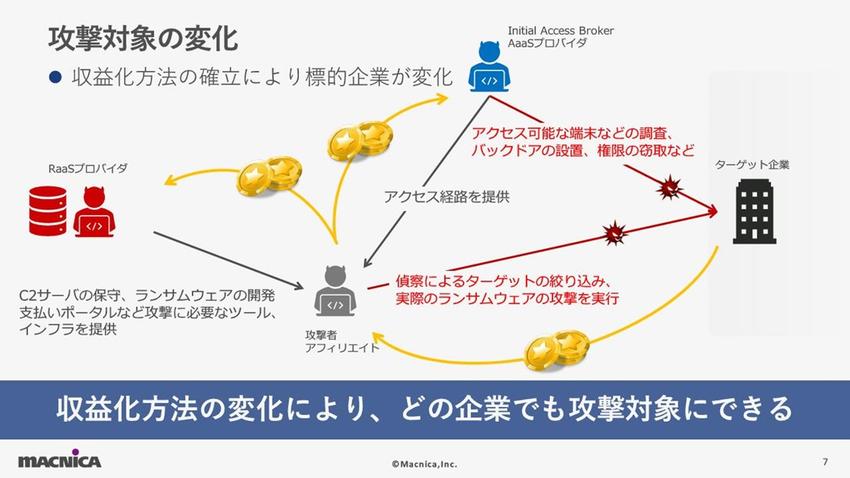

従来は国家機密や高度な技術を持つ一部の大手企業が主な標的でした。しかし現在は、身代金回収を最優先する"ランサムウェアアフィリエイト型"の攻撃モデルが急増。攻撃インフラを提供する「RaaS(Ransomware as a Service)」や侵入経路のみを売買する「イニシャルアクセスブローカー」など、攻撃の分業化が進んだことで、業種・規模に関わらず"どんな企業も狙われる"状況となりました。

今や「価値のある情報を持つ企業か」だけが重要ではなく、「隙が多い企業か」も標的となる理由になりえます。そのため、どの企業も平時から網羅的なリスク把握と脆弱性対策が不可欠になります。

CTEMの概要とセキュリティリスク管理

CTEMとは何か

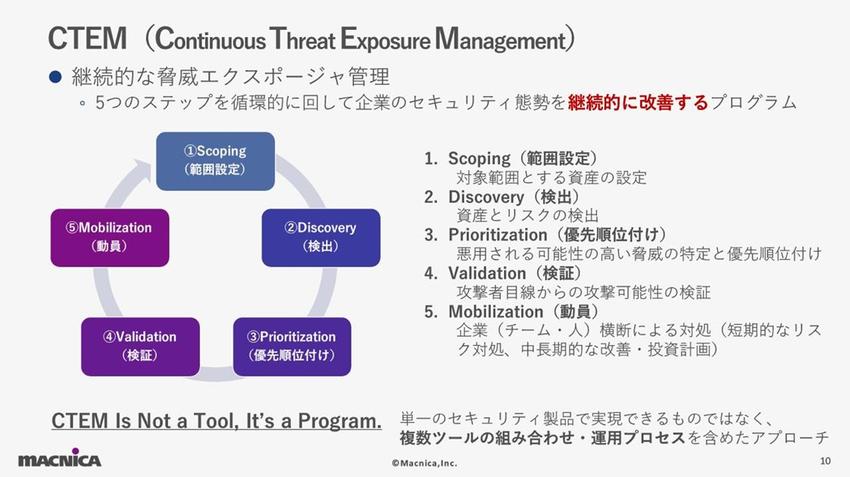

CTEM(Continuous Threat Exposure Management)は、セキュリティ体制を継続的に改善するためのフレームワークであり、単なる"ツールの名称"ではなく運用の一つのアプローチです。

CTEMは以下の5ステップで構成されています。

- Scoping(範囲設定):対象範囲とする資産の設定

- Discovery(検出):資産とリスクの検出

- Prioritization(優先順位付け):悪用される可能性の高い脅威の特定と優先順位付け

- Validation(検証):攻撃者目線からの攻撃可能性の検証

- Mobilization(動員):企業(チーム・人)横断による対処(短期的なリスク対処、中長期的な改善・投資計画)

CTEMのゴールは"リスクのゼロ化"ではなく、「事業継続が可能な範囲までリスクを許容し、継続的にその境界を見極めていくこと」です。

セキュリティリスクの捉え方

リスクとは「守りきれない、かつ攻撃者から狙われる情報資産」です。防御側の監視・対処能力、攻撃側のアクセス容易性・隠蔽性・目的適合性など両者の視点を統合することで、本当に対応すべき"クリティカルリスク"が浮かび上がります。

また、リスクの管理には「リスク予測」と「リスク低減」の両輪が必要です。発生頻度や影響範囲の想定、事故が起きた際の迅速対応力――これらを組み合わせて"被害を許容可能なレベルまで低減する"ことがCTEMの実践的な着地点です。

脆弱性管理プロセスの強化とCTEM導入のポイント

企業内での分業とナレッジ運用

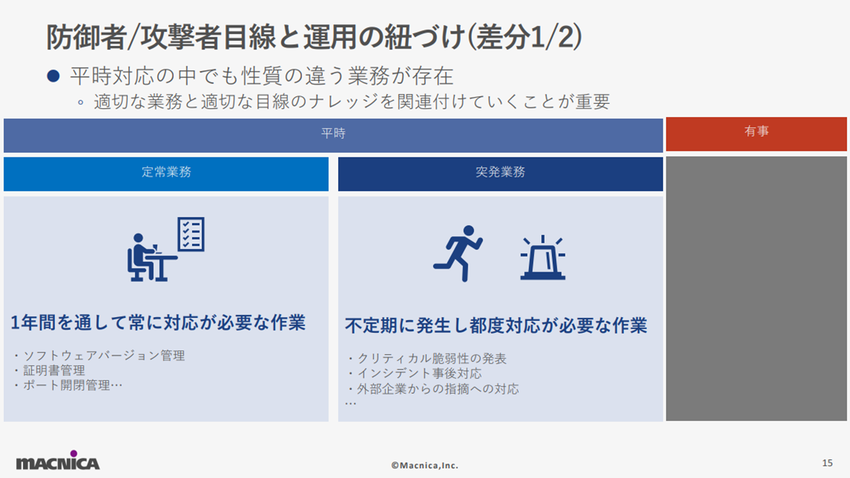

多くの組織で、有事対応(インシデント発生時)と平時運用(定常的な管理)を分け、アラート発砲時・インシデント発生時を有事、それ以外の業務を平時と分けているケースが一般的です。平時運用の中でもバージョン管理や公開サーバ証明書更新のような定常的に生じる業務と、クリティカルな脆弱性発表、外部指摘対応などの業務の二軸があり、今回はそれぞれ定常業務、突発業務を呼びます。

・定常業務:"自社理解"と業務の定型化によるベース品質の担保が求められる

・突発業務:"攻撃者理解"をもとに、迅速かつ確実な初動対応が鍵になる

このように日常業務を整理し、それぞれに攻撃者・防御者双方の知見を蓄積してCTEMサイクルへフィードバックすることで、体系的なセキュリティ体制の底上げにつながります。

ツールと人のバランス

CTEMは「ツール依存度が高いステップ」と「人依存度が高いステップ」に分かれます。

- ツールが主導する工程(Discovery、Prioritization、Validation)

専門知識や技術、攻撃者視点が要求されるため、外部サービスや最新ソリューションの導入が現実的です。

特に"網羅性"のあるスキャン、"悪用可能性"の判定、"攻撃者目線"でのリスク検証が重点領域となります。 - 人が主導する工程(Scoping、Mobilization)

自社の組織理解やコミュニケーション、能力・ノウハウの充足が不可欠です。

各部門との連携や人的リソース配分がCTEMサイクルの成否を左右します。

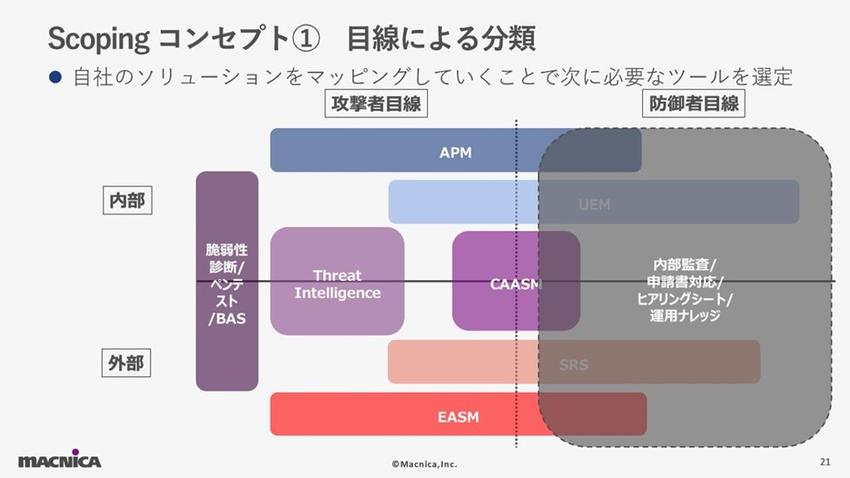

マッピングや分析の際は、「内部/外部」「攻撃者/防御者」など多角的な視点でソリューションやナレッジを整理し、自社に不足する領域や施策を可視化していくと、次の一手が見えやすくなります。

最後に

CTEMは"単なる製品導入"に留まらず、ツール・運用・人的リソースを組み合わせた継続的な改善サイクルです。組織ごとに強み・弱みをマッピングし、網羅的かつ実践的に脆弱性管理プロセスを強化していくことが、現代のサイバーリスク許容には欠かせません。攻撃者・防御者双方の視点、そして人とツールのバランスが、これからのセキュリティ体制の鍵となります。

本記事の詳細は、無料動画ポータル「Macnica Security& DX Stream」で公開中! 1度の登録で、100セッション以上が見放題!今すぐ動画視聴申し込みする↓