セキュリティ人材不足時代の新戦略 ― AIで変わるSIEM運用の最前線とは?

-

│

はじめに

サイバー攻撃の脅威が多様化・巧妙化する中、限られた人材で効果的なセキュリティ運用を実現することは、今や企業にとって喫緊の課題です。SOC(セキュリティオペレーションセンター)チームは、急増するアラート対応や複雑化する調査業務に追われ、大きな負担を抱えています。その一方で、セキュリティ人材の不足は深刻さを増しており、すべての担当者に高い専門性を求めることは現実的ではありません。

こうした状況を打破する切り札として注目されているのが、AIを搭載したSIEM(セキュリティ情報イベント管理)です。AI技術の進化により、これまで数時間から数日を要していた検知ルールやダッシュボードの作成、複雑な調査・検索作業が大幅に効率化されつつあります。AI搭載型SIEMの活用は、人材不足への根本的な対応策となるだけでなく、SOC業務全体の精度とスピードを引き上げ、現場の働き方を根本から変える可能性を秘めています。

本記事では、AI×SIEMによる運用革新の最前線について、実際の現場事例を交えながら整理していきます。

目次

- AI搭載型SIEM ― 必要とされる背景

- 増加するサイバー攻撃とその被害

- SOCチームへの高まる期待

- AIが変えるSIEM運用 ― 現場での3つの変革

- ケース1:AIによる監視・運用業務の進化

- ケース2:アラート調査と事象把握の高度化

- ケース3:調査・検索の効率化

- 最新AI搭載SIEM製品のご紹介

- Google Security Operations(SecOps+Gemini)

- Exabeam

- まとめ:人材不足時代におけるAIxSIEM運用の新たな標準

AI搭載型SIEM ― 必要とされる背景

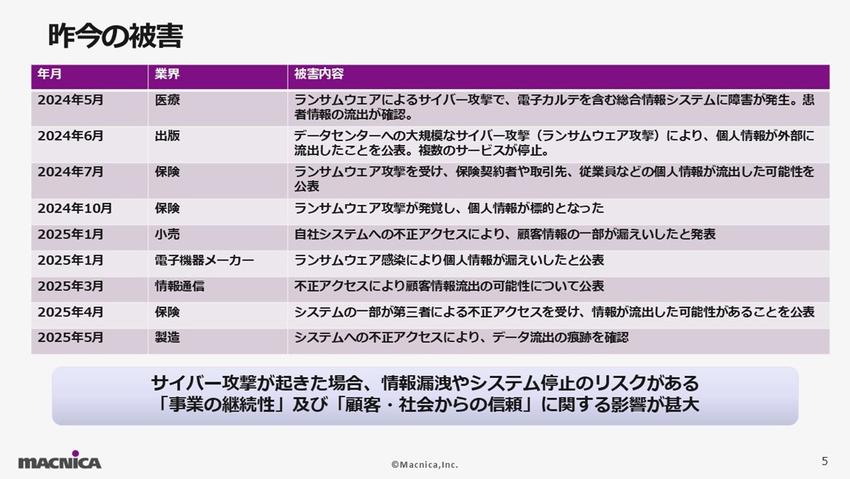

増加するサイバー攻撃とその被害

直近1年だけでも複数の業界で、ランサムウェアをはじめとしたサイバー攻撃被害が頻発しています。医療機関の電子カルテシステム障害、出版業界の大規模情報流出、保険・小売業界の不正アクセス事件など、事業継続や信頼性に致命的な影響をもたらす事例が相次いでいます。多くの場合、一定のセキュリティ対策は既に施されているものの、それでも侵入を完全に防ぐのは困難です。

こうした背景から、侵入を前提とした迅速な検知・隔離・調査がより重視されるようになりました。SOCチームの運用体制はもはや企業の事業継続を支える最重要インフラと言えるでしょう。

SOCチームへの高まる期待

SOCへの要求は年々増加しています。アラート確認、トリアージ、調査・分析、再現性のある対応ルール策定、情報収集、タイムライン作成や隔離対応など、多様かつ専門的な業務が求められます。その一方で、セキュリティ人材が慢性的に不足しており、すべての担当者がベテラン並みの対応スキルを持つ訳ではありません。AI技術の活用による運用変革が、現場の課題を解決する切り札となりつつあります。

AIが変えるSIEM運用 ― 現場での3つの変革

ケース1:AIによる監視・運用業務の進化

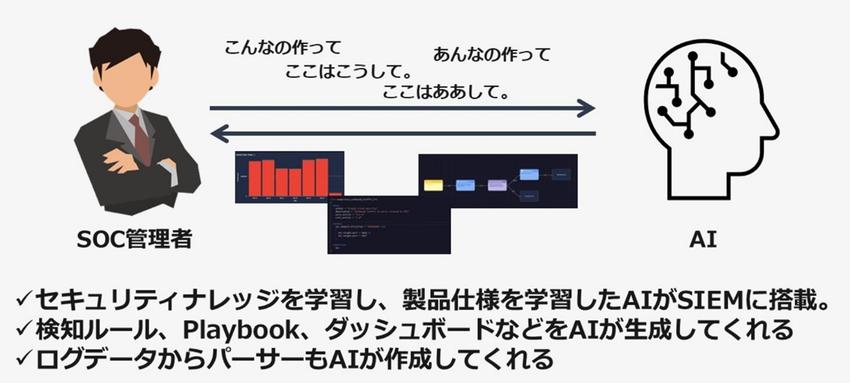

SOCの監視業務は、アラートの確認とグラフの見守りが中心ですが、最新の攻撃パターンに追従するためには検知ルールやダッシュボードの作成・改修が必須です。従来、この作業は条件設定や相関分析、専用言語での記述などが複雑であり、担当者が独力でこなすのは困難でした。外部専門チームに依頼するケースも多く、やり直しや工数の増加といった課題も生じます。

AI搭載型SIEMでは、機械学習を用いてチューニング不要で運用できるルールも搭載されており、運用業務を削減することが可能です。また管理者が「こんな異常を検知したい」「このようなグラフを作りたい」と自然言語で指示するだけで、AIがルールやダッシュボードを自動生成します。サンプルログから複雑なパーサ作成もAIが担い、設計内容への細かな調整もチャット型AIと対話しながら仕上げられます。下書きをベースに担当者が微調整することで、これまで外部依存だった高度な作業が現場内で完結するよう進化しています。

AI搭載型SIEMによって、SOCチームはトライアンドエラーを繰り返しながら運用精度を高めることができ、より柔軟で迅速な現場対応が可能になります。

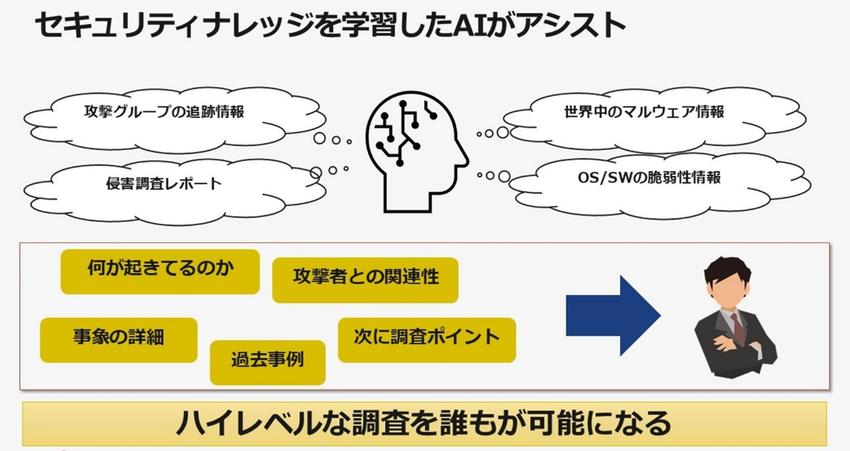

ケース2:アラート調査と事象把握の高度化

実際にアラートが発生した際、内容の解明や事象の背景を把握するには、高度なOSINT(公開情報調査)やセキュリティナレッジが不可欠です。従来は該当するベンダールールや外部資料、脅威事例を個別に参照しながら時間をかけて調査する必要があり、担当者の力量も大きく問われていました。

AIが常駐することで、SOC担当者は世界中のマルウェア情報や脆弱性データ、攻撃者の行動パターンまで含めた知識を即座に活用できます。ログやルールを与えることで、AIが事象の詳細説明や類似攻撃の関連性、推奨される調査方針まですぐに会話型でアシストするため、誰でもベテランレベルの分析が可能です。これによりSOC全体の底上げが期待されます。

ケース3:調査・検索の効率化

インシデント調査の現場では、「ファイルの入手先」「不審通信の前後関係」「同じ端末が持つファイル」など多角的な検索要求が発生します。従来型SIEMは検索コマンドやフィールド指定、表記揺れやパラメータ記法の複雑さに悩まされ、調査者はリファレンスマニュアル片手に何度も試行錯誤しなければなりませんでした。

AI搭載型SIEMでは、検知した内容から自動でユーザーやアセットに紐づけリスクを分析するため、検索する機会を最小限に抑えることができます。検索する際には管理者が日本語で「この端末の直近の通信を表示して」と指示するだけで、AIが最適な検索コマンドに自動変換します。フィールド選択や表記揺れの修正もAIが担い、調査者はストレスなく本質的な分析に集中できます。高度な条件組み合わせや履歴分析もAIが支援するため、調査効率は従来比で格段に向上します。

最新AI搭載SIEM製品のご紹介

Google Security Operations(SecOps+Gemini)

Google Security Operationsは、SIEMにSOAR(自動化対応)とケース管理を組み合わせ、ログ取り込みから対処までを一元化する次世代ソリューションです。Googleならではの高速・大容量処理能力とMandiant・VirusTotalの脅威知見を学習したAI「Gemini」を活用し、検知ルールやPlaybookの自動企画・生成を実現。自然言語でコマンド検索や設定変更ができるほか、検知サマリ・推奨アクションの提示、インシデントケースの可視化もAIが支援します。

Mandiant・VirusTotalのインテリジェンスと連携し、攻撃者行動やマルウェア分析の高度化も可能です。ASM(Attack Surface Management)やダークウェブ情報探知も包括したインテリジェンスサービスとの連携で、SOC業務の質的進化をサポートします。

Exabeam

Exabeamは、取り込んだログをユーザー・端末・IPごとに自動的に紐付け、UEBA(User and Entity Behavior Analytics)による行動分析とAIによる異常検知からリスクスコア化までを一貫して実現します。脅威のスコアリング、タイムラインの自動生成、画面上での詳細調査・分析、生成AIによるインシデントサマリーと関連情報・用語解説まで、SOC担当者の負荷を軽減しながら迅速な深堀り調査を可能にします。

特にタイムライン自動生成機能は、ユーザーや端末ごとの行動履歴を時系列で可視化し、攻撃者分析や内部不正の検知にも威力を発揮します。用途・運用規模に応じて柔軟な導入ができる点も特徴です。

まとめ:人材不足時代におけるAI×SIEM運用の新たな標準

従来は専門人材依存だったSOC運用が、AI搭載型SIEMの登場で全体的な効率化・精度向上の時代に突入しています。検知ルールやダッシュボードの内製化、インシデント調査の標準化、検索効率の劇的向上によって、現場の負荷軽減と調査品質の底上げを同時に実現できます。セキュリティ人材不足の課題も、AI活用による運用変革で新たな対応策が見えてきました。より具体的な導入支援や製品詳細、運用相談は、マクニカのGoogle Cloud製品/Exabeam担当窓口までお問い合わせください。また、実際の現場でのAI活用効果や成功事例については、ぜひ動画で詳細をご覧ください。

▼Google Cloudのお問い合わせ

![]()

▼Exabeamのお問い合わせ![]()

本記事の詳細は、無料動画ポータル「Macnica Security & DX Stream」で公開中! 1度の登録で、100セッション以上が見放題!今すぐ動画視聴申し込みする↓